クライアントVPNのトラブルシューティング

この記事では、主にWindowsベースのクライアント向けに、クライアントVPNの接続問題のトラブルシューティング方法を概説します。一般的なエラーのリストも含まれています。また、この記事では、クライアントVPN経由でリソースにアクセスする際の一般的な問題と解決策についても概説します。OSデバイスでクライアントVPNを設定するには、クライアントVPNのOS別設定ドキュメンテーションを参照してください。

接続問題の原因の特定

問題の原因を特定するためには、まず以下の質問に答えてください。

- この接続は以前は機能していましたか。

- 接続が機能していたことがない場合...

- クライアントのVPN接続設定が完全には一致していないか(1つのクライアントだけに問題が発生している場合)、MXが接続を受信/承認できていない可能性があります(多くのユーザにこの問題が発生している場合)。下記の「一般的な接続問題」を確認して、問題のある部分についてさらに情報を収集してください。

- 接続が以前は機能していた場合...

- クライアントがWindowsの場合は、「Windowsソフトウェアの更新」セクションを確認してください。それ以外の場合は、MXが他のクライアントからの要求を受け入れているかどうかを確認してください。

- 接続が機能していたことがない場合...

- 問題が発生しているのはすべてのユーザですか、それとも特定のユーザだけですか。

- すべてのユーザに問題が発生している場合...

- MXはオンラインであり、Merakiクラウドに接続していますか。その場合、MXはクライアントVPN要求を受信していますか。イベントログを確認し、パケット キャプチャを取って、トラフィックが検出されるかどうかを調べてください。

- 問題が1人のユーザまたは特定の数人のユーザだけに影響している場合...

- 2つの異なるデバイスまたはオペレーティング システム(MacOSとWindowsなど)で接続を試行します。OSの設定問題がある可能性があります。設定がクライアントVPNのOS別設定ドキュメントの設定に一致することを確認してください。

- WindowsだけがVPNに接続できない場合、最近、Windowsアップデートを行いましたか。WindowsソフトウェアがクライアントVPNの設定と接続性に影響を与えることがあります。クライアント設定のリセットが必要な可能性があります。

- すべてのユーザに問題が発生している場合...

- クライアントの接続要求はMXに到達していますか。

- クライアントの接続試行がMXに到達しているかどうかを調べるには...

- イベントログでフィルターEvent type include:(含むイベント タイプ:)All Non-Meraki/Client VPN(すべてのMeraki以外/クライアントVPN)を使用して確認します。クライアントの要求が一覧に表示されるかどうかを確認してください。

- MXで、クライアントVPNインターフェースを使用してパケット キャプチャを取ります。クライアントが接続を試行したときにトラフィックが発生するかどうかを確認してください。

- クライアントの接続試行がMXに到達しているかどうかを調べるには...

- 最近、MXまたはアップストリームのファイアウォールに、クライアントVPNに影響するような変更を加えましたか。

- MX設定に大きな変更を加えた場合、クライアントVPNサービスがオフになったか、設定が変更された可能性があります。MXの設定がクライアントの設定に一致することを確認してください。

- MXがフェールオーバーしたか、IPアドレスが変更された場合は、クライアントがMXのIPアドレスではなく動的ホスト名を使用して接続していることを確認してください。

- アップストリーム ファイアウォール(使用されている場合)は、クライアントVPN接続に干渉することが少なくありません。ファイアウォールがTCP 443とUDP 500および4500のトラフィックを転送していて、完全認証とVPNトラフィックを許可していることを確認してください。

一般的な接続問題

ユーザ名、パスワード、または共有シークレットが正しく入力されていない

- これは、接続が失敗する最も一般的な理由です。接続設定を完全に削除して、初めからやり直してみてください。 すべての認証情報を入念に確認してください。

- ユーザの認証情報(ユーザ名、パスワード)が不明な場合は、認証方法を確認して、クライアント リストで詳細を確認してください。

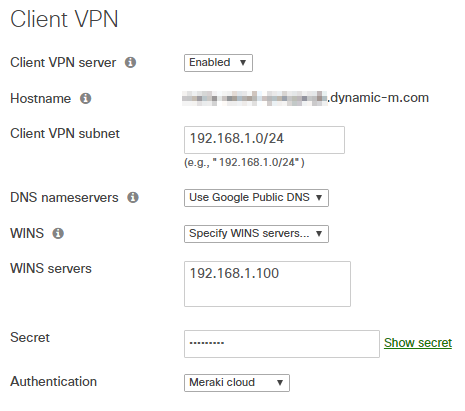

- 共有シークレットが不明な場合は、ダッシュボードの「Client VPN(クライアントVPN)」ページでShow secret(シークレットを表示)を選択します。

- クライアントの設定が不明な場合は、クライアントVPNのOS別設定ドキュメンテーションを参照してください。

指定されたMX IPアドレスが正しくない

- 動的DNSを有効にして、VPNへの接続にMX IPアドレスではなくホスト名(「.com」など)を使用することを検討してください。MXのホスト名は、「Security & SD-WAN(セキュリティ & SD-WAN)」 > 「Appliance status(機器のステータス)」ページで確認できます。

- IPアドレスを使用して接続している場合は、正しいIPアドレスでMXへの到達を試行していることを確認してください。MXのIPアドレスは、ダッシュボードのSecurity & SD-WAN(セキュリティ & SD-WAN) > Appliance status(機器のステータス)ページで確認できます。

- 2つのアップリンク接続がある場合、アップリンクがプライマリからセカンダリにフェールオーバーするとMXのIPアドレスが変更されることがあり、プライマリMXのIPアドレスを使用するように設定されていた場合、MX VPN接続が機能しなくなります。

Windowsソフトウェアの更新

- Windowsアップデートによって、クライアントVPNの接続問題が起きることがよくあり、以前は機能していたデバイスが拒否されることがあります。クライアントVPNのOS別設定ドキュメントに従って、クライアント デバイスの設定をやり直してください。

MXがクライアントVPNの接続試行を受信していない

- イベントログ ページで、フィルタEvent type include:(含むイベント タイプ:)All Non-Meraki/Client VPN(すべてのMeraki以外/クライアントVPN)を使用します。クライアントの要求が一覧に表示されるかどうかを確認してください。 接続試行がMXに到達していない場合、エンド ユーザが使用しているインターネット接続がVPNをブロックしている可能性があります。この場合、クライアントのアップストリームのアクセス制御設定とファイアウォール設定の確認が必要なことがあります。

- イベントログではよくわからない場合は、クライアントVPNインターフェースを使用して、MXのパケット キャプチャを取ります。クライアントが接続を試行したときにトラフィックが発生するかどうかを確認してください。

RADIUS/Active Directory接続が失敗する(RADIUS/AD認証の場合のみ)

- サーバーを確認します。ログを調べて、サーバーがRADIUS/AD要求を受信しているかどうかと、それらに対する応答があるかどうかを確認してください。要求が拒否されている場合は、サーバー設定の確認、またはクライアント デバイスでの認証情報の確認が必要な可能性があります。

ユーザが認証されず、VPNに接続できない(Merakiクラウド認証の場合のみ)

- Merakiクラウド認証またはシステム マネージャー認証を使用している場合、接続を試行しているユーザがVPNアクセスを許可されていない可能性があります。「Client VPN(クライアントVPN)」ページの「User management(ユーザ管理)」セクションで、そのユーザを追加するか、VPN許可を変更してください。当該アカウントでAuthorized for Client VPN(クライアントVPNの承認) > Yes(はい)が表示されている必要があります。

設定の要件

クライアント デバイス

クライアント デバイスでのクライアントVPNの設定を参照してください。

暗号化方式

クライアントVPNは暗号化およびハッシュ アルゴリズムとして、それぞれL2TP/IPプロトコル(3DES)とSHA1を使用します。ベスト プラクティスとして、共有シークレットの先頭または末尾には特殊文字を使用しないでください。

MX-Zセキュリティ アプライアンス

MX-ZをクライアントVPN用に設定するには、次のリンクを参照してください。 MX-Zが別のNATデバイスまたはファイアウォールの背後にある場合は、次のUDPポートがMX-Zに転送/許可されるようにしてください。

- UDP 500(IKE)

- UDP 4500(IPSec NAT-T)

注: MXはUDP 500/4500から通信するデバイスなので、これらのポートは、MX自体ではなく、MXのアップストリームのデバイスで転送される必要があります。

正常な接続の確認

クライアントVPN接続がMXに正常に接続されているかどうかを調べるには、主に3つの方法があります。

- デバイスの接続ステータスを一般的なネットワーク ユーティリティを使用して確認します(これは、使用されているオペレーティング システムによって異なります)。 クライアントがクライアントVPNに接続または切断するたびに、イベントログにエントリが記録されます。これらのログは、Monitor(監視) > Event log(イベントログ)から表示できます。VPN以外のすべてのイベント カテゴリを選択解除してから、Search(検索)ボタンをクリックします。クライアントVPNログは、2つのEvent types(イベント タイプ)、つまり、VPN client connected(VPNクライアント接続)またはVPN client disconnected(VPNクライアント切断)のいずれかです。下記は、クライアントVPNへのクライアントの接続と切断を示す一連のログ メッセージの例です。

Jun 27 12:24:53 05:00:08:ab:cd:ef VPN client disconnected remote_ip: 174.X.X.X, user_id: administrator, local_ip: 192.168.100.239 Jun 27 12:24:38 05:00:08:ab:cd:ef VPN client connected remote_ip: 174.X.X.X, user_id: administrator, local_ip: 192.168.100.239

- クライアント リストは、クライアントがクライアントVPNに現在接続しているかどうかを調べるためにも使用できます。 ダッシュボードで、Monitor(監視) > Clients(クライアント)に移動します。 +ボタンをクリックし、MAC address(MACアドレス)を選択して、列を追加します。 これで、クライアントをMACアドレスとして「N/A (Client VPN)(N/A(クライアントVPN))」でフィルタリングできます。

一般的な接続エラー コード

この記事のこのセクションでは、一般的な設定エラーとその結果としてのイベントログ メッセージ/クライアント エラー メッセージを概説します。

注: WindowsデバイスがVPNに接続できない場合は、デバイスのVPN設定を調べて、クライアントVPNのOS別設定の要件に一致することを確認することをお勧めします。

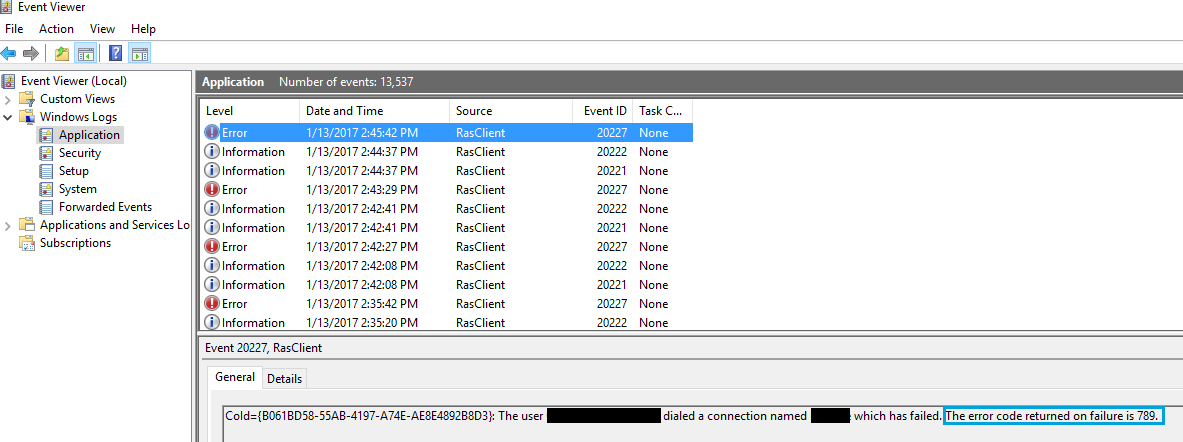

Windowsでのエラー コードの検索

WindowsデバイスからクライアントVPN接続が確立できないのに画面にエラー メッセージが表示されない場合、イベント ビューアーを使用して、失敗した接続に関連するエラー コードを検索できます。

- Windowsキーを押して、「イベント ビューアー」と入力し、検索結果のイベント ビューアーをクリックします。

- イベント ビューアーで、Windows Logs(Windowsログ) > Application(アプリケーション)に移動します。

- クライアントVPN接続の失敗は、Error(エラー)イベント タイプとして表示されます。イベントをクリックすると、関連するエラー コードが表示されます。

このMicrosoftナレッジ ベース記事には、エラー コードとその意味が一覧表示されています。

Windowsエラー789

イベントログのエントリの例

Jul 2 13:53:20 VPN msg: invalid DH group 19. Jul 2 13:53:20 VPN msg: invalid DH group 20.

クライアントのトラフィックがMXのWANインターフェースに正常に到達しない場合、この問題ではイベントログ メッセージが表示されないこともあります。

考えられる原因と解決策:

- 秘密鍵(Windowsでの事前共有鍵)が正しくない

解決策: クライアント マシンで共有シークレットが正しく設定されていることを確認してください。MXとクライアントで一致しなければなりません。共有シークレットの設定の詳細については、ページ冒頭のリンクを参照してください。 - ファイアウォールがMXへのVPNトラフィックをブロックしている

解決策:UDPポート500(IKE)および4500(IPsec NAT-T)がMXに転送されていて、ブロックされていないことを確認してください。これらのポートでトラフィックがMXに到達できない場合、接続はタイムアウトになって失敗します。 - IKEおよびAuthIP IPsecキーイング モジュールが無効(Windowsのみ)

解決策:これは、ほとんどの場合、サードパーティ製VPNソフトウェアがインストールされていて、IKEEXTサービスを無効にしている場合に発生します。これを再び有効にするには、WindowsでControl Panel(コントロール パネル) > Administrative Tools(管理ツール) > Services(サービス)に移動します。「IKE and AuthIP IPsec Keying Modules」という名前のサービスを探して、開きます。Startup type(スタートアップの種類)を「Automatic(自動)」に変更します。これが自動的に「Disabled(無効)」に戻る場合や、起動しない場合は、サードパーティ製VPNソフトウェアの削除が必要な可能性があります。

Windowsエラー691

イベントログのエントリの例

Jul 2 14:00:40 VPN msg: not matched Jul 2 14:00:40 VPN msg: ISAKMP-SA established 82.35.46.78[4500]-174.45.35.220[4500] spi:b74e92b3b5360c16:ce602504804696a9

考えられる原因と解決策:

- 無効なユーザ認証情報

解決策: ユーザ認証情報が正しいことを確認してください。Meraki認証を使用するときには、ユーザ名はメール アドレス形式でなければなりません(例:user@example.com)。ADまたはRADIUS認証を使用するときには、必要な場合はドメインも含めて(例:DOMAIN\user)、サーバーに認識される形式でユーザ名を入力してください。 - ユーザが承認されない

解決策: Meraki認証を使用している場合は、ユーザがVPNへの接続を承認されていることを確認してください。 - ADサーバーに証明書がない

解決策: クライアントVPNでのActive Directory認証を使用している場合は、ADサーバーにTLS用の有効な証明書があることを確認してください。 - MXのアップストリームDNSサーバーからのDNS名前解決が正しくない

解決策: MXがISP DNSサーバーで設定されている場合、これをGoogle 8.8.8.8など、ISP以外のパブリックDNSサーバーに変更してください。

- また、このメッセージは、RADIUSサーバーとMX間で事前共有シークレットが一致しないことが原因でパスワードが正しく暗号化されないときに発生する場合があります。これをテストするには、ダッシュボードで事前共有シークレットを変更し、サーバー上のRADIUSクライアントについては、「Meraki」など、単純なものに変更します。エラーが消えた場合は、使用したシークレットが両方のデバイスで正しいことを確認し、必要な場合はパスワードを単純化してください。

Windowsエラー809

このエラーが表示された場合、トラフィックがMXのWANインターフェースに到達していないため、イベントログに関連ログはありません。

考えられる原因と解決策:

- クライアントがNATデバイスの背後にある

解決策:最新のWindowsデバイスでは、WindowsコンピュータまたはVPNサーバーがNATの背後にあるときには、L2TP/IPsec接続がサポートされません。Windows VPNクライアントが、NATの背後にあるMXに対してVPN接続の確立を試行したときにエラー809で失敗した場合は、WindowsレジストリにDWORD値「AssumeUDPEncapsulationContextOnSendRule」を追加してください。このDWORD値により、Windowsは、VPNサーバーとWindowsベースのVPNクライアント コンピュータの両方がNATデバイスの背後にあるときに、セキュリティ アソシエーションを確立できます。

Windows XPの場合:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\IPSec

RegValue:AssumeUDPEncapsulationContextOnSendRule

種類:DWORD

値データ:2

ベース:10進数

-

Windows Vista、7、8、10、および2008 Serverの場合:

HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\PolicyAgent

RegValue:AssumeUDPEncapsulationContextOnSendRule

種類:DWORD

値データ:2

ベース:10進数

このキーの作成後に、マシンを再起動する必要があります。詳細については、Microsoftサポートのナレッジ ベースを参照してください。

注:一部のサードパーティ製ネットワーク プログラムでもWindowsエラー809が発生することがあります。そのようなプログラムの一例がSmartByteで、この問題の原因となることがわかっています。プログラムを無効にすることで問題が解決し、VPN接続が可能になるはずです。

IPv6とモバイル デバイス

イベントログに「msg: unsupported ID type 5」というメッセージが記録されることがあります。 識別ペイロードの識別フィールドの値が5の場合、これは、ペイロードがIDタイプ「ID_IPV6_ADDR」を伝送していることを意味します。 Merakiは現在、IDタイプ5をサポートしていないため、これらのISAKMPメッセージについてはエラーが表示されます。このメッセージは、IPv4アドレスが直接割り当てられていないため、インターネットに到達するためにNAT64などのIPv6変換メカニズムに依存しているデバイスについて表示されます。そのようなデバイスは、現時点では、MerakiのクライアントVPNソリューションには接続できません。

デュアルNICを搭載しているクライアントへの接続

クライアントVPN接続を利用しているユーザのエンドポイントで、デュアルNICを搭載したLANエンドポイントへの接続問題が発生することがあります。多くの場合、LANエンドポイントはWANとLANの両方のNICを搭載しています。このようなデバイスに、クライアントVPN経由で接続されているエンドポイントからpingできない場合、LANエンドポイントのルートを確認してください。Windowsでは、コマンド プロンプトを開き、コマンド「route print」を入力します。macOSでは、ターミナルを開き、コマンド「netstat -nr」を入力します。WANだけではなく、LANルート用に設定されたゲートウェイがあることを確認してください。

その他の問題

Cisco Merakiデバイス上のクライアントVPNはL2TP over IPsec規格を使用します。この規格はほとんどのクライアント デバイスによって標準サポートされています。クライアントがVPN接続を確立できず、この記事で説明されていないエラー コードが表示された場合は、まず、そのエラーに関するOS固有のドキュメンテーションを確認することをお勧めします。それから、クライアントが正しく設定されていることと、UDPポート500または4500をフィルタリングしていないMXにネットワーク接続していることを確認してください。また、パケット キャプチャで、クライアントのトラフィックがMXに到達しているかを確認することも役立つ可能性があります。

MXがWarm Spare設定の場合、クライアント デバイスで宛先サーバー アドレスとしてアップリンクの仮想IPを使用する必要があります。

ネットワーク リソースへのアクセスの問題

エンド ユーザが、クライアントVPN接続が機能しないことを報告する場合がありますが、この場合必ずしもクライアントVPNトンネルに問題があるとは限りません。ユーザが必要とするネットワーク リソースに、クライアントがアクセスできないだけという可能性もあります。

以下のセクションでは、クライアントVPNユーザがネットワーク リソースにアクセスする際の問題の診断と修正の手順を概説します。

VPN接続性を確認する

最初のトラブルシューティング手順として、クライアントVPN接続が確立されていることと、MXにトラフィックが渡されていることを確認してください。アクティブなクライアントVPNユーザは、Monitor(監視) > Clients(クライアント)ページで確認でき、IP address(IPアドレス)またはMAC address(MACアドレス)で検索することができます(「N/A (Client VPN)」と表示されます)。イベントログにも、ユーザがクライアントVPNを使用してMXに接続し、切断するたびに記録されます。

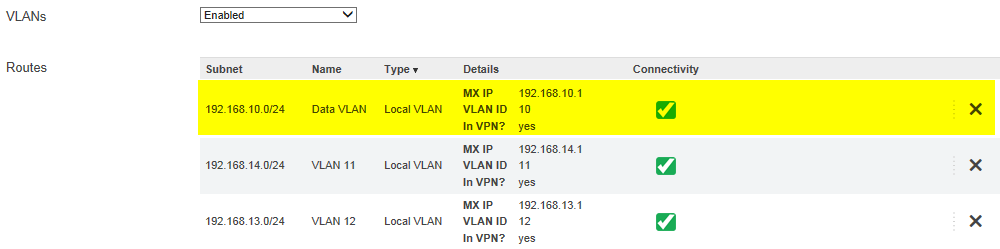

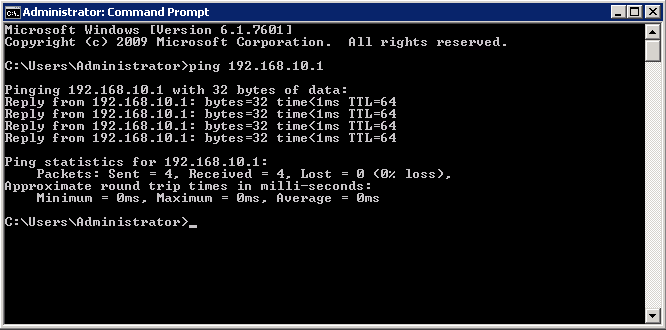

クライアントVPNデバイスでコマンド プロンプトまたはターミナルを開き、MXのLAN IPアドレスにpingします。LAN IPアドレスは、ダッシュボードのConfigure(設定) > Addressing & VLANs(アドレスとVLAN)ページで確認できます。 VPNに参加するように設定されているVLANからMXのIPアドレスを選択します。この例では、MXのLAN IPアドレスは192.168.10.1です。

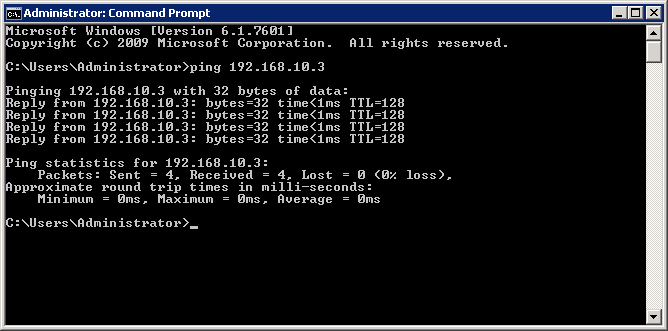

リソースへの接続性をテストする

この時点で、クライアントVPNセッションが確立され、機能していることが確認されました。 コマンド プロンプトまたはターミナルから、クライアントが使用を試みているリソースのIPアドレスにpingします。 クライアントが到達しようとしているデバイスがICMPに応答しないことがあるため、VPN経由で、ICMPに応答する他のデバイスへのpingをテストしてみると便利です。 ここでは、LAN IPアドレスが192.168.10.3のファイル サーバーへの接続性をテストします。

ネットワーク リソースがpingに応答しないものの、クライアントVPNトンネルは確立されている場合、リソースのファイアウォールが、Security appliance(セキュリティ アプライアンス) > Configure(設定) > Client VPN(クライアントVPN)で設定されたクライアントVPNサブネットからの要求への応答を許可することを確認します。MicrosoftのWindowsファイアウォールは一般に、デフォルトでは、未知のプライベート サブネットからの通信をブロックすることに注意してください。

DNS解決のテスト

クライアントVPNユーザにはDHCPオプション15が提供されないため、クライアントVPN経由でのDNSルックアップでは、短縮名ではなくFQDNを指定してください。

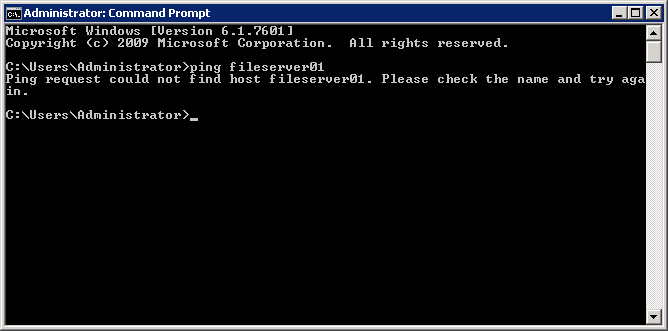

ほとんどのエンド ユーザはホスト名を使用してリソースにアクセスするため、コマンド プロンプトまたはターミナルからDNS解決をテストします。 この例では、fileserver01は192.168.10.3に解決されるはずです。

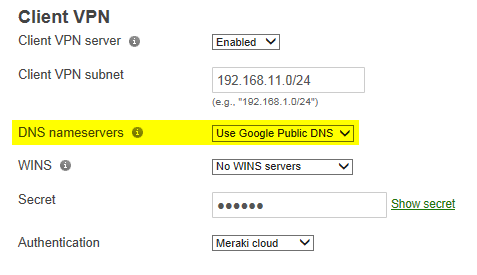

Security Appliance(セキュリティ アプライアンス) > Configure(設定) > Client VPN(クライアントVPN)ページで、設定されたDNSサーバーを確認します。 デフォルトの設定では、クライアントDNSサーバーはGoogleパブリックDNSに設定されます。

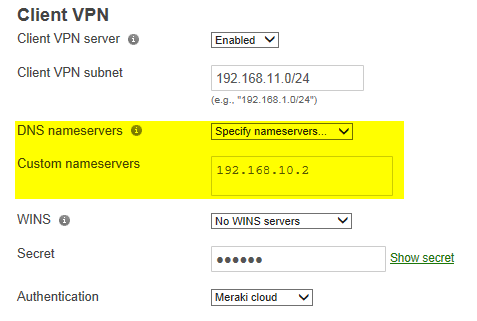

クライアントVPNユーザに対してカスタムDNSネームサーバーを定義することもできます。 DNS nameservers(DNSネームサーバー)ドロップダウン メニューから「Specify nameservers...(ネームサーバーを指定...)」を選択して、目的の内部DNSサーバーのIPアドレスを入力します。 この例では、内部DNSサーバーのIPアドレスは192.168.10.2です。

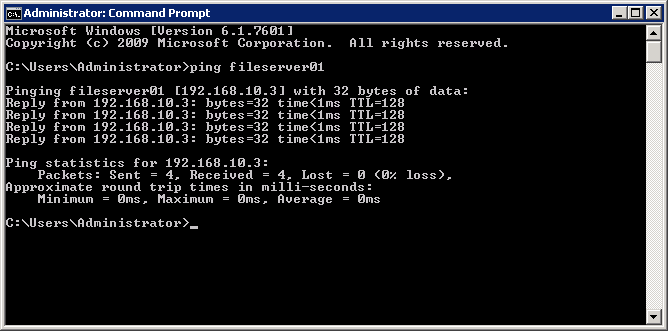

カスタム ネームサーバーの設定後、DNS解決が正しく機能し、ユーザはクライアントVPN接続経由で名前でリソースに到達できるようになります。

クライアントVPN経由でのNetBIOS名の解決

WindowsホストはNetBIOSベースの名前解決を利用して、他のWindowsホスト上にあるWindowsファイルおよびプリント共有を探します。NetBIOS名の構文は、「MYCOMPUTER」として表示され、通常、\\MYCOMPUTER\myfileshare\など、UNCパスで表示されます。

NetBIOS名前解決は、レイヤー2ブロードキャストに基づく名前発見プロトコルです。レイヤー2ブロードキャストは、MX上のクライアントVPNインターフェースなど、レイヤー3の境界をトラバースしません。

WINSは、NetBIOSホスト名の一元的名前解決を提供するサービスです。NetBIOSクライアントは自分のホスト名をWINSサーバーに登録し、他のNetBIOSクライアントはWINSサーバーにNetBIOS名の解決をクエリします。

NetBIOS名を利用するホストがクライアントVPN経由でネットワーク リソースを発見できるようにするには、クライアントVPN設定でWINSサーバーのIPアドレスを指定します。これは、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Client VPN(クライアントVPN)ページの WINS設定を使用して行います。

下のスクリーンショットでは、指定されたWINSサーバーは192.168.1.100です。

その他のチェック

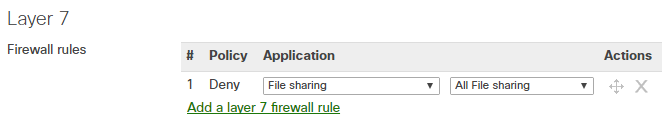

エンド ユーザがクライアントVPNトンネル経由でネットワーク共有をマッピングできないと報告する場合があります。 これは、ファイル共有をブロックするように設定されたレイヤー7のファイアウォール ルールが原因である可能性があります。 Security appliance(セキュリティ アプライアンス) > Configure(設定) > Firewall(ファイアウォール) > Layer 7(レイヤー7)でレイヤー7のファイアウォール ルールを確認してください。

また、ターゲット リソースに適用されているグループ ポリシーをチェックして、ファイル共有がグループ ポリシーでブロックされていないことを確認してください。

ユーザ アカウントあたりの最大セッション数

セキュリティ上、各ユーザ アカウントは、1台のMXへの同時VPN接続数が5に制限されます。この数を変更する必要がある場合は、Cisco Merakiサポートに連絡してください。

パケット キャプチャによるクライアントVPNのトラブルシューティング

クライアントVPN接続問題は、パケット キャプチャを使用して効果的にトラブルシューティングできます。このセクションでは、パケット キャプチャから確認できることについて、ベスト プラクティスと期待される動作、および一般的なトラブルシューティング手順を説明します。

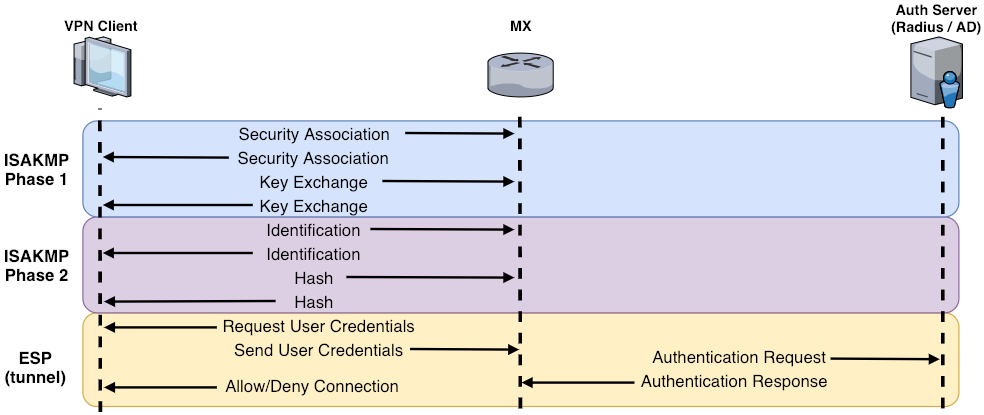

ネゴシエーション プロセス

クライアントVPN接続では、上記のプロセスに従うことが期待されます。いずれかの時点でプロセスに問題が生じた場合、各手順で特定の事柄について確認が必要です。まず、(プライマリWANで)WANパケット キャプチャを取り、以下のガイドに従います。

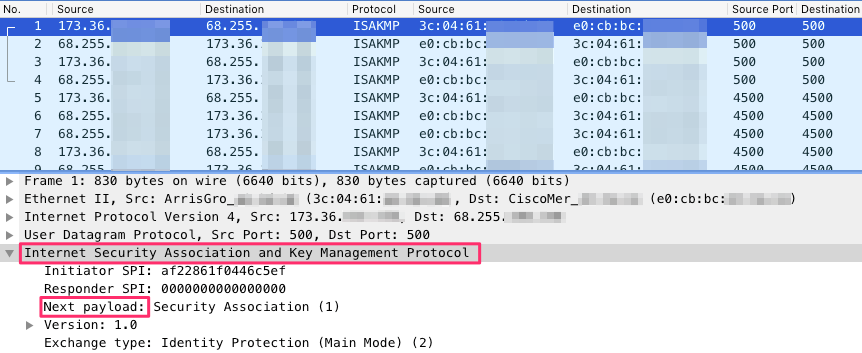

WANパケット キャプチャの理解

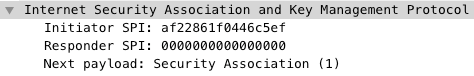

WANパケット キャプチャをクライアントパブリックIP(および必要な場合はISAKMP/ESP)でフィルタリングします。ISAKMPの「Next payload(ネクスト ペイロード)」フィールドを探します。ここにネゴシエーション手順が示されています。クライアントからの最初の「セキュリティ アソシエーション」から始めます。

トラブルシューティングのヒント

クライアントからのISAMKPトラフィックが表示されない場合:

-

クライアントがプライマリMX WAN IP(Warm Spareの場合はVIP)に接続していることを確認します。

-

インバウンドUDP 500トラフィックがアップストリームでブロック/ドロップされていないことを確認します。

-

MXがNATの背後にある場合、アップストリームのデバイスでUDPポート500および4500についてポート転送を設定しなければならない可能性があります。

-

OS固有の動作によって、クライアント マシンがトラフィックを生成できないことがあります。別のデバイス タイプ(別のOSやスマートフォンなど)をテストして、OS固有の動作が原因ではないことを確認してください。

ISAKMPフェーズ1

1.セキュリティ アソシエーション

イニシエータはセキュリティ アソシエーションを送信し、レスポンダはセキュリティ アソシエーション応答を送信します。

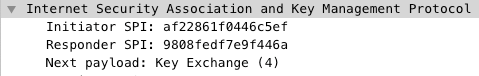

2.キー交換

イニシエータはキー交換を送信し、レスポンダはキー交換応答を送信します。

トラブルシューティングのヒント

-

フェーズ1はUDP 500を使用し、フェーズ2はUDP 500またはUDP 4500(NAT-T)を使用します。

-

MXがクライアントに応答しない場合、以下のことを確認してください。

-

宛先IPおよびMACアドレス(Warm Spareの場合はVIP)が正しいこと。

-

MXでポート転送がポート500について設定されていないこと。

-

クライアントが同じMXの背後から接続を試行していないこと。

-

クライアントのパブリックIPが、Meraki以外のVPNピアIP、および現在接続している別のVPNクライアントに一致しないこと。

-

余分な設定オプションがMXに手動で適用されて、デフォルトのクライアントVPN設定をオーバーライドしていないこと。

-

-

両側がセキュリティ アソシエーションを連続的に送信している場合、ポート500のトラフィックがクライアントに受信されていないことを示している可能性があります。

-

一方がキー交換を連続的に送信している場合、次の問題のいずれかを示している可能性があります。

-

事前共有キーが正しくない

-

フェーズ2を開始するためのポート4500トラフィックがドロップ/フィルタリングされている(クライアントに到達していない)

-

ISAKMPフェーズ2

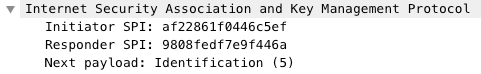

3. 識別

イニシエータが識別を送信し、レスポンダが識別応答を送信します。

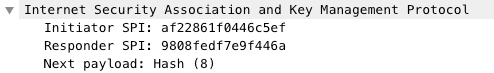

4. ハッシュ

イニシエータがハッシュを送信し、レスポンダがハッシュ応答を送信します。

トラブルシューティングのヒント

- フェーズ2はUDP 4500(NAT-T)、場合によってはUDP 500を使用します。

-

両側がフェーズ2パケットを連続的に送信している場合、次の問題のいずれかを示している可能性があります。

-

暗号化/認証設定が正しくない

-

サブネット定義(サイト間のみ)が正しくない

-

-

クライアントのVPN設定を確認することが必要な場合があります。特定のOS別設定の詳細については、クライアントVPNのOS別設定に関する記事を参照してください。

-

Windowsクライアントは、上記のようにレジストリ フィックスのインストールが必要な場合があります。

-

ESP

双方向のESPが表示される場合、トンネルは機能しています。

-

この段階でユーザ認証が行われます。

-

この時点より後は、すべてが暗号化されるため、WANパケット キャプチャは役に立たなくなります。

-

MXと認証サーバー間の認証が成功しているかどうか確認します。

トラブルシューティングのヒント

-

Merakiクラウド認証の場合は、以下のことを確認してください。

-

MX WANポートがDNSを介してmraki.comを解決でき、必要なすべてのクラウド接続がアップストリームの機器で許可されていること。クラウド通信のためにMerakiが必要とするものについて詳しくは、クラウド接続のためのアップストリームのルールに関するドキュメンテーションを参照してください。

- ダッシュボードでアカウントが「Authorized for client VPN(クライアントVPNに対して認証済み)」になっており、パスワードが正しいこと。

-

- RADIUS認証の場合は、以下のことを確認してください。

- 正常に接続するためには、MXとサーバー間で送信されるRADIUS認証パケットが、ACCESS-ACCEPTにならなければなりません。

- RADIUSサーバーのイベントログについては、RADIUS問題解決ガイドに説明があります。

- Active Directory認証の場合は、以下のことを確認してください。

- MXとサーバー間で送信されるActive Directoryパケットが正常なTLS接続を示している必要があります。

- Active Directoryサーバーのイベントログ。

- すべての認証タイプについて:

-

認証ログまたはパケットが表示されない場合、クライアントが認証情報を送信していない可能性があります。

-

クライアントのVPN設定を確認することが必要な場合があります。

-

問題が1つのクライアントのみで発生しているときには、クライアント マシンでのトラブルシューティングが必要な場合があります(再起動や、競合するソフトウェアの確認など)。

-

- 認証は成功するものの、クライアントが接続に失敗する場合は、クライアントVPNサブネットのIPプールが枯渇していないか確認してください。

-