Microsoft Azure向けvMX100セットアップ ガイド

概要

本書はMicrosoft Azure Marketplaceでの仮想MX(vMX100)アプライアンスのセットアップのウォークスルーです。本書で述べられている手順を完了すると、仮想MXアプライアンスがAzure内で実行し、物理的なMXデバイスのAutoVPN終端点として機能するようになります。

現在、Azure上のvMX100は、スプリットトンネルVPNアーキテクチャのワンアームVPNコンセントレーター設定をサポートしています。ワンアーム コンセントレーターの導入方法については、このドキュメントを参照してください。

主な概念

仮想MXを導入する前に、いくつかの主な概念を理解することが重要です。

コンセントレーター モード

すべてのMXは、NATまたはVPNコンセントレーター モードで設定できます。両方のモードについて重要な考慮事項があります。コンセントレーター モードの詳細については、ここをクリックしてください。

ワンアーム コンセントレーター

このモードでは、MXはアップストリーム ネットワークへの単一のイーサネット接続で設定されます。すべてのトラフィックが、このインターフェースで送受信されます。AzureへのVPN終端点の役目を果たすMXアプライアンスの場合、これが、サポートされる唯一の設定です。

NATモードのコンセントレーター

このモードでは、MXはアップストリーム ネットワークへの単一のイーサネット接続と、ダウンストリーム ネットワークへの単一のイーサネット 接続で設定されます。VPNトラフィックは、MXをアップストリーム ネットワークに接続するWANインターフェースで送受信されます。復号化され、カプセル化解除されたトラフィックは、MXをダウンストリーム ネットワークに接続するLANインターフェースで送受信されます。

注:これは、Azure内で動作する仮想MX VPNコンセントレーターではサポートされません。

VPNトポロジー

VPN導入の構造として使用可能なオプションがいくつかあります。

スプリット トンネル

この設定では、ブランチは、同じダッシュボード オーガナイゼーション内の別のMXによってアドバタイズされている特定のサブネット宛ての場合のみ、VPN経由でトラフィックを送信します。残りのトラフィックは、スタティックLANルートやサードパーティVPNルートなど、使用可能な他のルートに照らし合わせてチェックされ、一致するものがない場合は、NATされ、ブランチMXから暗号化解除されて送信されます。

フル トンネル

フル トンネル モードでは、ブランチまたはリモート オフィスに別のルートがないすべてのトラフィックは、VPNハブに送信されます。

注:これは、Azure内で動作する仮想MX VPNコンセントレーターではサポートされません。

Azure用語

このドキュメントでは、Azure固有の重要な用語と概念を参照します。

Azure仮想ネットワーク

仮想ネットワークは、関連するIPアドレスのブロック、DNS設定、セキュリティ ポリシー、およびルート テーブルを設定して管理できる場所です。

Azure Resource Manager(ARM)とAzureクラシック

Azureには、Azure仮想環境を導入および管理する2つの異なる方法を示す、さまざまなタイプの仮想ネットワーク環境があります。vMXは「マネージド アプリケーション」を使用します。これはMSFTプラットフォームであり、Azure「クラシック」導入とは互換性がありません。

リソース グループ

リソース グループは、Microsoft Azureのインフラストラクチャ内のコンテナであり、仮想マシンなどのリソースが格納されます。

追加情報

vMX100インスタンスのセットアップ時、またはAzure内での作業の過程で、このドキュメントでは定義されていない用語に遭遇するかもしれません。このような用語と、上記にリストした用語の詳細については、Microsoft Azure用語集を参照してください。

Merakiダッシュボード設定

まず、オーガナイゼーションに新しいセキュリティ アプライアンス ネットワークを作成します。このガイドでは、Merakiダッシュボードに新しいネットワークを作成する方法を説明します。

作業を続行するためには、MerakiダッシュボードにvMX100ライセンスを追加する必要があります。 vMX100のライセンスにアクセスできない場合は、Merakiリセラーまたは営業担当者にお問い合わせください。

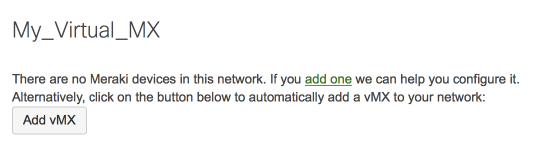

ネットワークを作成して適切なライセンスを追加すると、「Add vMX(vMXを追加)」をクリックすることで、新しいvMX100をネットワークに導入できます。

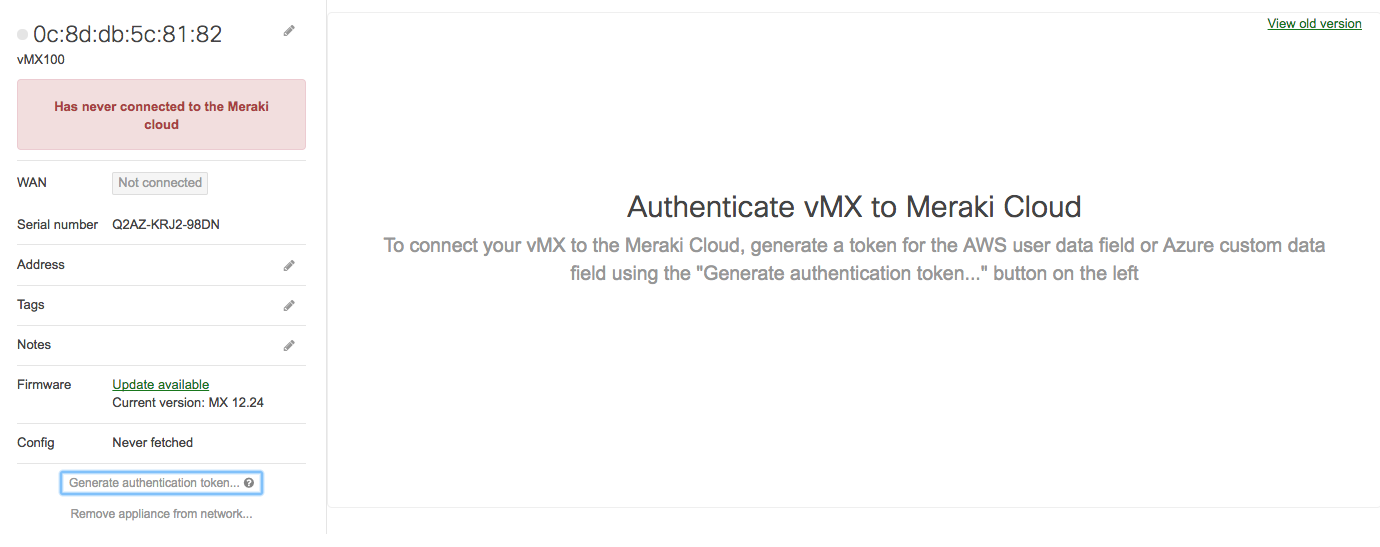

新しいvMX100をネットワークに追加した後、「Generate authentication token(認証トークンを生成)」をクリックすると、Azureカスタムデータ フィールドのトークンが生成されます。

次の「Azureのセットアップ」部分で使用するために、新しく生成されたトークンをコピーして保存します。これは新しいリソース グループを作成するときに使用されて、Azureテンプレートの「Meraki Authentication Token(Meraki認証トークン)」フィールドに追加されます。

認証トークンは、生成後1時間以内にAzureインスタンスに入力する必要があります。1時間以上経過した場合は、新しいトークンを生成する必要があります。

次に、このガイドで説明されている手順に従って、vMX100をワンアーム コンセントレーターとして設定します。

サイト間VPNページで、リモートのAuto VPNピアにアクセス可能でなければならないリソース グループ内の各サブネットを、「Local Network(ローカル ネットワーク)」のリストに追加します。 Auto VPNの設定の詳細については、サイト間VPN設定ドキュメンテーションを参照してください。

ダッシュボード経由でMicrosoft Azure内のvMX100にスタティックIPを設定することは、現時点ではサポートされていません。この設定を試みると、ノードがネットワーク接続を失って、オフラインになります。

Azureのセットアップ

始める前に

始める前に、以下のものが必要です。

- vMXをホストするために作成するリソース グループとは別のリソース グループ上の、Azure仮想ネットワークと仮想サブネット。詳細については、ここをクリックしてください。

注:仮想ネットワークは、vMXをホストするリソース グループとは別のリソース グループ内にある必要があります。仮想ネットワーク/仮想サブネットがすでに含まれているリソース グループにvMXを割り当てた場合、vMXを導入することはできません。

このセクションでは、Microsoft Azure内で必要な要件を設定する方法と、vMX100インスタンスをリソース グループに追加する方法を説明します。リソース グループやその他のコンポーネントのセットアップの詳細については、ここでAzureのドキュメンテーションを参照してください。

オファーへのアクセス

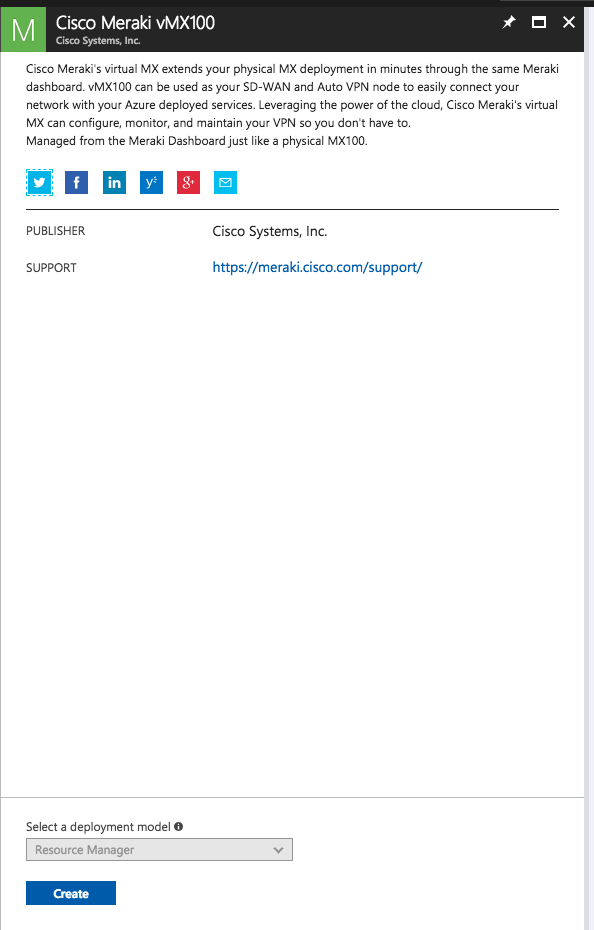

VMオファーへのアクセスを取得するには、このリンクにアクセスしてください。AzureでのCisco Meraki vMX100のマーケット プレイス リストのスクリーンショットは、下記に含まれています。

マーケット プレイス リストから、「Create(作成)」をクリックします。

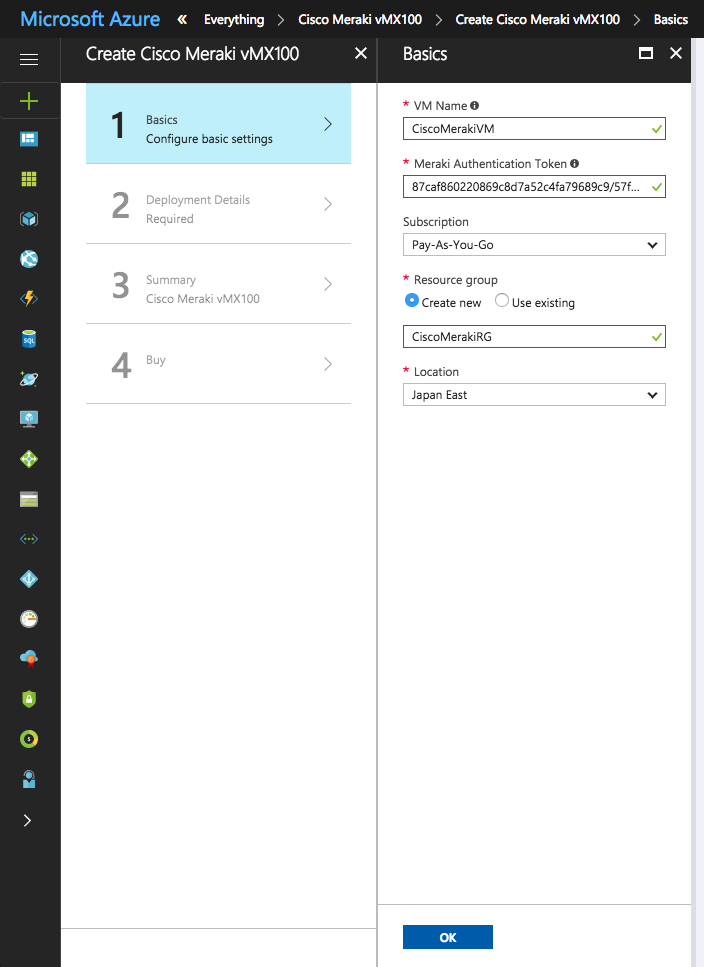

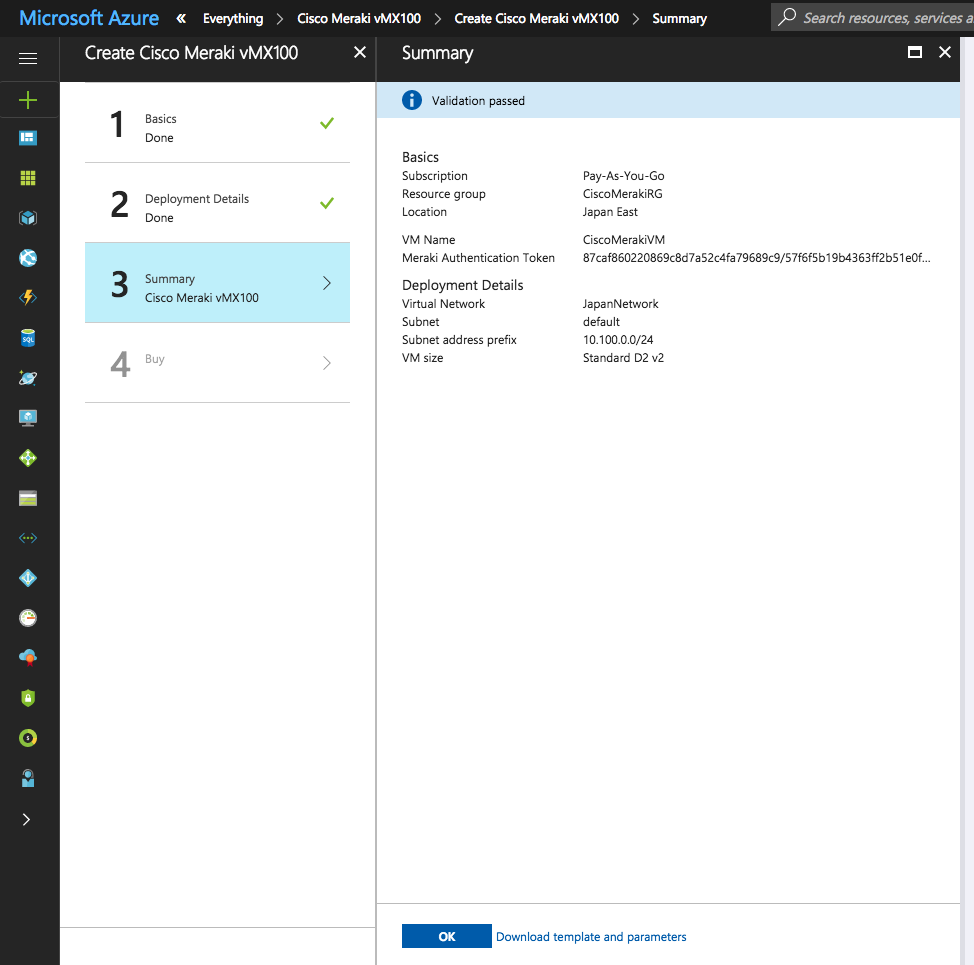

作成後、基本設定を設定するよう求められます。

VM Name(VM名):Cisco Meraki vMX100 VMの名前を入力します。任意の名前を付けることができます。

Meraki Authentication Token(Meraki認証トークン):あらかじめMerakiダッシュボードで生成したトークンを貼り付けます。

Subscription(サブスクリプション): 請求を受けるサブスクリプションをドロップダウン メニューから選択します。

Resource group(リソース グループ): 新しいリソース グループを任意の名前で作成します。

Location(場所): vMX100を導入するリージョンを選択します。

基本設定をすべて設定したら、「OK」をクリックします。

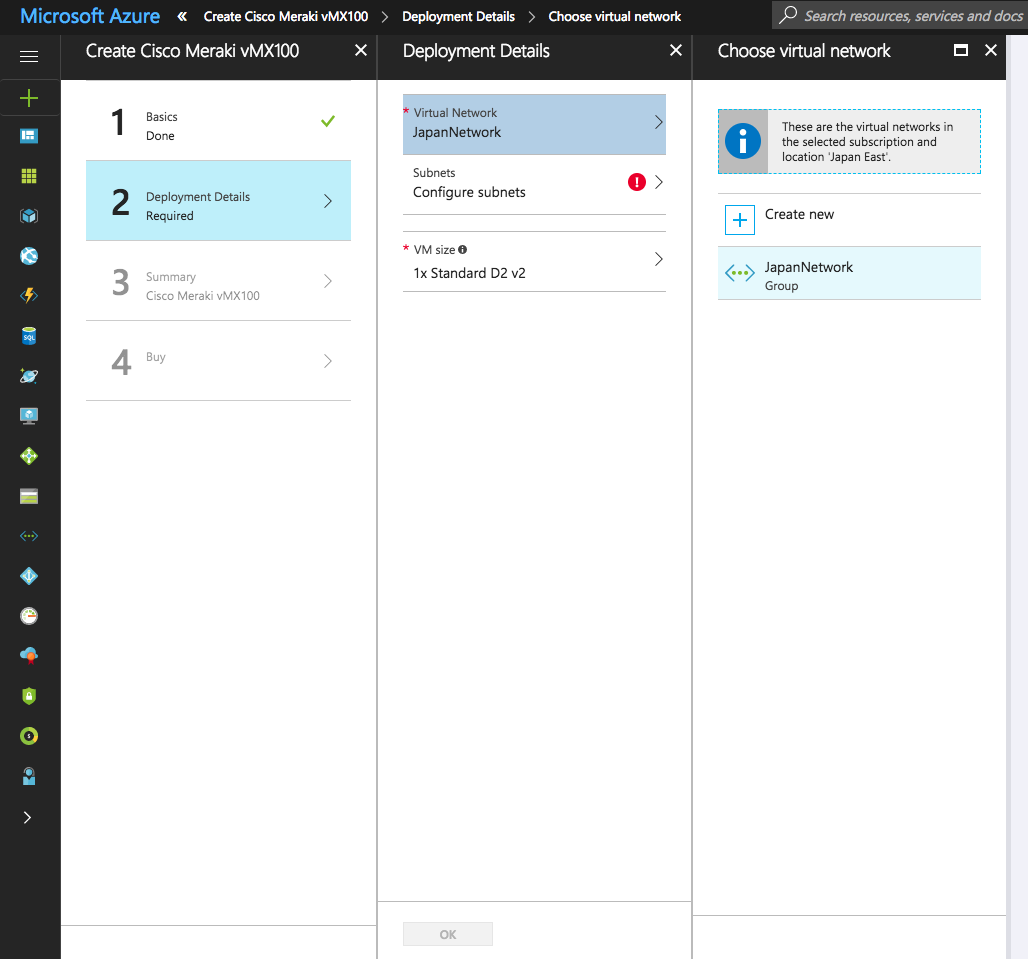

リストから既存の仮想ネットワークを選択します。

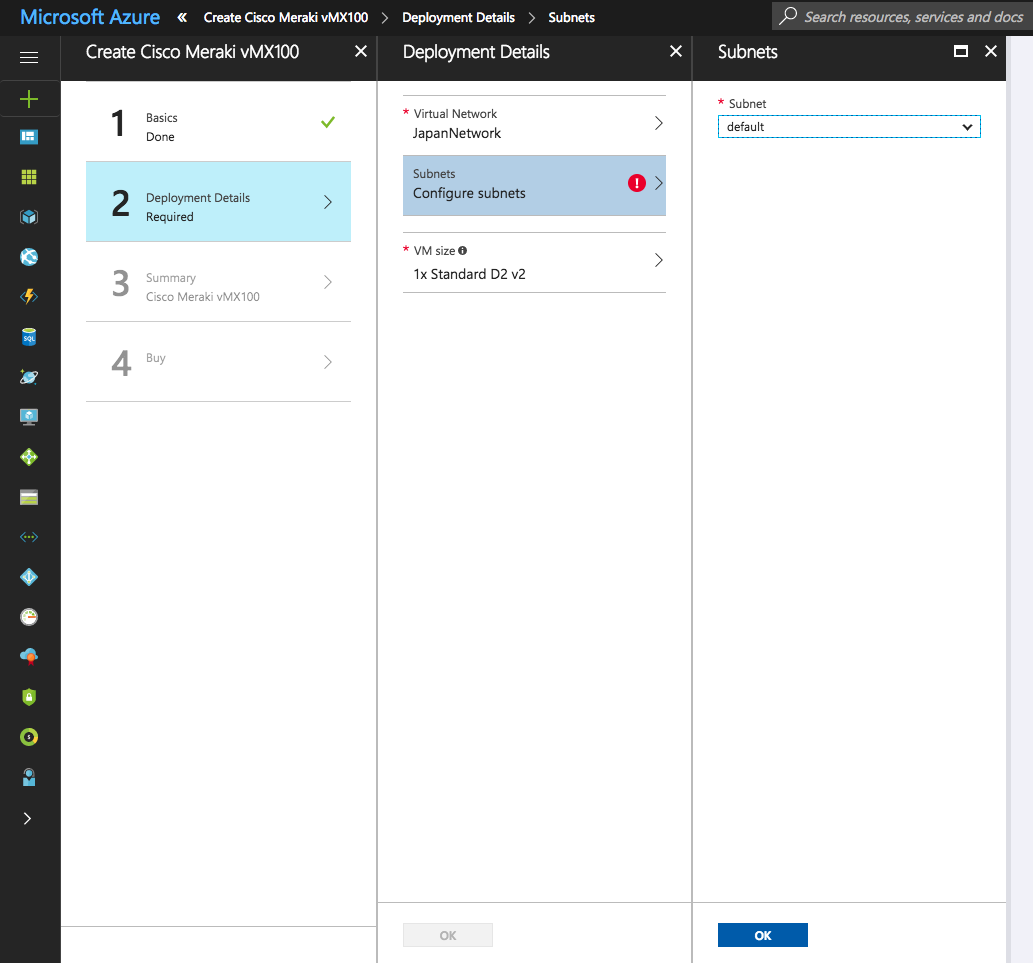

次に、vMXを導入するサブネットを選択します。Azureでのサブネットの詳細については、ここをクリックしてください。

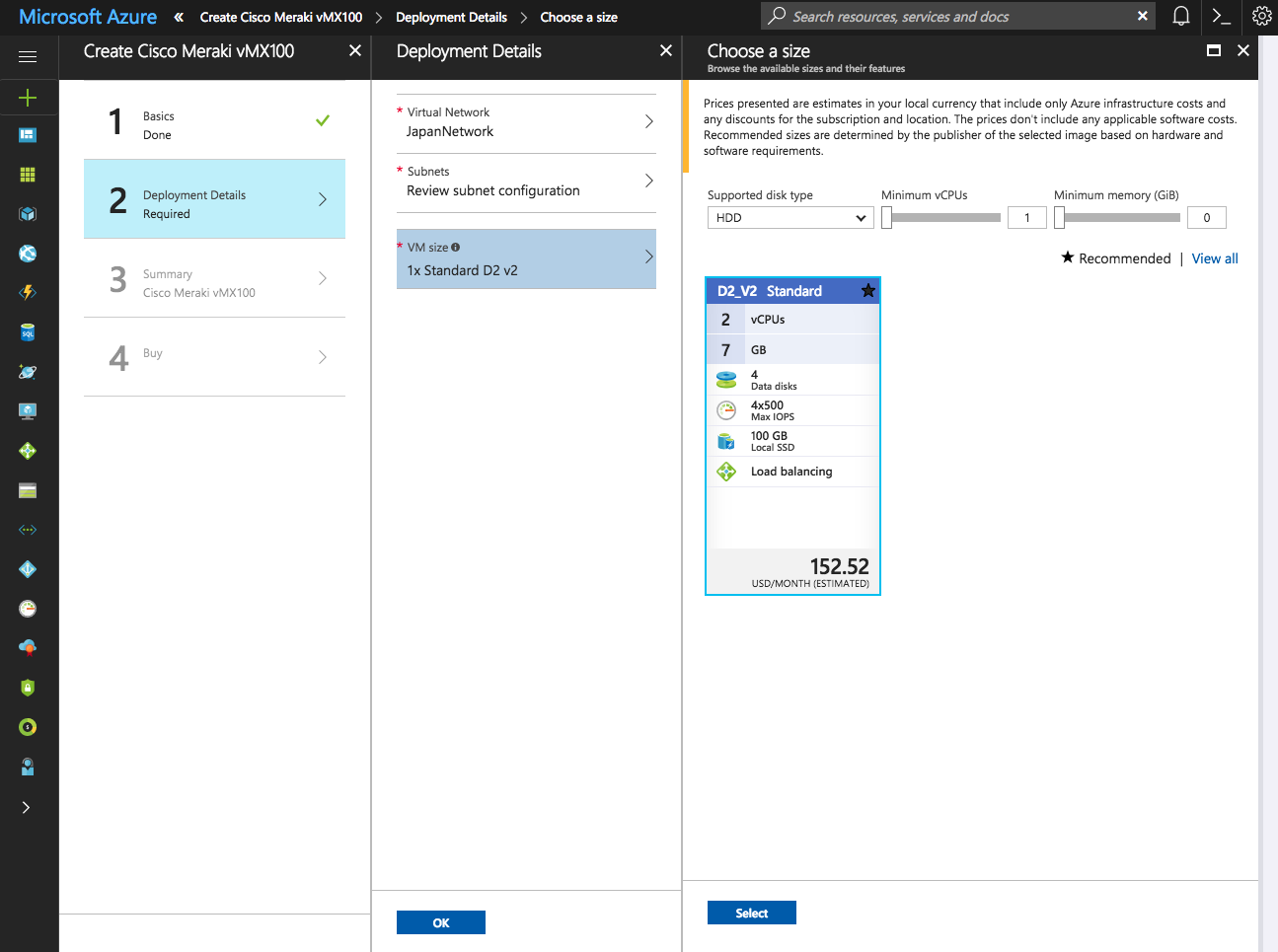

VMサイズを選択します。D2_V2 Standardを選択することになります。

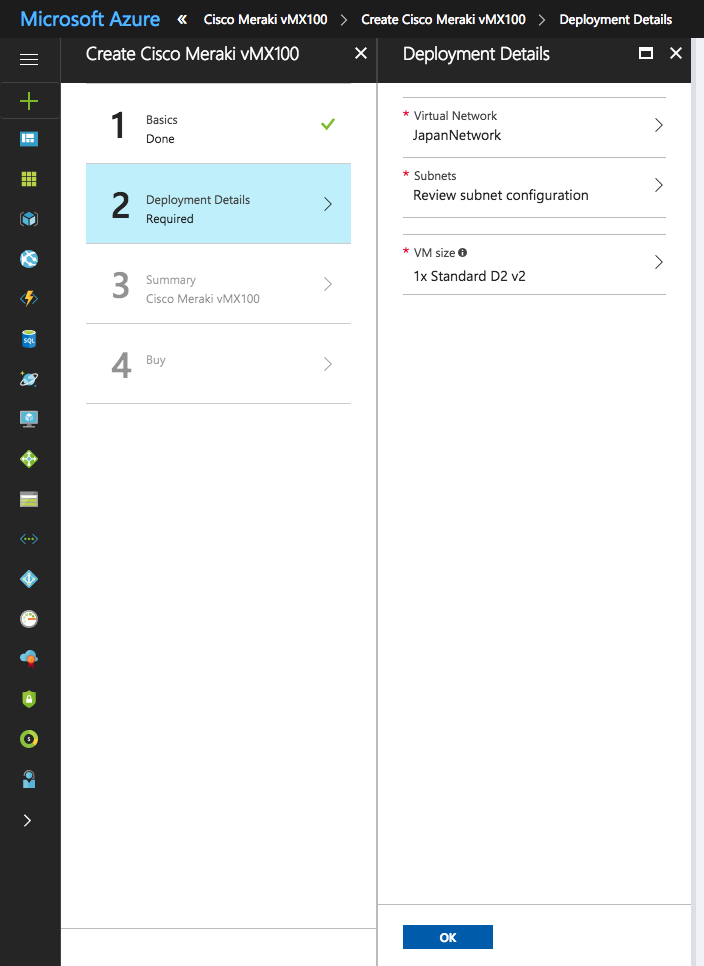

導入の詳細を確認してから、「OK」をクリックします。

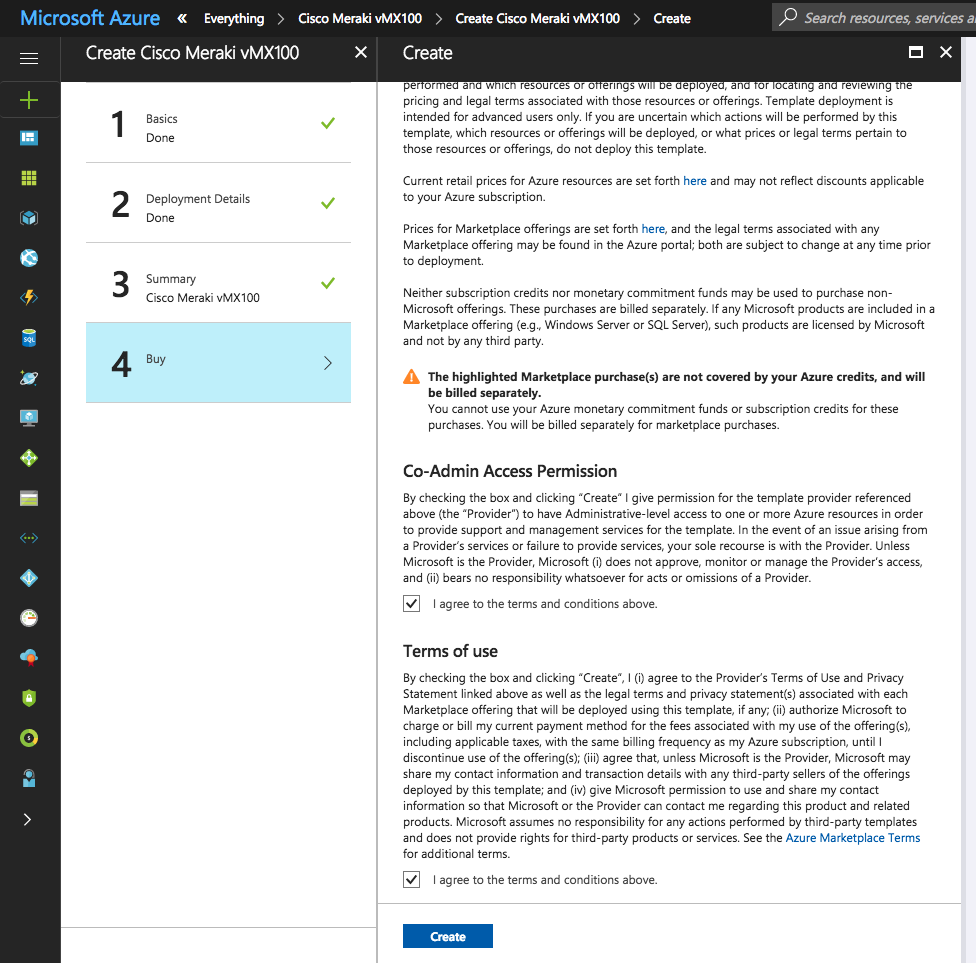

使用条件とプライバシー ポリシーを確認してから、「作成」をクリックします。

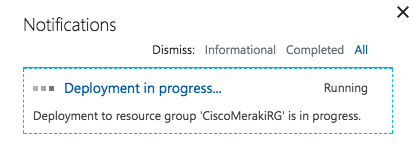

「Purchase(購入)」をクリックすると、導入が開始されます。

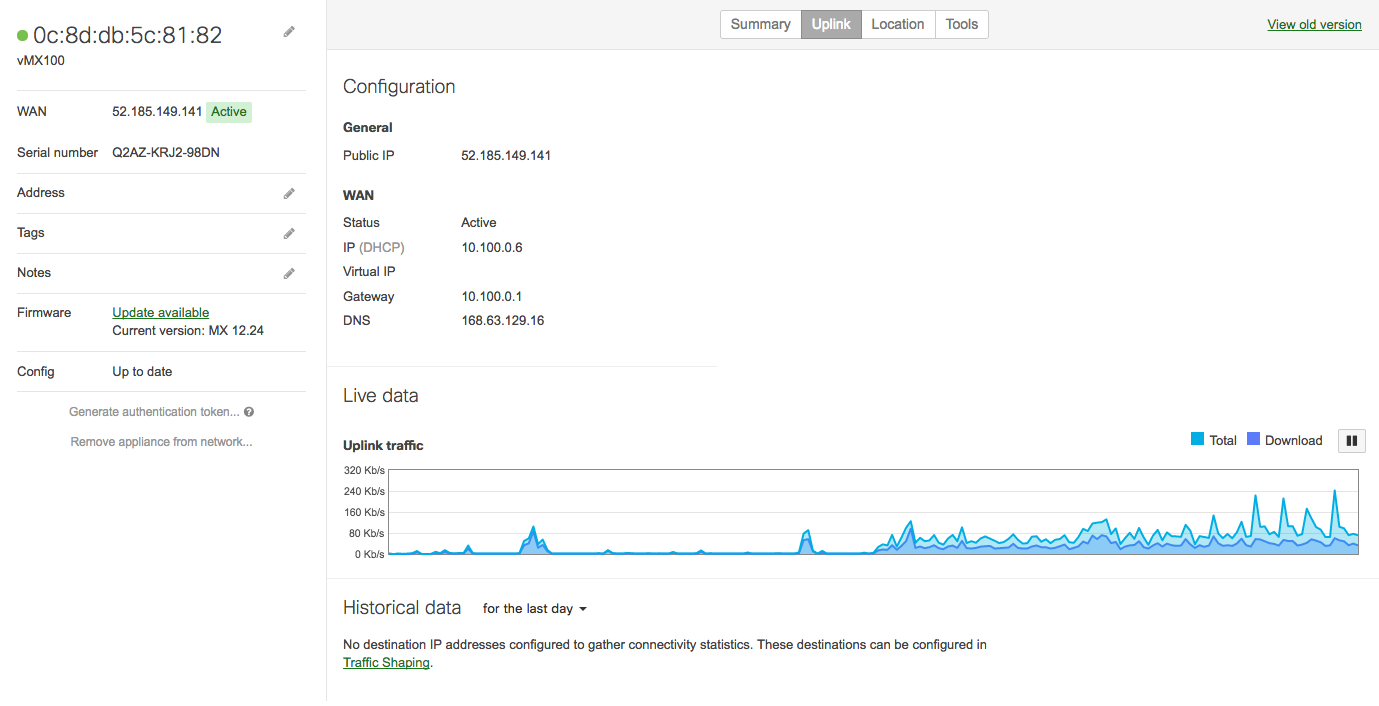

これが終わると、数分後に導入が完了し、インスタンスが起動します。

注:導入が終了したら、新しいリソース グループが、ユーザが参照したリソース グループの名前にランダムな文字列を付加した名前で作成されます。

vMX100がオンラインになると、Auto VPNサブネットを含んだルート テーブルが作成される必要があります。これにより、AzureリソースはAuto VPN経由でMerakiサブネットにアクセスする方法を認識します。

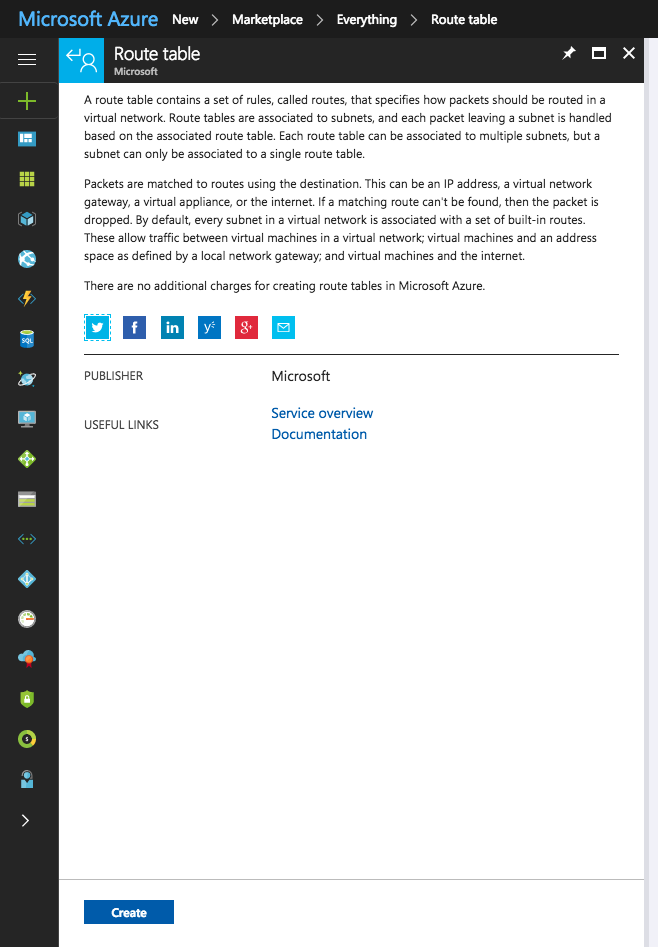

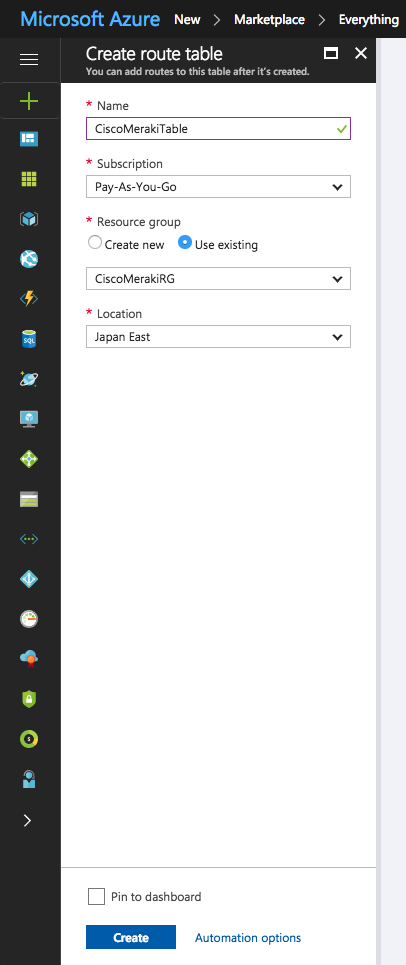

ルート テーブルを作成するには、「New(新規作成)」、「Route Table(ルート テーブル)」の順にリックします。

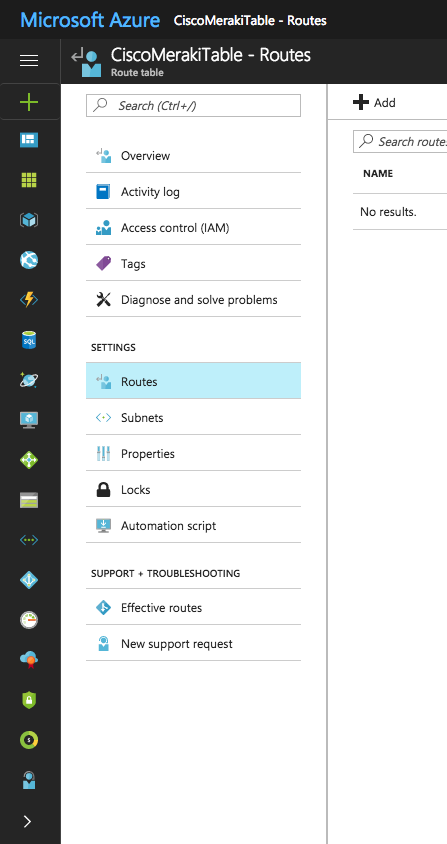

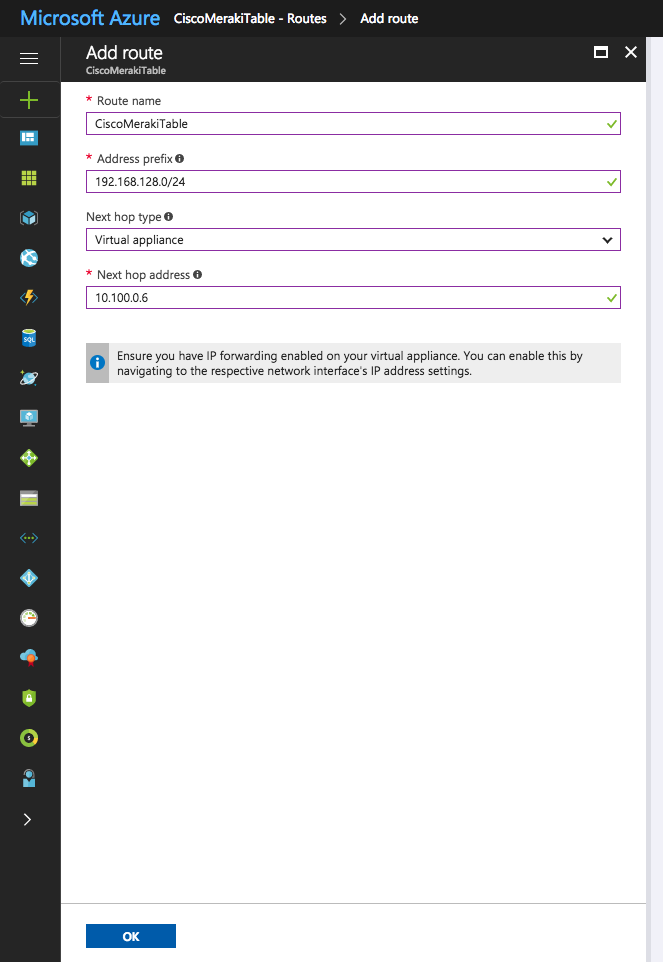

ルート テーブルが作成されたら、次のホップとしてvMX100を指すVPNルートを追加します。クライアントVPNサブネットを含めてもかまいません。

IP転送の警告は無視してください。これはすでにバックエンドで有効化されています。

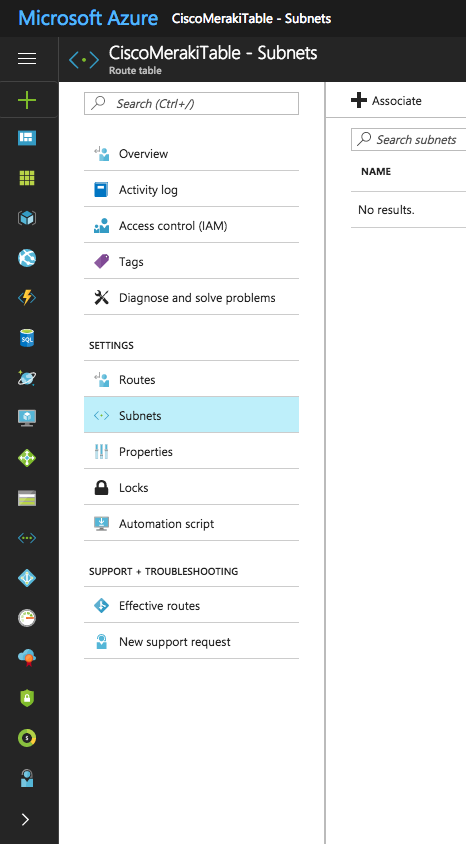

最後に、vMXが導入されたサブネットにルート テーブルを関連付けます。「Subnets(サブネット)」、「Associate(関連付け)」の順にクリックします。

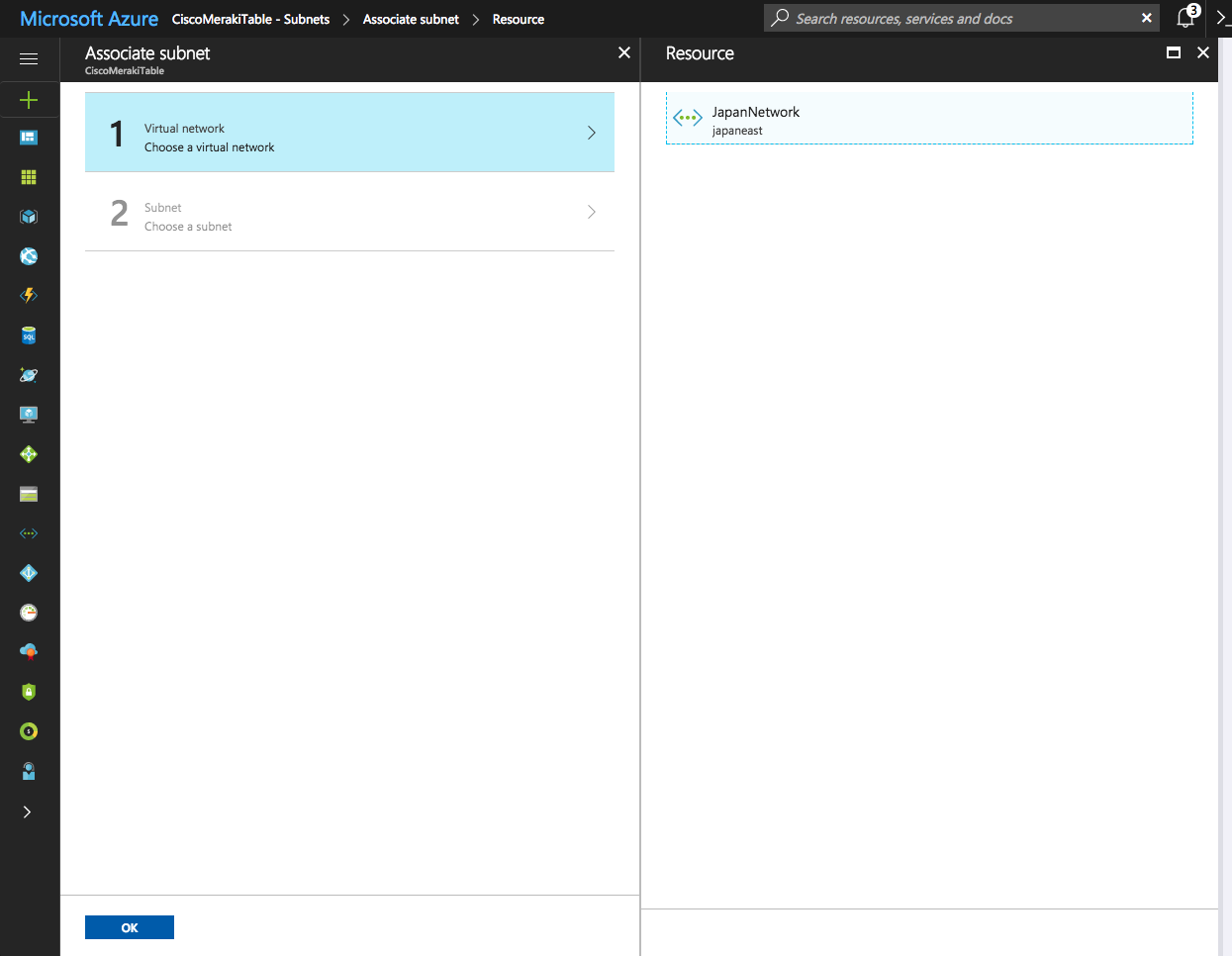

vMXが導入された仮想ネットワークを選択します。

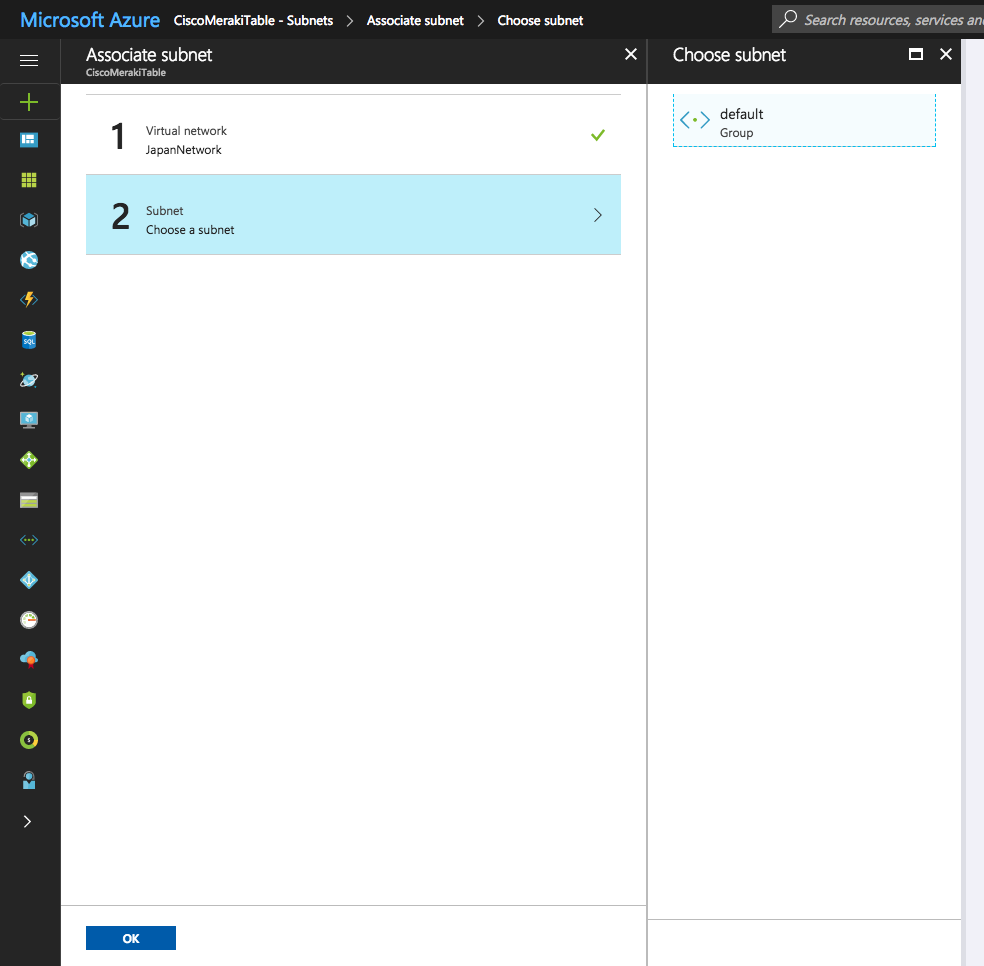

次に、vMX100の導入に使用されたサブネットを選択して、「OK」をクリックします。

サブネットが関連付けられたら、ダッシュボードでサイト間VPNを有効にします。

トラブルシューティング

仮想MXセキュリティ アプライアンスは、Cisco Merakiダッシュボードを介して完全に管理されます。このためには、vMX100からMerakiクラウドへの双方向の通信を確立する必要があります。上記の手順の後で、vMX100にアクセスできない場合は、以下のことを確認してください。

- テンプレートで次の文字が使用されていないこと:' ~ ! @ # $ % ^ & * ( ) = + _ [ ] { } \\\\ | ; : ' \\\" , < > / ?.\" '。

- Azure命名規則はスペースをサポートしていないため、リソース名にスペースが含まれていないことを確認します。

- トークンが生成後1時間以内に「Meraki Authentication Token(Meraki認証トークン)」フィールドに入力されたこと。

- vMX100があるサブネットからDNSサーバーに到達可能であり、config-2037.meraki.comを解決できること。

- ルート テーブルが作成され、正しいサブネットに関連付けられていること。

Merakiサポートは、Azure固有のファイアウォール ルールと導入についてはトラブルシューティングを行わないことに注意してください。

Azure CSPポータルでのvMX100

Meraki vMX100は、現時点では、CSPポータルでは使用できません。一時的な回避策として、この記事に添付されているARMテンプレートを使用してください。CSPパートナーがvMX100を導入する必要がある場合は、以下を実行して、お客様のコンテキスト内のポータルにアクセスしてください。

-

管理者エージェント特権を持つ認証情報でパートナー センターにログインします。

-

「Dashboard(ダッシュボード)」、「Customers(お客様)」の順にクリックします。

-

このリソースを導入するお客様をクリックします。

-

「Service Management(サービス管理)」をクリックして、Microsoft Azure管理ポータルのリンクをクリックします。

上記の手順により、Azure管理ポータルが読み込まれて、お客様のコンテキストに範囲設定されます。これで、適切なAzureサブスクリプションを使用してテンプレートを導入できます。このテンプレートを導入するには、以下を実行します。

1.添付されているzip アーカイブの内容を抽出します。

2.左上にある+ Create a resource(リソースの作成)ボタンをクリックします。

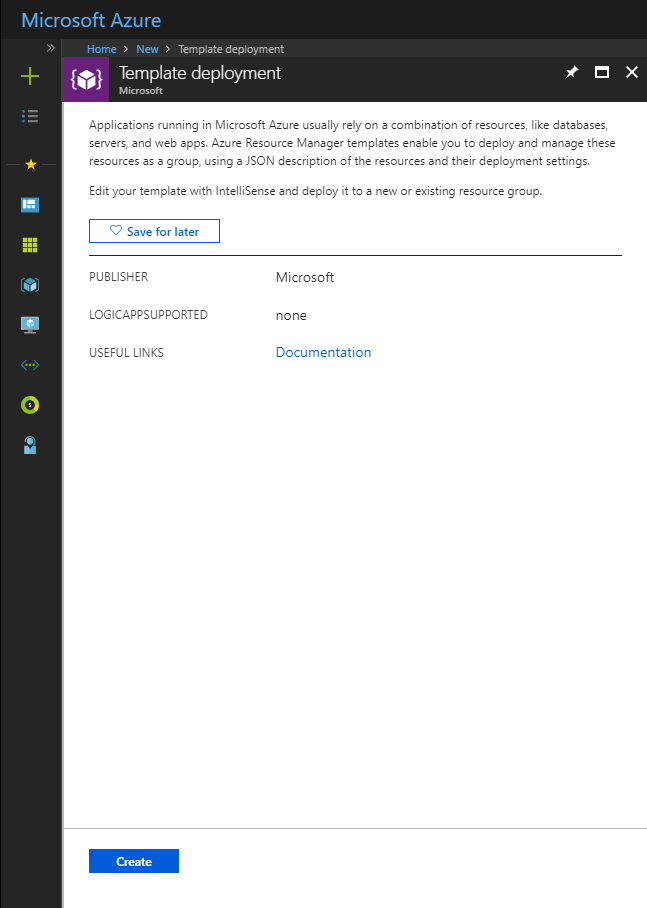

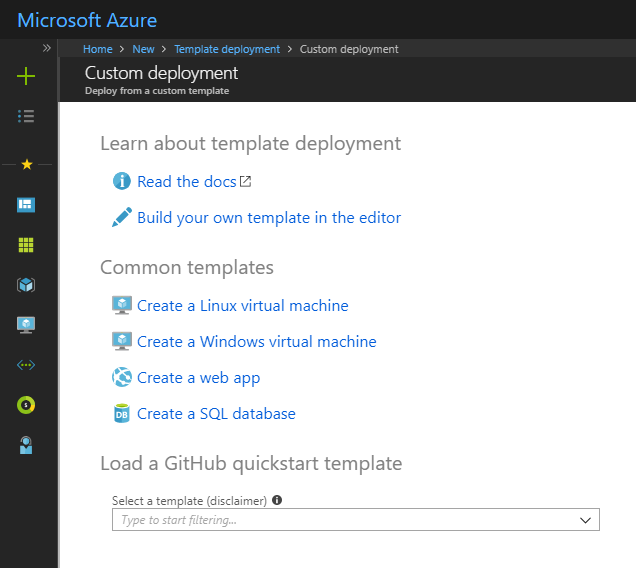

3.マーケットプレイスからTemplate deployment(テンプレート導入)を検索して、項目をクリックし、Create(作成)ボタンをクリックします。

4.下の図に示されているBuild your own template in the editor(エディターで独自のテンプレートを作成する)リンクをクリックします。

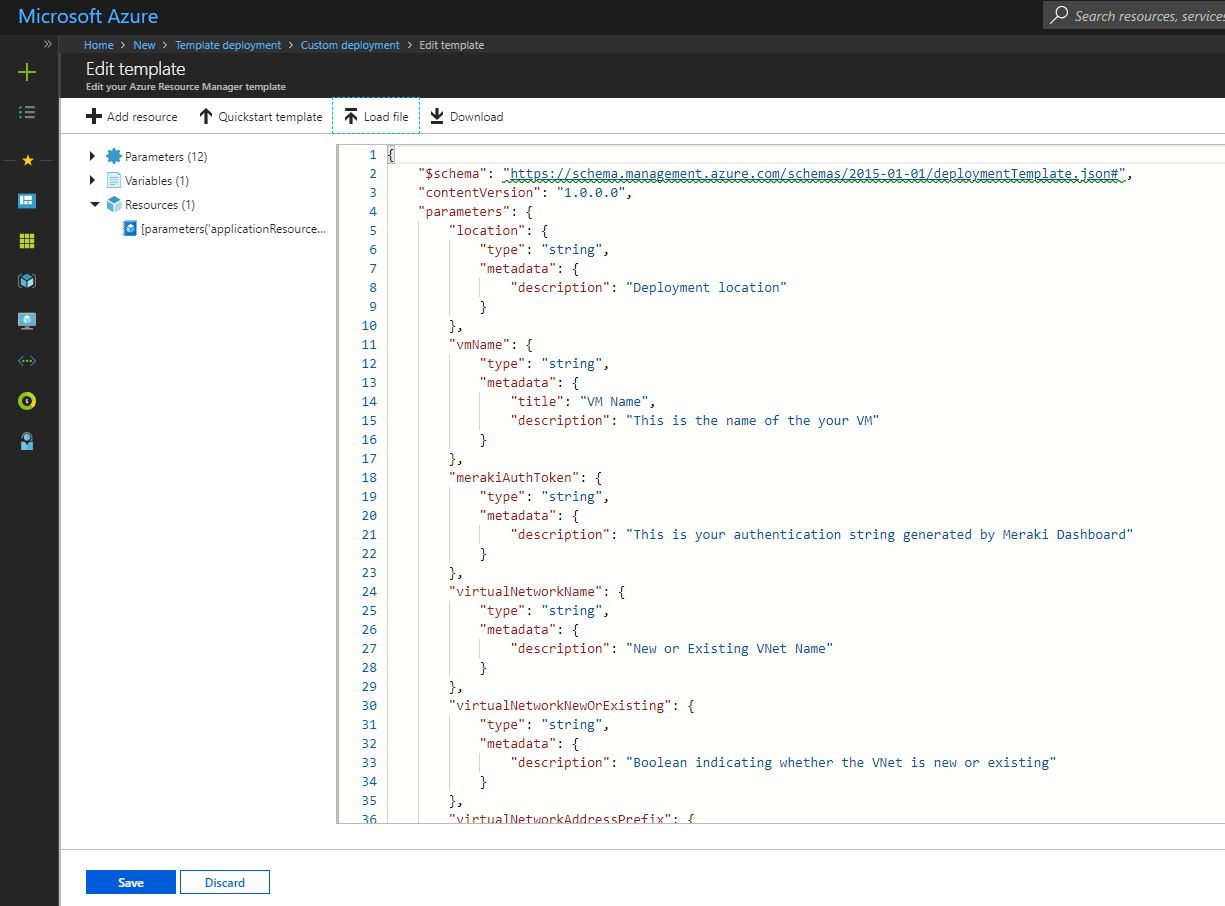

5.上部にあるLoad File(ファイルを読み込む)ボタンをクリックします。azuredeploy.jsonファイルを選択して、OKをクリックすると、テンプレートが読み込まれます。

6.Save(保存)ボタンをクリックして、テンプレートの読み込みプロセスを完了します。

7.Edit parameters(パラメータの編集)ボタンをクリックします。

8.上部にあるLoad File(ファイルを読み込む)ボタンをクリックします。azuredeploy.parameter.jsonファイルを選択して、OKをクリックし、パラメータを読み込みます。

9.Save(保存)ボタンをクリックして、パラメータの読み込みプロセスを完了します。

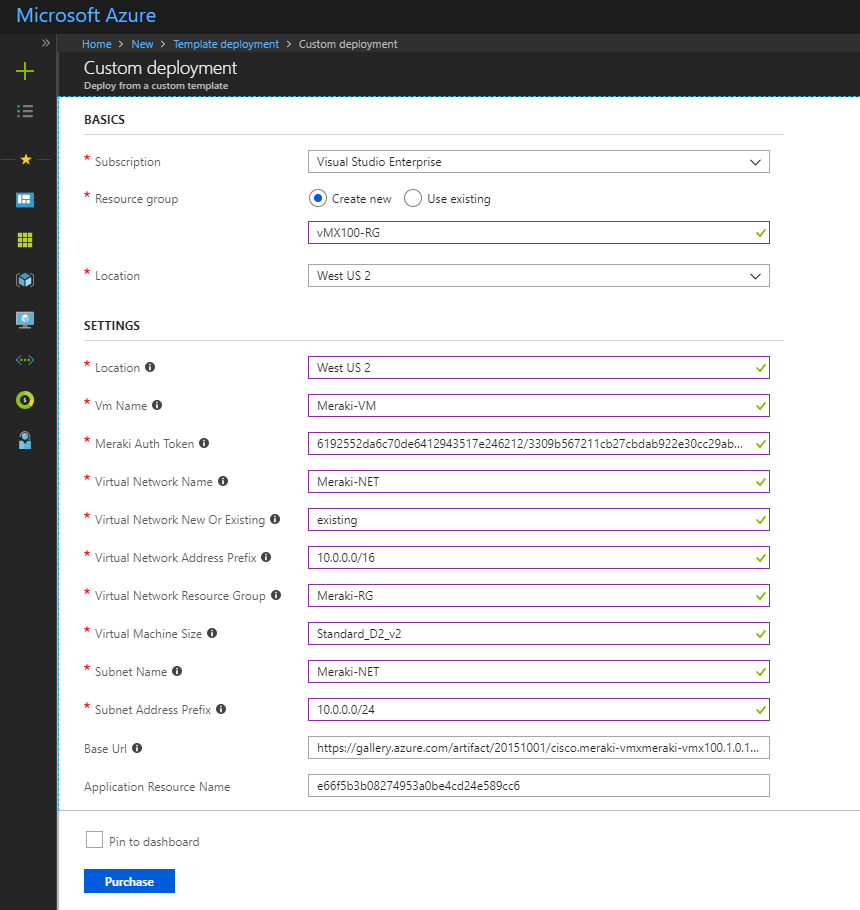

10.お客さまの環境に正しく一致するように、Settings(設定)値を変更します。

「Basics(基本)」セクションについては、既存のリソースのロックを避けるために、新しいリソース グループを作成する必要があることに注意してください。

「Settings(設定)」セクションに入力するときには、既存の仮想ネットワークの情報を使用します。

-

利用条件を確認した後、I agree to the terms and conditions stated above(上記の利用条件に同意します)チェックボックスをクリックします。ボックスにチェックを入れると、条件に同意したことになります。

- Purchase(購入)ボタンをクリックします。

これにより導入が開始され、しばらくすると、アプライアンスが導入されます。