Cisco Secure Connect - ソリューション概要

このドキュメントはこちらのドキュメントを翻訳したものです。

内容の不一致がある場合には英語版のドキュメントを正とします。

概要

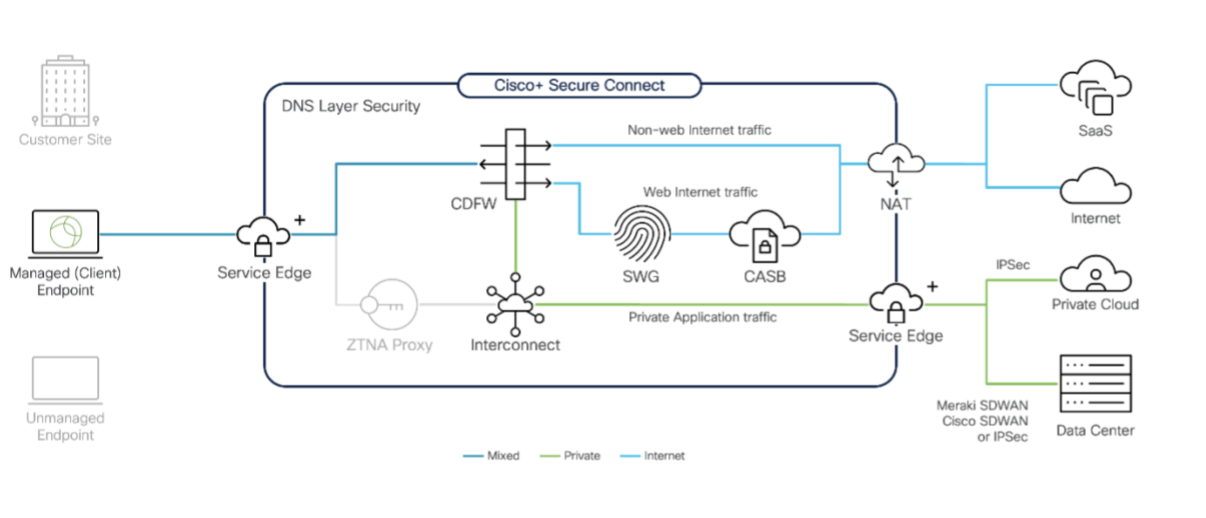

Cisco Secure Connect は、データセンターやプライベート クラウドでホストされているプライベート アプリケーションや、パブリック SaaS アプリケーションなど、あらゆる場所で働くユーザーをあらゆるアプリケーションにセキュアに接続します。このソリューションは、クライアントベースとクライアントレスの両方のリモートワーカーアクセス、ネイティブのCisco Meraki® SD-WANおよびCisco SD-WAN (Viptela)接続、包括的なクラウドベースのセキュリティ機能を1つのサブスクリプションに統合しています。

このセクションでは、ソリューションの主要コンポーネントのいくつかをレビューします。パッケージの詳細については、こちらをご覧ください。

安全なリモートアクセス

Secure Connect は、Cisco Secure Client(旧 Cisco AnyConnect)を使用したクライアントベースのトンネルと、任意のブラウザを使用したクライアントレスのアプリごとのアクセスを介して、リモートワーカーにプライベートネットワークの宛先とアプリケーションへのセキュアなアクセスを提供します。以下では、クライアントベースとクライアントレスのリモートアクセスソリューションの違いについて説明します。

クライアントベースアクセス

概要

クライアントベースのアクセスでは、ユーザーのデバイスにインストールされたCisco Secure Clientが、Secure Connectクラウドへのデータグラムトランスポートレイヤセキュリティ(DTLS)トンネルを確立します。 クライアントベースのアクセスでは、すべてのポートとプロトコルがサポートされるため、Webベースではないアプリケーションや、エンドデバイス上でエージェントやアプリケーションを実行する必要があるアプリケーションに最適です。Cisco Secure Clientソフトウェアの導入と継続的な管理は、Cisco SecureX 管理プラットフォームを使用することで簡素化できます(SecureXは、現時点ではWindowsクライアントのみをサポートしています)。

トンネルがアクティブになると、ユーザーのトラフィックはクラウド提供のファイアウォールを経由してルーティングされ、ネットワークアクセスポリシーによってプライベートアプリケーションやリソースへのアクセスを制御できる。さらに、エンドポイントポスチャーポリシーを適用して、コンプライアンスに準拠したデバイスのみがネットワークに接続できるようにすることもできます。

トラフィックステアリング

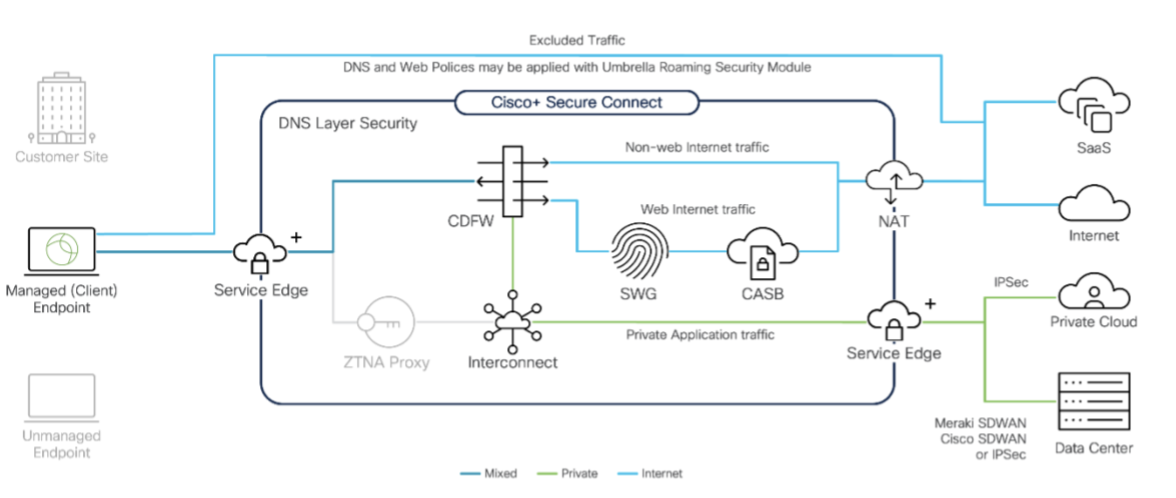

Cisco Secure Clientは、スプリットトンネリングとしても知られるトラフィックステアリングをサポートしています。トラフィックステアリングルールは、Secure Connectトンネルを介して送信されるトラフィック(包含)または送信されないトラフィック(除外)を決定する包含ベースまたは除外ベースのいずれかとなります。

トンネルがアクティブでない場合のクライアントの保護

トンネルがアクティブでない場合、Umbrella ローミングセキュリティモジュール 搭載の Cisco Secure Client には、Web ベースのアプリケーションのインターネットセキュリティを強化するために、Web トラフィックを Secure Connect に送信するオプションがあります。

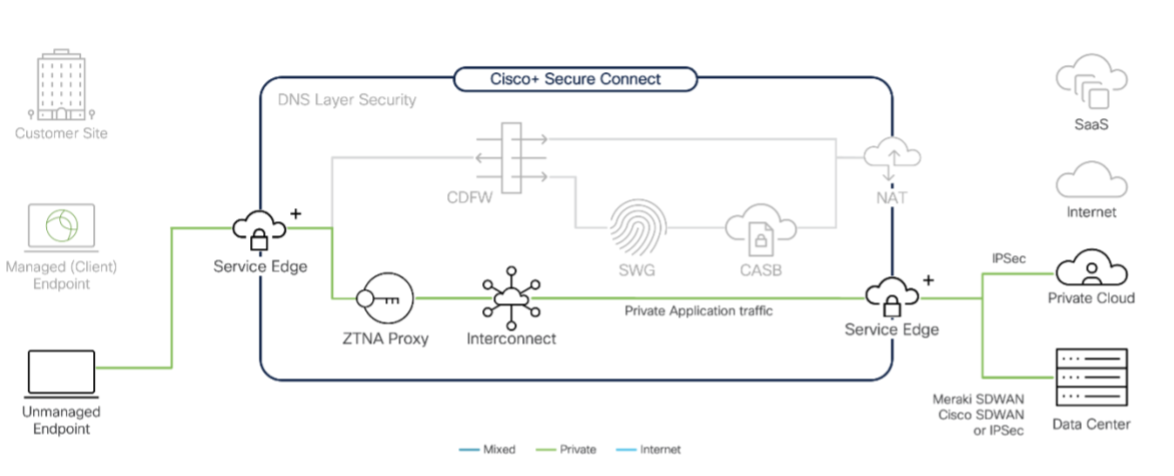

クライアントレスZTNAアクセス(ブラウザアクセス)

クライアントレス ゼロトラスト ネットワーク アクセス(ZTNA)を使用すると、ユーザのデバイスに Cisco Secure Client をインストールしたり、オンプレミスのファイアウォールで特別な受信ルールを作成したりすることなく、Web ブラウザを活用してプライベート Web ベース アプリケーションにリモート アクセスできます。クライアントレスアクセスは、リモートユーザのデバイスに Cisco Secure Client をインストールすることが現実的でない、または望ましくない状況に対応します。

アプリケーションにアクセスするには、ユーザーは、 Secure Connectがアプリケーションごとに作成する一意のURLを使用して、Secure Connect ZTNAリバースプロキシに接続します。 ユーザーとデバイスの両方は、アプリケーションへのアクセスが許可される前に、セッションごとにブラウザアクセスポリシー(BAP)によって確認および検証されます。

プライベートアプリケーションへのネットワークアクセスの制御

従来、ネットワークにアクセスできるユーザーは、ネットワークに接続されているあらゆるアプリケーションやリソースにアクセスできるため、これらのアプリケーションは攻撃に対して脆弱でした。 Secure Connectを使用すると、管理者は、ネットワークアクセスを制限してユーザーがアプリケーションにアクセスできないようにすることで、セキュリティをさらに一歩進めることができます。 アクセスは、2つの補完的な方法で制御できます:

1. ネットワークまたはブラウザのアクセスポリシーを作成して、ユーザーの ID またはアソシエートグループに基づいてアクセスを制御します。

アイデンティティベースのポリシーには、アイデンティティプロバイダ (IdP) を介した SAML 認証が必要です。

IdP をお持ちでない場合は、Meraki Cloud Auth を IdP として使用できます。

2. エンドポイントポスチャープロファイルを設定し、以下のようなデバイス固有の基準に基づいてアプリケーションへのアクセスを

許可または拒否する:

◦クライアントベース

・オペレーティングシステム(OS)の種類とバージョン

・OSファイアウォールの状態

・アンチウイルスマルウェアソフトウェアのステータス

・ディスク暗号化のステータス

◦クライアントレス

・オペレーティングシステム(OS)の種類

・ブラウザの種類とバージョン

・IPアドレスに基づく位置情報

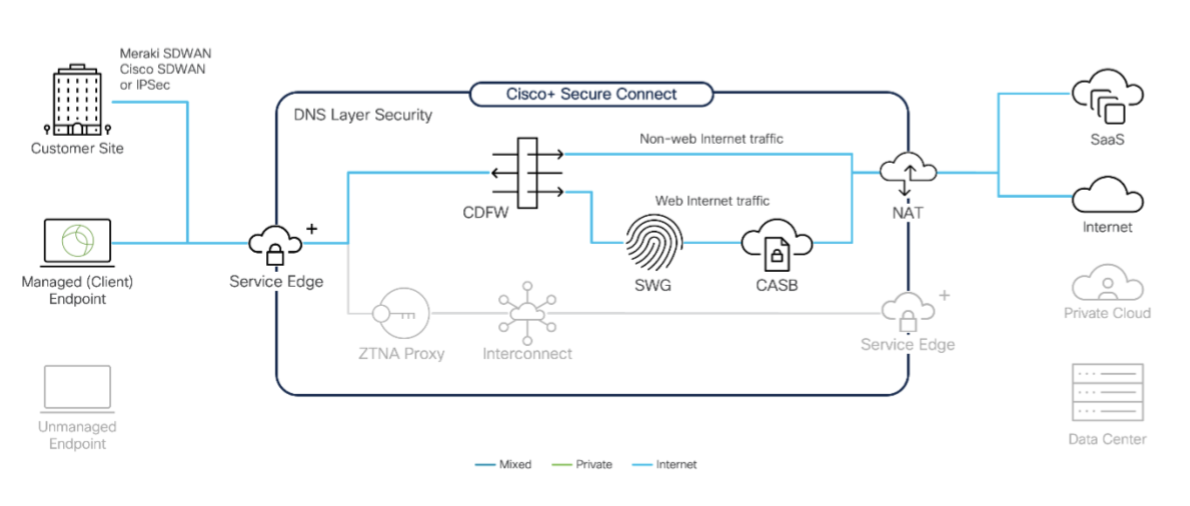

安全なインターネットアクセス

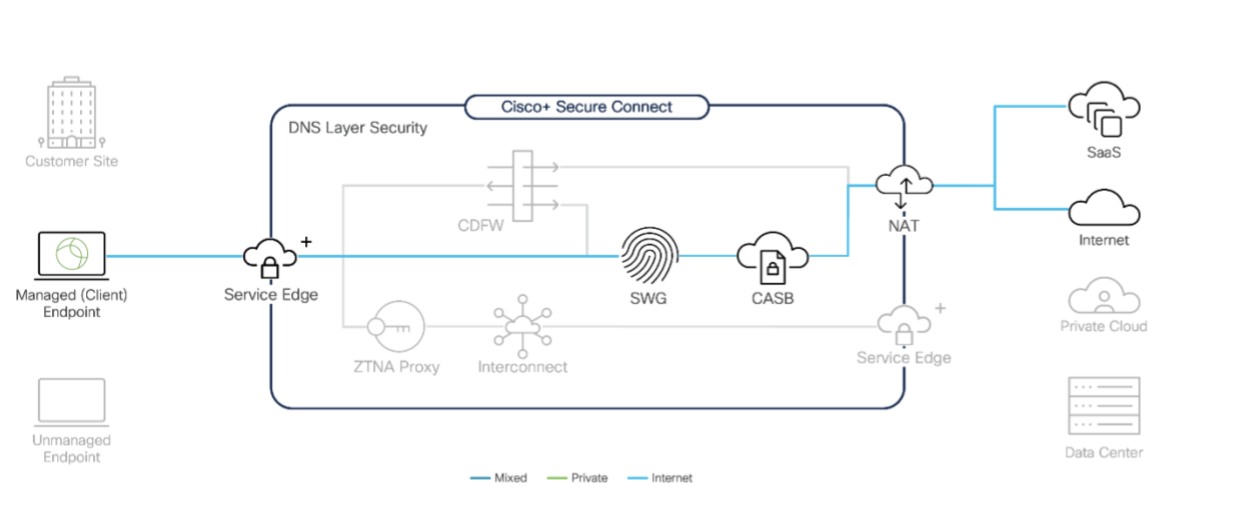

Secure Connectは、インターネットへのセキュアなオンランプとして機能し、防御の第一線を提供します。オフィスにいるユーザー、アプリケーション、IoTデバイス、およびCisco Secureクライアントを使用するリモートユーザーからのインターネット接続トラフィックは、Secure Connectクラウドに送信され、送信トラフィックと受信トラフィックの両方が検査されます。

複数のサービスを使用して脅威を検出し、ポリシーを適用するSecure Connectは、インターネットベースの脅威からネットワークを保護する方法をカスタマイズ可能なアプローチで提供します。クラウドベースであるこのシステムは、世界最大の民間セキュリティ脅威インテリジェンス組織であるCisco Talos Intelligence Groupからリアルタイムの脅威アップデートを受信します。

以下は、Secure Connect Secure Internet Accessソリューションの各サービスの簡単な説明となります。

DNSセキュリティ

DNSレイヤのセキュリティは、接続が確立される前に悪意のあるドメインへの名前解決要求をブロックし、あらゆるポートやプロトコル経由の脅威がネットワークやエンドポイントに到達する前に阻止します。さらに、Cisco Umbrellaの85以上のカテゴリベースのコンテンツフィルタを使用してインターネット利用ポリシーを適用し、不要なコンテンツを含むWebサイトのカスタム許可/ブロックリストを作成できます。

クラウド型ファイアウォール

クラウド型ファイアウォール(CDFW)はレイヤー3、4、7のファイアウォールで、パフォーマンスを低下させることなく、すべてのポートとプロトコルのトラフィックを保護します。サイトやクライアントベースのVPNからSecure Connectに流入するトラフィックはすべてCDFWを経由し、レイヤー3と4のアクセスポリシーが適用されます。 その後、宛先に応じてCDFWがトラフィックをルーティングします:

・プライベートアプリケーションのトラフィックまたはサイト間のトラフィックは、Secure Connectインターコネクトファブリックに送信されます

(詳細については、「サイトの相互接続」を参照)。

・インターネットに接続された Web トラフィック(tcp ポート 80/443)は、さらなる検査のために Secure Web Gateway にルーティングされます

・ウェブ以外のインターネット接続トラフィックはCDFWに留まり、レイヤー7のアプリケーション可視化と制御、

侵入防御システムのプロセスを通過する。

SNORT 3 テクノロジーをベースとする侵入防御システム(IPS)は、シグネチャベースの検出機能を使用してネットワーク トラフィックのフローを検査し、危険なパケットがターゲットに到達する前にキャッチしてドロップする自動化されたアクションを実行します。 IPS 機能は、サイバー攻撃辞書と同等の効果しかありません。Secure Connect IPSは、Cisco Talos Intelligence Groupの広範なシグネチャデータベース(40,000以上、さらに増加中)を使用します。

セキュアウェブゲートウェイ

セキュアウェブゲートウェイ(SWG)は、特にポート80/443経由のウェブトラフィックを保護します。SWGはすべてのWebトラフィックをプロキシし、可視化と制御を強化します。すべてのアクティビティをログに記録し、ウェブトラフィックを検査してウイルスやマルウェアから保護し、許容されるインターネット使用ポリシーを実施することができます。 ファイルはスキャンされ、既知の悪質なアイテムはブロックされます。新しいファイルや疑わしいファイルは、より詳細な検査のためにサンドボックスにルーティングすることができ、ファイルが悪質な動作を示し始めた場合は、レトロスペクティブアラートを生成することができます。SWGはMicrosoft APIを利用して、適切なO365トラフィックを最寄りのMicrosoftデータセンターに直接ルーティングし、パフォーマンスを最大化することができます。

クラウドアクセスセキュリティブローカー

一般的な組織では、クラウドのアクティビティ全体のごく一部しか把握していません。Cloud Access Security Broker(CASB)は、組織全体で使用されているクラウドアプリケーションを検出し、レポートする機能を提供します。検出されたアプリケーションについては、リスクレベルの詳細を表示し、利用をブロックまたは制御することで、クラウドの導入をより適切に管理し、リスクを低減します。

データ損失防止

データ損失防止(DLP)はCASBの一部です。 DLP機能は、すべてのアウトバウンドWebトラフィックをスキャンし、その中の機密データが組織から出たり、クラウド上で悪意のある攻撃者にさらされたりしないようにブロックします。Secure Connectは、リアルタイムとSaaS APIベースの2種類のルールをサポートしています。 リアルタイムDLPルールは、プロキシを通過するWebトラフィックを検査し、すべてのクラウドアプリケーションのサポートを拡張します。SaaS APIベースのルールは、Microsoft 365やその他の選択されたSaaSアプリケーションのAPIを使用して、クラウド上の静止状態のデータをスキャンします。

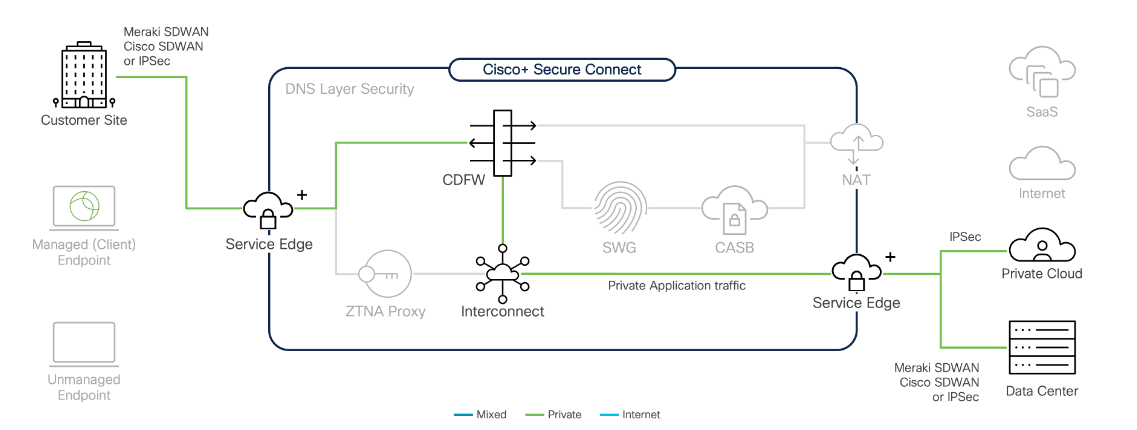

サイト相互接続

Network Interconnect は Secure Connect に接続されたサイト間でインテリジェントなルーティングを提供します。Secure Connect ネットワークファブリックの最も近いリージョンに接続された Meraki SD-WAN サイトと IPSec VPN 経由で接続されたサイトは、プライベートアプリケーションやリソースへのアクセスを制御する CDFW ネットワークアクセスポリシーを適用することで、すでに接続されているノードにシームレスにアクセスできるようになります。これにより、ネットワークの複雑さが大幅に軽減され、最小限のセットアップとメンテナンスで可用性の高いネットワークファブリックが提供されます。

注:Cisco SD-WANサイトは、Secure Connectファブリックではなく、Cisco SD-WANファブリックを介して相互接続されます。Cisco SD-WAN と Secure Connect の統合は、セキュアインターネットアクセスとリモートアクセス専用です。

事前導入チェックリスト

Secure Connectのセットアップには、お客様のネットワークとアプリケーションに関するいくつかの情報が必要です。 セットアッププロセスを効率化するために、Secure Connectの事前導入チェックリストを参照することをお勧めします。