クライアントVPNのOS別設定

この記事では、一般的に使用されるオペレーティング システムでクライアントVPN接続を設定するための手順を概説します。クライアントVPNの詳細については、クライアントVPNの概要ドキュメンテーションを参照してください。

トラブルシューティングについては、「クライアントVPNのトラブルシューティング」ドキュメンテーションを参照してください。

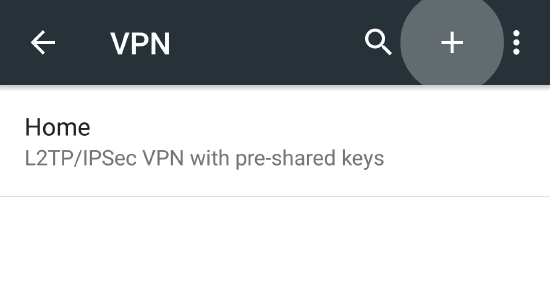

Android

クライアントVPNに接続するためにAndroidデバイスを設定するには、以下の手順に従います。

- 設定 -> ワイヤレス&ネットワーク -> VPNに移動します。

- プラス アイコンをクリックして、VPNプロファイルを追加します。

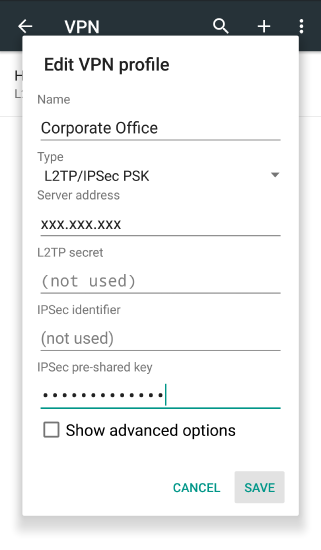

-

名前:この接続の名前。「Work VPN」など何でもかまいません。

-

タイプ:L2TP/IPSEC PSKを選択します。

-

サーバー アドレス:ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

-

IPsec事前共有鍵:Security appliance(セキュリティ アプライアンス) > Configure(設定) > Client VPN(クライアントVPN)設定で管理者が作成した事前共有鍵を入力します。

-

「保存」を押します。

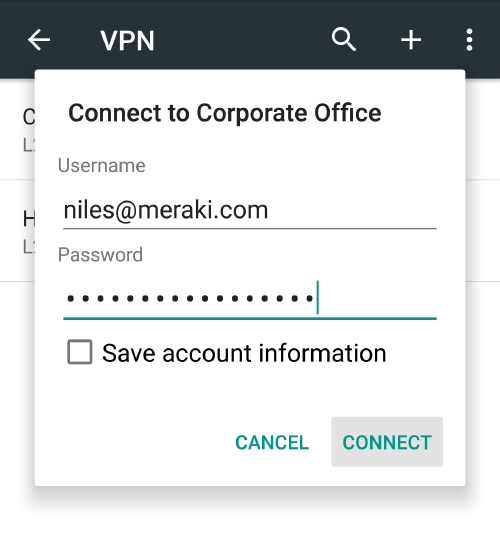

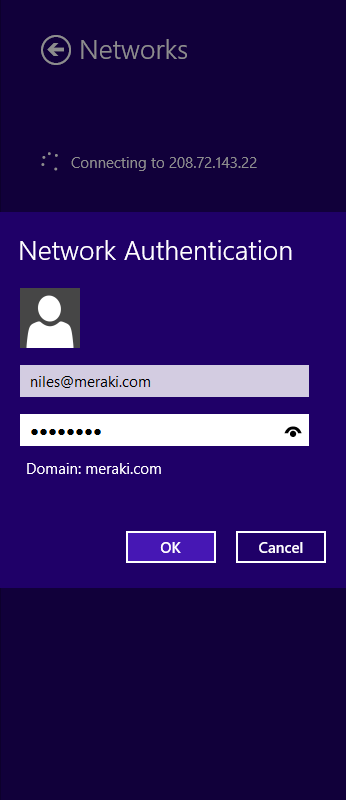

接続すると、認証情報の入力を求められます。

Chrome OS

Chrome OSベースのデバイスは、MXセキュリティ アプライアンスのクライアントVPN機能に接続するように設定できます。これにより、リモート ユーザは安全にLANに接続できます。この記事では、Chrome OSデバイスでVPN接続を設定する方法について扱います。MXのクライアントVPN機能をセットアップする方法や、他のオペレーティング システムから接続する方法については、MXドキュメンテーションを参照してください。

- まだサインインしていない場合、Chromebookにサインインします。

- 画面の下部にあるステータス領域(アカウントの写真がある場所)をクリックします。

- 設定を選択します。

- 「インターネット接続」セクションで、接続を追加をクリックします。

- プライベート ネットワークを追加を選択します。

- 表示されるボックスで、以下の情報を入力します。

- サーバー ホスト名:ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

- サービス名:この接続の名前。「Work VPN」など何でもかまいません。

- プロバイダの種類:L2TP/IPsec + 事前共有鍵を選択します。

- 事前共有鍵:Security appliance(セキュリティ アプライアンス) >Configure(設定) > Client VPN(クライアントVPN)設定で管理者が作成した共有シークレットを入力します。

- ユーザー名:VPNに接続するための認証情報。Meraki認証を使用する場合、これはメール アドレスです。

- パスワード:VPNに接続するための認証情報。

- 接続をクリックします。

Chrome OSでのVPN接続の設定について詳しくは、Googleのサポート ページを参照してください。

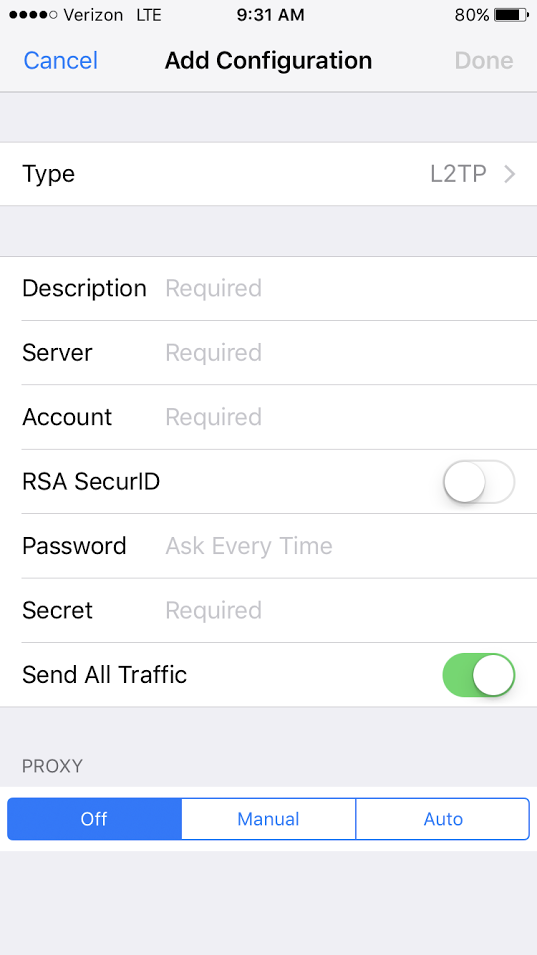

iOS

クライアントVPNに接続するためにiOSデバイスを設定するには、以下の手順に従います。

- 設定 -> 一般-> VPN -> VPN構成を追加...に移動します。

- タイプ:L2TPに設定します。

- 説明:この接続の名前。「Work VPN」など何でもかまいません。

- サーバー:ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

- アカウント:ユーザ名を入力します。

- パスワード:必要な場合、入力します。パスワードを空欄のままにした場合、デバイスがクライアントVPNに接続しようとするたびに、パスワードを入力する必要があります。

- シークレット:Security appliance(セキュリティ アプライアンス) >Configure(設定) > Client VPN(クライアントVPN)設定で管理者が作成した共有シークレットを入力します。

- すべての信号を送信がオンになっていることを確認します。

- 設定を保存します。

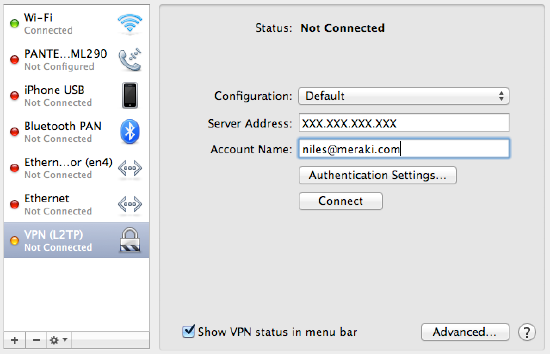

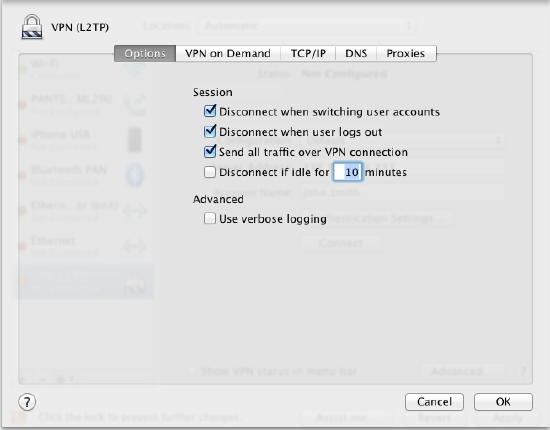

以下の手順はMac OS 10.7.3(Lion)でテスト済みです。

Macのアプリケーション メニューからシステム環境設定 > ネットワークを開きます。「+」ボタンをクリックして新しいサービスを作成し、インターフェース タイプとしてVPNを選択し、プルダウン メニューからL2TP over IPsecを選択します。

- サーバー アドレス:ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

- アカウント名:ユーザのアカウント名を入力します(AD、RADIUS、またはMerakiクラウド認証に基づきます)。

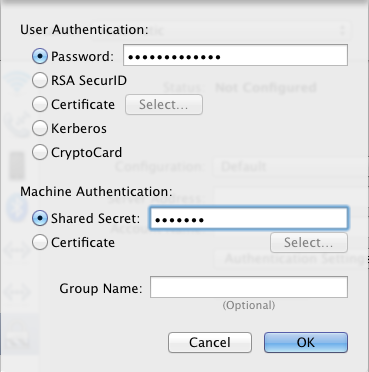

- User Authentication(ユーザ認証) > Password(パスワード):ユーザ パスワード(AD、RADIUS、またはMerakiクラウド認証に基づく)。

- マシン認証 > 共有シークレット:Security appliance(セキュリティ アプライアンス) >Configure(設定) > Client VPN(クライアントVPN)設定で管理者が作成した共有シークレットを入力します。

スタート メニュー > コントロール パネルを開き、ネットワークとインターネットをクリックし、ネットワークの状態とタスクの表示をクリックします。

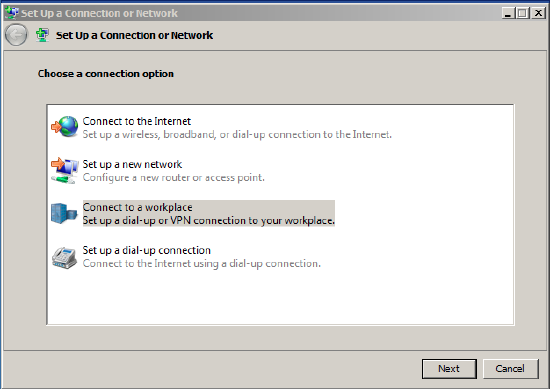

接続またはネットワークのセットアップのダイアログ ウィンドウで、職場に接続します(職場へのダイアルアップまたはVPN接続をセットアップします)を選択します。

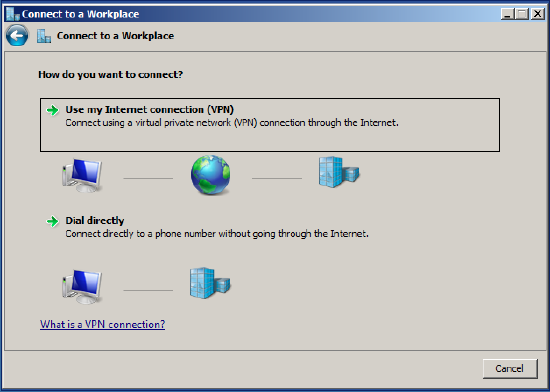

職場への接続ダイアログ ウィンドウで、インターネット接続(VPN)を使用しますを選択します。

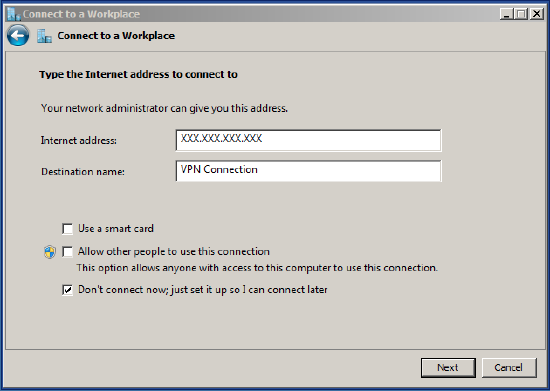

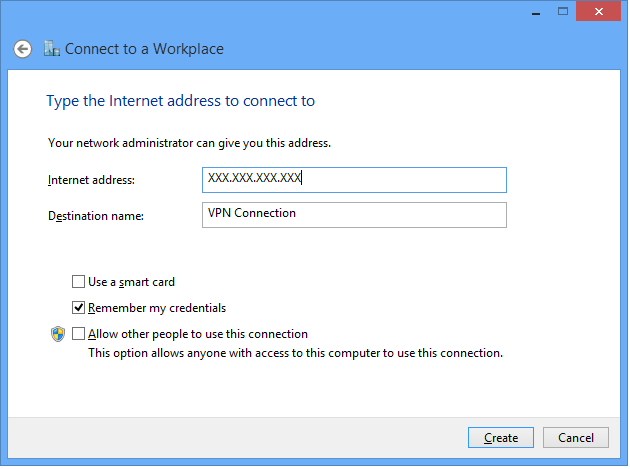

職場への接続ダイアログ ボックスで、以下を入力します。

- インターネット アドレス: ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

- 接続先の名前:この接続の名前。「Work VPN」など何でもかまいません。

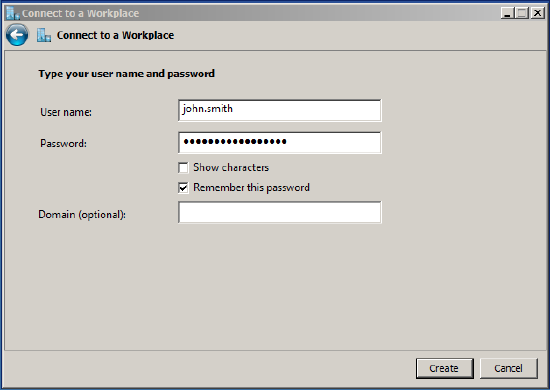

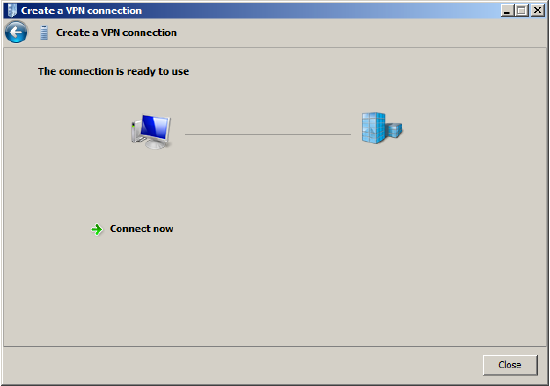

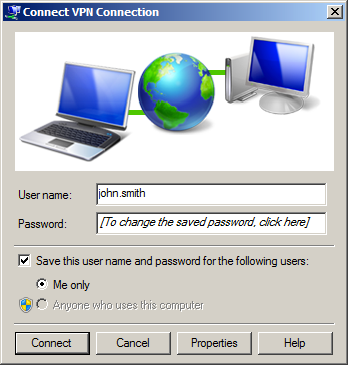

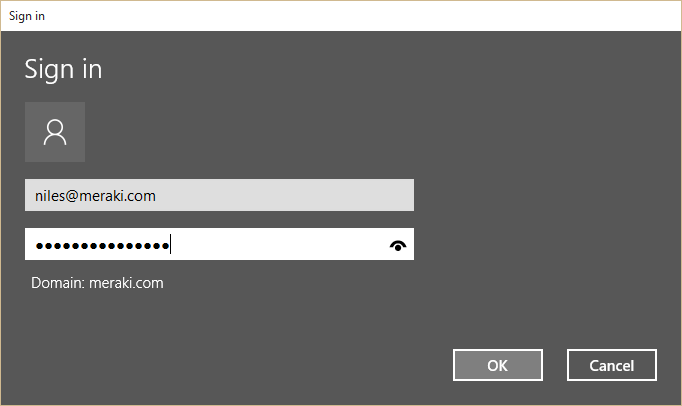

次へをクリックします。次のダイアログ ウィンドウで、ユーザ認証情報を入力して、作成をクリックします。

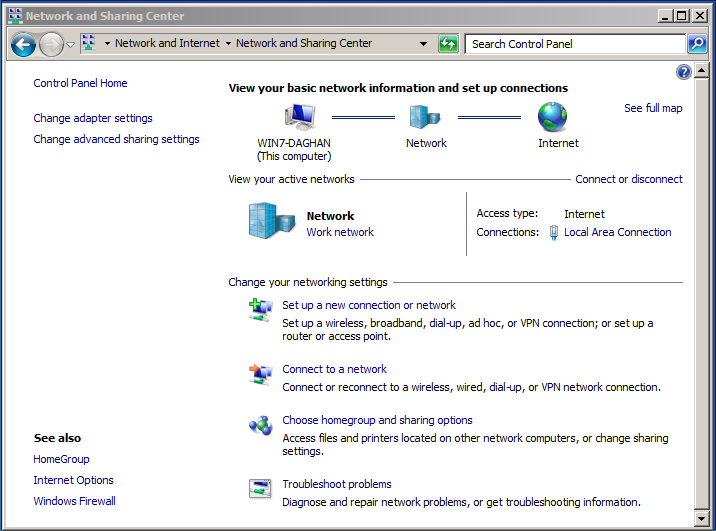

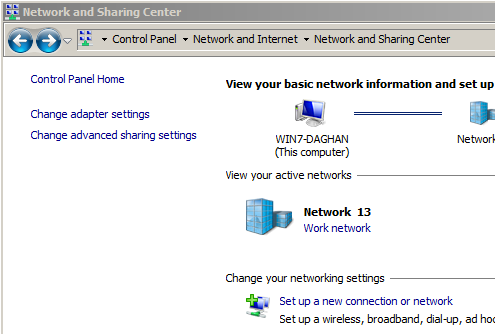

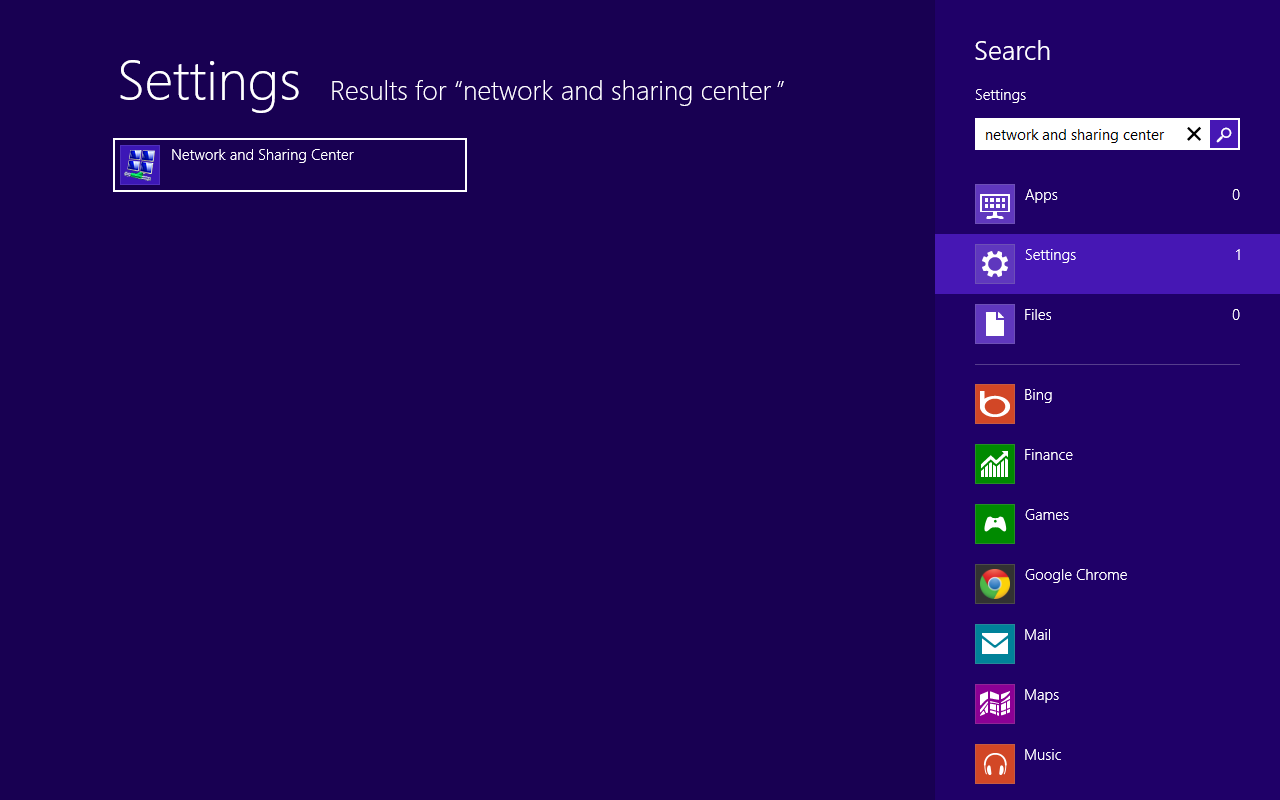

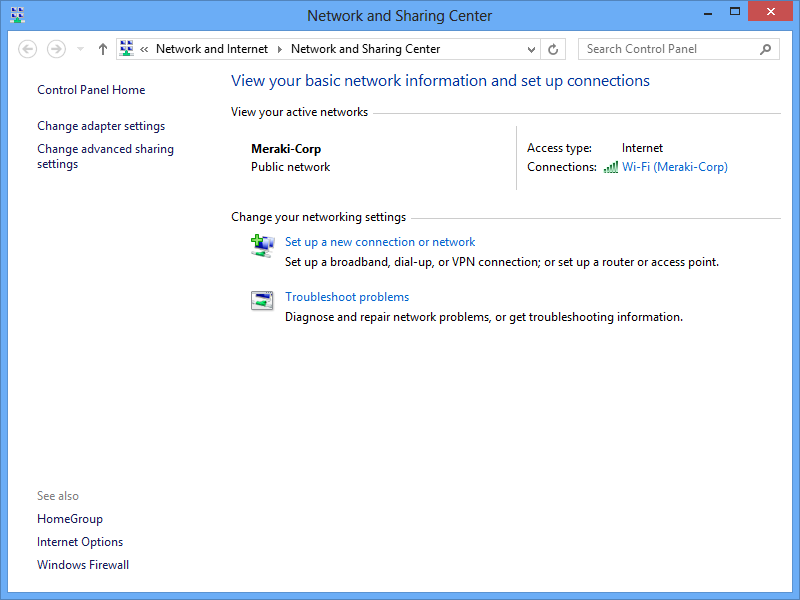

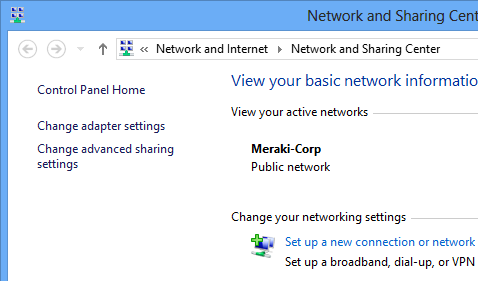

スタート メニュー > ネットワークと共有センターを開き、設定をクリックします。

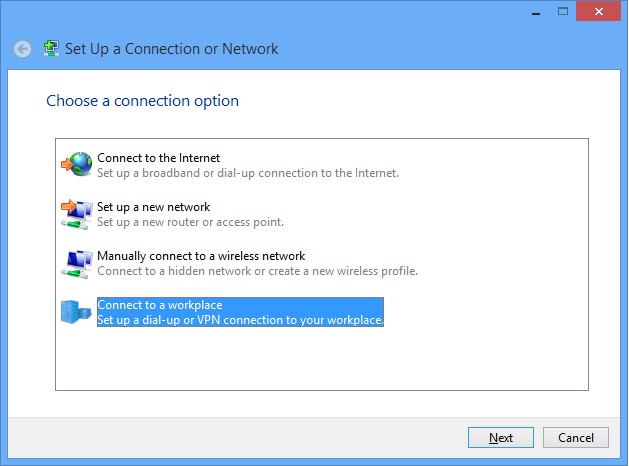

接続またはネットワークのセットアップのダイアログ ウィンドウで、職場に接続しますを選択します。

(職場へのダイアルアップまたはVPN接続をセットアップします)。

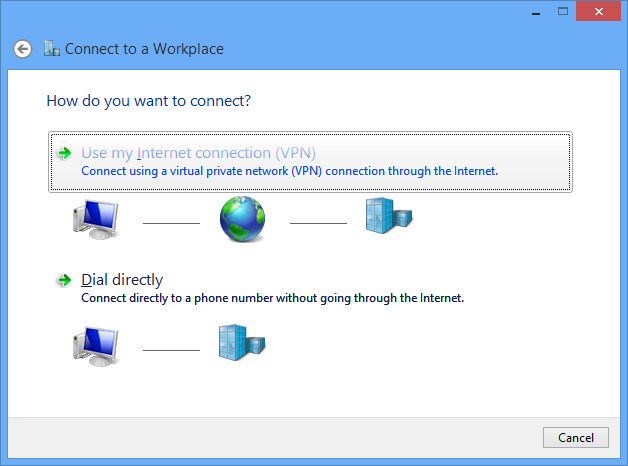

職場への接続ダイアログ ウィンドウで、インターネット接続(VPN)を使用しますを選択します。

職場への接続ダイアログ ボックスで、以下を入力します。

- インターネット アドレス: ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

- 接続先の名前:この接続の名前。「Work VPN」など何でもかまいません。

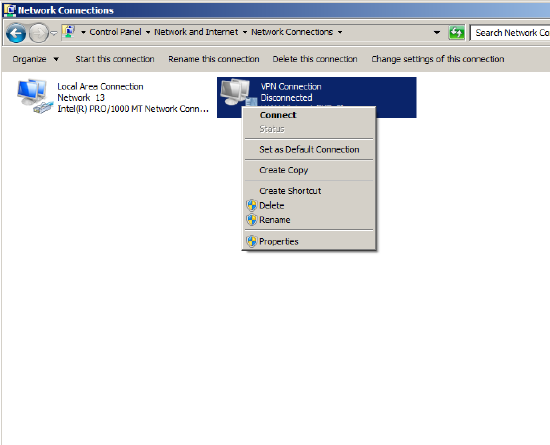

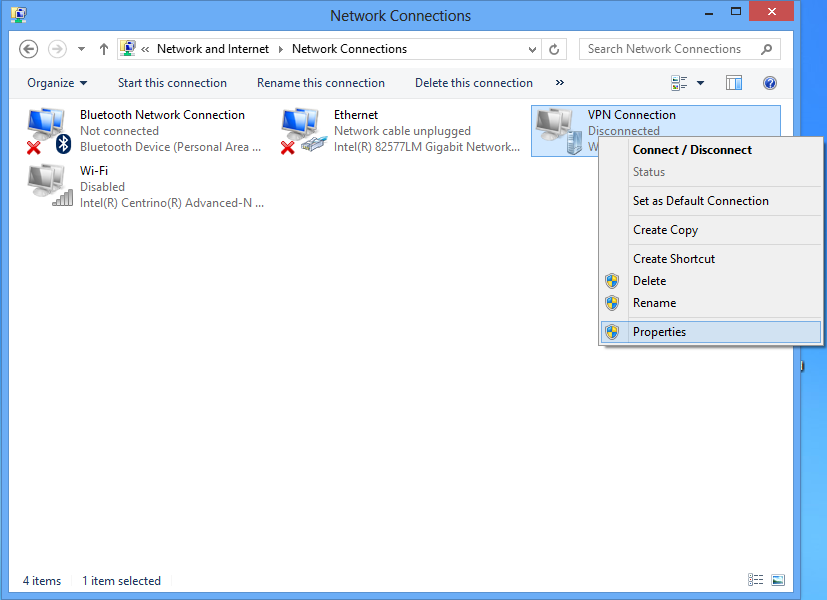

ネットワークと共有センターに戻り、アダプターの設定の変更をクリックします。

Windows 10

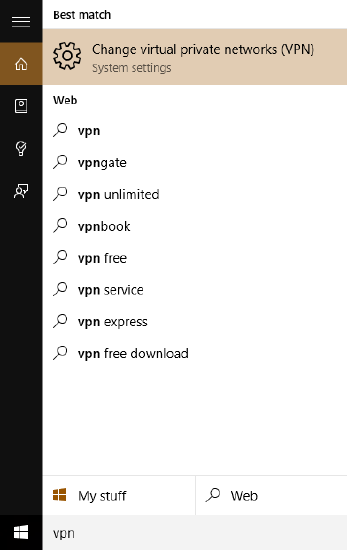

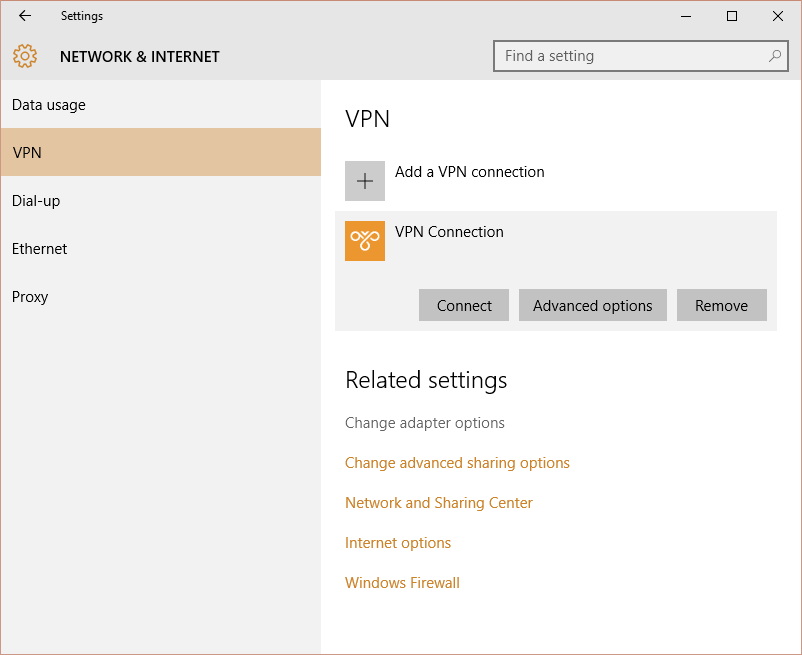

スタート メニューを開き、 「VPN」を検索し、仮想プライベート ネットワーク(VPN)の変更をクリックします。

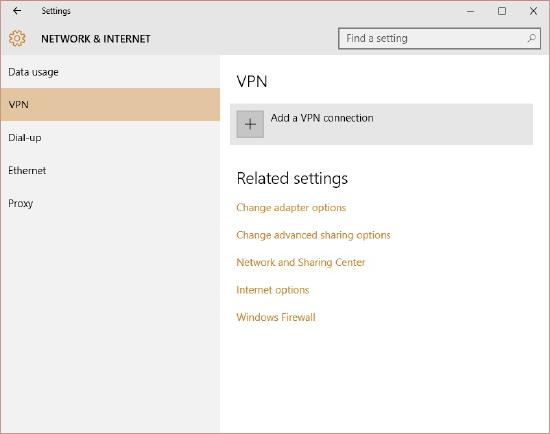

VPN設定ページで、VPN接続を追加するをクリックします。

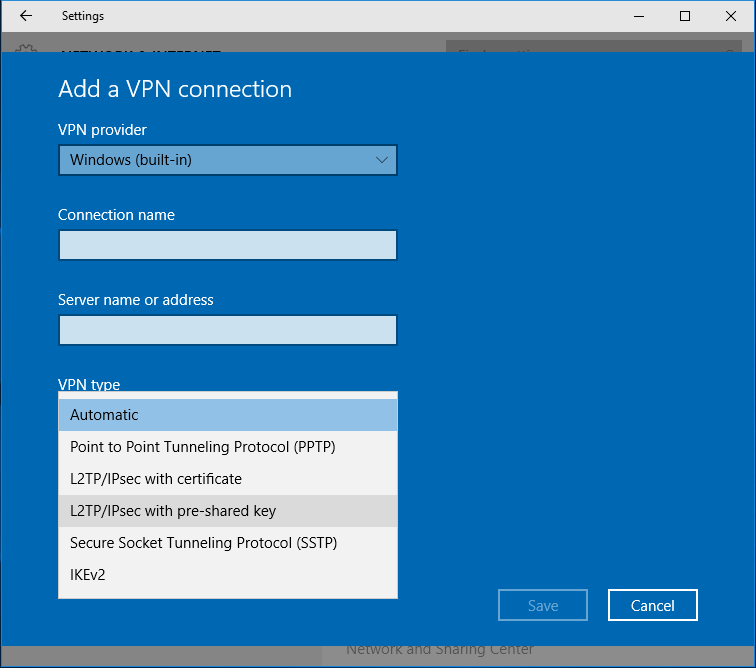

「VPN接続を追加する」のダイアログで、次のようにします。

- VPNプロバイダー: Windows(ビルトイン)に設定します。

- 接続名:この接続の名前。「Work VPN」など何でもかまいません。

- サーバー名またはアドレス: ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

- VPNの種類: 「事前共有キーを使ったL2TP/IPsec」を選択します。

- ユーザー名とパスワード:(オプション)

保存を押します。

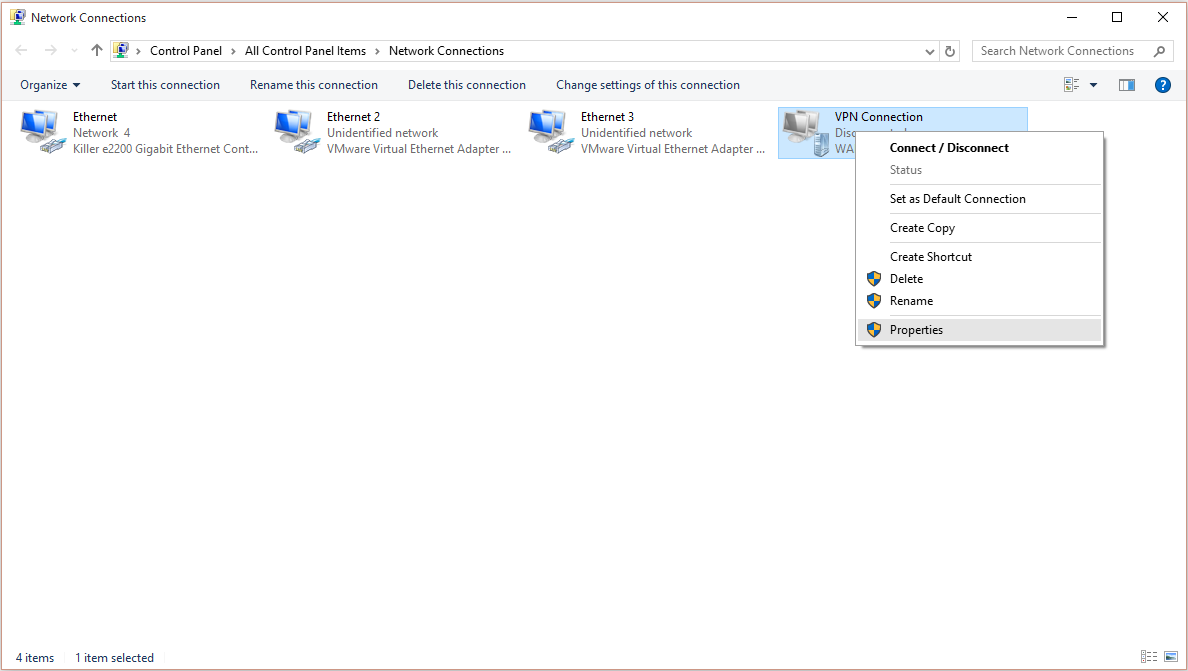

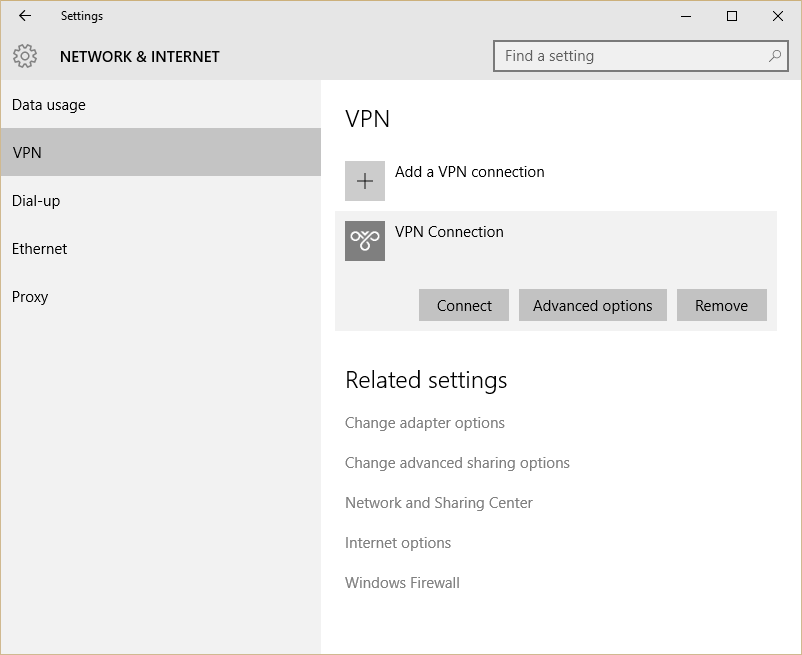

VPN接続が作成されたら、関連設定の下にあるアダプターのオプションを変更するをクリックします。

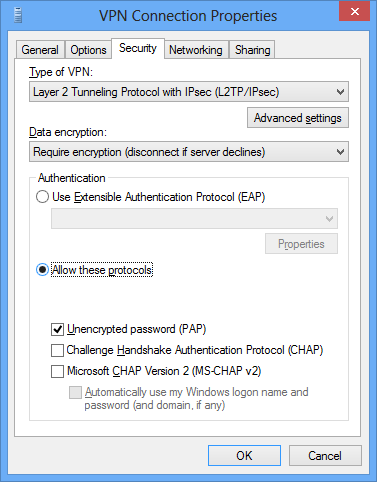

アダプターのリストからVPN接続を右クリックして、プロパティをクリックします。

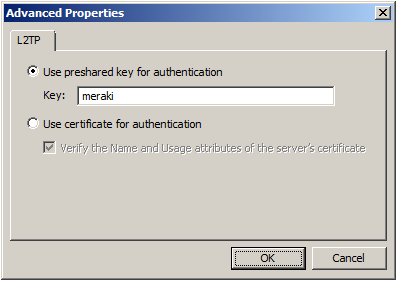

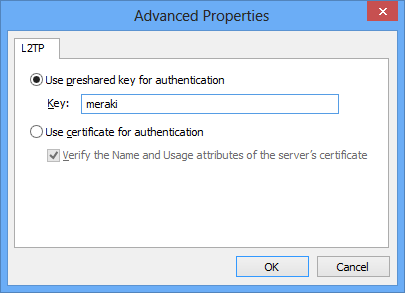

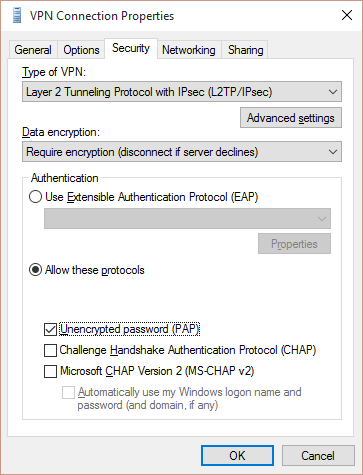

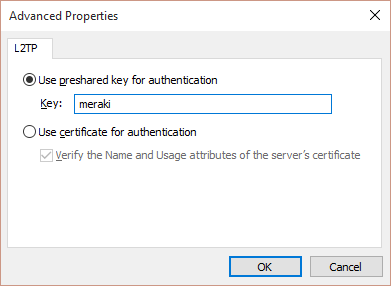

詳細プロパティダイアログ ボックスで、認証に事前共有キーを使うを選択し、Security appliance(セキュリティ アプライアンス) > Configure(設定) > Client VPN(クライアントVPN)設定で管理者が作成した事前共有キーを入力します。

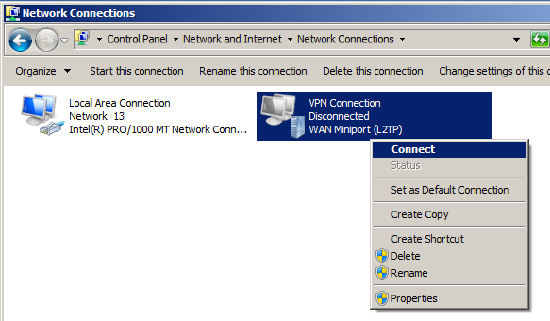

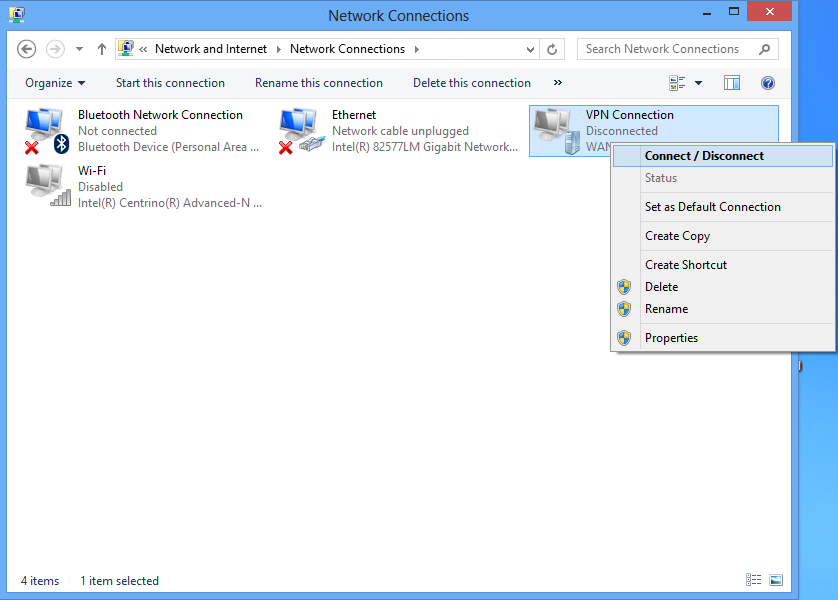

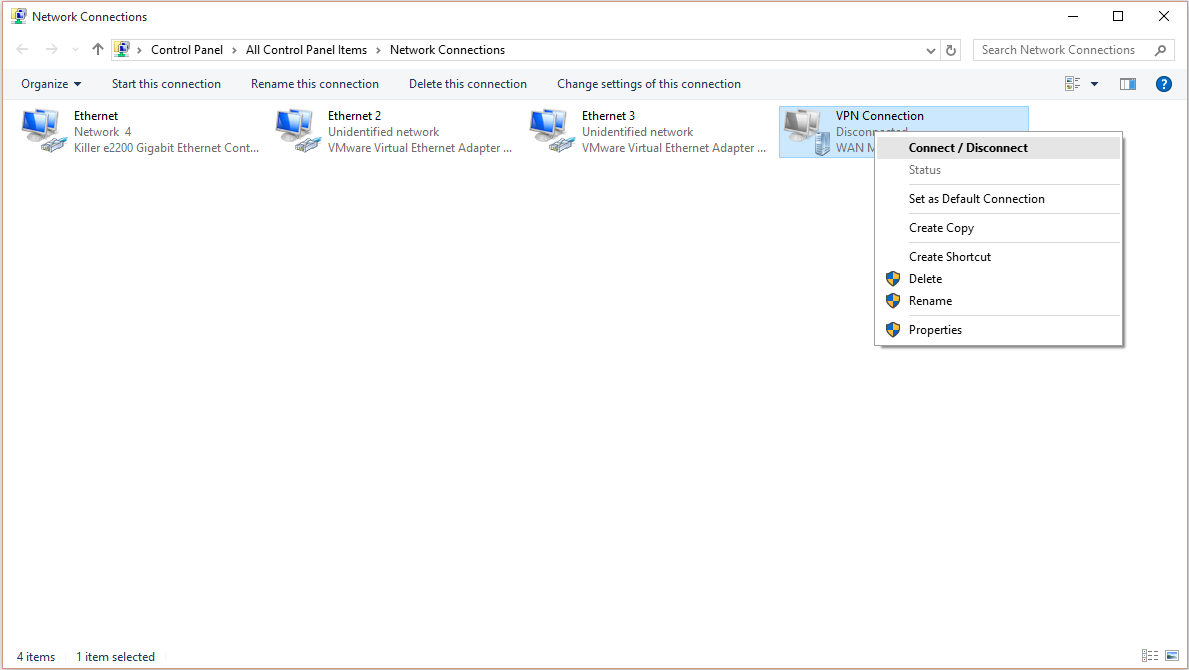

ネットワーク接続ウィンドウに戻り、VPN接続を右クリックして、接続/切断をクリックします。

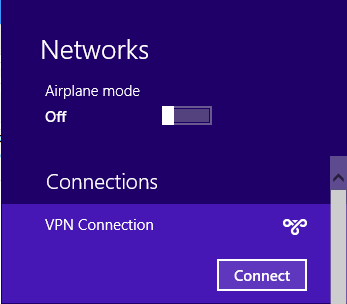

VPNプロファイルを見つけて、接続をクリックします。

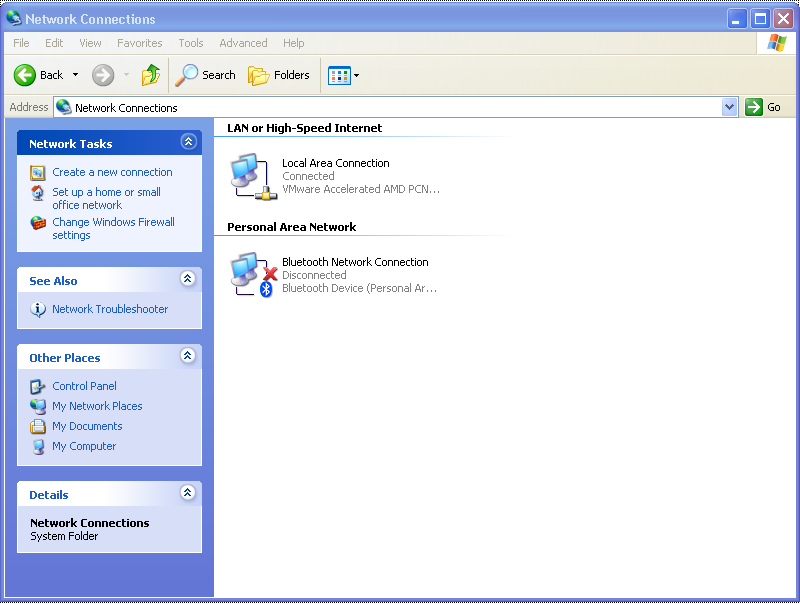

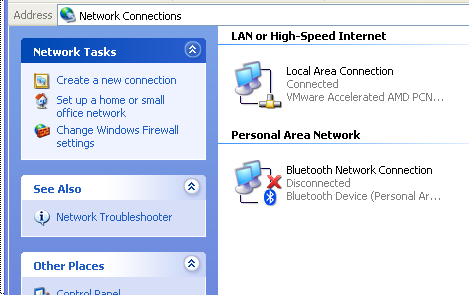

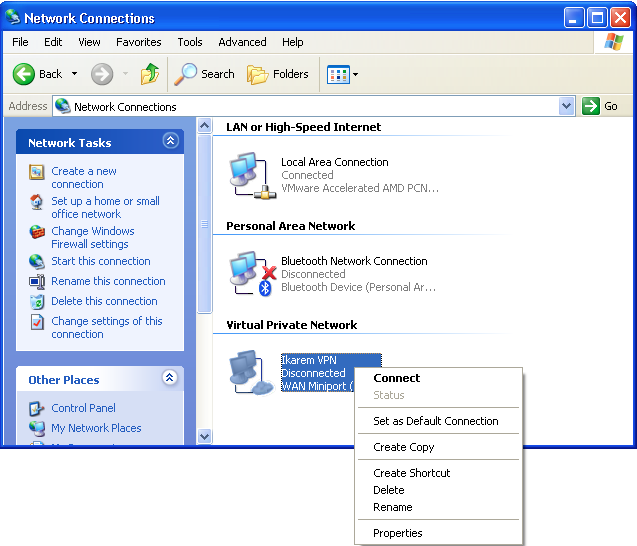

スタート メニュー > コントロール パネルを開き、ネットワーク接続をクリックします。

ネットワーク タスクのセクションで、新しい接続を作成するをクリックします。

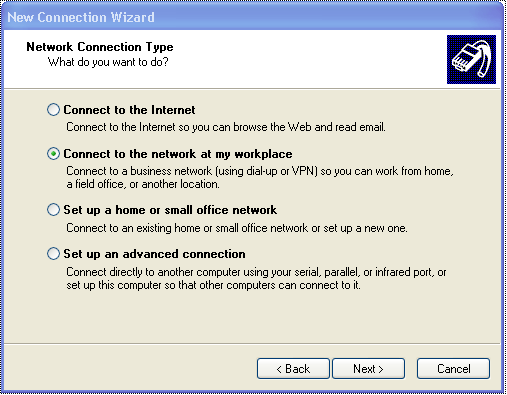

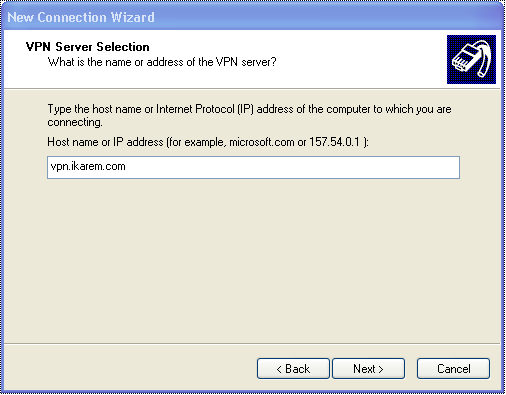

新しい接続ウィザードウィンドウで、職場のネットワークへ接続するを選択します。

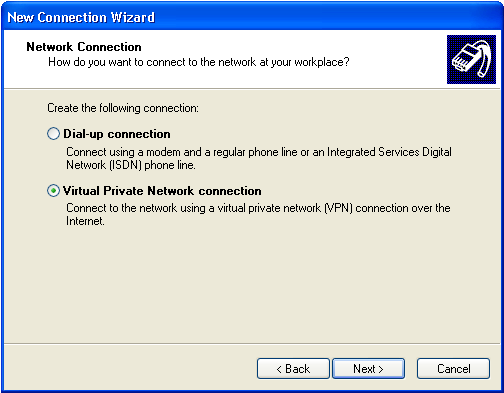

次のセクションで、仮想プライベート ネットワーク接続を選択します。

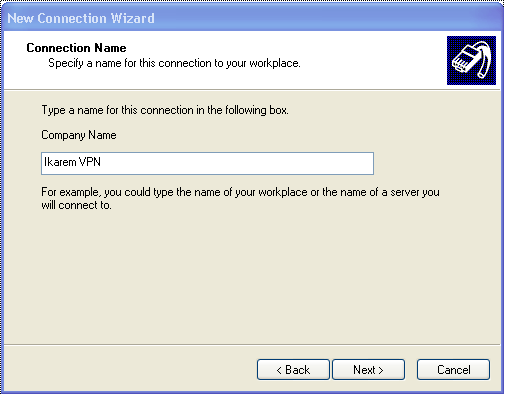

次に、この接続の名前を指定します。 この接続の名前。「Work VPN」など何でもかまいません。

ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を入力します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

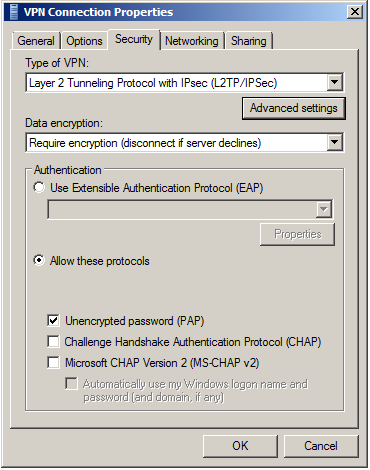

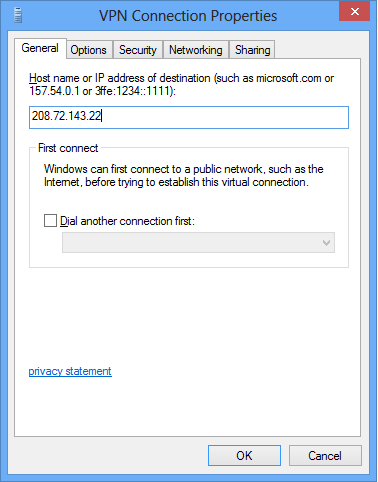

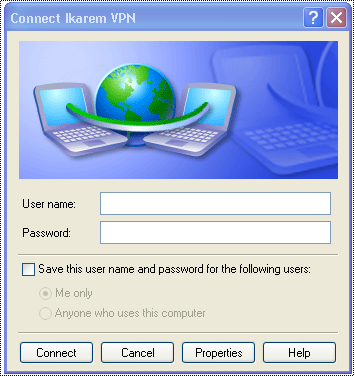

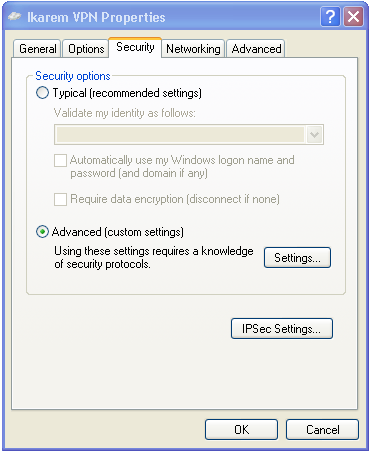

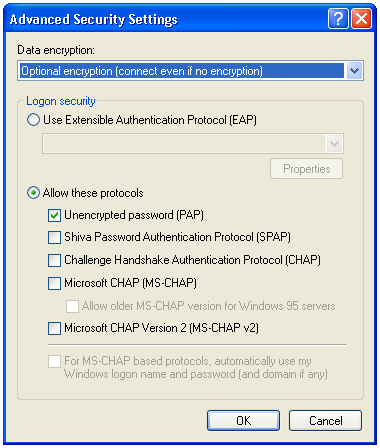

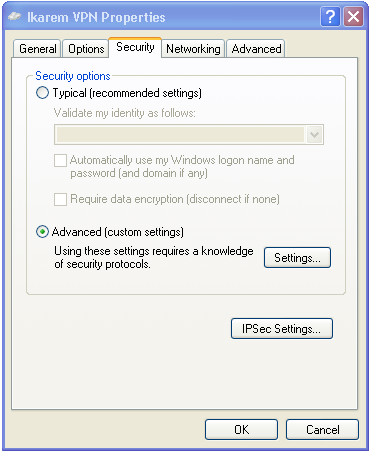

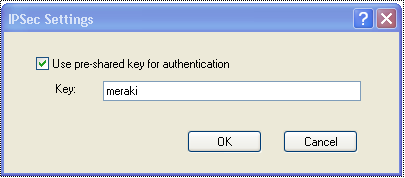

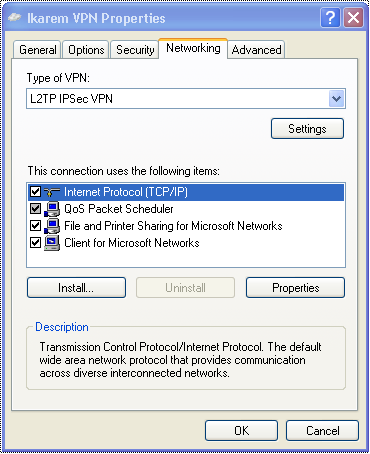

<接続名>へ接続ボックスで、プロパティをクリックします。

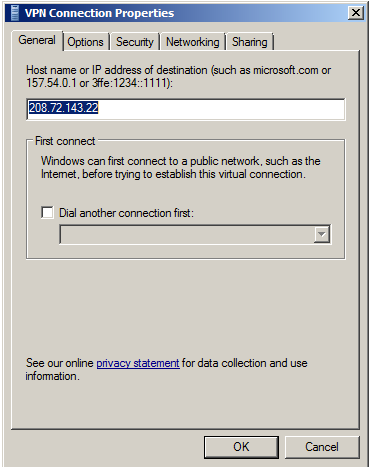

全般タブで、ホスト名(.comなど)またはアクティブなWAN IP(XXX.XXX.XXXなど)を確認します。 WANのフェールオーバーの際の信頼性が高いので、アクティブなWAN IPよりも、ホスト名を使用することをお勧めします。 管理者は、ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > Monitor(監視) > Appliance status(機器のステータス)で確認できます。

Linux

クライアントVPNではL2TP over IPsec規格が使用されるため、この規格を適切にサポートするすべてのLinuxクライアントが使用できます。新しいバージョンのUbuntuでは、L2TP/IPをサポートするVPNクライアントが付属していないため、このプロトコルをサポートするサードパーティのVPNクライアントが必要になります。

注: Meraki クラウド コントローラ認証を使用した場合、xl2tpパッケージはユーザ認証情報をMXに正しく送信しないため、認証要求は失敗します。 正しく認証するには、代わりにActive DirectoryまたはRADIUS認証を使用できます。