SNMP 概要・設定

このドキュメントは原文を 2025年08月27日付けで翻訳したものです。

最新の情報は原文をご確認ください。

シンプル ネットワーク管理プロトコル(SNMP)は、ネットワーク管理者がデバイスに対してさまざまな情報を問い合わせることを可能にします。Meraki では、ダッシュボードから、または MR アクセスポイント、MS スイッチ、MX セキュリティ アプライアンスから直接 SNMP ポーリングで情報を収集できます。サードパーティのネットワーク監視ツールは、SNMP を使用して特定のパラメータを監視できます。本ドキュメントでは、ダッシュボードの構成と収集可能な情報について説明します。Meraki ダッシュボードでこれを構成する場所は 2 箇所あり、それぞれ相互に独立して動作するため、必要に応じて個別に有効化および無効化できます。

- パブリック インターネット経由でダッシュボードへポーリングする -> オーガナイゼーション > 設定 > 設定 ページで構成します。

- デバイスをローカルでポーリングする -> 各ネットワークの ネットワーク全体 > 設定 > 一般 ページで構成します。

概要

ダッシュボードからポーリングできる情報は次のとおりです。

- デバイスの MAC アドレス。

- デバイスのシリアル番号。

- デバイス名。

- デバイスのステータス(オンライン/オフライン)。

- デバイスの最終接続(日時)。

- メッシュ ステータス(ゲートウェイ/リピータ)。

- パブリック IP アドレス。

- 製品コード(例: MR18-HW)。

- 製品説明(例: Meraki Cloud Controller 802.11n AP)。

- デバイスが所属するネットワーク名(ダッシュボード ネットワーク)。

- 各物理インターフェイスの入出力パケット/バイト数。

注: 正確な情報は 3 つの製品ライン間で異なります。上記のすべての情報がローカルのデバイスからポーリングできるわけではありません。

Meraki Learning Hub の無料オンライン トレーニング コースでさらに学習できます。

標準 MIB

Meraki デバイスは、以下の MIB のサブセット内にある OID の大部分をサポートします。

- SNMPv2-MIB .1.3.6.1.2.1.1

- IF-MIB .1.3.6.1.2.1

これらの MIB はプロプライエタリではないため、ほとんどのネットワーク監視システムで利用できます。

独自 MIB

Meraki 固有の追加情報は MERAKI-CLOUD-CONTROLLER-MIB にあります。これは オーガナイゼーション > 設定 > 設定 > SNMP にあります。 この MIB はダッシュボードのポーリングに使用され、ローカルの Meraki デバイスのポーリングには使用されない点にご注意ください。ローカル デバイスをポーリングする場合は、上記の標準 MIBを参照してください。

設定

ダッシュボード ポーリング

ダッシュボードでの SNMP ポーリングは オーガナイゼーション > 設定 > 設定 > SNMP から構成できます。SNMP を有効化すると、有効化設定の直下に定義されるホストに対して SNMP リクエストを送信できるようになります。ここではコミュニティ文字列が定義され、SNMP リクエストで情報を取得するためのサンプル コマンドも提供されます。

以下はダッシュボードにおける SNMP 構成のスクリーンショットです。

注: すべての SNMP リクエストで使用するホスト名は snmp.meraki.com にしてください。n123.meraki.com のような nXXX.meraki.com 形式のダッシュボード固有のホスト名は使用しないでください。

v2c を使用する場合、お客様環境内の特定の IP アドレスに SNMP アクセスを制限するために、IP 制限を必ず構成してください。SNMP バージョン 1 および 2 はコミュニティ文字列を平文で送信するため、コミュニティ文字列が第三者に傍受または知られた場合でも不正な SNMP アクセスを防止する目的で IP 制限が必要です。v3 では推奨ですが必須ではありません。

注: Meraki の SNMP アクセスは get リクエストのみをサポートしており、SNMP を使用してダッシュボード構成を変更することはできません。Meraki は読み取り専用のコミュニティ文字列タイプを使用します。ダッシュボードのポーリングでは、GetRequest および GetNextRequest の SNMP GET メソッドがサポートされます。

デバイスからのローカル ポーリング

個々の Meraki デバイスをローカルでポーリングすることもできます。この場合、SNMP トラフィックはローカル ネットワーク内に留まり、各デバイスはネットワーク管理システムからポーリングする必要があります。これらの設定は ネットワーク全体 > 設定> 一般 > レポート にあります。

SNMP を使用して個々のデバイスを直接ポーリングする場合、SNMP v1/v2c または v3 を選択できます。バージョン 3 は、マネージャ(ネットワーク管理システム)とエージェント(Meraki デバイス)間の通信を暗号化できます。SNMP v1/v2c はコミュニティ文字列を平文で送信します。v3 を選択する場合は、ユーザ名とパスワードを構成し、プライバシー モードを選択します。v3 使用時、Cisco Meraki デバイスは認証に SHA1 を、プライバシーに DES または AES128 を使用し、構成したパスワードは両方に使用されます。

注: 最高レベルのセキュリティのため、Cisco はプライバシー モード AES128 の SNMP v3 の使用を強く推奨します。

注: リピータは LAN 上の IP アドレスを持たないため、SNMP でポーリングすることはできません。

ネットワーク外からのポーリング

セキュリティ上の理由から、Meraki デバイスは既定でローカル以外の IP ネットワークからの直接 SNMP ポーリングを許可しないよう構成されています。外部からのポーリングを許可するには、まず ネットワーク全体 > 設定 > 一般 に移動して SNMP コミュニティ文字列を設定します。コミュニティ文字列を設定したら、セキュリティ & SD-WAN > 設定 >ファイアウォール > セキュリティアプライアンスサービス の SNMP 設定にある許可リストへ、許可したい外部の IP アドレスを追加してリモート SNMP ポーリングのアクセスを許可します。

SNMP タイムアウト

状況によっては、ダッシュボード内のデバイス データベースを SNMP エージェントが初回に照会して構築するのに数秒かかる場合があります。エージェントが応答する十分な時間を確保するため、上記のサンプル コマンドではタイムアウトを 10 秒に設定しています。WhatsUp Gold のようなプロプライエタリなネットワーク監視ソフトウェアを使用する場合も、既定値が低すぎることが多いため、SNMP タイムアウトを設定してください。

SNMP のテスト

さまざまなオペレーティング システムで SNMP の機能をテストするためのツールが複数存在します。Windows ベースの OS では、net-snmp というオープンソース ツールを使用できます。net-snmp をインストールし、クラウド コントローラへの SNMP アクセスをテストするには次の手順に従います。

- net-snmp をダウンロードしてインストールします。

- ダッシュボード(オーガナイゼーション > 設定 > 設定 > SNMP > Download MIB)から MIB ファイルを取得し、既定では C:\usr\share\snmp\mibs\ の net-snmp の適切なディレクトリに保存します。

- コントローラから提供される snmp walk のサンプルをコピーして、コマンド プロンプトに貼り付けます。

Linux ベースのシステムでも、SNMP パッケージをインストールして同様に実施できます。Debian 系システムでは以下の手順に従います。

- snmpd をインストールします(apt-get 使用システム)。

sudo apt-get install snmpd

- ダッシュボード(オーガナイゼーション > 設定 > 設定 > SNMP > Download MIB)から MIB ファイルを取得し、snmpd の適切なディレクトリに保存します。

- コントローラ(オーガナイゼーション > 設定 > 設定 > SNMP)の例にある snmpwalk コマンドをコピーし、ターミナルに貼り付けます。

個々の MR への SNMP テストも同様ですが、それぞれの MR に対して snmpwalk を実行します。たとえば MR アクセス ポイントが 2 台ある場合、2 回(MR1 の IP: 192.168.100.15、MR2 の IP: 192.168.100.16)snmpwalk を使用する必要があります。

snmpwalk -v2c -t 10 -c meraki 192.168.100.15:161 snmpwalk -v2c -t 10 -c meraki 192.168.100.16:161

snmpwalk コマンドは、構成した SNMP バージョンに応じて変更する必要がある点に注意してください。上記の例では、コミュニティ文字列を "meraki" とする SNMP v2c を使用し、ポートは既定の 161 のままです。

以下のコマンドは SNMPv3 の snmpwalk の例で、ネットワーク全体 > 設定> General で構成したユーザ名とパスフレーズを使用します。

snmpwalk -v3 -t 10 -a sha -A <passphrase> -u <username> -x des -X <passphrase> -l authpriv <IP address>

サンプル出力

以下は、ローカルの MR16 に対してローカルで実行した snmpwalk コマンドのサンプル出力です。

sysadmin@ubuntu:~$ snmpwalk -v2c -c meraki 192.168.100.15:161 iso.3.6.1.2.1.1.1.0 = STRING: "Meraki MR16 Cloud Managed AP" iso.3.6.1.2.1.1.2.0 = OID: iso.3.6.1.4.1.29671.2.13 iso.3.6.1.2.1.1.5.0 = STRING: "MR16" iso.3.6.1.2.1.1.9.1.2.1 = OID: iso.3.6.1.6.3.1 iso.3.6.1.2.1.1.9.1.2.2 = OID: iso.3.6.1.6.3.16.2.2.1 iso.3.6.1.2.1.1.9.1.2.3 = OID: iso.3.6.1.2.1.31 iso.3.6.1.2.1.1.9.1.2.4 = OID: iso.2.840.10036 iso.3.6.1.2.1.1.9.1.3.1 = STRING: "The MIB module for SNMPv2 entities" iso.3.6.1.2.1.1.9.1.3.2 = STRING: "View-based Access Control Model for SNMP." iso.3.6.1.2.1.1.9.1.3.3 = STRING: "The MIB module to describe generic objects for network interface sub-layers" iso.3.6.1.2.1.1.9.1.3.4 = STRING: "The MIB module for managing 802.11 implementations" iso.3.6.1.2.1.1.9.1.4.1 = Timeticks: (0) 0:00:00.00 iso.3.6.1.2.1.1.9.1.4.2 = Timeticks: (1) 0:00:00.01 iso.3.6.1.2.1.1.9.1.4.3 = Timeticks: (6) 0:00:00.06 iso.3.6.1.2.1.1.9.1.4.4 = Timeticks: (6) 0:00:00.06 iso.3.6.1.2.1.2.1.0 = INTEGER: 3 iso.3.6.1.2.1.2.2.1.1.1 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.1.2 = INTEGER: 2 iso.3.6.1.2.1.2.2.1.1.3 = INTEGER: 3 iso.3.6.1.2.1.2.2.1.2.1 = STRING: "wired0" iso.3.6.1.2.1.2.2.1.2.2 = STRING: "wifi0" iso.3.6.1.2.1.2.2.1.2.3 = STRING: "wifi1" iso.3.6.1.2.1.2.2.1.3.1 = INTEGER: 6 iso.3.6.1.2.1.2.2.1.3.2 = INTEGER: 71 iso.3.6.1.2.1.2.2.1.3.3 = INTEGER: 71 iso.3.6.1.2.1.2.2.1.4.1 = INTEGER: 0 iso.3.6.1.2.1.2.2.1.4.2 = INTEGER: 0 iso.3.6.1.2.1.2.2.1.4.3 = INTEGER: 0 iso.3.6.1.2.1.2.2.1.5.1 = Gauge32: 0 iso.3.6.1.2.1.2.2.1.5.2 = Gauge32: 0 iso.3.6.1.2.1.2.2.1.5.3 = Gauge32: 0 iso.3.6.1.2.1.2.2.1.6.1 = Hex-STRING: 00 18 0A 34 36 C4 iso.3.6.1.2.1.2.2.1.6.2 = Hex-STRING: 00 18 0A 34 36 C4 iso.3.6.1.2.1.2.2.1.6.3 = Hex-STRING: 02 18 1A 34 36 C4 iso.3.6.1.2.1.2.2.1.7.1 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.7.2 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.7.3 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.8.1 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.8.2 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.8.3 = INTEGER: 1 iso.3.6.1.2.1.2.2.1.9.1 = Timeticks: (0) 0:00:00.00 iso.3.6.1.2.1.2.2.1.9.2 = Timeticks: (0) 0:00:00.00 iso.3.6.1.2.1.2.2.1.9.3 = Timeticks: (0) 0:00:00.00 iso.3.6.1.2.1.2.2.1.10.1 = Counter32: 77152729 iso.3.6.1.2.1.2.2.1.10.2 = Counter32: 70138554 iso.3.6.1.2.1.2.2.1.10.3 = Counter32: 17035160 iso.3.6.1.2.1.2.2.1.11.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.11.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.11.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.12.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.12.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.12.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.13.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.13.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.13.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.14.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.14.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.14.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.16.1 = Counter32: 16102848 iso.3.6.1.2.1.2.2.1.16.2 = Counter32: 35646246 iso.3.6.1.2.1.2.2.1.16.3 = Counter32: 1540911 iso.3.6.1.2.1.2.2.1.17.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.17.2 = Counter32: 97878 iso.3.6.1.2.1.2.2.1.17.3 = Counter32: 2728 iso.3.6.1.2.1.2.2.1.18.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.18.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.18.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.19.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.19.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.19.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.20.1 = Counter32: 0 iso.3.6.1.2.1.2.2.1.20.2 = Counter32: 0 iso.3.6.1.2.1.2.2.1.20.3 = Counter32: 0 iso.3.6.1.2.1.2.2.1.21.1 = Gauge32: 0 iso.3.6.1.2.1.2.2.1.21.2 = Gauge32: 0 iso.3.6.1.2.1.2.2.1.21.3 = Gauge32: 0 iso.3.6.1.2.1.2.2.1.22.1 = OID: ccitt.0 iso.3.6.1.2.1.2.2.1.22.2 = OID: ccitt.0 iso.3.6.1.2.1.2.2.1.22.3 = OID: ccitt.0 iso.3.6.1.2.1.31.1.1.1.1.1 = STRING: "wired0" iso.3.6.1.2.1.31.1.1.1.1.2 = STRING: "wifi0" iso.3.6.1.2.1.31.1.1.1.1.3 = STRING: "wifi1" iso.3.6.1.2.1.31.1.1.1.2.1 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.2.2 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.2.3 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.3.1 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.3.2 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.3.3 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.4.1 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.4.2 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.4.3 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.5.1 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.5.2 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.5.3 = Counter32: 0 iso.3.6.1.2.1.31.1.1.1.6.1 = Counter64: 77152729 iso.3.6.1.2.1.31.1.1.1.6.2 = Counter64: 70138621 iso.3.6.1.2.1.31.1.1.1.6.3 = Counter64: 17035162 iso.3.6.1.2.1.31.1.1.1.7.1 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.7.2 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.7.3 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.8.1 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.8.2 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.8.3 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.9.1 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.9.2 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.9.3 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.10.1 = Counter64: 16102848 iso.3.6.1.2.1.31.1.1.1.10.2 = Counter64: 35646309 iso.3.6.1.2.1.31.1.1.1.10.3 = Counter64: 1540911 iso.3.6.1.2.1.31.1.1.1.11.1 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.11.2 = Counter64: 97878 iso.3.6.1.2.1.31.1.1.1.11.3 = Counter64: 2728 iso.3.6.1.2.1.31.1.1.1.12.1 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.12.2 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.12.3 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.13.1 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.13.2 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.13.3 = Counter64: 0 iso.3.6.1.2.1.31.1.1.1.15.1 = Gauge32: 0 iso.3.6.1.2.1.31.1.1.1.15.2 = Gauge32: 0 iso.3.6.1.2.1.31.1.1.1.15.3 = Gauge32: 0 iso.3.6.1.2.1.31.1.1.1.18.1 = "" iso.3.6.1.2.1.31.1.1.1.18.2 = "" iso.3.6.1.2.1.31.1.1.1.18.3 = ""

SNMP が正常に動作していることを確認後、ネットワーク管理システム(NMS)を構成して、ダッシュボード、MR、またはその両方をポーリングできるようにします。新しい管理対象デバイス(MR/ダッシュボード)を追加する手順は、NMS のドキュメントを参照してください。

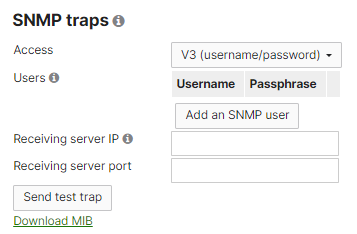

SNMP トラップ

SNMP トラップは、特定のネットワーク シナリオをリアルタイムにアラートすることを可能にします。SNMP トラップは常に Meraki クラウドから転送されます。トラップの完全な一覧は Meraki MIB に記載されています。SNMP トラップは認証に SHA1 を、プライバシーに AES を使用します。SNMP トラップは、ネットワーク向けに構成可能なアラートと密接に関連しています。

注: SNMP トラップ内の変数の順序は、想定と異なる場合があります。特定の変数順序に依存するパーサを構成する前に、管理者はトラップ メッセージ自体を確認してください。

トラップの有効化

ネットワーク全体 > 設定> Alerts に移動します。SNMP traps の項目で必須フィールドを入力します。トラップは Meraki クラウドから送信されます。受信サーバが NAT 配下にある場合は、ポート フォワードを使用する必要があります。テスト トラップ ボタンを使用すると、トラップの送信と受信が正常に行われていることを確認できます。

なお、Receiving server IP はパブリック IP である必要があります。

送信するトラップの定義

トラップを有効化したら、トラップ送信をトリガーするアラートを ネットワーク全体 > 設定> アラート にある アラート設定 セクションで構成します。SNMP トラップの送信を構成するには、対象のアラートで 追加受信者の表示 をクリックし、受信者として「snmp」を追加します。あるいは、デフォルトの受信者 として「snmp」を追加することもできます。構成すると、イベントが検出された際にメールとトラップの両方が送信されます。

トラップはダッシュボードから送信されるため、時間に敏感なトラップは、ダッシュボードがイベントを検出した時点からカウントを開始します。

既定では、Meraki はデバイスの「EngineID」に関連する情報のレポートをサポートしていません。