RADIUSを使用しないIdentity PSK

こちらのドキュメントは英語版を 2024 年 06 月 04 日付けで翻訳したものです。

最新の情報は英語版をご確認ください。

概要

企業の無線LANを構築する際、ユーザーを無線LANに接続するためにWPA2-PSK認証を設定することが一般的です。しかし、IT 管理者は、異なる VLAN やファイアウォールルールを異なるユーザーグループに割り当てるためには異なる PSK(SSID) を使用する必要があります。その場合この認証方法にはいくつかの欠点があります。802.1X認証を使用する場合は、IT管理者はユーザーごとに VLAN やグループポリシーを割り当てできますが、RADIUS認証をサポートしていない IoTデバイスやその他のヘッドレスデバイスがあるため、すべてのシナリオで可能というわけではありません。上記 2 つの一般的な実装では以下のような欠点がありました。

- デバイスの種類別に専用の PSK を設定した SSID の場合、余分な RF オーバーヘッドが生じ、スループットが低下するおそれがあります。

- 1 つの SSID に 1 つの PSK を設定し、RADIUSは設定せずすべてのデバイスで使用するとします。この場合、セキュリティと管理の点で大きな問題を引き起こします。その PSK が漏洩した場合すべてのデバイスに設定した PSK を変更する手間が生じます。

このようなユースケースは、1つのSSIDに対して複数のPSKを設定できるRADIUSを使用しないIdentity PSK(Identity Pre-Shared Key)を使用することで解決できます。RADIUSを使用しないIdentity PSKでは、ネットワーク管理者がRADIUSサーバーを使用せずに、SSIDごとに複数のPSKを設定できます。

このドキュメントでは、ダッシュボードでRADIUSを使用しないIdentity PSKを設定する方法について解説します。

機能要件と制限

-

ネットワークにある全てのアクセスポイントは、Wi-Fi 5 Wave 2(MR20, MR30H, MR33, MR42, MR42E, MR52, MR53, MR53E, MR70, MR74, MR84)、Wi-Fi 6(MR28, MR36, MR36H, MR44, MR46, MR46E, MR56, MR76, MR78, MR86, MR45/55)、Wi-Fi 6E(MR57, CW9162I, CW9164I, CW9166I)またはそれ以上の新しいモデルである必要があります。

-

アクセスポイントは、ファームウェアバージョンMR 27.1以上で稼働している必要があります。

注:これらの制限に合致しない AP を、RADIUSなしのIPSKが設定されているネットワークに追加すると、その SSID は表示されなくなります。

-

RADIUSなしのiPSKは、WPA3の暗号化には対応していません。

-

RADIUSなしのiPSKは、ファームウェアバージョンMR 27.X、28.X、29.Xでは、SSIDあたり最大50個のiPSKをサポートしています。各PSKは8文字から63文字の英数字である必要があります。

-

RADIUSなしのiPSKは、ファームウェアバージョンMR 30.1以上では、SSIDあたり最大5,000個のiPSKをサポートしています。

-

設定テンプレートを使用する際は、RADIUSなしのiPSKを使用しているときに、紐づいたネットワークのSSID名がテンプレートレベルで設定された名前と異なってしまわないように注意してください。SSID名が異なる場合、クライアントは認証に失敗します。

注 : SSIDの認証タイプをRADIUSなしのiPSKから別の認証方法に変更した後、それぞれのiPSKから受け継いだグループポリシーを処理するために、APを再起動する必要があるかもしれません。

RADIUSを使用しないIdentity PSKの設定方法

ダッシュボードで RADIUSを使用しないIdentity PSK を設定する方法は以下のとおりです。

1. ワイヤレス > アクセス制御へアクセスします

2. SSID プルダウンより 有効にしたい SSID を選択します

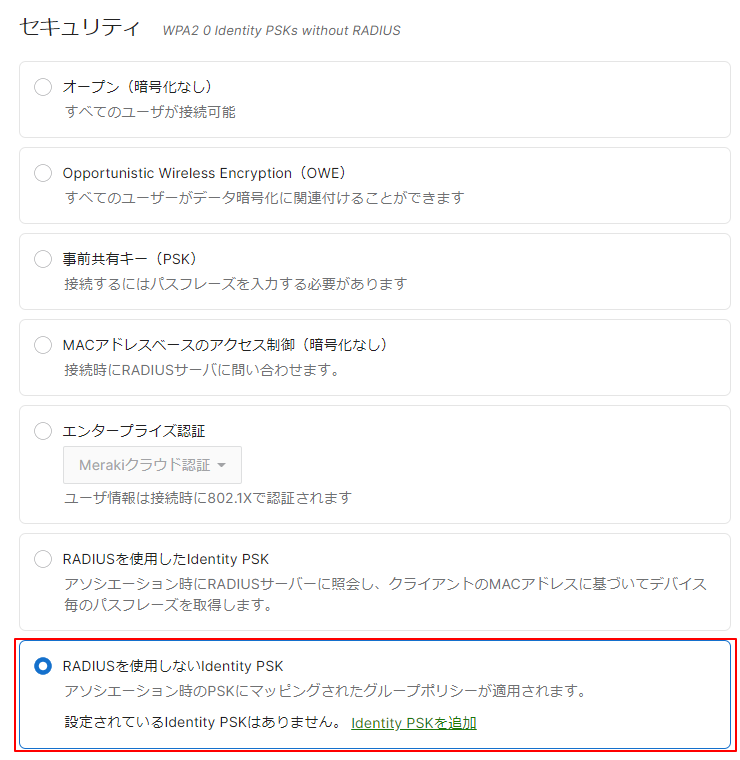

3. セキュリティ/接続条件 で RADIUSを使用しないIdentity PSK を選択します

4. Identity PSK を追加 をクリックします

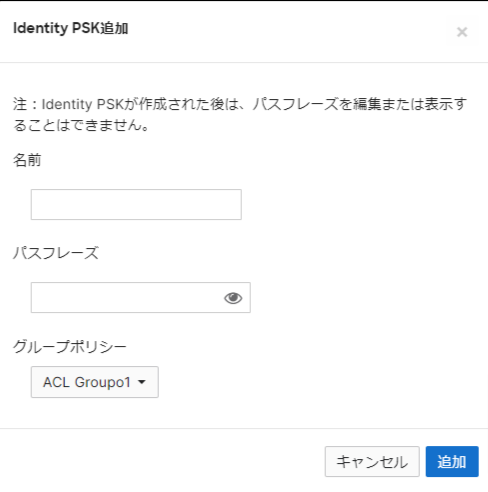

5. ここで 名前と 一意なPSK、紐づけるグループポリシーを設定します

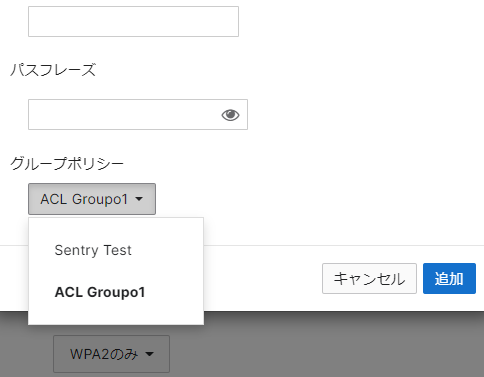

6. PSK を定義するとダッシュボードで定義したグループポリシーをドロップダウンメニューから選択できるようになります。グループポリシーを追加する方法はこちらを参照してください。

7. 追加 をクリックし、その後保存をクリックします

8. 設定後、目のアイコンをクリックすると設定した PSK を確認できます

9. PSK 名をクリックすると紐づけるグループポリシーを変更できます

注: PSKを変更/削除すると、その特定のPSKを使用しているクライアントだけが切断されます。別のPSKを使用している他のワイヤレスクライアントは、問題なく接続されたままです。同様に、新しいPSKを追加しても、そのSSIDに接続している既存のクライアントデバイスには影響がありません。

10. 右上にある追加ボタンをクリックすると、PSK を新たに作成でき、PSK 名の左側にあるチェックボックスをクリックして”削除”ボタンをクリックするとチェックしたPSKを削除できます

モニタリング

ダッシュボード

1. ネットワーク全体> 監視 > クライアントを選択し、"iPSK名"をクリックします

.png?revision=1)

2. 各クライアントが使用しているiPSKの名前は、「iPSK名」列に表示されます。

.png?revision=1)

API

クライアントが使用しているiPSKの名前は、下記API エンドポイントを クエリパラメータpskGroupとともに使用して実行することで取得可能です。

GET /api/v1/networks/{networkId}/clients

iPSK名に関する詳細は、https://developer.cisco.com/ を参照ください。