クライアントVPNのOS設定

この記事では、一般的に使用されるオペレーティング システムでクライアントVPN接続を設定するための手順の概要を示します。クライアントVPNについては、Merakiのドキュメンテーションを参照してください。

トラブルシューティングについては、トラブルシューティングドキュメントを参照してください。

Android

Android OS 12 以降では OS で実装している VPN クライアントでは L2TP/IPsec のサポートを終了しました。

Android OS12 以降がインストールされたデバイスでは Cisco Any Connect などの L2TP/IPsec に対応しているサードパーティアプリケーションをご利用ください。

クライアントVPNに接続するためにAndroidデバイスを設定するには、以下の手順に従います。

-

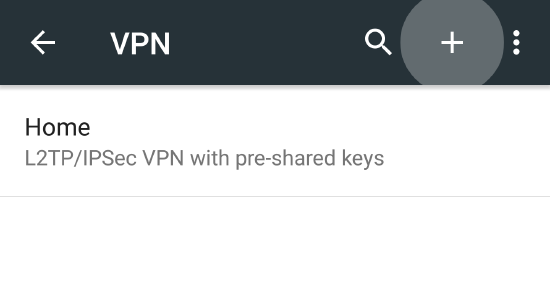

設定 -> ワイヤレス & ネットワーク -> VPNに移動します。

-

VPNプロファイルを追加するために、プラス アイコンをクリックします。

-

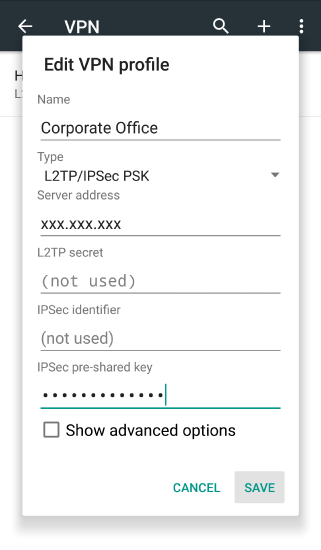

接続のVPN名を入力します。

-

タイプ ドロップダウンで、L2TP/IPSEC PSK VPNを選択します。

-

MXデバイスのパブリックIP(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)をServer address(サーバー アドレス)に入力します。

-

事前共有鍵をIPSec pre-shared key(IPSec事前共有鍵)に入力します。

-

設定を保存します。

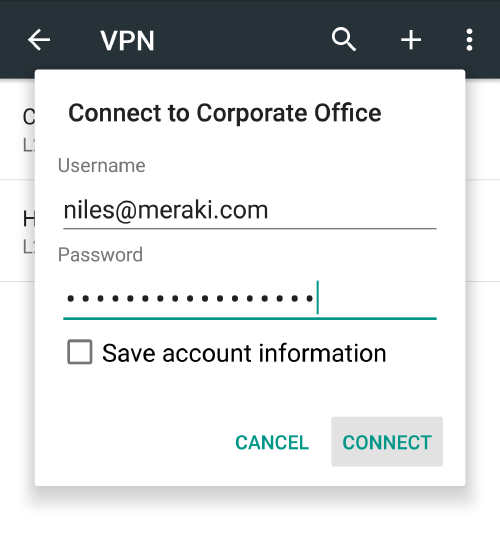

接続すると、認証情報を入力するよう求められます。

Chrome OS

Chrome OSベースのデバイスは、MXセキュリティ アプライアンスのクライアントVPN機能に接続するように設定できます。これにより、リモート ユーザは安全にLANに接続できます。この記事では、Chrome OSデバイスでVPN接続を設定する方法について扱います。MXのクライアントVPN機能をセットアップする方法や、他のオペレーティング システムから接続する方法については、MXドキュメンテーションを参照してください。

-

まだサインインしていない場合、Chromebookにサインインします。

-

画面の下部にあるステータス領域(アカウントの写真がある場所)をクリックします。

-

設定を選択します。

-

「インターネット接続」セクションで、接続を追加をクリックします。

-

プライベート ネットワークを追加を選択します。

-

表示されるボックスで、以下の情報を入力します。

-

サーバーのホスト名: クライアントが接続する必要があるMXのDNS名またはIPアドレス。

-

サービス名:この接続の名前。「Work VPN」など何でもかまいません。

-

プロバイダの種類:「L2TP/IPsec + 事前共有鍵」を選択します。

-

事前共有鍵:これはMXでクライアントVPNを設定するときに作成されるシークレットです。

-

ユーザー名:VPNへの接続用の認証情報。Meraki認証を使用する場合、これはメール アドレスです。

-

パスワード:VPNへの接続用の認証情報。

-

-

接続をクリックします。

Chrome OSのVPN接続の設定については、Googleのサポート ページを参照してください。

iOS

注:AppleはiOS10以降のデバイスでPPTP VPN接続のネイティブ サポートおよびパス スルー機能を削除しました。MerakiクライアントVPNではさらに安全なL2TP接続を使用しており、iOSデバイスからモバイル ホットスポット ブロードキャスト経由で引き続き正常に接続できます。

クライアントVPNに接続するためにiOSデバイスを設定するには、以下の手順に従います。

-

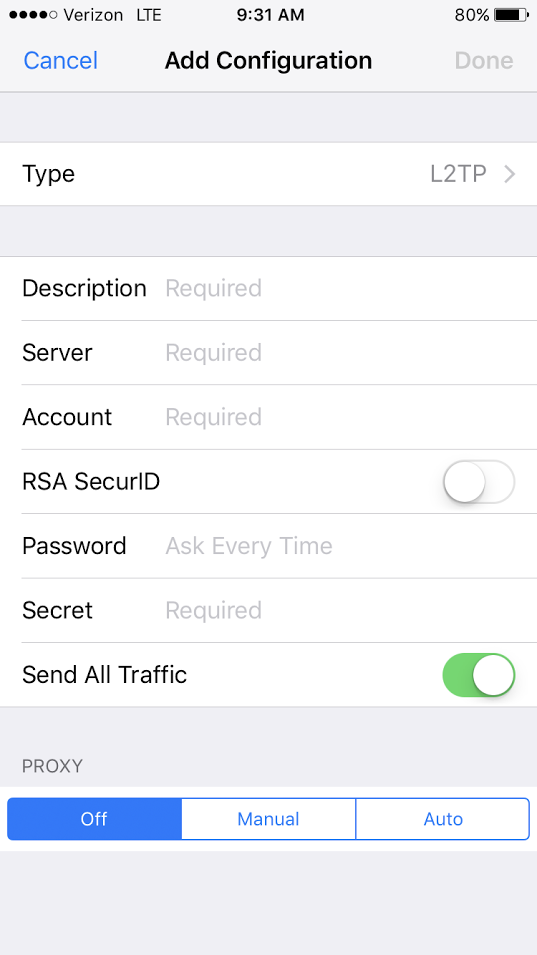

設定 -> 一般-> VPN -> VPN構成を追加...に移動します。

-

表示された構成を追加の画面で、タイプをL2TPに設定します。

-

VPN接続の説明を入力します。

-

MXデバイスのパブリックIP(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)をサーバに入力します。

-

アカウントに、クライアント VPNへの接続に使用するユーザ名を入力します。

-

必要に応じてパスワードを入力します。パスワードを空欄のままにした場合、デバイスがクライアントVPNに接続しようとするたびに、パスワードを入力する必要があります。

-

VPNのシークレットを入力します。

-

すべての信号を送信がオンになっていることを確認します。

-

設定を保存します。

macOS

現時点では、以下の認証方法のみがサポートされています。

-

ユーザ認証:Active Directory(AD)、RADIUS、またはMerakiがホストする認証。

-

マシン認証:事前共有鍵(共有シークレットともいいます)。

Merakiがホストする認証を使用する場合、クライアント デバイス(Windows PCまたはMac)のVPNアカウント/ユーザ名設定は、ダッシュボードに入力されるユーザのメール アドレスです。

以下の手順はMac OS 10.7.3(Lion)でテスト済みです。

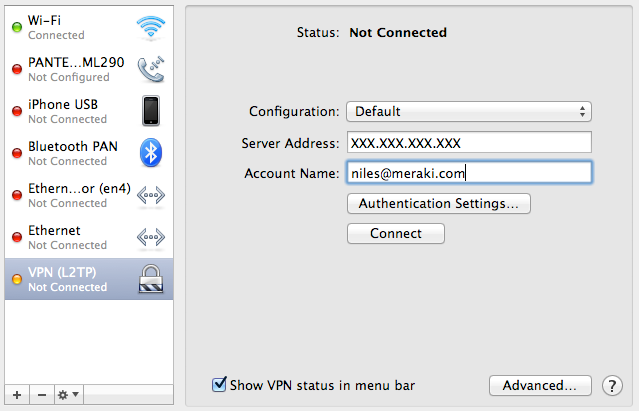

Macのアプリケーション メニューからシステム環境設定 > ネットワークを開きます。「+」ボタンをクリックして新しいサービスを作成し、インターフェース タイプとしてVPNを選択し、プルダウン メニューからL2TP over IPsecを選択します。

-

サーバアドレス: パブリックIPアドレス(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)を入力します。

-

アカウント名:ユーザのアカウント名を入力します(AD、RADIUS、またはMerakiでホストされる認証に基づきます)。

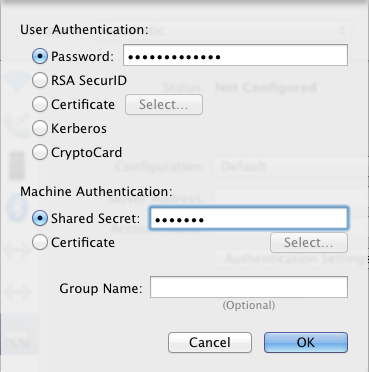

認証設定をクリックし、以下の情報を入力します。

-

ユーザ認証 > パスワード:ユーザ パスワード(AD、RADIUS、またはMerakiがホストする認証に基づく)。

-

コンピュータ認証 > 共有シークレット:MXの「設定」>「Client VPN(クライアントVPN)」設定で作成した事前共有鍵。

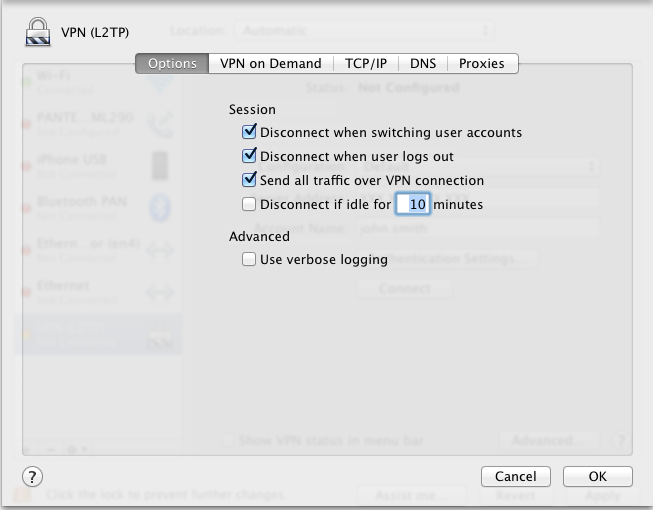

OKをクリックしてメインのVPN設定ページに戻り、詳細をクリックしてすべてのトラフィックをVPN接続経由で送信オプションを有効にします。

すべてのトラフィックをVPN接続経由で送信オプションを有効にしない場合、VPN接続は確立されません。

Windows 7

現時点では、以下の認証方法のみがサポートされています。

-

ユーザ認証:Active Directory(AD)、RADIUS、またはMeraki認証。

-

マシン認証:事前共有鍵(共有シークレットともいいます)。

Meraki認証を使用する場合、クライアント デバイス(Windows PCまたはMac)のVPNアカウント/ユーザ名設定は、ダッシュボードに入力されるユーザのメール アドレスです。

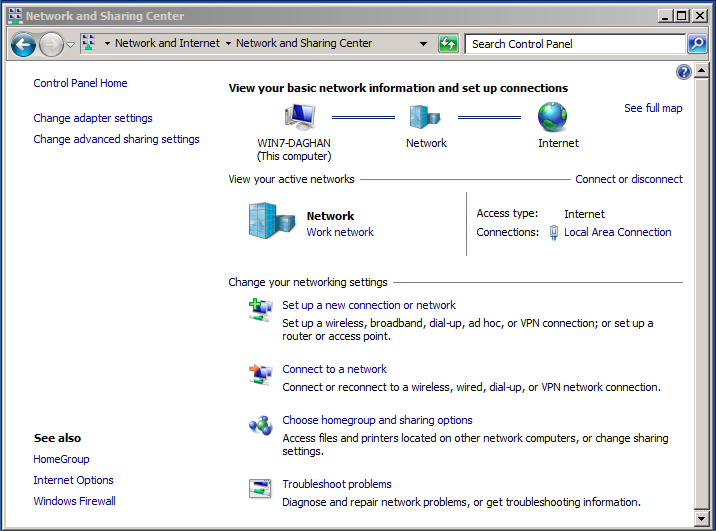

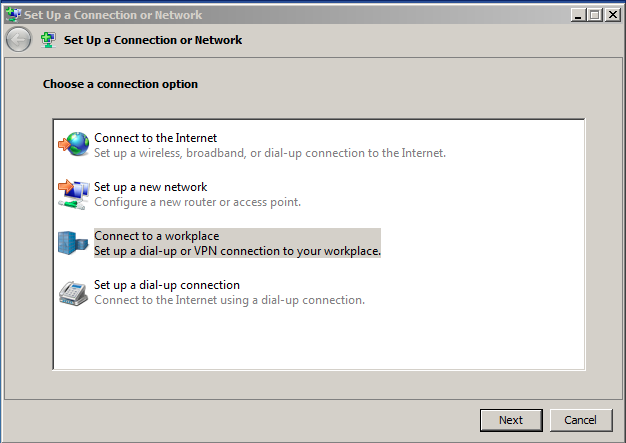

スタート メニュー > コントロール パネルを開き、ネットワークとインターネットをクリックし、ネットワークの状態とタスクの表示をクリックします。

接続またはネットワークのセットアップのダイアログ ウィンドウで、職場に接続します(職場へのダイアルアップまたはVPN接続をセットアップします)を選択します。

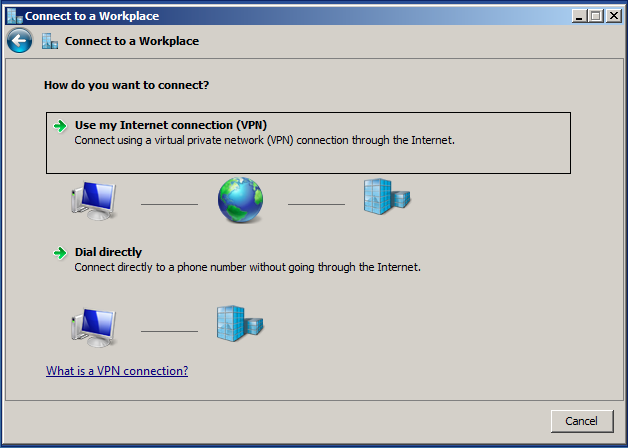

職場への接続ダイアログ ウィンドウで、インターネット接続(VPN)を使用しますを選択します。

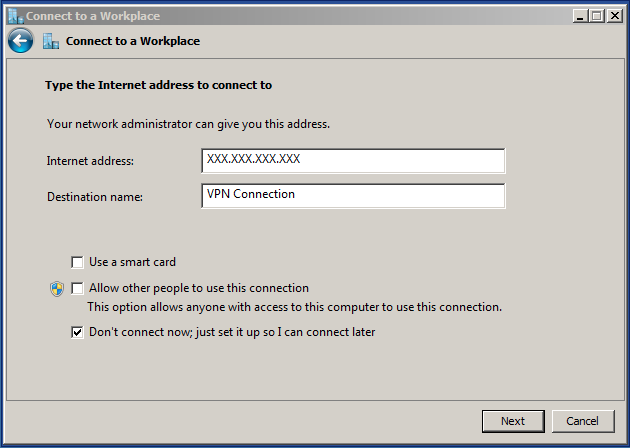

職場への接続ダイアログ ボックスで、以下を入力します。

-

インターネット アドレス: MXアプライアンスのパブリックIPアドレス(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)を入力します。

-

接続先の名前: VPN接続の名前を任意で入力します。

「今は接続しない。自分が後で接続できるようにセットアップのみを行う」オプションを選択します。

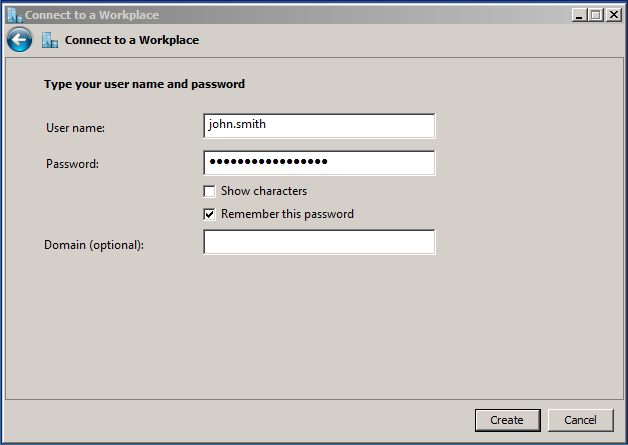

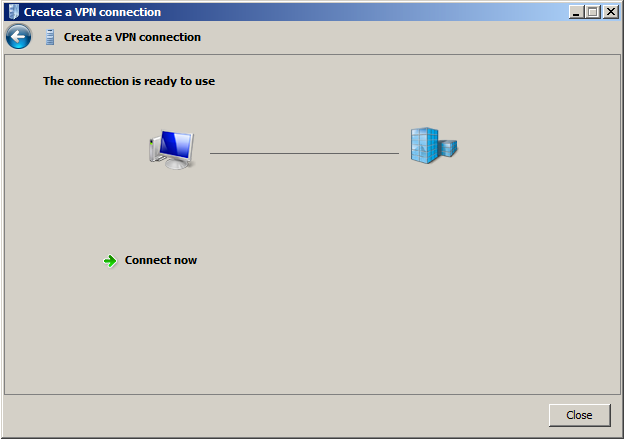

次へをクリックします。次のダイアログ ウィンドウで、ユーザ認証情報を入力して作成をクリックします。

VPN接続ウィザードを閉じます。

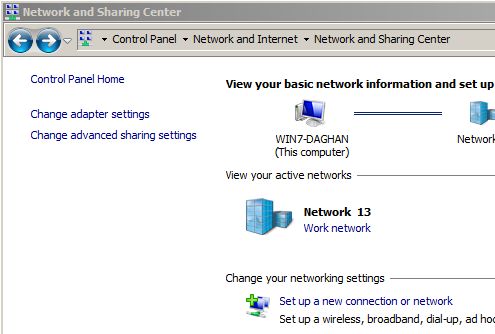

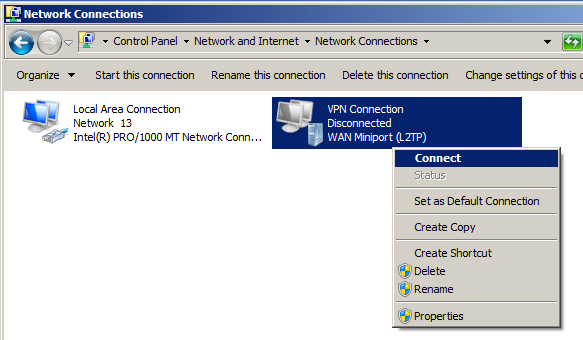

「ネットワークと共有センター」に移動し、アダプター設定の変更をクリックします。

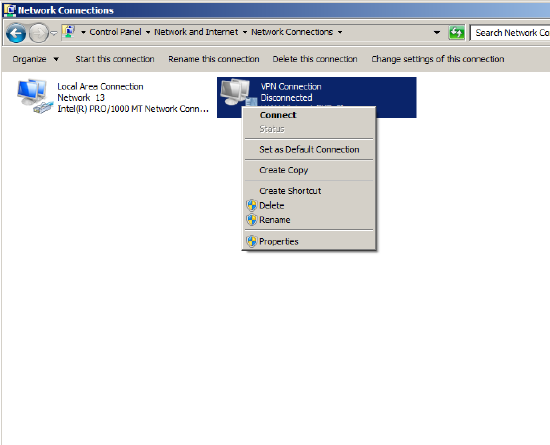

「ネットワーク接続」ウィンドウで、新しいVPN接続設定を右クリックし、プロパティを選択します。

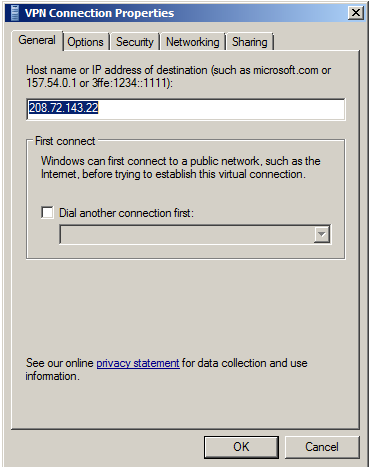

全般タブで、MXアプライアンスのパブリックIPアドレスまたはURLを確認します。

オプションタブで、Windowsログオン ドメインを含めるにチェックが入っていないことを確認します。

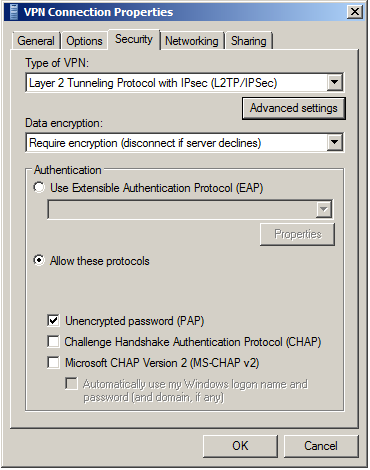

セキュリティタブで、IPsecを利用したレイヤー2トンネリング プロトコル(L2TP/IPSec)を選択します。

次に、暗号化されていないパスワード(PAP)にチェックマークを付け、他のすべてのオプションのチェックマークを外します。

名前は「暗号化されていないPAP」ですが、クライアントのパスワードはクライアント デバイスとMXの間のIPsecトンネルで暗号化されて送信されます。パスワードは完全にセキュリティ保護され、WANやLANで平文で送信されることはありません。

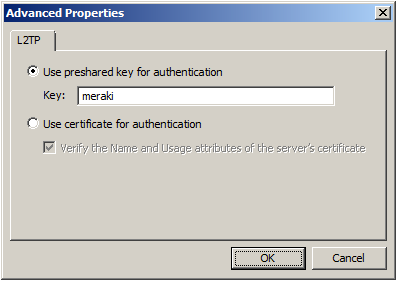

詳細設定をクリックします。

詳細プロパティのダイアログ ボックスで、認証に事前共有キーを使うを選択し、ダッシュボードのクライアントVPN設定で使用したものと同じキーを入力します。注:従業員のクライアントVPNを有効にする場合、このキーを配布する必要があります。

OKをクリックします。

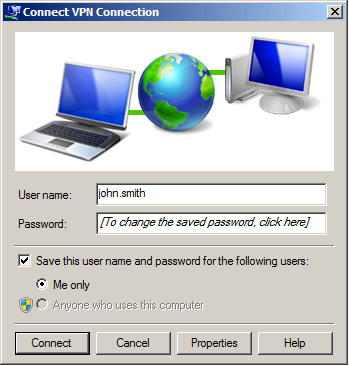

ネットワーク接続ウィンドウに戻り、VPN接続を右クリックして、接続をクリックします。

ユーザ名を確認し、接続を選択します。

Windows 8

現時点では、以下の認証方法のみがサポートされています。

-

ユーザ認証:Active Directory(AD)、RADIUS、またはMeraki認証。

-

マシン認証:事前共有鍵(共有シークレットともいいます)。

Meraki認証を使用する場合、クライアント デバイス(Windows PCまたはMac)のVPNアカウント/ユーザ名設定は、ダッシュボードに入力されるユーザのメール アドレスです。

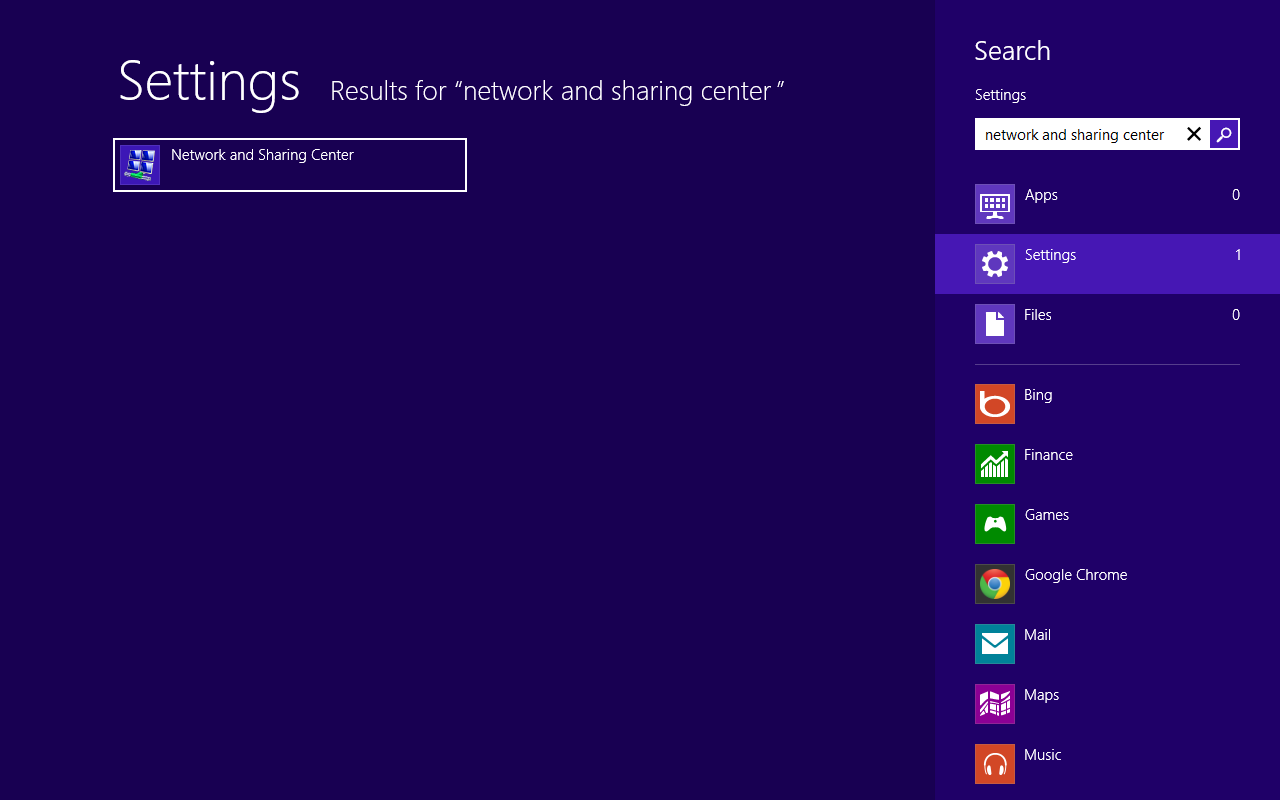

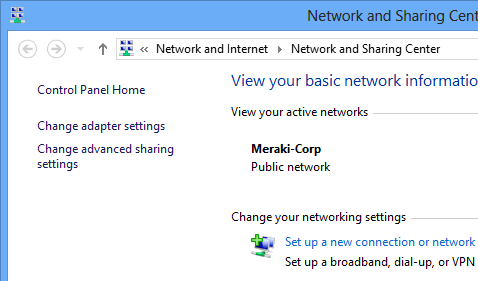

スタート メニュー > ネットワークと共有センターを開き、設定を選択します。

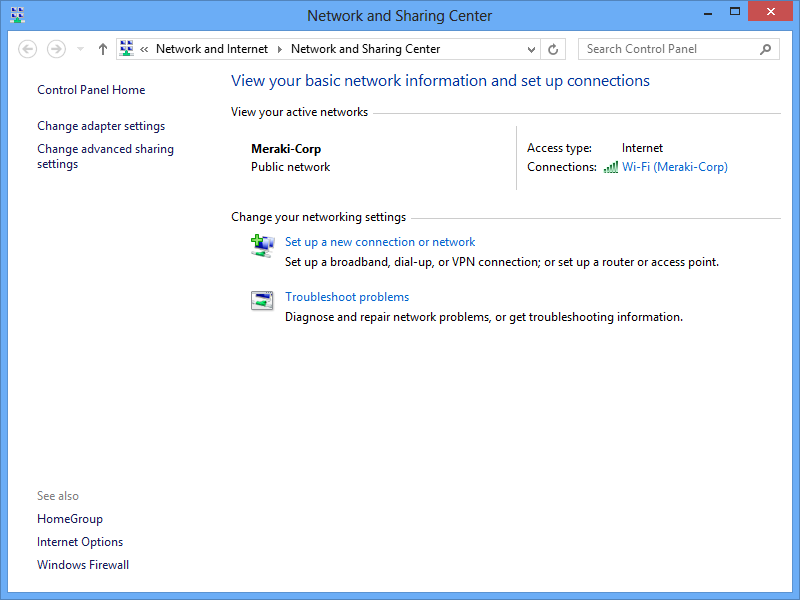

ネットワークと共有センターで、新しい接続またはネットワークのセットアップをクリックします。

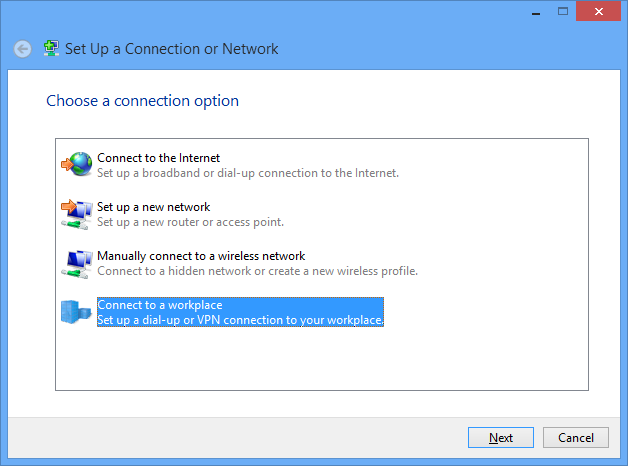

接続またはネットワークのセットアップのダイアログ ウィンドウで、職場に接続しますを選択します。

(職場へのダイアルアップまたはVPN接続をセットアップします)。

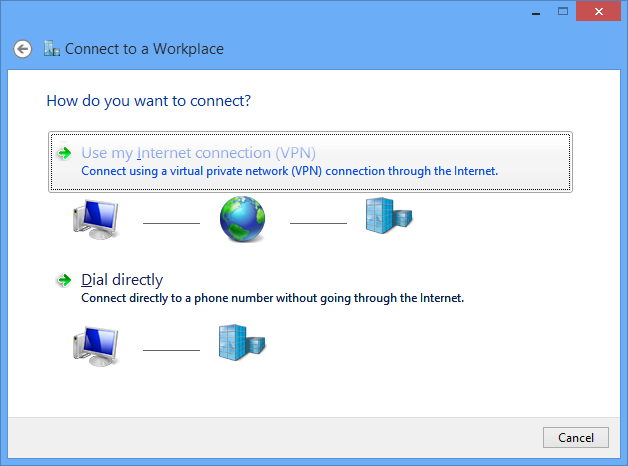

職場への接続ダイアログ ウィンドウで、インターネット接続(VPN)を使用しますを選択します。

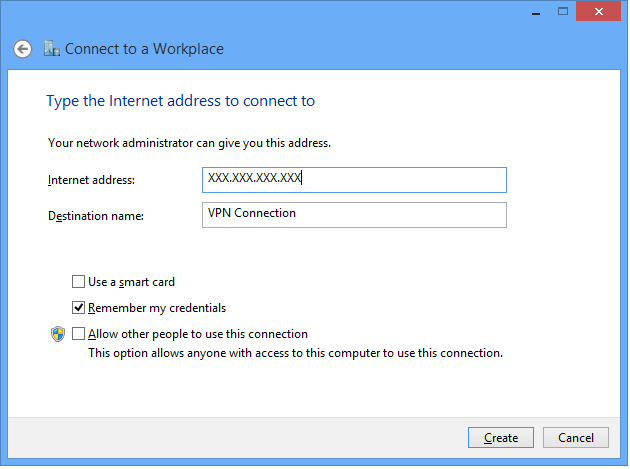

職場への接続ダイアログ ボックスで、以下を入力します。

-

インターネット アドレス: MXアプライアンスのパブリックIPアドレス(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)を入力します。

-

接続先の名前: VPN接続の名前を任意で入力します。

作成を選択します。

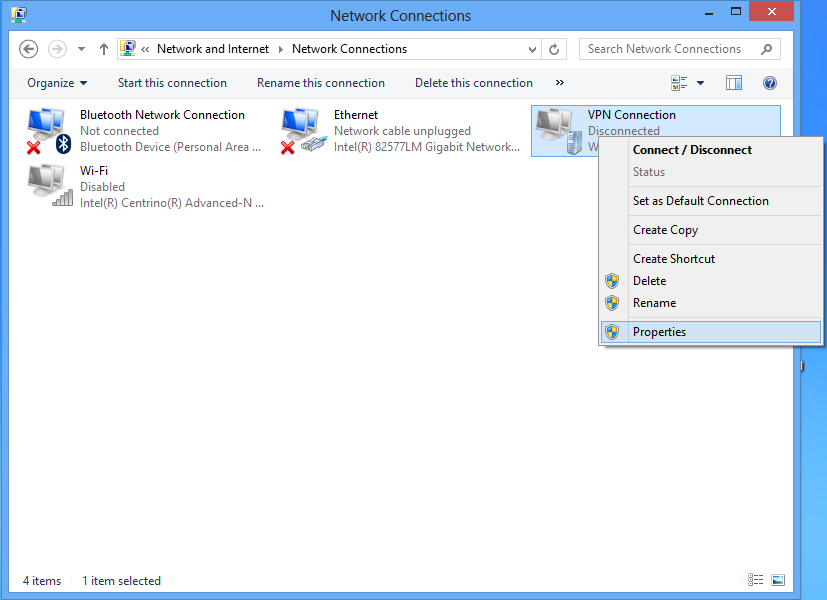

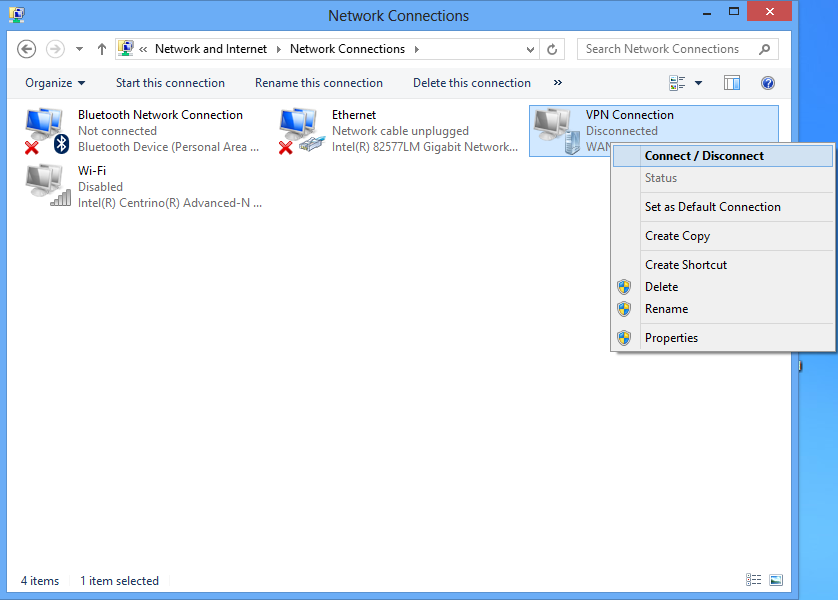

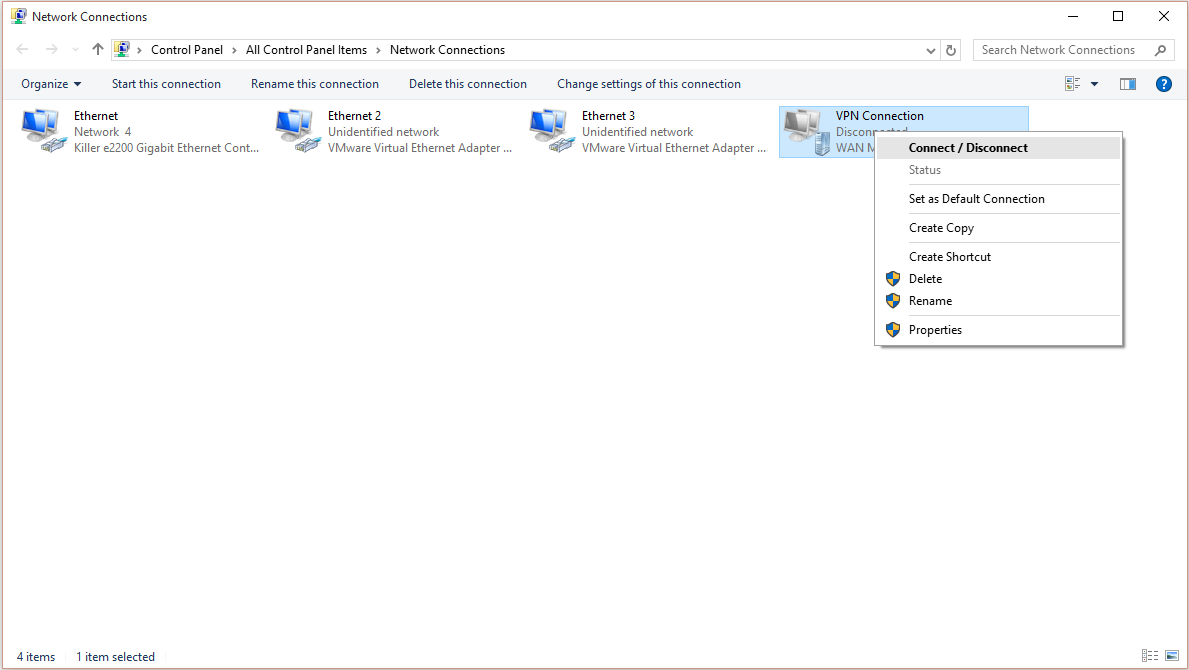

ネットワークと共有センターに戻り、アダプター設定の変更を選択します。

ネットワーク接続ウィンドウで、VPN接続アイコンを右クリックし、プロパティを選択します。

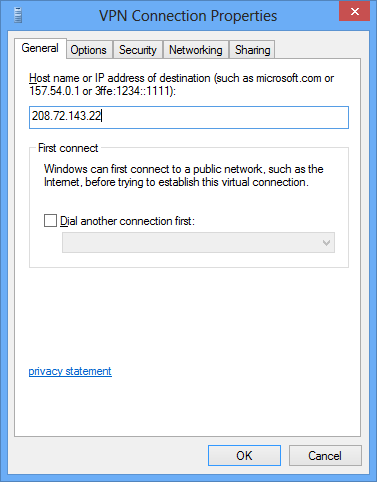

全般タブで、MXアプライアンスのパブリックIPアドレスまたはURLを確認します。

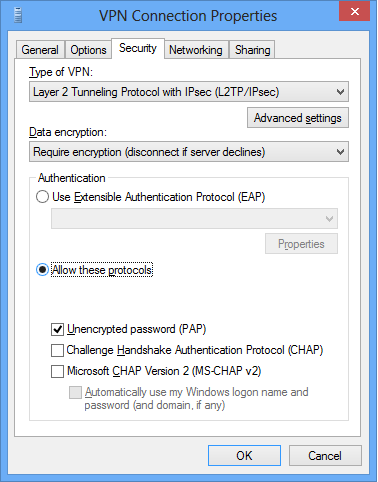

セキュリティタブで、IPsecを利用したレイヤー2トンネリング プロトコル(L2TP/IPSec)を選択します。

次に、暗号化されていないパスワード(PAP)にチェックマークを付け、他のすべてのオプションのチェックマークを外します。

名前は「暗号化されていないPAP」ですが、クライアントのパスワードはクライアント デバイスとMXの間のIPsecトンネルで暗号化されて送信されます。パスワードは完全にセキュリティ保護され、WANやLANで平文で送信されることはありません。

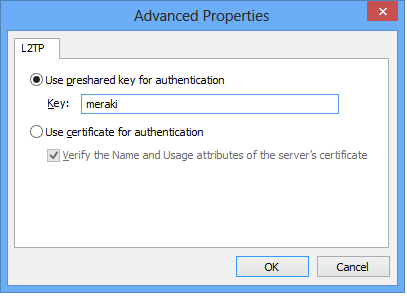

詳細設定をクリックします。

詳細プロパティのダイアログ ボックスで、認証に事前共有キーを使うを選択し、ダッシュボードのクライアントVPN設定で使用したものと同じキーを入力します。注:従業員のクライアントVPNを有効にする場合、このキーを配布する必要があります。

OKをクリックします。

ネットワーク接続ウィンドウに戻り、VPN接続を右クリックして、接続/切断をクリックします。

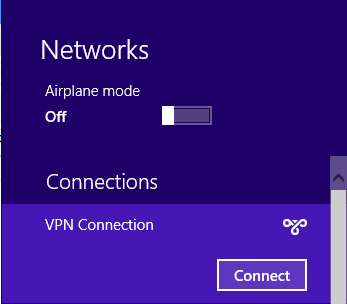

VPNプロファイルを見つけて接続をクリックします。

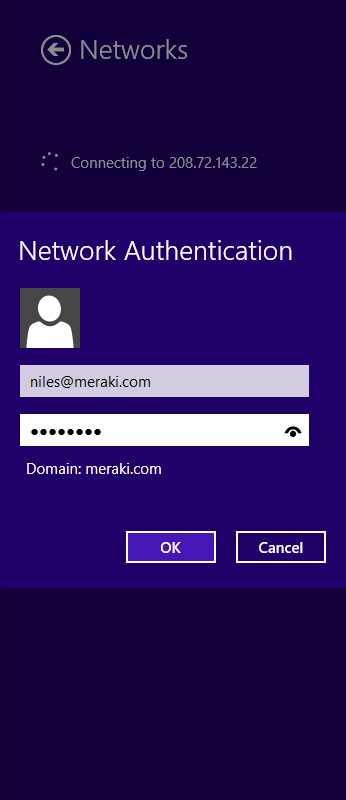

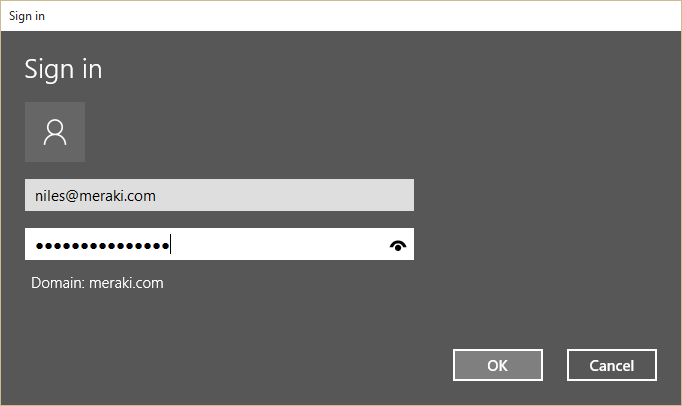

ユーザ名およびパスワードを入力します。

OKをクリックします。

Windows 10

現時点では、以下の認証方法のみがサポートされています。

-

ユーザ認証:Active Directory(AD)、RADIUS、またはMeraki認証。

-

マシン認証:事前共有鍵(共有シークレットともいいます)。

Meraki認証を使用する場合、クライアント デバイス(Windows PCまたはMac)のVPNアカウント/ユーザ名設定は、ダッシュボードに入力されるユーザのメール アドレスです。

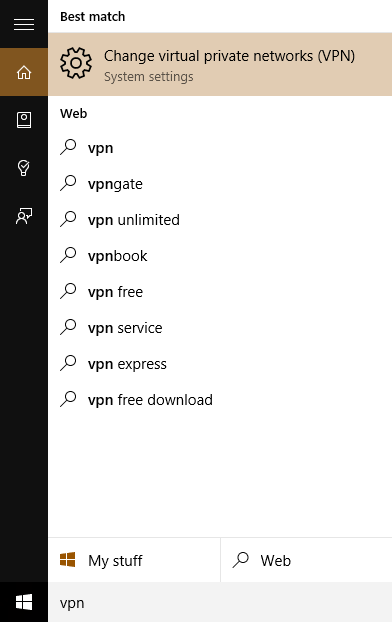

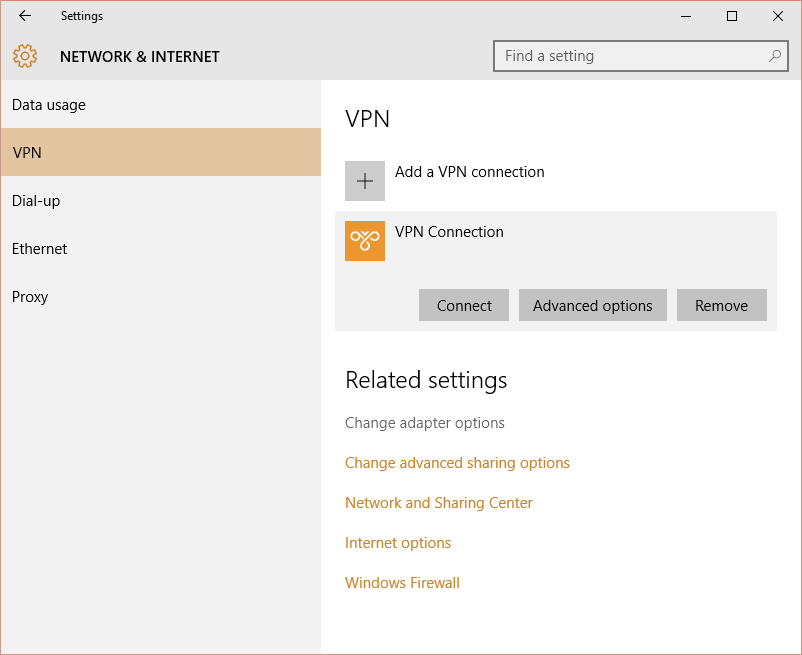

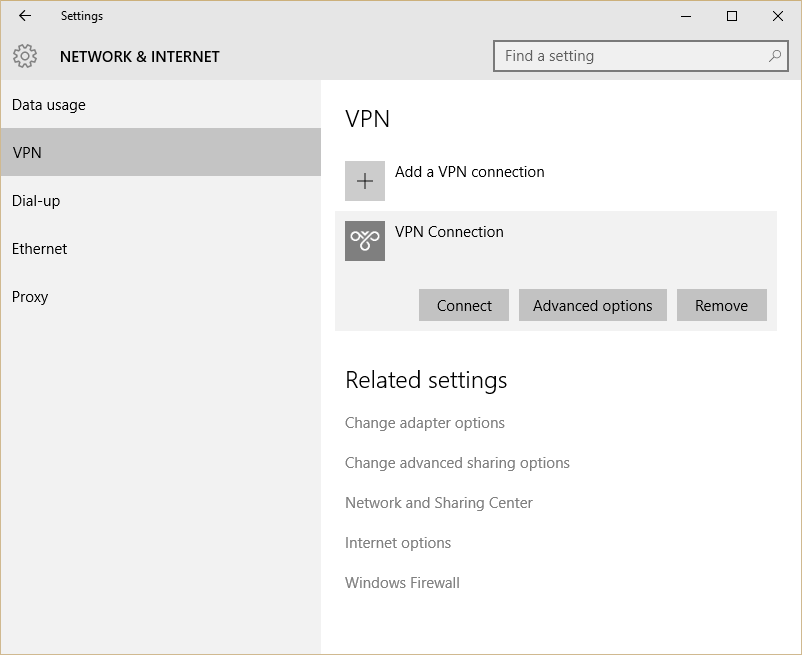

スタート メニュー > 「VPN」の検索 > 仮想プライベート ネットワーク(VPN)の変更をクリックします。

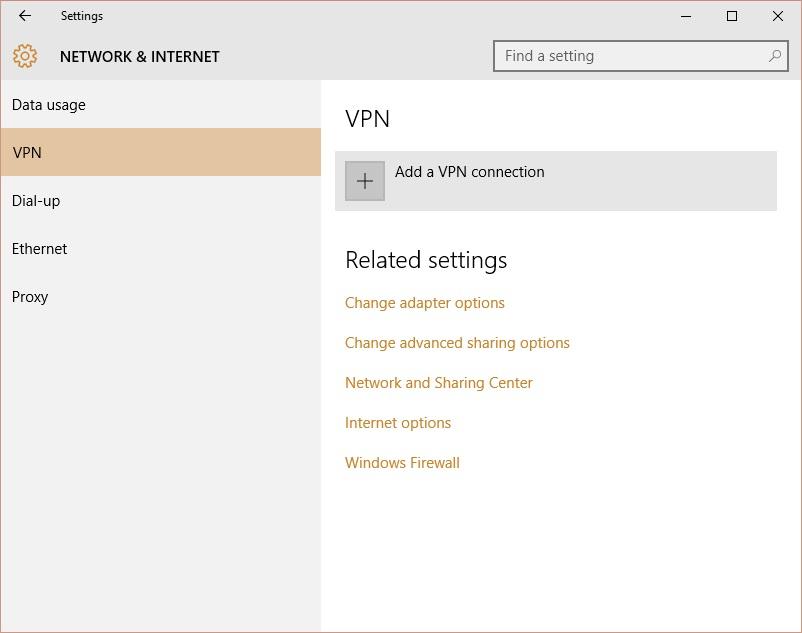

VPN設定ページで、VPN接続を追加するをクリックします。

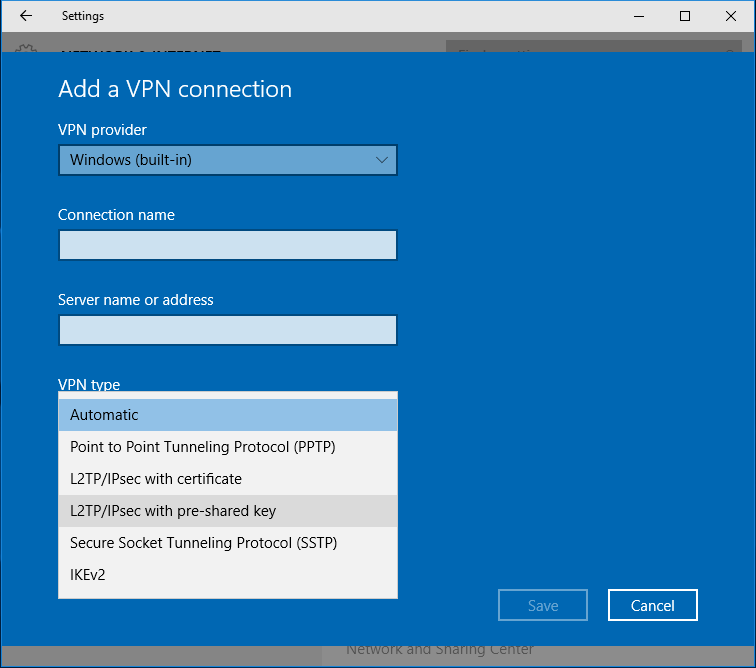

「VPN接続を追加する」のダイアログで、次のようにします。

-

VPNプロバイダーをWindows(ビルトイン)に設定します。

-

VPN接続の接続名を入力します。

-

パブリックIPアドレス(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)またはホスト名をサーバー名またはアドレスに指定します。

-

VPNの種類に「事前共有キーを使ったL2TP/IPsec」を選択します。

-

ユーザ名およびパスワードを指定します(オプション)

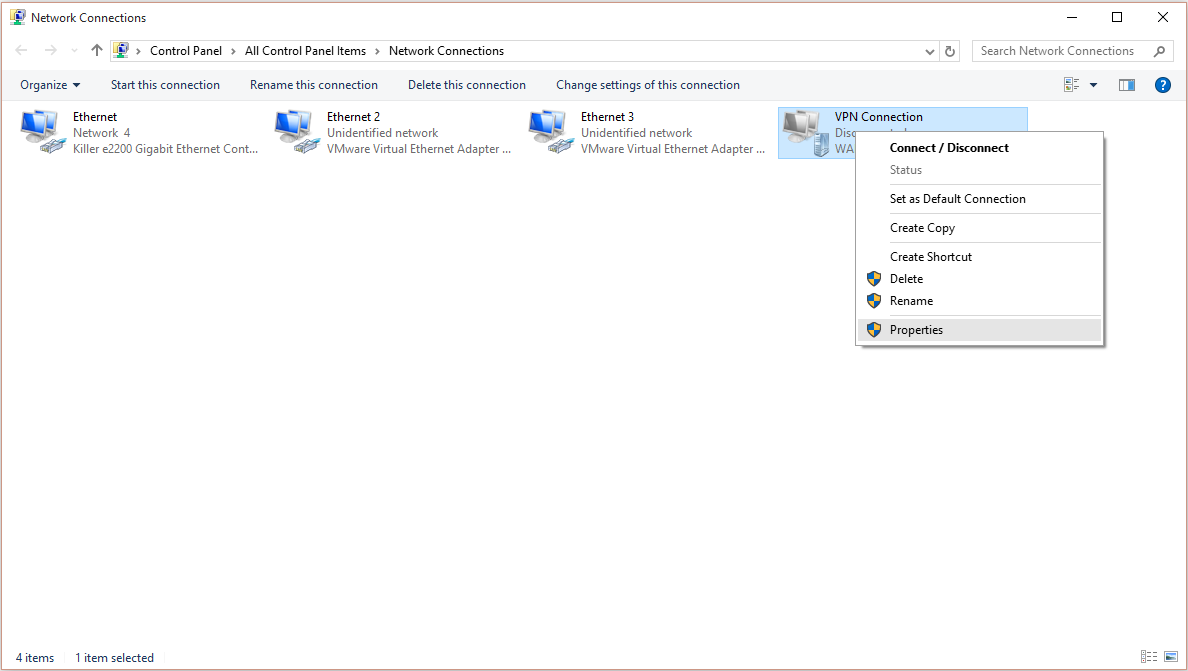

VPN接続が作成されたら、関連設定の下にあるアダプターのオプションを変更するをクリックします。

アダプターのリストからVPN接続を右クリックし、プロパティをクリックします。

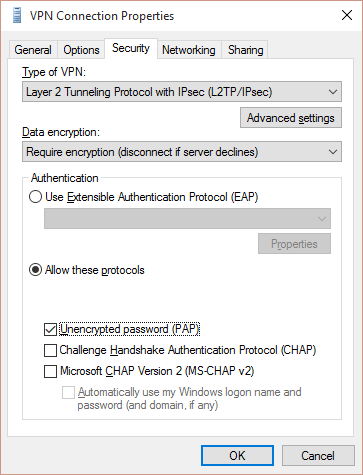

セキュリティ タブで、データの暗号化の下にある暗号化が必要(サーバーが拒否する場合は切断します)を選択します。

次に、認証の下にある「次のプロトコルを許可する」を選択します。プロトコルのリストから、暗号化されていないパスワード(PAP)にチェックマークを付け、他のすべてのオプションのチェックマークを外します。

名前は「暗号化されていないPAP」ですが、クライアントのパスワードはクライアント デバイスとMXの間のIPsecトンネルで暗号化されて送信されます。パスワードは完全にセキュリティ保護され、WANやLANで平文で送信されることはありません。

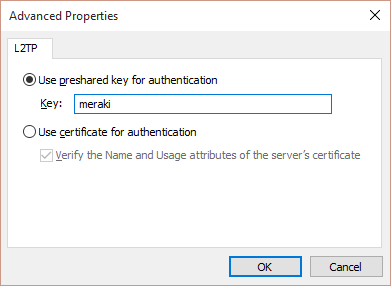

詳細設定をクリックします。

詳細プロパティのダイアログ ボックスで、認証に事前共有キーを使うを選択し、ダッシュボードのクライアントVPN設定で使用したものと同じキーを入力します。注:従業員のクライアントVPNを有効にする場合、このキーを配布する必要があります。

ネットワーク接続ウィンドウに戻り、VPN接続を右クリックして、接続/切断をクリックします。

VPNプロファイルを見つけて接続をクリックします。

ユーザ名およびパスワードを入力します。

OKをクリックします。

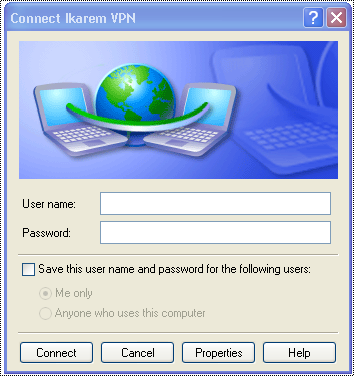

Windows XP

現時点では、以下の認証方法のみがサポートされています。

-

ユーザ認証:Active Directory(AD)、RADIUS、またはMeraki認証。

-

マシン認証:事前共有鍵(共有シークレットともいいます)。

Meraki認証を使用する場合は、VPNアカウント/ユーザ名にメール アドレスを使用します。

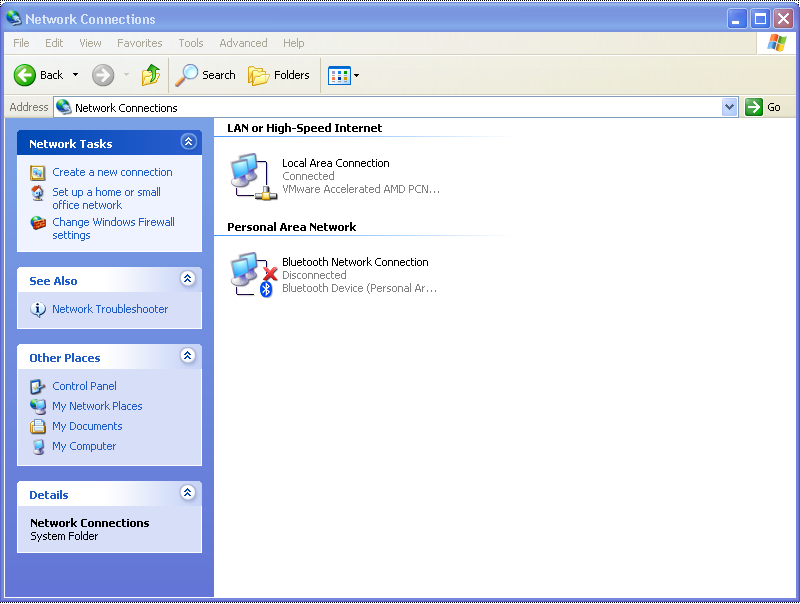

スタート メニュー > コントロール パネルを開き、ネットワーク接続をクリックします。

ネットワーク タスクのセクションで、新しい接続を作成するをクリックします。

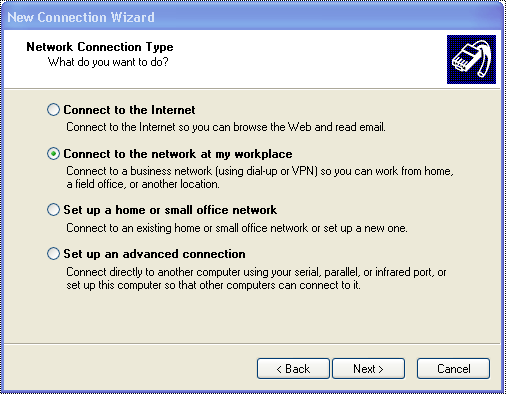

新しい接続ウィザード ウィンドウで、職場のネットワークへ接続するを選択します。

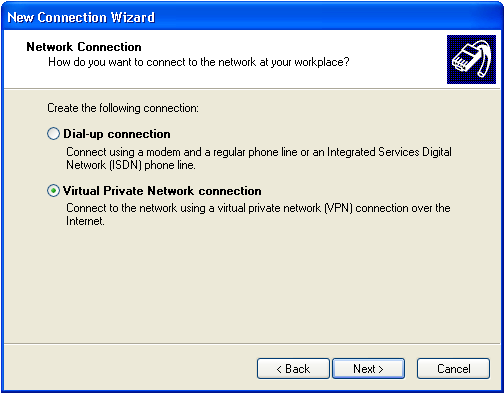

次のセクションで、仮想プライベート ネットワーク接続を選択します。

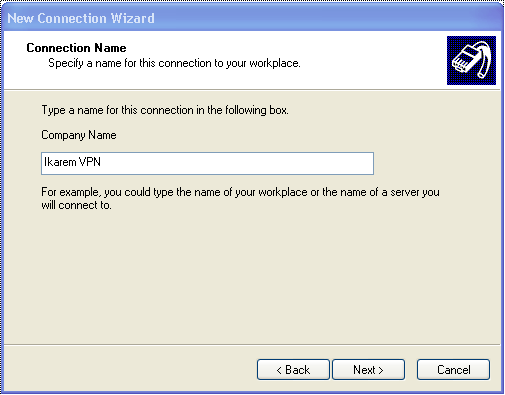

次に、この接続の名前を指定します。

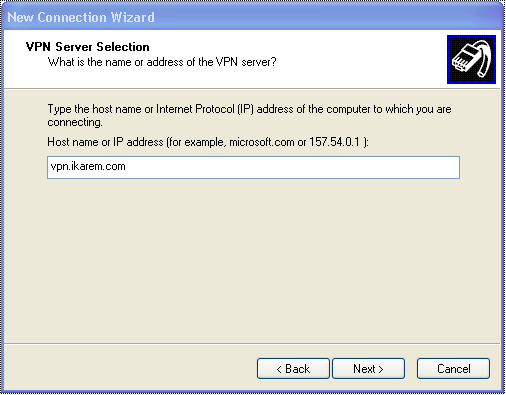

MXアプライアンスのパブリックIPアドレス(ダッシュボードのSecurity appliance(セキュリティ アプライアンス) > 監視 > 機器のステータス > Uplink(アップリンク)から見つかります)を入力します。

<接続名>へ接続ボックスで、プロパティをクリックします。

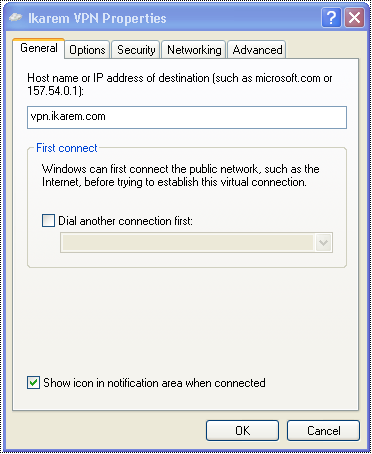

全般タブで、MXアプライアンスのパブリックIPアドレスまたはURLを確認します。

オプションタブで、Windowsログオン ドメインを含めるにチェックが入っていないことを確認します。

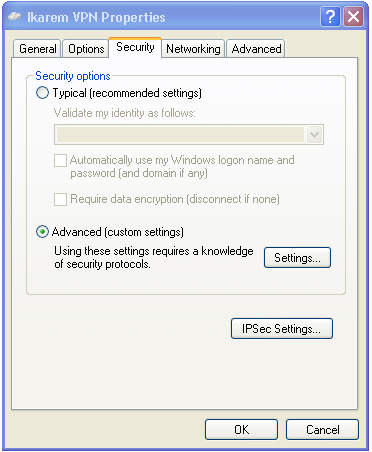

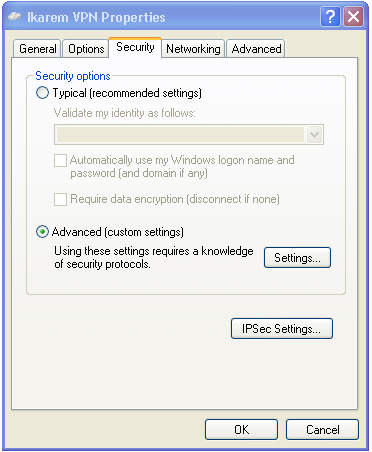

セキュリティ タブで、詳細(カスタム設定)を選択します。

設定をクリックします。

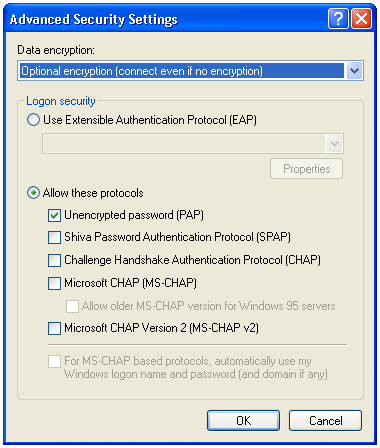

セキュリティの詳細設定ページで、データの暗号化プルダウン メニューから暗号化は省略可能を選択します。

次のプロトコルを許可するオプションから暗号化されていないパスワード(PAP)を選択し、それ以外のすべてのチェックマークを外します。

名前は「暗号化されていないPAP」ですが、クライアントのパスワードはクライアント デバイスとMXの間のIPsecトンネルで暗号化されて送信されます。パスワードは完全にセキュリティ保護され、WANやLANで平文で送信されることはありません。

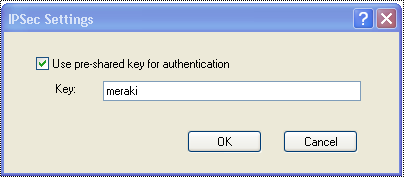

セキュリティ タブに戻り、IPSec設定...をクリックします。

認証に事前共有キーを使うを選択し、ダッシュボードのクライアントVPN設定で使用したものと同じキーを入力します。注:従業員のクライアントVPNを有効にする場合、このキーを配布する必要があります。

OKをクリックします。

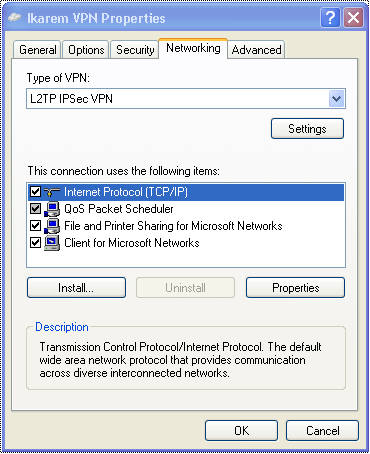

ネットワーク タブで、VPNの種類オプションからL2TP IPSec VPNを選択します。

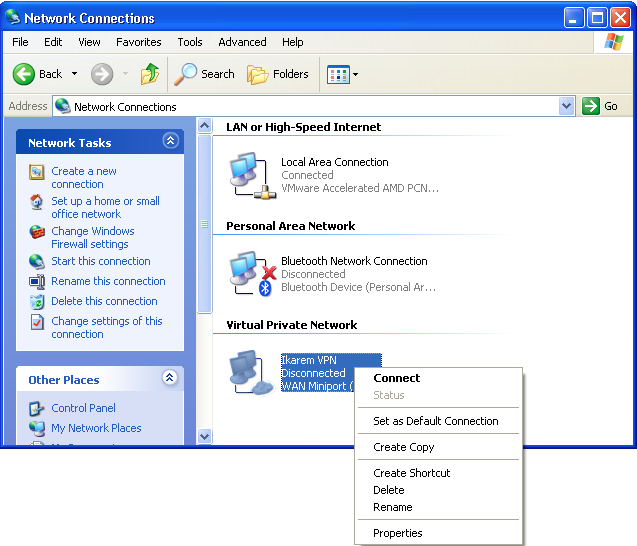

ネットワーク接続ウィンドウに戻り、VPN接続を右クリックして、接続をクリックします。

ユーザ名を確認し、接続をクリックします。

Linux

クライアントVPNではL2TP over IPsec規格が使用されるため、この規格を適切にサポートするすべてのLinuxクライアントが使用できます。新しいバージョンのUbuntuでは、L2TP/IPをサポートするVPNクライアントが付属していないため、このプロトコルをサポートするサードパーティのVPNクライアントが必要になります。

注: Meraki クラウド コントローラ認証を使用した場合、xl2tpパッケージはユーザ認証情報をMXに正しく送信しないため、認証要求の失敗の原因となることがあります。 正しく認証するには、Active DirectoryまたはRADIUS認証を使用できます。

注:このセクションは部外秘として保持されます。したがって、一般的な参照情報として使用できますが、Ubuntu 12.04 はEOLであるためこの内容は非公表です。

Ubuntu 12.04の設定

LinuxデバイスをL2TP/IP VPNに接続できるようにするパッケージは複数存在します。Ubuntu 12.04はopenswanをサポートします。以下の設定例ではこのソフトウェアを参考として使用します。

「VPN Connections(VPN接続)」オプションで、「Add(追加)」をクリックして新しいVPN接続を作成します。

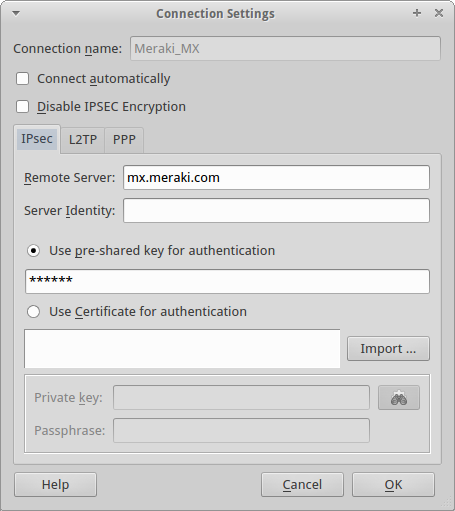

この例では、接続をMeraki_MXと呼びます。IPsec設定タブで、リモート サーバー フィールドは、MXのインターネット ポート1のIPアドレスです。このIPアドレスに解決されるFQDNも使用できます。事前共有鍵は、ダッシュボードで定義された秘密鍵です。

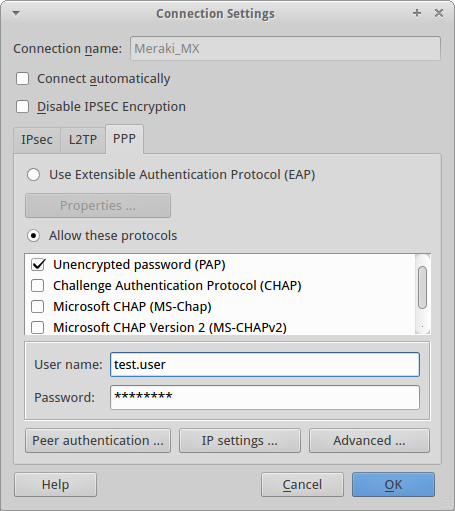

PPP設定タブで、PAP認証以外のすべての項目を選択解除し、選択するユーザのユーザ名およびパスワードを定義する必要があります。

注: ラベルは「Unencrypted password(暗号化されていないパスワード)」ですが、クライアントのパスワードはクライアント デバイスとMXの間のIPsecトンネルで暗号化されて送信されます。 パスワードは完全にセキュリティ保護され、WANやLANで平文で送信されることはありません。