クラウド接続のためのアップストリーム ファイアウォール ルール

Cisco Merakiダッシュボードは、Cisco Merakiデバイスの一元管理、最適化、および監視を行います。Cisco Merakiデバイスをダッシュボードから管理するには、デバイスはセキュアなトンネルを経由してCisco Merakiクラウド(ダッシュボード)と通信できる必要があります。このトンネルは、管理トラフィックとレポート トラフィックを双方向で通過させるためにCisco Merakiデバイスとダッシュボードの間に作成されます。

ダッシュボードは公開されたインターネット上にあるため、トンネルは常にマネージド デバイスからのアウトバウンドで開始されます。接続が確立されると、デバイスはパケットを定期的に送信して応答を受信することによって、接続を維持します。 マネージド デバイスとダッシュボードの間のデータ パスにファイアウォールまたはゲートウェイが存在する場合、セキュア トンネルが機能するために、ファイアウォール経由のアウトバウンド トラフィックが特定のプロトコルおよびポート番号で許可される必要があります。

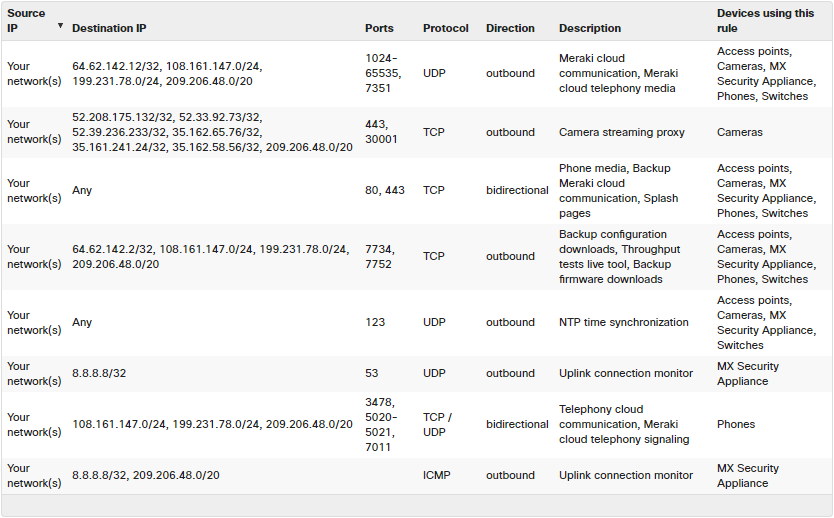

許可されるアドレスとポート

宛先IPアドレス、ポート、およびそれぞれの目的の詳細なリストについては、Help(ヘルプ) > Firewall info(ファイアウォール情報)を参照してください。

CSVバージョン

"Source_IP","Destination_IP","Ports","Protocol","Direction","Description","Devices_using_this_rule" "Your network(s)","199.231.78.0/24, 108.161.147.0/24, 64.62.142.12/32, 209.206.48.0/20","7351","UDP","outbound","Meraki cloud communication","Access points, Cameras, MX Security Appliance, Phones, Switches" "Your network(s)","199.231.78.0/24, 64.156.192.245/32, 108.161.147.0/24, 209.206.48.0/20","9350","UDP","outbound","VPN registry","Access points, MX Security Appliance" "Your network(s)","64.62.142.2/32, 108.161.147.0/24, 199.231.78.0/24, 209.206.48.0/20","80, 443, 7734, 7752","TCP","outbound","Backup configuration downloads, Backup Meraki cloud communication, Throughput tests live tool, Backup firmware downloads, Splash pages","Access points, Cameras, MX Security Appliance, Phones, Switches" "Your network(s)","Any","123","UDP","outbound","NTP time synchronization","Access points, Cameras, MX Security Appliance, Switches" "Your network(s)","8.8.8.8/32","53","UDP","outbound","Uplink connection monitor","MX Security Appliance" "Your network(s)","8.8.8.8/32, 209.206.48.0/20","","ICMP","outbound","Uplink connection monitor","MX Security Appliance"

組織が異なると通信するサーバーも異なる場合があるため、このリストは組織に応じて変わることがあることに注意してください。

「バックアップ クラウド接続」を使用するデバイス

デバイスは主として、そのトンネルにUDPポート7351を使用してダッシュボードに接続されますが、ポート7351経由で接続できなければHTTP/HTTPSを使用します。デバイスがこのように動作するとき、デバイスのステータス ページに、「Cisco Merakiクラウドへの接続がバックアップ クラウド接続を使用中」であることを示すメッセージが表示されます。 このことが確認された場合、ポート7351でファイアウォール経由のアウトバウンド トラフィックを許可するか、Cisco Merakiデバイスからのセキュリティ アプライアンス トラフィックが通過できるようにしてください。

セキュリティ上の制約によりバックアップ クラウド接続の推奨されるファイアウォール設定を行うことができない場合、Cisco Merakiデバイスは通常通り動作を続行しますが、Cisco Merakiダッシュボードの一部の機能の応答が遅くなることに注意してください。これには少なくとも以下のものが含まれます。

- 設定の更新

- ライブ ツール

- ファームウェアのアップグレード

その他の機能とは異なり、Meraki認証は常にUDP 7351経由で送信され、バックアップ接続では機能しません

注記:バックアップ クラウド接続の推奨されるファイアウォール設定を行わなくてもCisco Merakiデバイスは動作できますが、デバイスが正しく機能するためには、Merakiクラウド通信のためのファイアウォール設定がやはり必要です。

「アップリンク接続監視」を使用するデバイス

Cisco Meraki MX セキュリティ アプライアンスには、インターネット接続のための複数の冗長WANリンクを使用するための機能が含まれています。

これらの機能は、様々な公開インターネット アドレスへの複数のプロトコルを使用する接続テストに依存しています。

接続テストが正しく機能するようにするために、「すべて」インターネット アドレスに対してこれらの一般的なプロトコル(HTTP、HTTPS、DNS、およびICMP)を許可するようにネットワーク管理者に依頼します。

MX接続テスト

MXコンテンツ フィルタリング カテゴリのためのアップストリーム ファイアウォール ルール