MXセキュリティ アプライアンスでのActive Directoryの設定

Active Directory(AD)統合により、ネットワークへのアクセスを制限し、Active Directoryグループのメンバーシップに基づいてグループポリシーを適用できます。

現在、Active Directoryベースの認証は、以下のいずれが該当する場合にのみ機能します。

- ドメイン コントローラが、アプライアンス上に設定されたVLANにある。

- ドメイン コントローラがサブネット内にあり、そのスタティック ルートがアプライアンスに設定されている。

- VPN経由でドメイン コントローラにアクセス可能である。

ドメインに複数のドメイン コントローラがある場合、Active Directory統合が正しく機能するためには、すべてのドメイン コントローラがこれらの条件のいずれかを満たしている必要があります。

注: ここに記載されている情報は、オペレーティング システム設定の一般的なガイドラインとして使用してください。具体的なオプションとメニューは、導入されたWindows Serverのバージョンによって異なることがあります。

グループ ポリシーとの統合

ダッシュボードのグループポリシーは、帯域幅の制限、トラフィック シェーピングとファイアウォール ルール、セキュリティ フィルタリング、およびコンテンツ フィルタリング設定のセットであり、クライアント単位で適用できます。

注: MX上のCisco Meraki Active Directoryベースのグループ ポリシーを、Microsoft Active Directoryのグループ ポリシーと混同しないでください。この2つの間には何の関係もありません。

トラフィック フロー

MXはMicrosoftのWindows Management Instrumentation(WMI)サービスを利用して、Active Directoryドメイン内の指定されたドメイン コントローラから一連のログオン セキュリティ イベントをプルします。これらのセキュリティ イベントから、MXは、どのユーザがどのコンピュータにログインしたかという重要な情報を得ます。具体的には、これらのイベントには、コンピュータのIPアドレスとログオンしたユーザのWindowsユーザ名が含まれています。

MXは以下の手順に従って、ADグループ メンバーを識別し、該当するグループ ポリシーを適用します。

- MXはTLSを使用して、ADドメインの指定されたドメイン コントローラに安全にアクセスします。

- MXはDCのセキュリティ イベントからWMIログオン イベントを読み取り、どのユーザがどのデバイスにログインしたかを判別します。

- MXはLDAP/TLSを使用してDCにバインドし、各ユーザのADグループ メンバーシップを収集します。

- グループ メンバーシップは、MX上のデータベースに追加されます。

- ドメイン ユーザのグループ メンバーシップがダッシュボードのADグループ ポリシー マッピングに一致した場合、MXは該当するグループ ポリシーをユーザのコンピュータに適用できます。

MXはこの情報をドメイン コントローラから継続的に収集するため、新しいユーザがログインするたびに、ポリシーをリアルタイムで正確に適用できます。

注:現時点では、MXは、クライアントVPN経由で接続しているユーザに対して、Active Directoryによるグループ ポリシーのマッピングをサポートしていません。

Active Directory統合の利点

Microsoft WMIと標準ベースのLDAPを使用してActive Directoryネットワーク インフラストラクチャと対話することにより、MXはリアルタイムでActive Directoryベースのグループ ポリシー割り当てを行うことができます。ローカルActive Directoryドメイン コントローラにエージェント ソフトウェアをインストールしたり、保守したりする必要はありません。

設定の概要

以下の手順で、ADベースのグループ ポリシーの適用を可能にするために必要な設定(ダッシュボードとActive Directoryの両方での設定)を概説します。エラーを診断して解決するのは簡単でない可能性があるので、各手順にできるだけ正確に従ってください。

- 正しいドメイン コントローラに対してユーザが認証されるように、MX用のActive Directoryサイトを作成します。

- Active Directoryドメイン コントローラ上でセキュリティ監査を有効にして、該当するすべてのログオン イベントをMXが取得できるようにします。

- MXはTCPポート3268でLDAP/TLSを使用するので、各ドメイン コントローラでグローバル カタログ ロールを有効にします。

- 各ドメイン コントローラにLDAP/TLS用のデジタル証明書をインストールします。

- TLSの証明書の要件

- Active Directoryに、ダッシュボードのグループ ポリシーにマッピングされるグループを作成します。

- Active Directoryのグループにユーザを追加します。

- ダッシュボードでグループ ポリシーを設定します。

- ダッシュボードでActive Directory認証を設定します。

- ダッシュボードでLDAPグループからグループ ポリシーへのマッピングを作成します。

Active Directoryサイトの作成

Active Directoryでは、ドメイン コントローラはサイト内に配置されます。サイトにはIPサブネットが割り当てられます。ドメイン ユーザおよびコンピュータは、自身が常駐するサイト(IPサブネット)内にあるドメイン コントローラで認証を行います。認証ごとに、ドメイン コントローラのセキュリティ イベントログにログオン エントリが生成されます。MXはこれらのセキュリティ イベントを使用して、どのユーザがどのコンピュータにログインしたかを判断します。したがって、Active Directoryサイト内のログオンを扱い、MXで設定されたサブネットに対応するIPサブネットを持つすべてのドメイン コントローラを、ダッシュボードに追加する必要があります。

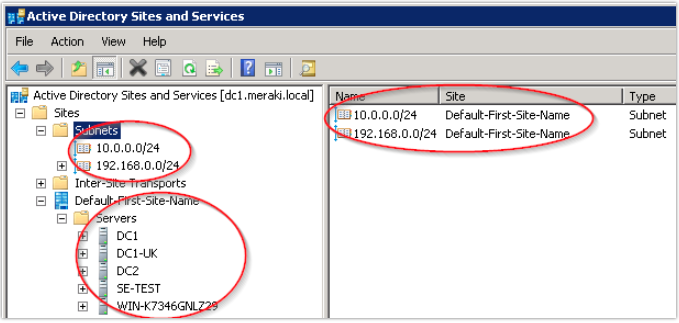

下記の例では、Addressing & VLANs(アドレスとVLAN)で、MXにIPサブネット10.0.0.0/24および192.168.0.0/24が設定されています。 この両方のサブネットにActive Directoryサイトが適用される必要があります。

MXのIPサブネットはどちらも、「Default-First-Site-Name」という名前のActive Directoryサイトのメンバーです(下記参照)。したがって、このサイトにあるサーバーDC1、DC1-UK、DC2、SE-Test、およびWIN-K7346GNLZ29のIPアドレスを、ダッシュボードのActive Directoryページに追加する必要があります。

Active Directoryドメイン コントローラでセキュリティ監査を有効にする

説明

Active Directoryグループ ポリシーが有効なとき、MXはWindows Active Directoryドメイン コントローラからセキュリティ イベントの連続的なストリームをプルします。 特にログオン イベント(540および4624)とアカウント ログオン イベント(672および4768)を使用して、MXは、どのドメイン ユーザがどのドメイン コンピュータにログインしたかを判断し、それらのコンピュータのIPアドレスを知ることができます。この情報は、LDAP/TLSルックアップから取得されたユーザのグループ メンバーシップ、およびCisco/Merakiクライアント検出によって学習されたコンピュータのIPアドレスまたはMACアドレスと結合されます。これらの情報を組み合わせることで、現在ログオンしているユーザに基づいて、適切なフィルタリング ポリシーを各コンピュータにリアルタイムで透過的に適用できます。 ダッシュボードで指定されたドメイン コントローラのセキュリティ監査が有効になっていない場合、MXはユーザをコンピュータに透過的に関連付けることができません。成功したログオンおよびアカウント ログオン イベントを監査するようにドメイン コントローラを設定するには、デフォルト ドメイン コントローラ ポリシーまたはドメイン内のドメイン コントローラのローカル コンピュータ ポリシーを使用して、このロギングを有効にします。

設定

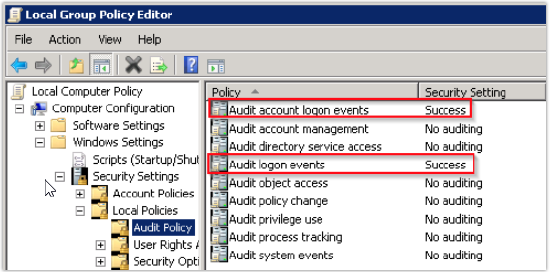

- ドメイン コントローラで、gpedit.mscを使用して、ローカル コンピュータ ポリシーを開きます。

- Computer Configuration(コンピュータ設定) > Windows Settings(Windows設定) > Security Settings(セキュリティ設定) > Local Policies(ローカル ポリシー) > Audit Policy(監査ポリシー)に移動します。

- 次の図に示されているように、「Audit Account Logon Events(アカウント ログオン イベントの監査)」と「Audit Logon Events(ログオン イベントの監査)」が「Success(成功)」に設定されていることを確認します。

注:これらの監査エントリが成功イベントを記録するように設定されておらず、編集オプションがグレー表示されている場合、この設定はドメイン グループ ポリシーによって定義されているため、ドメイン レベルで設定を変更する必要があります。 この設定にアクセスするには、サーバーのグループ ポリシー管理エディタで該当するグループ ポリシーを開き、Computer Configuration(コンピュータ設定) > Policies(ポリシー) > Windows Settings(Windows設定) > Security Settings(セキュリティ設定) > Local Policies(ローカル ポリシー) > Audit Policy(監査ポリシー)に移動します。 さらに問題が発生した場合は、次のMicrosoftドキュメンテーションを参照してください。

各ドメイン コントローラ上でグローバル カタログ ロールを有効にする

MXがユーザ/グループ識別に使用するログオン イベントをドメイン コントローラが維持するためには、グローバル カタログ ロールを実行している必要があります。そのために必要な設定手順は、MXがポーリングする各ドメイン コントローラのグローバル カタログ ロールを有効にすることです。

具体的な設定手順については、Microsoftのドキュメンテーションを参照してください。

各ドメイン コントローラにデジタル証明書をインストールする

ドメイン コントローラと通信するためには、MXセキュリティ アプライアンスはトランスポート層セキュリティ(TLS)を確立して、MXとActive Directory間のすべての通信が暗号化されるようにする必要があります。TLSの前提条件として、MXはドメイン コントローラのIDを確認する必要があります。これは、証明書の検証によって行われます。

ドメイン コントローラ上の既存の証明書を使用するか(ただし、TLSの要件を満たしている場合)、サーバー上で自己署名証明書を作成することができます。

TLSの証明書の要件

Active Directoryにグループを作成する

MXはActive Directoryグループを独自のグループ ポリシーにマッピングするので、Active Directoryに適切なグループを作成する必要があります。

具体的な設定手順については、Microsoftのドキュメンテーションを参照してください。

Active Directoryのグループにユーザを追加する

ユーザがドメインにログオンすると、ログオン イベントにユーザ情報とグループ メンバーシップの両方が含まれます。このグループ メンバーシップによって、ダッシュボードのどのグループ ポリシーが適用されるかが決まるため、Active Directoryの適切なグループにユーザを追加することが重要です。

具体的な設定手順については、Microsoftのドキュメンテーションを参照してください。

ダッシュボードでグループ ポリシーを設定する

ダッシュボードのグループ ポリシーによって、ユーザに適用されるカスタム ネットワーク ルールと規制が決まります。これには、カスタム帯域幅制限、コンテンツ フィルタリング ルールの厳格さの度合い、サブネットへのカスタム アクセスなどが含まれます。

ダッシュボード グループ ポリシーの設定の詳細については、Merakiのドキュメンテーションを参照してください。

ダッシュボードでActive Directory認証を設定する

以下に、Active Directoryサーバーをダッシュボードに追加して、ネットワーク クライアント用のAD認証を有効にする方法を説明します。

- ダッシュボードにログインして、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Active Directoryに移動します。

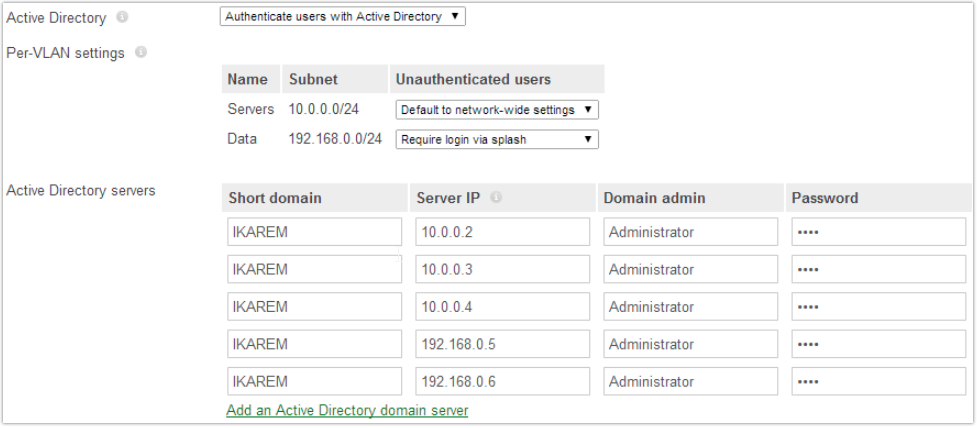

- Active Directoryドロップダウンから、Authenticate users with Active Directory(Active Directoryでユーザを認証)を選択します。

- Per-VLAN settings(VLANごとの設定)で、Require logon via splash(スプラッシュ経由のログオンを要求)またはDefault to network-wide settings(ネットワーク全体の設定を適用)(グローバル設定の使用)を選択します。スプラッシュ経由のログオンを有効にすると、ネットワーク ユーザに対してスプラッシュ ページが表示され、ドメイン認証情報を使用してログインするようプロンプトが出されますが、これはグループ ポリシー統合の前提条件ではありません。

次の例では、データVLANにはスプラッシュ ログオンを要求し、サーバーVLANにはネットワークのデフォルト設定を要求します。

注:MX ADスプラッシュ ページ認証の有効期限は2日後、またはADがクライアント上で新しいログオン イベントを検出した時点です。クライアント リストにある認証クリア ボタンでは、MX上のADスプラッシュ ページ認証はクリアされません。

- Active Directory Servers(Active Directoryサーバー)では、Add an Active Directory domain server(Active Directoryドメイン サーバーの追加)をクリックします。 MXが扱うサイト/サブネットを担当するすべてのドメイン コントローラを追加してください。 次の例では、Active Directoryサイトにある5つすべてのドメイン コントローラを追加しました。

- Active Directoryサーバーを追加するには、以下の情報を入力します。

- Short Domain(短いドメイン名):完全修飾ドメイン名(FQDN)ではなく、ドメインの短縮名(NetBIOS名)。一般に、FQDNが「mx.meraki.com」の場合、短いドメイン名は「mx」です。

- Server IP(サーバーIP): ドメイン コントローラのIPアドレス。

- Domain admin(ドメイン管理者): MXがADサーバーへのクエリに使用するドメイン管理者アカウント。

- Password(パスワード): ドメイン管理者アカウントのパスワード。

注: ユーザ名およびパスワード内のUnicode文字は、現時点ではサポートされていません。

AD統合のためのユーザ権限

AD統合アカウントはドメイン管理者である必要はありませんが、通常、この機能を実装する上でこれが最も簡単な方法です。ドメイン管理者アカウントの使用が不可能な場合や、望ましくない場合は、以下のアクションを実行するために必要な権限をアカウントに持たせてください。

- LDAP経由でユーザ データベースにクエリする

- LDAP経由でグループ メンバーシップをクエリする

- WMI経由でドメイン コントローラにクエリする

- Save Changes(変更の保存)ボタンをクリックします。

ダッシュボードでLDAPグループからグループ ポリシーへのマッピングを作成する

MX上でActive Directoryが正常に統合されたら、ダッシュボードのグループ ポリシーをADのグループにマッピングします。以下の手順でその方法を説明します。

- ダッシュボードで、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Active Directory > LDAP policies(LDAPポリシー)に移動します。

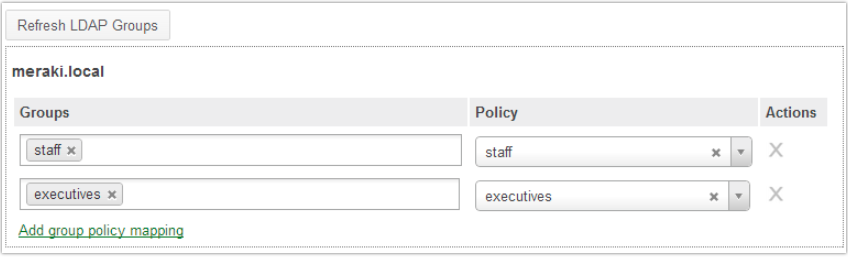

- Refresh LDAP Groups(LDAPグループの更新)ボタンをクリックして、ダッシュボードで提供されたドメイン認証情報に基づいて、設定済みのActive DirectoryサーバーからLDAPグループをプルします。

注: ダッシュボードでのポリシー マッピングは、Active Directory内のグループ ポリシー オブジェクトのFQDNに基づいて行われます。FQDNパス内のオブジェクトのOUが変更された場合、ダッシュボードでグループ ポリシー マッピングを再追加する必要があります。

- Groups(グループ)でLDAPグループを選択し、Policy(ポリシー)で、そのLDAPグループに該当するグループ ポリシーを選択します。

- ページの下部にあるSave Changes(変更の保存)をクリックします。

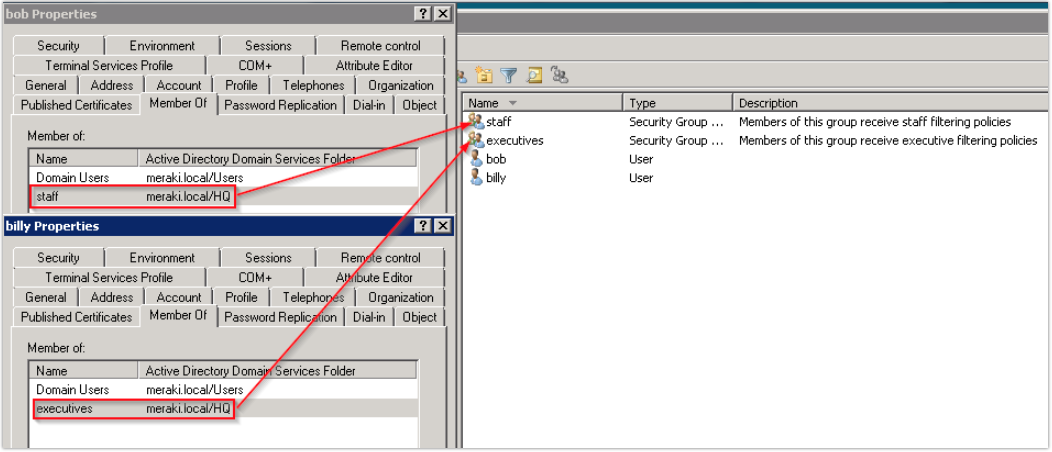

ユーザがグループ ポリシー マッピングで指定された複数のグループに属する場合、リスト内の最初のグループが適用されます。両方のポリシーを組み合わせたものを受け取ることはありません。たとえば、下記のスクリーンショットでは、ユーザがstaffとexecutiveの両方に属する場合は、staffにマッピングされ、staffポリシーとして設定されたポリシーのみを受け取ります。

注:Active Directoryグループ ポリシーでは、グループのネストやポリシーのオーバーラップはサポートされません。ドメイン ユーザがADグループ(例:staff)のメンバーであり、そのグループが、グループ ポリシー マッピングを持つ別のグループ(例:executives)に含まれる場合、マッピングされるポリシー(executives)はユーザに適用されません。

Active Directoryベースのグループ ポリシーを導入する際のベスト プラクティスは、単一のグループ ポリシーにマッピングされる単一のADグループにユーザを追加することです。次の例では、会社の幹部(executives)とスタッフ(staff)に異なるセキュリティ レベルが設定されています。ユーザBobはスタッフ メンバーであり、Billyは幹部です。 この場合、会社はstaffとexecutivesという2つのADグループを作成します。Bobはstaffグループに追加され、Billyはexecutivesグループに追加されます。したがって、Bobはstaffによって適用されるポリシーを受け取り、Billyはexecutivesからポリシーを受け取ります。

グループ ポリシーとMPLSの統合

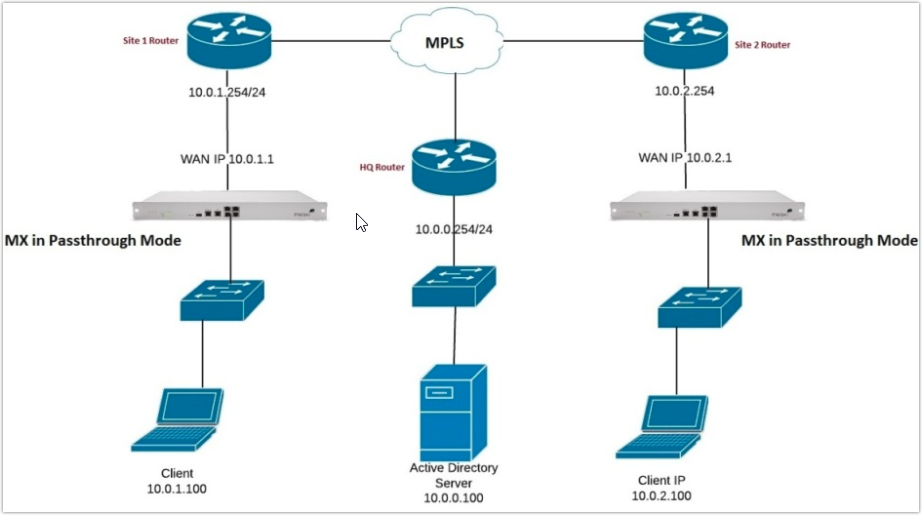

Active Directoryベースのコンテンツ フィルタリングが望ましく、Active Directoryドメイン コントローラがアップストリームまたはMPLSの反対側に配置されているときには、MXアプライアンスはパススルー モードで設定する必要があります。トラフィック フローの詳細と、この設定が必要な理由について、以下で説明します。

パススルー モードの設定

Active DirectoryサーバーがMPLSの反対側にあるときにActive Directoryグループ ポリシー マッピングをサポートするには、MXセキュリティ アプライアンスをパススルーモードにする必要があります。これは、Cisco MerakiダッシュボードのSecurity & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Addressing & VLANs(アドレスとVLAN)に移動し、Passthrough or VPN Concentrator(パススルーまたはVPNコンセントレーター)オプションを選択して設定できます。

このモードでは、MXセキュリティ アプライアンスはレイヤー2ブリッジとして機能し、WANアップリンクをトラバースするトラフィックのソース アドレスを変更しません。この設定により、MXはセキュリティ ログをクエリし、エンドユーザのアカウント名と関連デバイスのIPアドレスを取得し、対応するグループ ポリシーを適用できます。

ルーテッド モードの設定

MXセキュリティ アプライアンスがルーテッド モードで設定され、Active Directoryドメイン コントローラがMPLSの反対側に配置されているときには、認証要求はMX WANアップリンクをトラバースします。このアップリンク トラバーサルが発生すると、NAT変換が行われ、ソースIPが、ユーザのクライアント デバイスのIPアドレスから、MXセキュリティ アプライアンスのWAN IPアドレスに変更されます。

このシナリオでは、Active Directoryのセキュリティ ログには、エンドユーザのデバイスのIPアドレスではなく、MXセキュリティ アプライアンスのIPアドレスが含まれます。このため、MXはIDベースのコンテンツ フィルタリング ポリシーを適用するデバイスを認識できません。したがって、ルーテッド モード設定はActive Directoryベースのグループ ポリシーをサポートしません。

クライアントVPNとの統合

Cisco Meraki MXセキュリティ アプライアンスは、クライアントVPNによるActive Directory認証をサポートするため、クライアントがVPN経由で接続するためには、ドメイン認証情報を提示する必要があります。

トラフィック フロー

ユーザがクライアントVPNへの接続を試行するときには、以下のプロセスが発生します。

- ユーザのデバイスはL2TP over IPを使用してVPNトンネルの確立を試行します。

- ユーザは有効なドメイン認証情報を提示します。

- MXは、LAN IPから、(TLSを使用して暗号化された)TCPポート3268から、ダッシュボードで設定されたADサーバーにグローバル カタログをクエリします。

- ユーザの認証情報が有効な場合、ADサーバーは応答をMXに送信し、認証が完了します。

- MXはクライアントVPNサブネットでクライアントにIP設定を提供し、クライアントはネットワークでの通信を開始できます。

注:現時点では、MXは、クライアントVPN経由で接続しているユーザに対して、Active Directoryによるグループ ポリシーのマッピングをサポートしていません。

設定の概要

クライアントVPN用にActive Directory認証を設定するためには、以下に概説するように、ダッシュボードとActive Directoryの両方で設定手順を実行する必要があります。

Active Directoryの設定

認証に使用される各ADサーバーで、以下の要件を設定する必要があります。

- ダッシュボードで指定されたすべてのADサーバーがグローバル カタログ ロールを保持する必要があります。

- MXとADサーバー間の通信はTLSを使用して暗号化されるため、適切なパラメータを備えた有効な認証情報をサーバーで設定する必要があります。

- 証明書がない場合には、自己署名証明書をインストールする必要があります。

- 証明書がすでに存在する場合は、TLSに必要なパラメータで設定されていることを確認してください。

- MXはLAN IPからTCPポート3268経由で各ADサーバーと通信します。ネットワークまたはサーバー上のファイアウォールまたはACLによって、その通信がブロックされないことを確認してください。

Active Directory認証が設定されると、MXはTCPポート3268経由でグローバル カタログをクエリします。したがって、ダッシュボードで指定されたActive Directoryサーバー(ドメイン コントローラ)も、グローバル カタログ ロールを保持する必要があります。

ダッシュボードの設定

ADサーバーを上記の設定要件で設定したら、以下の手順でクライアントVPN用にAD認証をセットアップします。

- ダッシュボードで、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Client VPN(クライアントVPN)に移動します。

- クライアントVPNがまだ有効化されていない場合、初期設定について、クライアントVPNドキュメンテーションを参照してください。

注: クライアントVPNユーザが内部DNSエントリを解決できるようにするためには、カスタム ネームサーバー オプションを内部DNSサーバーで設定する必要があります。サーバーのファイアウォールを、クライアントVPNサブネットからのクエリを許可するように調整しなければならない場合があります。ベスト プラクティスとしては、パブリックDNSサーバーを2番目のオプションとしてリストしてください。

- Authentication(認証)をActive Directoryに設定します。

- Active Directory server(Active Directoryサーバー)で、短いドメイン名とサーバーIP、およびADドメイン管理者の認証情報を入力します。

注: 指定した認証情報にドメイン管理者権限が付与されていない場合、MXはADサーバーにクエリできません。

- Save Changes(変更を保存)をクリックします。

クライアントの設定

クライアントは、Active Directoryの有無にかかわらず、ネイティブのVPNクライアントを使用してクライアントVPNに接続できます。

OS固有の設定手順については、クライアントVPNドキュメンテーションを参照してください。

(オプション)クライアントのスコーピング

クライアントVPN用Active Directory認証の性質上、すべてのドメイン ユーザが認証して、クライアントVPNに接続できます。認証できるユーザを制限するためのダッシュボード固有の方法はありません。ただし、Active Directoryには回避策があり、グループの表示が制限されたドメイン管理者を指定することによってユーザの範囲を制限できます。

次の記事では、この回避策をワイヤレス ネットワークで設定する方法を概説しますが、クライアントVPNにも同じ原理を適用できます。SSIDによるActive Directoryのスコーピング

注:この設定は、Active Directoryに完全に依存しています。ドメイン グループの管理方法によっては、これが機能しない環境もあります。Active Directoryの設定については、Microsoftのドキュメンテーションとサポートを参照してください。

AD統合のためのユーザ権限

AD統合アカウントはドメイン管理者である必要はありませんが、通常、この機能を実装する上でこれが最も簡単な方法です。ドメイン管理者アカウントの使用が不可能な場合や、望ましくない場合は、以下のアクションを実行するために必要な権限をアカウントに持たせてください。

- LDAP経由でユーザ データベースにクエリする

- LDAP経由でグループ メンバーシップをクエリする

- WMI経由でドメイン コントローラにクエリする

テスト

上記の設定が完了すると、MerakiデバイスはTLSを使用してActive Directoryサーバーと通信できます。通信できない場合、Microsoftが提供しているLdp.exeツールを使用して、LDAPサービスが実行していて、現在の証明書と互換性があることを確認してください。

エラー コードの詳細とトラブルシューティングについては、Microsoftのドキュメンテーションを参照してください。

その他のリソース

クライアントVPNとActive Directory統合の詳細については、以下の記事を参照してください。