vMXセットアップガイド‐Google Cloud Platform(GCP)

このドキュメントは原文を 2023年06月14日付けで翻訳したものです。

最新の情報は原文をご確認ください。

概要

このドキュメントでは、Google Cloud Marketplace上での仮想MXアプライアンス(vMX)の設定方法に関してご説明いたします。

このドキュメントに記載されている手順を踏むことで、Google Cloud上でvMXが実行され、物理 MX デバイスとの AutoVPN を確立することが可能となります。

利用可能なマシンタイプとリージョン

現在のところ、vMXはマシンタイプ: c2-standard-4 でのみ利用可能です。

C2マシンタイプが利用可能なGCPリージョンについては、本資料をご参照ください。

Merakiダッシュボードでの設定

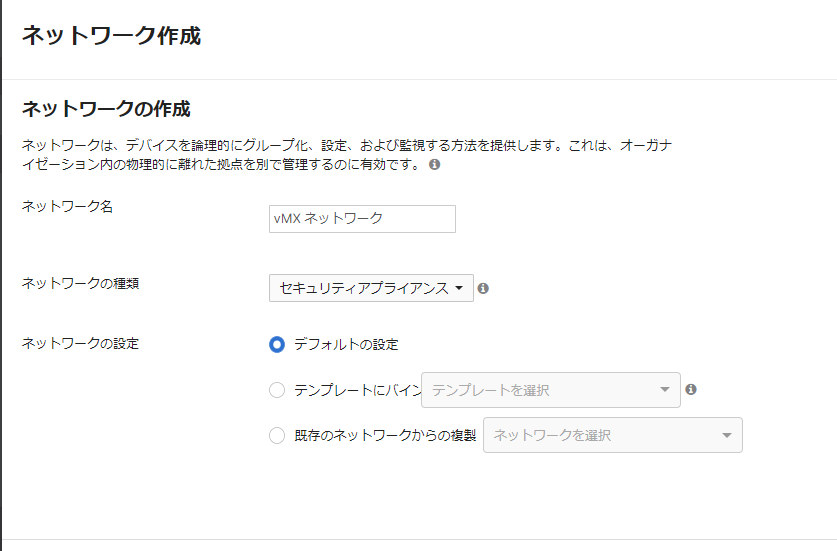

はじめに、オーガナイゼーション内に新しいセキュリティアプライアンスネットワークを作成します。新規ネットワークの作成に関しては、ダッシュボードネットワークの作成・削除をご参照ください。

Step1: ダッシュボードにライセンスを適用

vMXをダッシュボード上に設定するためには、オーガナイゼーションにvMXライセンスが必要です。

オーガナイゼーション内のvMXライセンスの数分、既に vMX が作成されている場合、既存のvMX ネットワークを削除、または vMX ライセンスを追加するまで、新しい vMX ネットワークを作成することができなくなります。

vMX ライセンスにアクセスできない場合、または追加のvMXライセンスが必要な場合は、販売パートナーまたは弊社担当者にお問い合わせください。

Step2: “セキュリティアプライアンス”ネットワークを作成

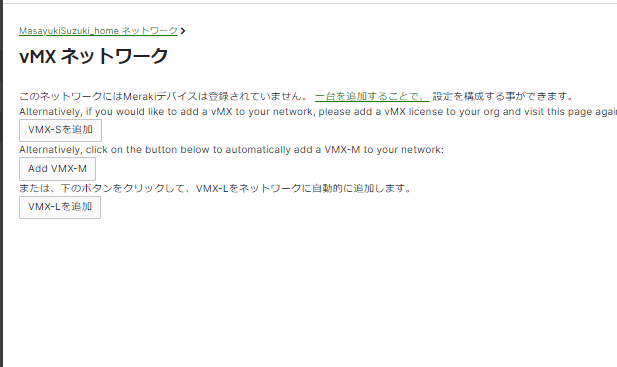

Step3: vMXのタイプを指定

vMXライセンスの適用、セキュリティアプライアンスネットワーク作成後、“vMX を追加(Add vMX)“ボタンをクリックすることで、vMX を追加することができます。

Step4:認証トークンを生成

認証トークンを生成する前に、ファームウェアがMX16.8以上に設定されていることを確認してください。vMXのネットワークファームウェアがそれ以下に設定されている場合、アップグレードが行われなくなります。

vMXをネットワークに追加後、セキュリティ& SD-WAN >アプライアンス へ移動し“認証トークンを生成”をクリックし、vMX認証トークンを生成します。

Step5:認証トークンをコピー

新しく生成されたトークンは、GCP上で新しいインスタンスを作成する際に使用します。

認証トークンは、生成後1時間以内にGoogle Cloudインスタンスにて使用する必要があります。1 時間以上経過している場合は、新しいトークンを生成してください。

Google Cloudでの設定

事前準備

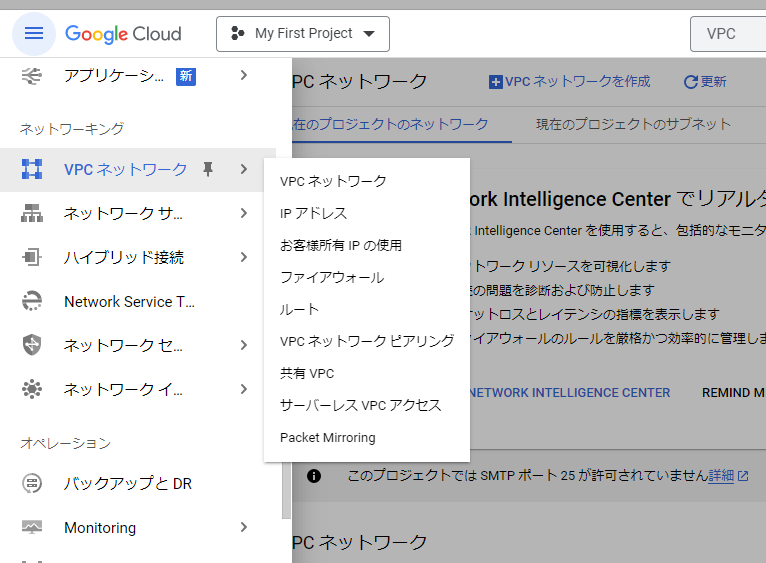

Google Cloud VPCネットワークを作成(詳細はこちら)

vMXの運用を開始する

以下の手順に従い、vMXの運用を開始する:

-

こちらから、またはGCPマーケットプレイスにて “Meraki” と検索

-

運用開始をクリック

-

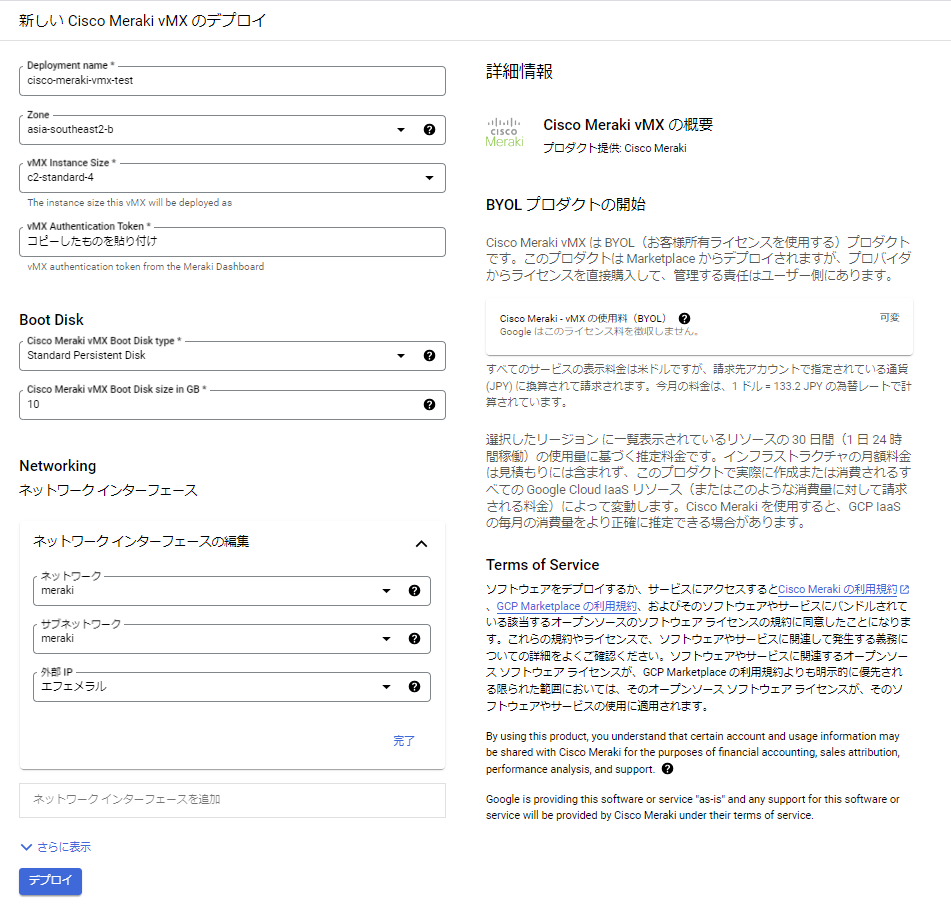

Deployment Name欄にインスタンス名を入力

-

お好きなZoneを選択

-

vMX instance size欄にて、現在、vMX on GCPで唯一利用可能なc2-standard-4を選択

-

ダッシュボードでの設定時にコピーしておいた認証トークンを vMX Authentication Token 欄に貼り付け

-

Boot Disk 部分は変更する必要はありません

-

-

Networking 部分にてのインスタンスに必要な[ネットワーク]、[サブネットワーク]、[外部IP]を選択

-

外部IPはエフェメラル(GCPがvMXに自動的にパブリックIPを割り当てる)または、なし(vMXにプライベートIPを設定し、ファイアウォールやGoogle Cloud NATインスタンスなどの上流デバイスを介して通信する状態)を選択

-

デプロイをクリック

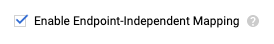

GCP NATインスタンス下に vMXを配置する場合、Cloud NATの “advanced configuration” にて "endpoint-independent mapping” を有効にする必要があります。

GCP 上でインスタンスの作成が完了するまでに数分かかり、vMX 自体の起動と Meraki ダッシュボード上でオンラインまでに最大で 3 分かかることがあります。 vMX が完全に作成され、Meraki ダッシュボードにオンラインになるまでに 5~10 分程度かかる場合があります

VPC の追加設定

vMXを使用することで、GCPと他のMXとの間でAuto VPNを使用したサイト間VPNを確立することが可能となります。

vMXを経由して、GCP内のホストと拠点にあるサブネットが相互に通信を行うためには、VPCルーティングテーブルにて、拠点にあるAuto VPN対象のサブネットを追加する必要があります。

-

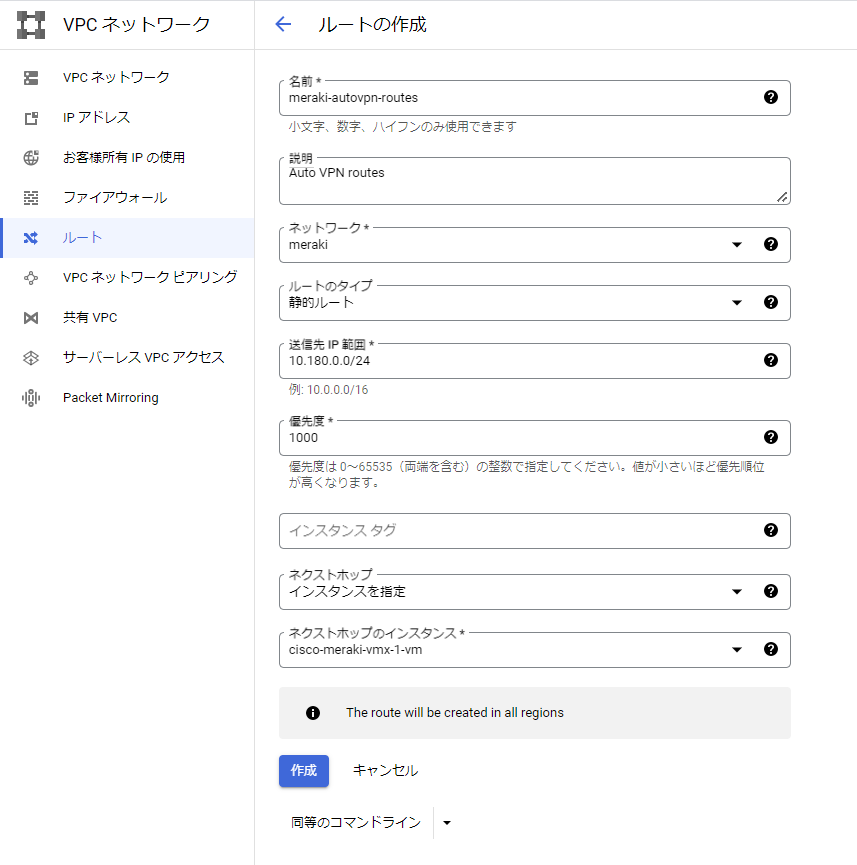

GCPコンソール上で、VPCネットワーク>ルートへ移動し“ルートを作成”をクリック

-

名前と説明を入力

-

vMXを作成したネットワークを選択

-

送信先IP範囲にて、対向拠点のサブネットを指定

- ネクストホップ欄にて“インスタンスを指定”を選択し、ネクストホップのインスタンス欄にて、vMXインスタンスを選択

また、vMX の BGP 機能を利用して、vMX と GCP の間で動的に経路を交換することも可能です。詳しくは、こちらの資料をご参照ください。

既知の制限事項

インスタンス スクリーンショット

現在、GCP上の vMX から GCP のスクリーンショット機能を利用してインスタンスのスクリーンショットを取得することはできません。現在、この機能の実装に取り組んでいますが、vMX が Meraki ダッシュボード接続時に問題が発生した場合のトラブルシューティングについては、以下のセクションをご参照ください。

トラブルシューティング

vMX が Meraki ダッシュボード上でオンラインにならない

vMX を作成する際にもっとも多い事例が、ダッシュボード上でオンラインにならないケースです。ほとんどの場合、vMX が問題なく Meraki ダッシュボード上でオンラインになるはずです。 GCP で vMX を作成後、ダッシュボード上でオンラインにならない場合は、以下の項目を確認してください。

ファームウェアバージョン

GCP 上で vMX を機能させるためには、16.8 以上のファームウェアで動作している必要があります。 ダッシュボードの vMX ネットワークが 16.8 以上のファームウェアに設定されていることを確認してください。 それ以前のバージョンに設定されている場合は、ネットワークのファームウェアを 16.8 以上に設定した後、vMX を削除/再作成する必要があります。

トークンの有効性

認証トークンが生成後 1 時間以内に使用されたか確認してください。そうでない場合は、新しいものを生成し、 vMX を削除/再作成する必要があります。

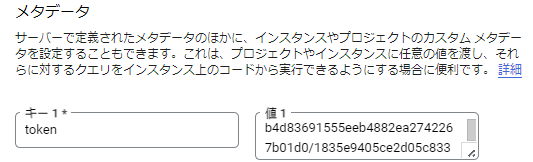

また、 Meraki ダッシュボード上でオンラインにならない vMX のトークンを更新するには、以下の作業を実施してください:

- Compute Engine > VMインスタンスへ移動し、該当の vMX をクリックして “停止” をクリックします。

- ”編集” をクリックします。

- ”メタデータ” までスクロールし、 token の値を変更します

- ”保存”をクリックし後、”開始/再開”をクリックしvMXを再稼働させます。

クラウドへの到達性を確認

トークンが有効で、生成から 1 時間以内であることが確かな場合、 vMX が Meraki ダッシュボードに到達できていることを確認する必要があります。 ファイアウォールのルールやVPC内のルートなど、クラウドとの接続性を阻害する可能性はいくつか考えられます。

・Compute Engine > VMインスタンスへ移動し、該当の vMX をクリックして “編集” をクリックします(この変更のためにインスタンスを停止する必要はありません)。

- ”ファイアウォール” までスクロールし ”Allow HTTP traffic” にチェックを入れます。

- ”保存”をクリック

- VMインスタンスの詳細ページで、インスタンスに割り当てられた外部IPをコピーし、http://<外部IP>から、vMXのローカルステータスページへアクセスします。

- ローカルステータスページでは、vMX のヘルスステータスと Meraki クラウドに正常に接続できているかどうかを確認できます。

“vMXを追加”ボタンがない場合

・セキュリティ&SD-WAN>アプライアンス画面にて、 ”vMXを追加” ボタンがない場合は以下の2つの条件を満たしていることをご確認ください:

-

利用可能な vMX ライセンスがあること

-

“セキュリティアプライアンス” ネットワークを作成していること

Merakiのサポートでは、GCPクラウド固有のファイアウォールルールやデプロイのトラブルシューティングは行わないことを予めご了承ください。

重要ポイント

vMXを導入する前に、いくつかの重要なポイントを押さえておいてください。

コンセントレーターモード

すべてのMX は、NAT または VPN コンセントレーターモードのいずれかで構成することができます。ご利用環境に合わせて、モードを使い分けてください。コンセントレーターモードの詳細については、こちらをご参照ください。

ワンアーム コンセントレーター

このモードでは、MX は上流ネットワークに対して単一のイーサネット接続で構成されます。すべてのトラフィックはこのインターフェースを介して送受信されます。MXアプライアンスをGoogle Cloud への VPN 終端ポイントとして利用する際には、このモードを使用する必要があります。

NAT コンセントレーター

このモードでは、MX は上流と下流ネットワークに対して、それぞれ1つずつのイーサネット接続で構成されます。VPNトラフィックは、MX を上流ネットワークに接続する WAN インターフェースで送受信され、復号化および非カプセル化されたトラフィックは、MX の下流ネットワークに接続する LAN インターフェースで送受信されます。

vMX では、スポークからのトラフィックが vMX から送信される際に、vMX の IP に NAT(ネットワークアドレス変換)される、制限付きの NAT モード機能を有効にすることができます。

DHCPやHA、複数ポート(LANとWAN)の様な、NATモードの他の機能はサポートされていません。

他の機能を扱うためには、ワンアーム コンセントレーターである必要があります。

VPNトポロジー

VPNの構造には2つのトンネリング モードが選択可能です。

スプリットトンネル

スプリットトンネルモードでは、同じダッシュボードオーガナイゼーション内の他のMXによってアドバタイズされている特定のサブネットに宛てられたトラフィックのみをVPN経由で送信します。

残りのトラフィックは、静的に設定されたLANルートや、別のVPNルートなど、

他のルートと照合され、一致しない場合はNATを行い、自拠点のMXから暗号化されずに送信されます。

フルトンネル

フルトンネルモードでは、他のルートが確認できないトラフィックはすべてVPNハブへ送信されます。

Google Cloud の用語解説

vMX インスタンスのセットアップ中や GCP 内で作業する過程で、このドキュメントでは定義されていない用語の詳細や、追加の情報を確認されたい場合は、こちらをご参照ください。