MXのファイアウォール設定

この記事では、MXセキュリティ アプライアンスのさまざまなファイアウォール設定オプションと機能について説明します。 Merakiダッシュボードのファイアウォール設定ページには、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Firewall(ファイアウォール)からアクセスできます。このページで、レイヤー3およびレイヤー7のアウトバウンド ファイアウォール ルール、パブリックに使用可能なアプライアンス サービス、ポート フォワーディング、1対1のNATマッピング、および1対多のNATマッピングを設定できます。

MerakiデバイスとMerakiクラウド間の通信について設定されるファイアウォール ルールについては、クラウド接続のファイアウォール ルールの記事を参照してください。

注:ルーテッド モードでは、デフォルトでは、アプライアンスへのICMPトラフィック以外のすべてのインバウンド接続が拒否されます。追加のインバウンド トラフィックを許可するには、新しいポート フォワーディング ルールまたはNATポリシーを作成して、プロトコル、ポート、またはリモートIPアドレスに基づいて接続を明示的に許可する必要があります(下記参照)。

アウトバウンド接続はデフォルトで許可されます。場合によっては、コンプライアンスとセキュリティの強化のために、デフォルトの拒否ルールを追加する必要もあります。

注: レイヤー3とレイヤー7ルールの優先順位を決めるには、レイヤー3とレイヤー7のファイアウォール処理順序の記事を参照してください。

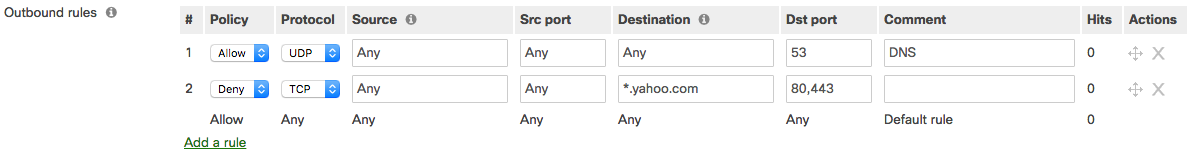

アウトバウンド ルール

ここで、VLAN間またはLANからインターネットで許可されるトラフィックを決める、アクセス制御リスト(ACL)の許可または拒否ステートメントを設定できます。これらのACLステートメントは、プロトコル、送信元IPアドレスとポート、および宛先IPアドレスとポートに基づいて設定できます。これらのルールは、VPNトラフィックには適用されません。VPNピア間のトラフィックに影響するファイアウォール ルールを設定するには、サイト間VPN設定を参照してください。

新しいアウトバウンド ファイアウォール ルールを追加するには、Add a rule(ルールを追加)をクリックします。

- Policy(ポリシー)フィールドは、ACLステートメントがステートメントで指定された条件に一致するトラフィックを許可するか、それともブロックするかを決定します。

- Protocol(プロトコル)フィールドでは、TCPトラフィック、UDPトラフィック、ICMPトラフィック、またはAny(すべて)を指定できます。

- Sources(ソース)およびDestinations(宛先)フィールドは、IPまたはCIDRサブネットをサポートします。複数のIPまたはサブネットをコンマで区切って入力することもできます。

- Src Port(ソース ポート)およびDst Port(宛先ポート)フィールドは、ポート番号またはポート範囲をサポートします。複数のポートをコンマで区切って入力することもできます。ポート範囲をコンマ区切りで入力することはできません。

「Comments(コメント)」フィールドには、追加情報を入力できます。

Actions(アクション)により、設定したルールをリスト内で上下に移動できます。ルールの横にあるXをクリックして、リストから削除することもできます。

ファイアウォール ルールのテンプレート

設定テンプレートからファイアウォール ルールを設定するときには、追加のオプションを使用できます。詳細については、設定テンプレートページのテンプレートのファイアウォール ルールセクションを参照してください。

セルラー フェールオーバー ルール

アプライアンスがフェールオーバーして、セルラー モデムをアップリンクとして使用するようになると、これらのファイアウォール ルールが既存のアウトバウンド ルールに付加されます。これは、セルラー トラフィックをビジネス クリティカルな用途に限定して、不必要なセルラー カバレッジを防ぐのに役立ちます。

FQDNサポート

MX 13.4以上では、Destination(宛先)フィールドで完全修飾ドメイン名を設定できます。

FQDNを使用してL3ファイアウォール ルールを設定してから、MXファームウェアのバージョンをMX 13.3以前にダウングレードした場合、FQDNを使用したすべてのファイアウォール設定が削除されます。バージョン13.4未満のファームウェアはL3ファイアウォール ルールでFQDNをサポートしません。

FQDNベースのL3ファイアウォール ルールは、DNSトラフィックのスヌーピングに基づいて実装されます。クライアント デバイスがWebリソースへのアクセスを試みると、MXはDNS要求と応答を追跡して、クライアント デバイスに返されたWebリソースのIPを学習します。

この設定の利用とテストについては、重要な考慮事項がいくつかあります。

- MXは、適切なIPマッピングを学習するために、クライアントのDNS要求とサーバーの応答を追跡する必要があります。クライアントとDNSサーバー間の通信をVLAN内で行うことはできません(DNSトラフィックがスヌーピングされないため)。

- 場合によっては、クライアント デバイスはすでに、アクセスを試みているWebリソースのIP情報を取得していることがあります。これは、クライアントが以前のDNS応答をキャッシュしていたか、デバイス上にローカルで静的に設定されたDNSエントリがあるためです。このような場合、MXが検査するためのDNS要求をクライアント デバイスが生成しなければ、MXはWebリソースへの通信を適切にブロックまたは許可できないことがあります。

設定例を以下に示します。

正常な動作を確保するためには、DNSトラフィックがMXのレイヤー3ファイアウォールによって許可されなければなりません。DNSをブロックすると、MXはホスト名とIPアドレスのマッピングを学習できなくなるため、想定どおりにトラフィックをブロックまたは許可できません。

さらに、FQDNベースのファイアウォール ルールが正しく機能するには、ホスト名の可視性をネットワーク上で有効にする必要があります。

アプライアンス サービス

- ICMP Ping:この設定を使用して、指定されたアドレスから着信するインバウンドICMP ping要求にMXが応答できるようにします。リモートIPアドレス フィールドでサポートされる値は、None(なし)、Any(すべて)、または特定のIP範囲(CIDR表記を使用)です。複数のIP範囲をコンマで区切って入力することもできます。範囲ではなく特定のIPアドレスを追加するには、X.X.X.X/32の形式を使用します。

- Web (local status & configuration)(Web(ローカル ステータスと設定)):この設定を使用して、MXのWAN IPを介したローカル管理ページ(wired.meraki.com)へのアクセスを許可または無効にします。リモートIPフィールドでサポートされる値は、ICMP Pingと同じです。

- SNMP:この設定を使用して、WANからアプライアンスへのSNMPポーリングを許可します。リモートIPフィールドでサポートされる値は、ICMP Pingと同じです。

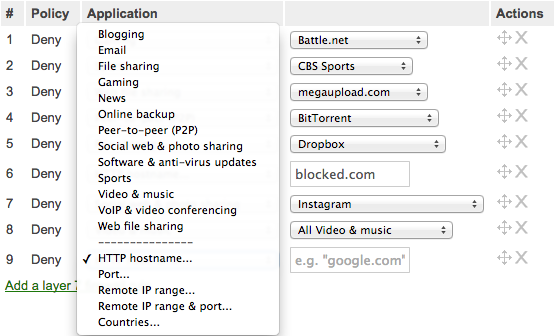

レイヤー7ファイアウォール ルール

Meraki独自のレイヤー7トラフィック分析テクノロジーを使用すると、IPアドレスやポート範囲を指定しなくても、特定のWebベースのサービス、Webサイト、またはWebサイトのタイプをブロックするファイアウォール ルールを作成することが可能です。これは、アプリケーションまたはWebサイトが複数のIPアドレスを使用するときや、IPアドレスまたはポート範囲が変更される可能性があるときに特に便利です。

カテゴリ(例:「すべてのビデオおよび音楽サイト」)によって、または、あるカテゴリ内の特定のタイプのアプリケーション(例:「ビデオおよび音楽」カテゴリ内のiTunesのみ)によって、アプリケーションをブロックできます。下の図は一連のレイヤー7ファイアウォール ルールを示しており、カテゴリ全体をブロックするルールと、カテゴリ内の特定のアプリケーションをブロックするルールの両方が含まれています。

また、HTTPホスト名、宛先ポート、リモートIP範囲、および宛先IPとポートの組み合わせに基づいてトラフィックをブロックすることも可能です。

Geo-IPベースのファイアウォール適用

レイヤー7ファイアウォールを使用して、インバウンド トラフィックの送信元の国またはアウトバウンド トラフィックの宛先の国に基づいてトラフィックをブロックすることもできます。そのためには、新しいレイヤー7ファイアウォール ルールを作成して、「Application(アプリケーション)」ドロップダウンからCountries...(国...)を選択します。指定した一連の国との間のすべてのトラフィックをブロックするか、指定した一連の国以外との間のすべてのトラフィックをブロックできます。

注:Geo-IPファイアウォール ルールは、Advanced Security Editionでのみ使用可能です。

注: Geo-IPファイアウォールを設定してトラフィックをブロックしている場合、ブロックされている国に存在する特定のIP範囲をホワイトリスト化/除外することはできません。

注:Geo-IPファイアウォール ルールは、内部でルーティングされるトラフィックにも適用されます。 Security & SD-WAN(セキュリティ & SD-WAN) > Addressing & VLANs(アドレスとVLAN)ページで設定されたサブネットがGeo-IPファイアウォール ルールによってブロックされている国にある場合、MXはそれらのサブネットから送信されたトラフィックをドロップします。

転送ルール

このエリアを使用して、必要に応じて、ポート フォワーディング ルールと1対1 NATマッピングを設定できます。

ポート フォワーディング

このオプションを使用して、特定のポート上にあるMXのWAN IP宛てのトラフィックを、ローカル サブネットまたはVLAN内の任意のIPアドレスに転送できます。新しいポート フォワーディング ルールを作成するには、Add a port forwarding rule(ポート フォワーディング ルールを追加)をクリックします。以下を指定する必要があります。

-

Description(説明):ルールの説明。

- Uplink(アップリンク):インターネット1、インターネット2、または両方のパブリックIPをリッスンします。

- Protocol(プロトコル):TCPまたはUDP。

- Public port(パブリック ポート):WANに着信するトラフィックの宛先ポート。

- LAN IP:トラフィックの転送先のローカルIPアドレス。

- Local port(ローカル ポート):MXからLAN上の指定されたホストに送信される転送トラフィックの宛先ポート。ポートを変換せずに、トラフィックを転送するだけの場合は、これをPublic port(パブリック ポート)と同じにしてください。

- Allowed remote IPs(許可されたリモートIP):このポート フォワーディング ルールを介して内部リソースへのアクセスが許可されるリモートIPアドレスまたは範囲。

ポートの範囲を転送するポート フォワーディング ルールを作成することもできます。ただし、Public port(パブリック ポート)フィールドで設定する範囲は、Local port(ローカル ポート)フィールドで設定する範囲と同じ長さでなければなりません。パブリック ポートは、範囲内の対応するローカル ポートに転送されます。たとえば、TCP 223-225をTCP 628-630に転送する場合、ポート223は628に変換され、ポート224は629に変換され、ポート225は630に変換されます。

1:1 NAT(1対1のNAT)

このオプションを使用して、MXのWAN側のIPアドレス(MX自体のWAN IPを除く)を、ネットワーク上のローカルIPアドレスにマッピングできます。新しいマッピングを作成するには、Add a 1:1 NAT mapping(1対1 NATマッピングを追加)をクリックします。以下を指定する必要があります。

- Name(名前):ルールの、わかりやすい名前。

- Public IP(パブリックIP):WANから内部リソースにアクセスするために使用されるIPアドレス。

- LAN IP:WAN上で使用可能にする内部リソースをホストしているサーバーまたはデバイスのIPアドレス。

- Uplink(アップリンク):トラフィックが着信する物理的なWANインターフェース。

- Allowed inbound connections(許可されたインバウンド接続):このマッピングがアクセスを提供するポートと、リソースへのアクセスを許可されるリモートIP。インバウンド接続を有効にするには、Allow more connections(他の接続を追加)をクリックして、以下の情報を入力します。

- Protocol(プロトコル):TCP、UDP、ICMP ping、またはany(すべて)から選択します。

- Ports(ポート):LAN上のホストに転送されるポートまたはポート範囲を入力します。複数のポートまたは範囲をコンマで区切って指定できます。

- Remote IPs(リモートIP):指定されたポートまたはポート範囲でのインバウンド接続が許可されるWAN IPの範囲を入力します。複数のWAN IP範囲をコンマで区切って指定できます。

Actions(アクション)により、設定したルールをリスト内で上下に移動できます。完全に削除するには、Xをクリックします。

1対1のNATルールを作成しても、NATマッピングにリストされているパブリックIPへのインバウンド トラフィックが自動的に許可されるわけではありません。デフォルトでは、すべてのインバウンド接続が拒否されます。インバウンド トラフィックを許可するためには、上記のようにAllowed inbound connections(許可されたインバウンド接続)を設定する必要があります。

1:Many NAT(1対多のNAT)

1対多のNATは、ポート アドレス変換(PAT)とも呼ばれ、1対1のNATより柔軟性があります。1つのパブリックIPに、さまざまなポートとLAN IPを対象とする複数の転送ルールを指定できます。1対多のNATリスナーIPを追加するには、Add 1:Many IP(1対多IPを追加)をクリックします。

- Public IP(パブリックIP):WANから内部リソースにアクセスするために使用されるIPアドレス。

- Uplink(アップリンク):トラフィックが着信する物理的なWANインターフェース。

1対多のNATエントリは、1つの転送ルールを関連付けて作成されます。さらにルールを追加するには、特定の1対多エントリの既存のルールの下にあるAdd a port forwarding rule(ポート フォワーディング ルールを追加)をクリックします。

-

Description(説明):ルールの説明。

- Protocol(プロトコル):TCPまたはUDP。

- Public port(パブリック ポート):WANに着信するトラフィックの宛先ポート。

- LAN IP:トラフィックの転送先のローカルIPアドレス。

- Local port(ローカル ポート):MXからLAN上の指定されたホストに送信される転送トラフィックの宛先ポート。ポートを変換せずに、トラフィックを転送するだけの場合は、これをPublic port(パブリック ポート)と同じにしてください。

- Allowed remote IPs(許可されたリモートIP):このポート フォワーディング ルールを介して内部リソースへのアクセスが許可されるリモートIPアドレスまたは範囲。

Bonjour Forwarding(Bonjourフォワーディング)

この機能を使用すると、VLAN間でBonjourを機能させることができます。新しい転送ルールを作成するには、Add a Bonjour forwarding rule(Bonjourフォワーディング ルールを追加)をクリックします。

- Description(説明):ルールの名前を指定します。

- Service VLANs(サービスVLAN):ネットワーク サービスが実行している1つ以上のVLANを選択します。クライアントVLANからのBonjour要求は、これらのVLANに転送されます。

- Client VLANs(クライアントVLAN):クライアントBonjour要求を発信できる1つ以上のVLANを選択します。これらのVLAN上の要求は、サービスVLANに転送できます。転送できるサービスの一覧は、次のとおりです。

- All services(すべてのサービス)

- AirPlay

- Printers(プリンタ)

- AFP(Appleファイル共有)

- Scanners(スキャナ)

- iChat