802.1Q VLANタギングの基礎

VLAN(Virtual Local Area Network、仮想ローカル エリア ネットワーク)とは、ネットワーク内のトラフィックを分離するものです。VLANは、トポロジ内の共有リンクとデバイスを通過する、別のネットワークからのトラフィックを分離します。VLANタギングとも呼ばれるこのプロセスは、ブロードキャスト ネットワーク トラフィックを制限し、ネットワーク セグメントを保護するために有益です。 VLANタギングは、あらゆる規模のネットワークで不可欠であり、MXセキュリティ アプライアンス、MRアクセス ポイント、MSシリーズ スイッチでサポートされています。VLANタギングは、データと管理トラフィックのそれぞれで個別に実行できます。

共通の用語

VLAN - 仮想ローカル エリア ネットワーク。ネットワークを分離するための論理識別子

トランク - VLANタギングに対応したポート

アクセス - タギングを行わず、単一のVLANのみ受け付けるポート

カプセル化 - 追加情報を含めるためにデータのフレームを変更するプロセス

802.1Q - VLANタギングで最も一般的なカプセル化方法。 Merakiデバイスではこの方法が使用されます。

ネイティブVLAN - トランク上のすべてのタグなしトラフィックに関連付けられているVLAN

ベスト プラクティス

VLAN対応ポートは一般的に、タグ付きまたはタグなしのいずれかに分類されます。これらはそれぞれ、「トランク」または「アクセス」と呼ばれる場合もあります。タグ付きの「トランク」ポートは、複数のVLANのトラフィックを通過させることを目的とし、タグなしの「アクセス」ポートは、1つのVLANのトラフィックのみを受け付けます。一般的に、トランク ポートはスイッチにリンクされ、アクセス ポートはエンド デバイスにリンクされます。

トランク ポートの方が、トランクとしてネゴシエートするまでの手順が多くなります。

共通して、リンクの両端で次のものが必要になります。

- カプセル化

- 許可VLAN

- ネイティブVLAN

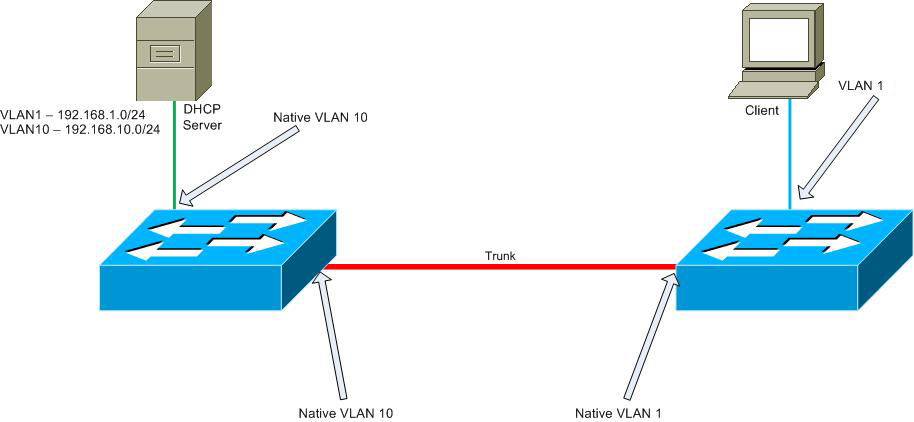

許可VLANまたはネイティブVLANが一致しないリンクが確立される場合もありますが、リンクの両端の設定が同一であることがベスト プラクティスになります。 ネイティブVLANまたは許可VLANが一致しない場合、予期しない結果を招く可能性があります。ネイティブVLANとは、タグなしトラフィックに関連付けられているVLANです。トランクの反対側に一致しないネイティブVLANがあると、気づかないうちに「VLANホッピング」が作成される可能性があります。VLANホッピングは、ネットワークへの侵入を目的とした攻撃に多く使用される、オープンなセキュリティ リスクです。次に示す例と図を考えてみてください。

VLAN 1アクセス ポートにプラグインされているクライアントが、VLAN 1サブネット(192.168.1.0/24)内のDHCPサーバにアドレスを要求します。2つのスイッチ間のトランク リンクでネイティブVLANが一致していないため、クライアントは適切なアドレスを受け取ることができません。ネイティブVLANが1であるため、アクセスVLAN 1ポートからスイッチ上のトランクに到達したDHCP要求は、タグなしトラフィックになります。トラフィックがトランクの反対側のスイッチに到達すると、ネイティブVLANは10になります。右側のスイッチからのタグなしトラフィックは、左側のスイッチでVLAN 10として処理されます。DHCPサーバはVLAN 10(192.168.10.0/24)に対するDHCP要求に応答し、アドレスをクライアントに返信します。この場合も、VLAN 10が左側のスイッチでタグなしであるためネイティ VLANが一致せず、右側のスイッチでVLAN 1として処理され、クライアントは最終的に誤ったサブネットのアドレスを取得することになります。

VLANは、トラフィックが通過するネットワーク全体のパスで、他のすべてのトランク設定が一致している必要があります。たとえば、VLAN 100上のクライアントとゲートウェイ間に3つのスイッチがある場合、VLAN 100は、リンクを接続するすべてのスイッチを通じてトランキングされる必要があります(以下を参照)。

VLANは、ネットワーク セグメントを分離してブロードキャスト トラフィックを制限するために有効ですが、多くの場合、VLANによって分離されたサブネット間の通信が要件になります。これは、VLAN間のルーティングが可能なレイヤー3対応デバイスによってのみ実現できます。 両方のVLANが1つのデバイスに存在する場合でも、レイヤー3ルーティング デバイスを中継しない限り、トラフィックは分離されます。