Cisco Secure Connect - 非 Meraki IPSec トンネル

このドキュメントは原文を 2025年07月30日付けで翻訳したものです。

最新の情報は原文をご確認ください。

概要

IPsec(Internet Protocol Security)IKEv2(Internet Key Exchange, version 2)トンネルは、Cisco Umbrellaからプライベートアプリケーションの宛先ネットワークへ安全にトラフィックを転送するために使用します。サポートされているIPSecパラメータの詳細については、サポートされているIPSecパラメータを参照してください。

新しいトンネルの作成

1. セキュアコネクト > ネットワークトンネル に移動します。これにより、Umbrella ダッシュボードの 導入 > コアアイデンティティ > ネットワークトンネル の設定ページが開きます。

図1:ネットワークトンネル

2. 画面右上の追加をクリックします。

3. トンネル名を入力し、正しいデータセンターデバイスタイプを選択して保存をクリックします。

図2:セキュアアクセス用トンネルの追加

最大転送単位(MTU)サイズ

Umbrellaは、インターネットトラフィック向けのフラグメント化されたIPSecトラフィックまたはIPパケットの再構築をサポートしていません。そのため、ネットワークデバイスがフラグメント化されたIPSecまたはIPパケットをUmbrellaに送信すると、Umbrellaはフラグメント化されたパケットを破棄します。セキュアなインターネットアクセス用のIPSecトンネルのMTUは1280バイト以下でなければなりません。アンダーレイまたはオーバーレイでのフラグメント化パケットも破棄されます。

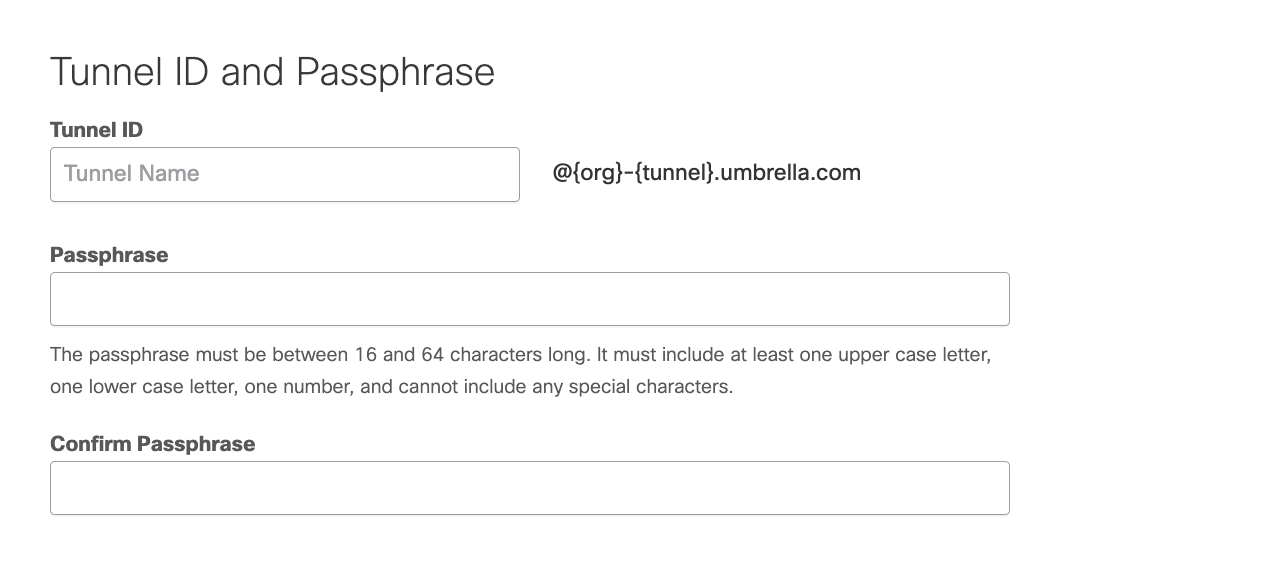

4. トンネルIDおよびパスフレーズを設定します。これらの値は、データセンターデバイス側の値と一致している必要があります。詳細については、ネットワークトンネル構成を参照してください。

図3:トンネルIDとパスフレーズの追加

5. サービスタイプでセキュアなインターネットアクセスまたはプライベートアクセスを選択します。

セキュアなインターネットアクセスを選択した場合、組織内で使用しているすべてのパブリックおよびプライベートアドレス範囲を追加する必要があります。

図4:セキュアなインターネットアクセスサービスの設定

プライベートアクセスの場合は、ルートアドバタイズ用にプライベートアプリケーションのIP範囲やCIDRアドレスを追加する必要があります。

図5:プライベートアクセスサービスの設定

セキュアコネクト IPSecヘッドエンドデータセンター

以下のDCがセキュアコネクト用に有効化されていますので、トンネルヘッドエンドへの接続時には下記のIPアドレスをご利用ください。

| 地域 | 都市 | IPアドレス | FQDN |

|---|---|---|---|

|

アメリカ |

ロサンゼルス(カリフォルニア州、米国) |

146.112.67.8 |

us1-a.vpn.sig.umbrella.com |

|

アメリカ |

パロアルト(カリフォルニア州、米国) |

146.112.66.8 |

us1-b.vpn.sig.umbrella.com |

|

アメリカ |

ニューヨーク(ニューヨーク州、米国) |

146.112.83.8 |

us2-a.vpn.sig.umbrella.com |

|

アメリカ |

Ashburn(バージニア州、米国) |

146.112.82.8 |

us2-b.vpn.sig.umbrella.com |

|

アメリカ |

マイアミ(フロリダ州、米国) |

146.112.84.8 |

us3-a.vpn.sig.umbrella.com |

|

アメリカ |

アトランタ(ジョージア州、米国) |

146.112.85.8 |

us3-b.vpn.sig.umbrella.com |

|

アメリカ |

ダラス・フォートワース(テキサス州、米国) |

146.112.72.8 |

us4-a.vpn.sig.umbrella.com |

|

アメリカ |

デンバー(コロラド州、米国) |

146.112.73.8 |

us4-b.vpn.sig.umbrella.com |

|

アメリカ |

ミネアポリス(ミネソタ州、米国) |

146.112.81.8 |

us5-a.vpn.sig.umbrella.com |

|

アメリカ |

シカゴ(イリノイ州、米国) |

146.112.80.8 |

us5-b.vpn.sig.umbrella.com |

|

EMEA |

ロンドン(イギリス) |

146.112.97.8 |

eu1-a.vpn.sig.umbrella.com |

|

EMEA |

フランクフルト(ドイツ) |

146.112.96.8 |

eu1-b.vpn.sig.umbrella.com |

|

EMEA |

パリ(フランス) |

146.112.102.8 |

eu2-a.vpn.sig.umbrella.com |

|

EMEA |

プラハ(チェコ共和国) |

146.112.103.8 |

eu2-b.vpn.sig.umbrella.com |

|

EMEA |

コペンハーゲン(デンマーク) |

146.112.100.8 |

eu3-b.vpn.sig.umbrella.com |

|

EMEA |

ストックホルム(スウェーデン) |

146.112.101.8 |

eu3-a.vpn.sig.umbrella.com |

|

EMEA |

ミラノ(イタリア) |

146.112.107.8 |

eu4-a.vpn.sig.umbrella.com |

|

EMEA |

マドリード(スペイン) |

146.112.106.8 |

eu4-b.vpn.sig.umbrella.com |

|

アフリカ |

ヨハネスブルグ(南アフリカ) |

146.112.108.8 |

af1-a.vpn.sig.umbrella.com |

|

アフリカ |

ケープタウン(南アフリカ) |

146.112.109.8 |

af1-b.vpn.sig.umbrella.com |

|

アジア |

シンガポール(シンガポール) |

146.112.113.8 |

as1-a.vpn.sig.umbrella.com |

|

アジア |

東京(日本) |

146.112.112.8 |

as1-b.vpn.sig.umbrella.com |

|

アジア |

シドニー(オーストラリア) |

146.112.118.8 |

au1-a.vpn.sig.umbrella.com |

|

アジア |

メルボルン(オーストラリア) |

148.112.119.8 |

au1-b.vpn.sig.umbrella.com |

|

カナダ |

トロント(カナダ) |

146.112.65.8 |

ca1-a.vpn.sig.umbrella.com |

|

カナダ |

バンクーバー(カナダ) |

146.112.64.8 |

ca1-b.vpn.sig.umbrella.com |

|

南アメリカ |

サンパウロ(ブラジル) |

146.112.92.8 |

br1-a.vpn.sig.umbrella.com |

|

南アメリカ |

リオデジャネイロ(ブラジル) |

146.112.93.8 |

br1-b.vpn.sig.umbrella.com |

複数トンネル

各手動IPSecトンネルの帯域幅は、Umbrella ユーザーガイドに記載されている通り、下り250 Mbps、上り80 Mbpsに制限されています。より高い帯域幅を実現するために、複数のトンネルを確立することができます。同一デバイスから複数のトンネルを作成することが可能です。詳細については、複数トンネルの負荷分散および複数IPSECトンネルの作成可否の例をご参照ください。

複数のトンネルを設定する場合、以下の制約があります:

- 各IPSecトンネルには一意のネットワークトンネル認証情報を使用する必要があります。2つのIPSecトンネルが同一のデータセンターに、同一認証情報(IPアドレス)で同時に接続することはできません。お客様のデバイスで異なる2つのパブリックIPアドレスを使用するか、異なるポート番号でNATされた2つのループバックアドレスを使うことで、両方のトンネルを同時にアクティブにできます。この構成方法の例はこちらをご参照ください。

- セキュアなインターネットアクセスの場合、すべてのトラフィックはIPSecトンネルの背後から開始される必要があります。トンネル間のトラフィックの分散には、ECMP(Equal-cost multi-path routing)による負荷分散、またはポリシーベースルーティングによる割り当てを推奨します。エッジデバイスでのIP重複はサポートされており、ECMPはトンネルが同一データセンターヘッドエンドで終端している場合のみサポートされます。この構成は、お客様のデバイスが対応していれば実施可能です。

- プライベートアクセスの場合、リモートアクセスユーザーや拠点ユーザーがIPSecトンネル背後のサーバーへトラフィックを送信します。IP重複はルーティング上の予期しない動作を引き起こす可能性があるため推奨しません。

-

トンネルが “未確立”([Deployments] > [ネットワークトンネルs] ページ)と表示されている場合は、サポートされているIPsecパラメータでデバイスが設定されているかご確認ください。

-

トンネルが “非アクティブ” と表示されている場合は、VPN経由でルーティングされるべきトラフィックが生成されているか確認してください。

図4:セキュアコネクトへの戻るリンク

-

画面右上隅のReturn TO セキュアコネクトをクリックしてください。

トンネルが確立された後は、プライベートアプリケーションが存在するネットワークからpingなどのトラフィックが送信されるまで、通信は開始されません。これが完了すると、トラフィックは双方向に流れるようになります。

トンネルの変更

現在、セキュアコネクト 用IPSecトンネルの設定は Umbrella ダッシュボードで行います。IPSecトンネルの設定を変更する場合は、以下の手順に従ってください。

トンネル編集オプションへのアクセス

- Meraki セキュアコネクトダッシュボードから、セキュアコネクト メニュー> アイデンティティ & 接続 >のネットワークトンネル リンクをクリックします。ページがUmbrellaダッシュボードにリダイレクトされ、導入 > コアアイデンティティ > ネットワークトンネル の設定が可能です。

- ネットワークトンネルページで、変更したいプライベートトンネルの横にある水平方向の三点リーダーボタン(. . .)をクリックし、詳細をクリックします。

- ネットワークトンネル 詳細ページで、水平方向の三点リーダーボタン(. . .)をクリックし、編集を選択するとトンネル編集オプションが表示されます。

以下のトンネル設定が編集可能です:

- トンネル名

- トンネルID

- パスフレーズ

- クライアント到達可能プレフィックス

トンネルIDの更新

ネットワークトンネルの編集オプションからトンネルIDの編集をクリックし、トンネルIDの更新ポップアップウィンドウで新しいトンネルID名を入力し、確認チェックボックスをオンにしてから保存をクリックします。

トンネルパスフレーズの更新

ネットワークトンネルの編集オプションからパスフレーズの編集をクリックし、トンネルパスフレーズの更新ポップアップウィンドウで新しいパスフレーズとパスフレーズの確認を入力し、確認チェックボックスをオンにして保存をクリックします。

クライアント到達可能プレフィックスの編集

ネットワークトンネルの編集オプションからクライアント到達可能プレフィックスの編集をクリックし、クライアント到達可能プレフィックスの編集ポップアップウィンドウで、リモートユーザーがIPSecトンネル経由でアクセスする必要のあるIP範囲およびCIDRアドレスを入力し、切断・再接続が必要であることの確認のチェックボックスをオンにして保存をクリックします。

ルートの変更は、IPsecトンネルを手動で切断し、再度接続するまで適用されませんのでご注意ください。