Wi-Fi パーソナルネットワーク(WPN)

こちらのドキュメントは英語版原文を2026年01月09日付けで翻訳したものです。

最新の情報は原文をご確認ください。

Meraki Learning Hub の無料オンライン トレーニング コースでさらに学習できます。

概要

ユーザーが同じ Wi-Fi ネットワークを共有してデバイスを接続する大規模なエンタープライズ環境では、特有の課題があります。たとえば、AirPlay などのディスカバリ プロトコルを使用する際に、同一ネットワーク上に存在する多数のデバイスの中から自分のデバイスを見つけにくいことがあります。さらに、大学の寮、ホテル、高齢者施設など、共有され、ときに安全性が十分でない無線ネットワークにアクセスできた悪意のある第三者が、こうしたプロトコルを悪用する可能性があります。

Wi-Fi Personal Network(WPN)機能は、ユーザー単位で無線ネットワークをセグメント化し、家庭内のようなユーザー体験を提供することで、これらの課題を解決します。さらに WPN は、AirPlay のようなディスカバリ プロトコルにおいて、他のデバイスと共有されている SSID に接続していても、自分が接続しているデバイスのみを検出できる、ユーザーごとの隔離された環境を提供します。

さらに、WPN では 1 つの VLAN 上でディスカバリ プロトコルとユニキャスト トラフィックをセグメント化できるため、フロア/部屋/場所ごとに VLAN を分けて構成する負担がなくなり、ネットワーク管理を簡素化できます。

WPN を使用すると、同じ VLAN 上の同じ共有 SSID に接続していても、ユーザーは自分専用の Wi-Fi プライベート ネットワークを持ち、自分のデバイスの接続と検出を行えるようになります。

サポートされるモデルとファームウェア

次のアクセスポイントで WPN をサポートしています。

|

MR ファミリ |

MR モデル |

最小ファームウェア |

| Wi-Fi 7 | CW9178、CW9176、 CW9172、CW9172H | MR 31.1.2 以降 |

| Wi-Fi 6E | MR57、CW9166/64/62I-MR、CW9166D1-MR、CW9163E-MR |

MR 29.4.1 以降 |

|

Wi-Fi 6 |

MR45、MR55、MR28、MR36、MR36H、MR44、MR46、MR46E、MR56、MR76、MR86、MR78 |

|

|

Wi-Fi 5 Wave 2(802.11ac Wave 2) |

MR20、MR30H、MR33、MR42、MR42E、MR52、MR53、MR53E、MR70、MR74、MR84 |

サポートされる認証タイプ

WPN は次の認証タイプで有効化できます。

| 認証タイプ | 最小ファームウェア | スケーラビリティ上限 |

| RADIUS なしの iPSK | MR 29.4.1 | SSID あたり iPSK 5,000 個 |

| Enterprise(独自 RADIUS) | MR 30.6 * | 上限なし(RADIUS サーバ依存) |

| MAC ベースのアクセス制御(暗号化なし) | MR 30.6 * | 上限なし(RADIUS サーバ依存) |

| RADIUS 連携の iPSK | MR 30.6 * |

上限なし(RADIUS サーバ依存) |

注:RADIUS ベースの認証タイプに対する WPN サポートは MR 30.1 で追加されましたが、MR 30.6 にはこの機能に関する重要な不具合修正が含まれるため、MR 30.6 の使用を推奨します。

設計上の考慮事項

-

WPN を有効化した SSID に接続している無線デバイスは、デフォルト ゲートウェイを除き、同じ VLAN(L2 ドメイン)上の有線デバイスと通信できません。

-

WPN を有効化した SSID に接続している無線デバイスは、L3 ルーティングを介して、別の VLAN 上の有線デバイスと通信できます。

-

WPN を有効化した SSID に接続している無線デバイスは、両方の SSID が同じ VLAN を共有している場合、別の SSID(非 WPN)に接続している無線デバイスと通信できます。WPN と非 WPN の SSID 間で無線クライアントの分離を行いたい場合は、次を実施してください。

-

検出(ディスカバリ)を抑制するため、WPN を有効化した SSID は固有の VLAN に割り当て、VLAN に対してマルチキャスト ルーティングや Bonjour フォワーディングを提供しないようにしてください。

-

必要に応じて、[Wireless]>[Firewall & Traffic shaping] で L3 ファイアウォール ルールを設定し、L3 トラフィックの許可/ブロックを制御してください。

-

-

Meraki AP 割り当て(NAT モード)は、WPN を有効化した SSID ではサポートされません。

-

代わりに、外部 DHCP サーバ割り当て(ブリッジ)モードを使用する必要があります。トンネルモードはサポートされません。

-

-

WPN のセグメンテーションは、メッシュ/リピータ AP に接続しているクライアントでは機能しません。

特に許可されるトラフィック

次のトラフィック タイプは、WPN の分離の対象外(免除)です。

-

DHCP および DHCPv6

-

DNS

-

ARP

-

NDP および IPv6 NDP

-

IGMP

-

MLD

基本的なネットワーク接続に不可欠な上記トラフィックをブロックすると、大きな問題につながる可能性があります。たとえば、特に DHCP サーバまたは DNS サーバが同一サブネット内にあるものの、ゲートウェイと同じ L2 アドレスを共有していないような状況では、デバイスが IP アドレスを取得できなかったり、DNS クエリを実行できなかったりする場合があります。

設定

注:この設定は、WPN と組み合わせて RADIUS なしの Identity PSK を使用することを前提としています。他のサポートされている認証タイプでの設定については、 RADIUS ベースの認証タイプに対する WPN サポート を参照してください。

RADIUS なしの iPSK を WPN と併用できるように設定するには、次の手順に従ってください。

-

[ネットワーク全体]>[設定]>[グループ ポリシー]に移動し、少なくとも 1 つのグループを作成します。グループ ポリシーの作成と適用の詳細は、こちらのガイドを参照してください。

-

[Wireless]>[設定]>[アクセス制御]に移動します。

-

ページ上部のドロップダウン メニューから対象の SSID を選択します。

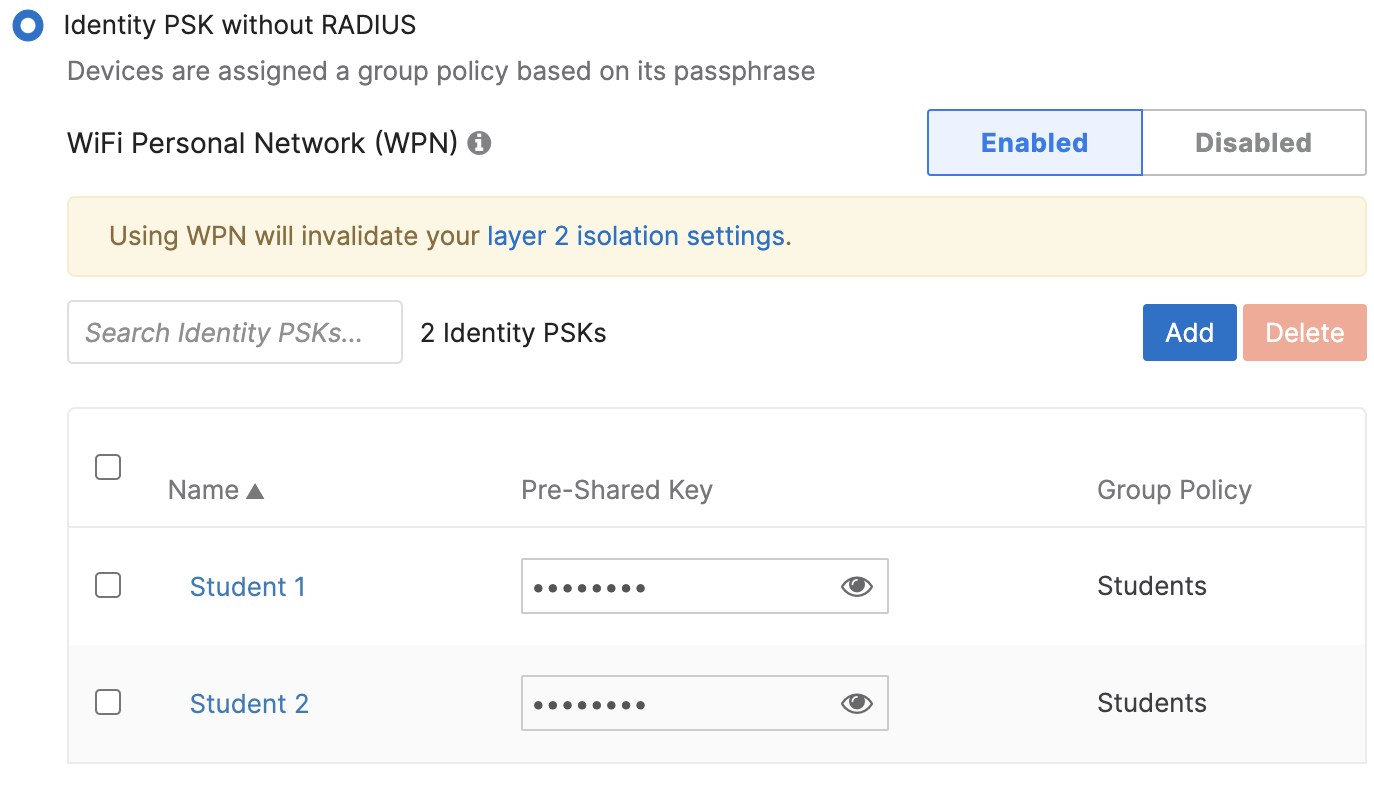

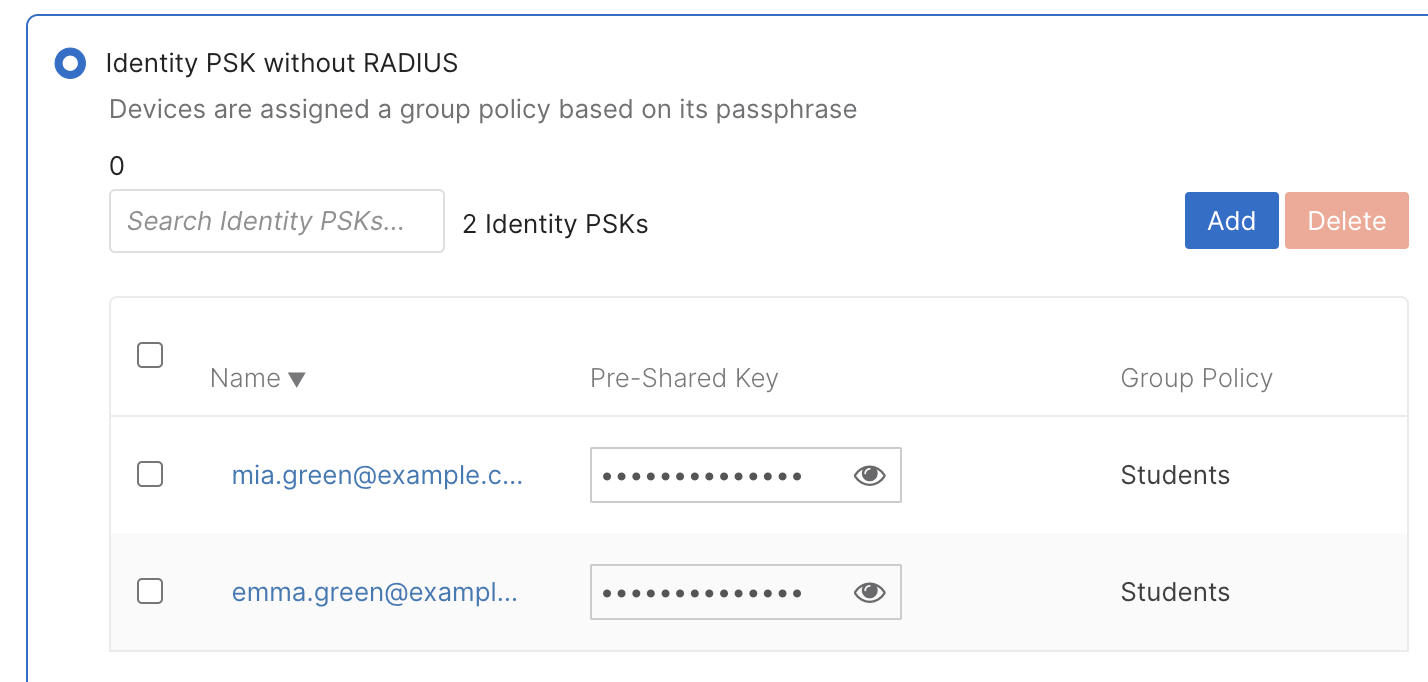

4. [セキュリティ]で Identity PSK without RADIUS を選択し、Add an Identity PSK をクリックします。

5. 名前とパスフレーズを設定し、グループ ポリシーを選択します。

![名前、パスフレーズ、割り当てるグループ ポリシーの例を含む[Identity PSK の追加]オプションを表示したダッシュボード UI](https://documentation.meraki.com/@api/deki/files/26146/add_identity_psk.png?revision=1&size=bestfit&width=478&height=384)

6. 必要に応じて、[Add]ボタンを使用して他の iPSK グループも設定します。

7. Wi-Fi Personal Network(WPN)を 有効に設定します。

注: Wi-Fi Personal Network(WPN)オプションは、少なくとも 1 つの iPSK グループが設定されている場合にのみ表示されます。

8. ページ下部で変更を保存します。

モニタリング

クライアント デバイスが使用している iPSK 名は、Meraki ダッシュボードおよび API で監視できます。この機能は WPN 固有ではなく、RADIUS なしの iPSK で動作します。詳細は IPSK(RADIUS なし)を参照してください。

ユーザーのオンボーディング

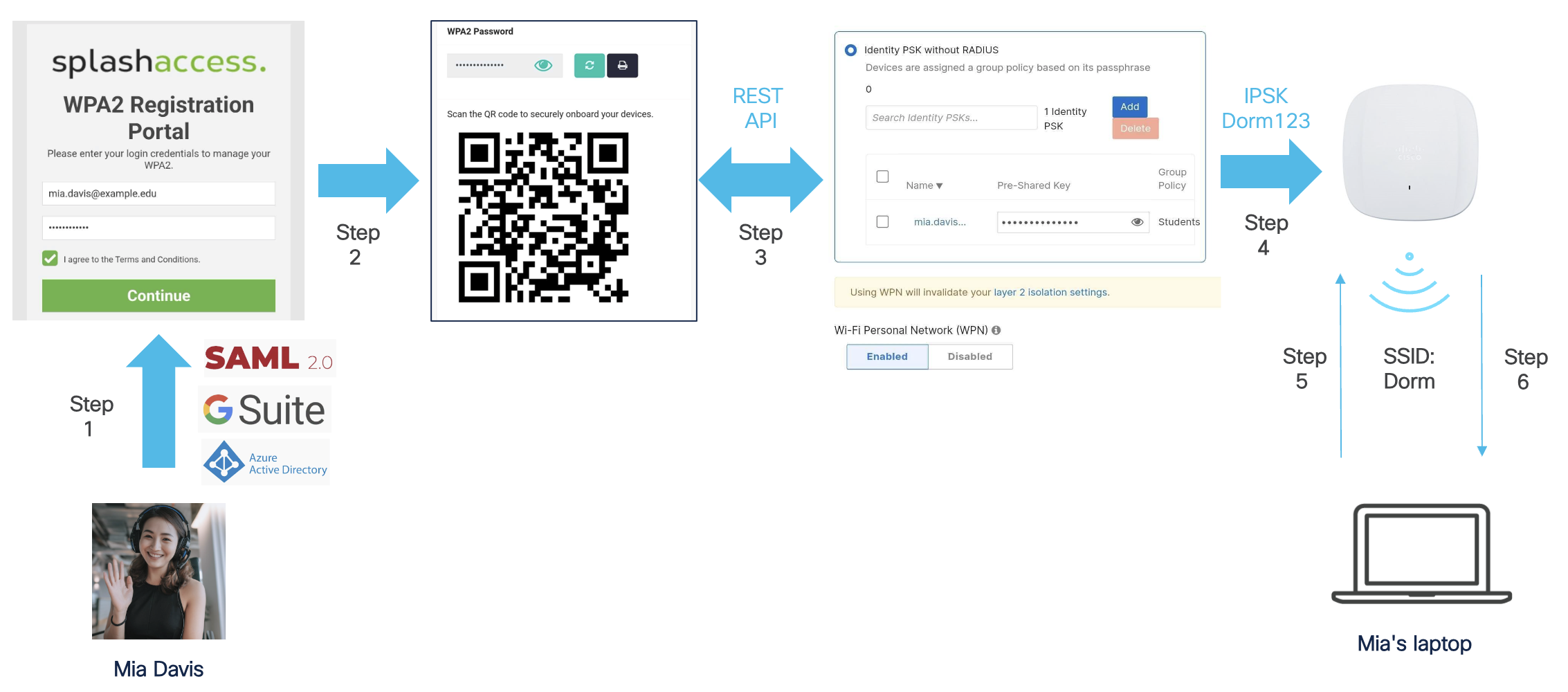

大規模な展開では、ユーザーのオンボーディングは通常、セルフサービス ポータルを使用して行います。Cisco の限定パートナーである Splash Access の利用を推奨します。ユーザーは ID プロバイダで認証し、API を通じて Meraki ダッシュボードへ同期される一意の PSK を作成できます。

大規模大学におけるユーザー オンボーディングのワークフロー例を示します。

手順 1. Mia という学生が、大学の認証情報を使用して Splash Access のセルフサービス ポータルにログインします。注:Splash Access は主要な ID プロバイダ(例:Azure AD、GSuite)とネイティブに連携します。

手順 2. Mia が事前共有キーを生成します。Mia のデバイスをオンボードするために使用できる QR コードが生成されます。事前共有キーは表示/更新/印刷もできます。

手順 3. 事前共有キーは Splash Access クラウドから Meraki ダッシュボードへプッシュされ、Splash Access の admin ポータルの設定に基づいてグループ ポリシーが割り当てられます。

手順 4. 事前共有キーが、ネットワーク内の Meraki AP にプッシュされます。

手順 5. Mia は手順 2 で生成した事前共有キーを使用して、「Dorm」という SSID にノート PC を接続します。

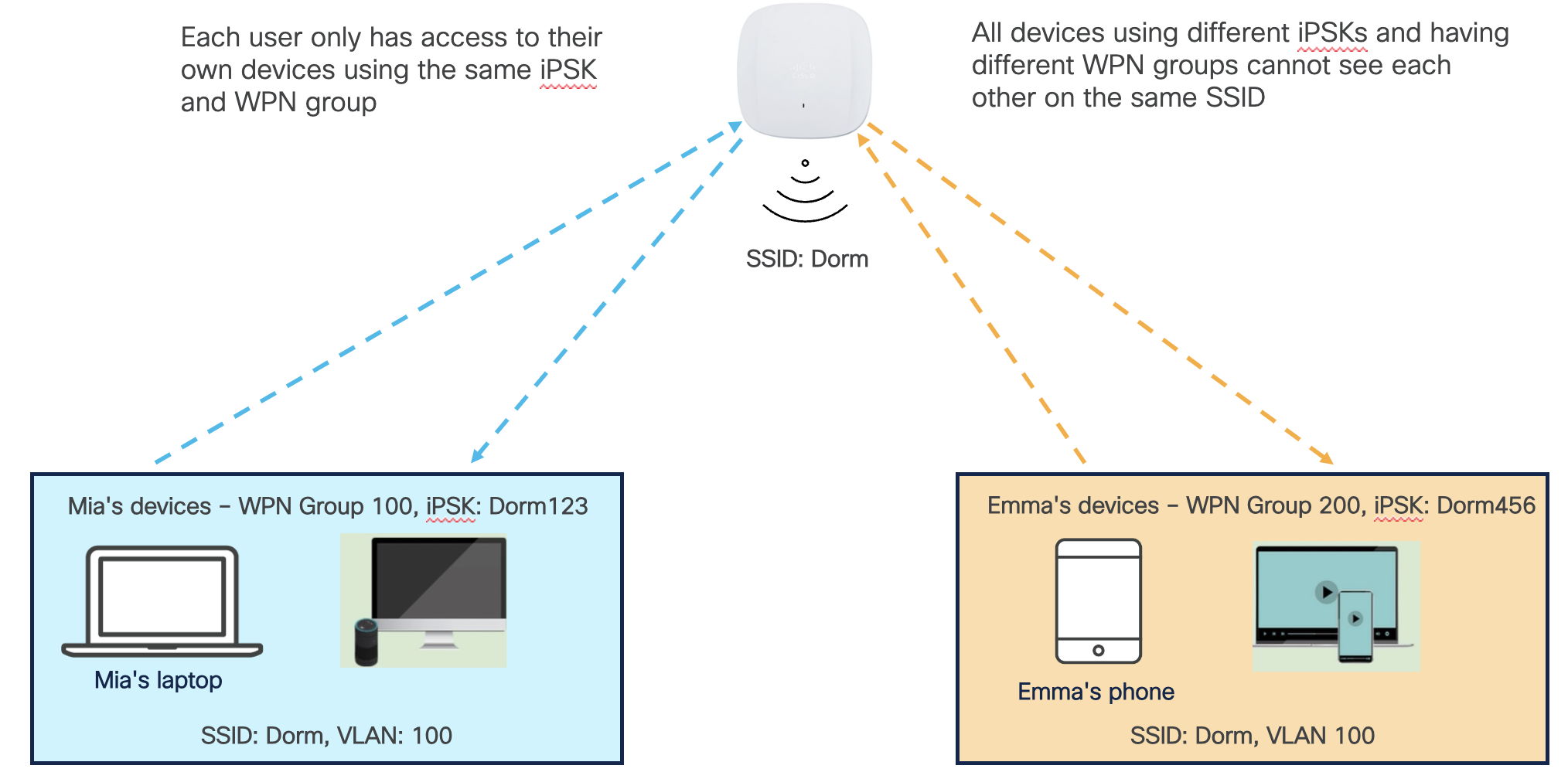

手順 6. Mia のノート PC は WPN グループ 100 に割り当てられ、ノート PC からのトラフィックには WPN ID 100 がタグ付けされます。

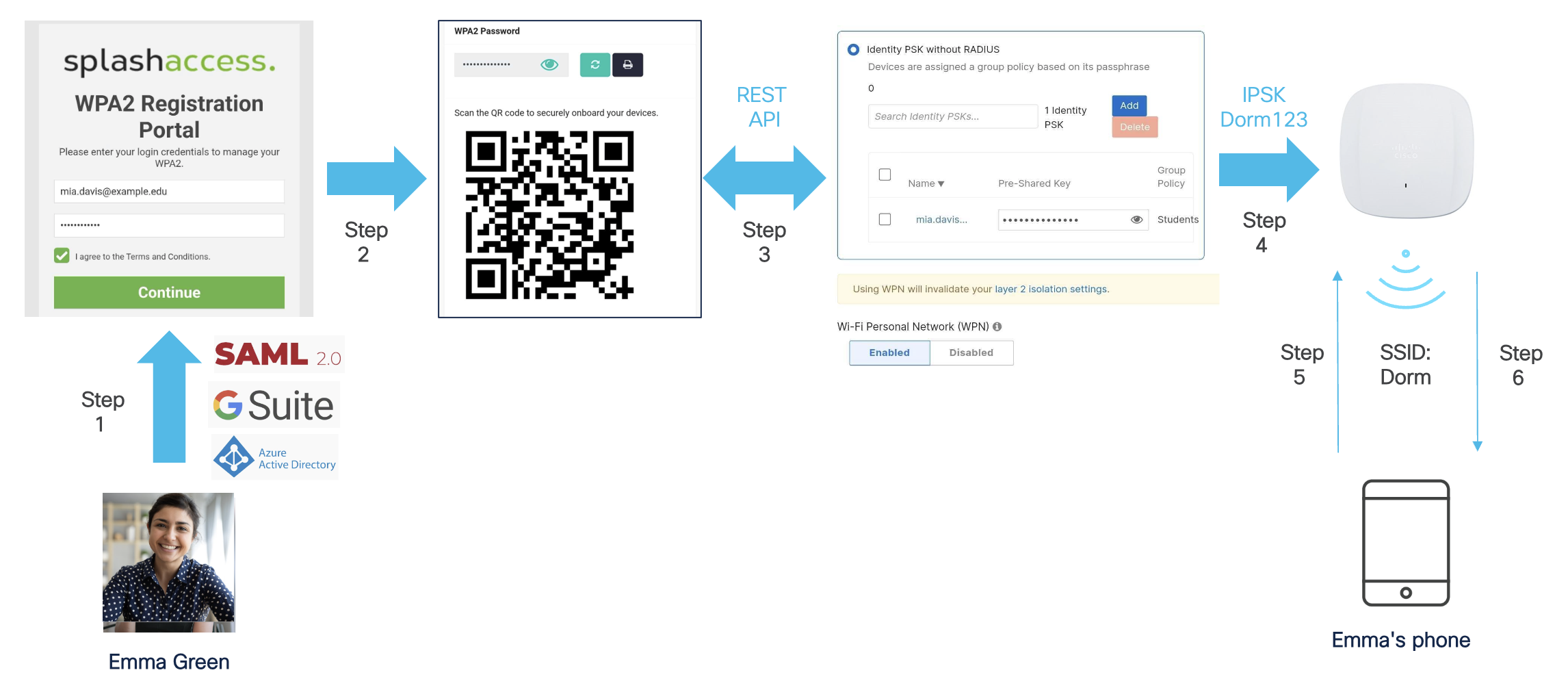

次に、Emma という別の学生が同様の手順を行い、手順 2 で Splash Access のセルフサービス ポータルで生成した一意の事前共有キーを使用して、「Dorm」という SSID に接続します。

Mia と Emma は同じ SSID と VLAN に接続していますが、同じ iPSK を共有し、同じ WPN グループに属する自分のデバイスだけを検出して接続できます。

MR 30.X の WPN 機能強化

MR 30.X ファームウェアで、WPN 機能に次の拡張を追加しました。

-

MR30H/MR36H の LAN ポートでの WPN サポート

-

特定の iPSK を使用しているクライアント デバイス数を確認できる機能

MR30H/MR36H および CW9172H の LAN ポートでの WPN サポート

MR30H/MR36H と CW9172H の有線ポートに接続された有線クライアントにも、WPN のサポートを拡張しました。この機能強化により、有線クライアントと無線クライアントが同じ WPN グループを共有できるようになります。これは、次に示す 2 つの方法で実現できます。

ポート プロファイルによる WPN の割り当て

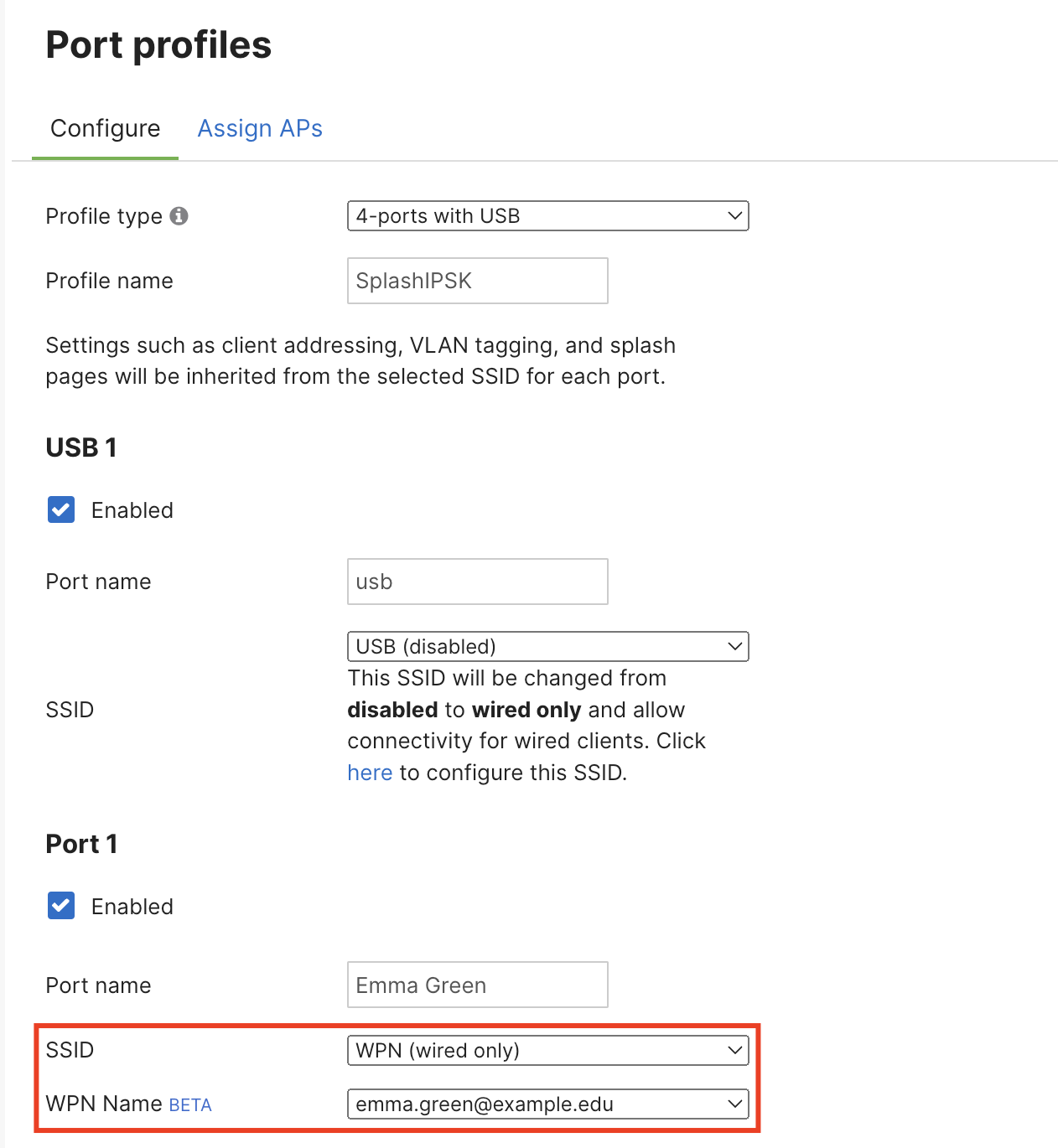

AP の ポート プロファイルでは、2 ポート/4 ポートのアクセスポイントにおいて、SSID を有線ポートへマッピングできます。さらに、ポート プロファイルを使用して、MR のポートに WPN 名(iPSK 名)を手動で割り当てることもできます。

注:ポート プロファイルによる WPN の割り当ては、4 ポートのプロファイル タイプでのみサポートされます。

ダッシュボードでの設定

次の手順に従ってください。

-

[Wireless]>[設定]>[アクセス制御]ページに移動します。

-

[セキュリティ]で Identity PSK without RADIUS を選択します。

-

Wi-Fi Personal Network(WPN)を 「有効」に設定します。

-

ページ下部で変更を保存します。

![WPN オプションのスクリーンショット。設定が[有効]になっています。](https://documentation.meraki.com/@api/deki/files/26151/wpn_enabled.png?revision=1)

6. [Wireless]>[設定]>[ポート プロファイル]ページに移動し、新しいプロファイルを作成します(プロファイル タイプ:4-ports with USB)。

7. 事前に設定した SSID を MR30H/36H の LAN ポートに割り当てます。

8. その SSID に設定されている iPSK 名のいずれかをドロップダウンから選択し、MR30H/36H の LAN ポートに割り当てます。

注: この機能を使用する場合、iPSK 名は一意である必要があります。同じ iPSK 名は使用できません。

9. ページ下部で変更を保存します。

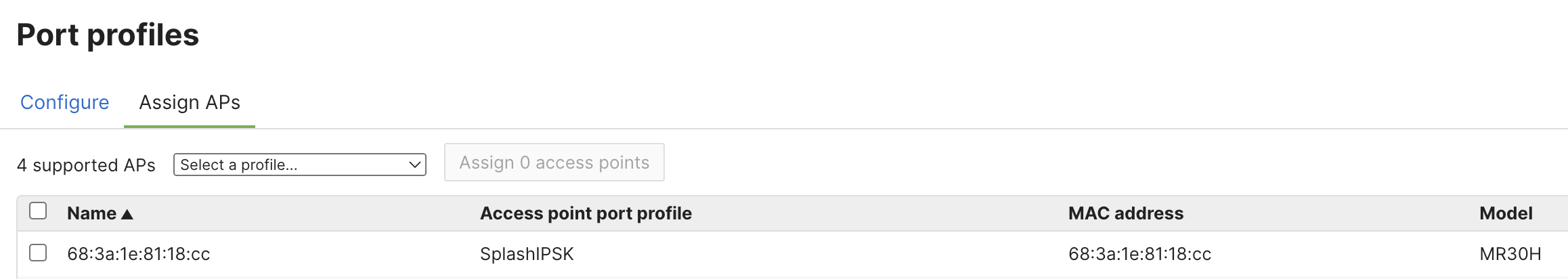

10. [AP の割り当て]タブに移動します。

11. 対象の MR30H/36H AP を、新しく作成したポート プロファイルに割り当てます。

注: WPN が割り当てられた MR30H/36H のポートに接続された有線クライアントは、同じ WPN グループ内の無線クライアントと同じ WPN ID を取得します。ただし、有線クライアントは、iPSK/WPN グループに関連付けられているグループ ポリシーを継承しません。

注:この iPSK を削除しようとする前に、ポート プロファイルから iPSK の割り当てを解除してください。解除しないと、Meraki ダッシュボードに検証エラーが表示されます。

API による設定

WPN(iPSK)グループは、API を使用して 4 ポート AP のプロファイルにも割り当てできます。

1. https://developer.cisco.com/meraki/a...identity-psks/ を使用して pskGroupId を取得します。

2. https://developer.cisco.com/meraki/a...ports-profile/ を使用して、目的のポートに pskGroupId を割り当てます。

RADIUS による MR30H/36H ポートへの UDN ID 割り当て

Meraki は、お客様にとって包括的な体験を提供することを重視しています。次のセクションには、当社のインクルーシブ(包括的)な表現の基準に沿わない文言が含まれています。現在、パートナーと協力して置き換えを進めています。

Meraki AP で利用できる WPN 機能は、Catalyst AP で利用できる User Defined Network(UDN)機能を参考にした設計です。WPN と UDN は、各 WPN/UDN グループを表すために 24 ビットの「UDN ID」を使用します。

注:UDN ID の形式は WPN と UDN で似ていますが、一部の値は Meraki と Cisco のソリューション間で意味が異なります。そのため、これらのソリューションは相互運用できません。

UDN ID は RADIUS でも割り当てできます。この場合、UDN ID は RADIUS の ACCESS-ACCEPT メッセージ内の Cisco ベンダー固有属性「udn:private-group-id」で渡されます。

注: UDN ID の値は「Cisco VSA 1」に含める必要があります。Cisco VSA 1 は、Cisco AP が理解できるキー/値ペアを返すために使用される単一の VSA です。udn:private-group-id は大文字小文字を区別し、小文字である必要があります。例:udn:private-group-id=500。

この目的のために、次の VSA 定義を使用できます。

注:ACCESS-ACCEPT に含まれる UDN ID の想定範囲は(10 進で)2~16777200 です。UDN ID 1 は特定用途のために予約されているため、使用しないでください。

この割り当ては、WPN を有効化した状態で、サポート対象の RADIUS ベース認証を使用して同じ SSID に接続する無線/有線クライアントの両方に対して機能します。

有線クライアントが RADIUS サーバから WPN ID を受け取るには、WPN を有効化した 802.1X SSID に割り当てられている MR30H/36H のポートへ接続されている必要があります。

注:この構成では、UDN ID は RADIUS サーバ側で完全に管理されます。Meraki ダッシュボードでは iPSK の設定やモニタリングは行いません。

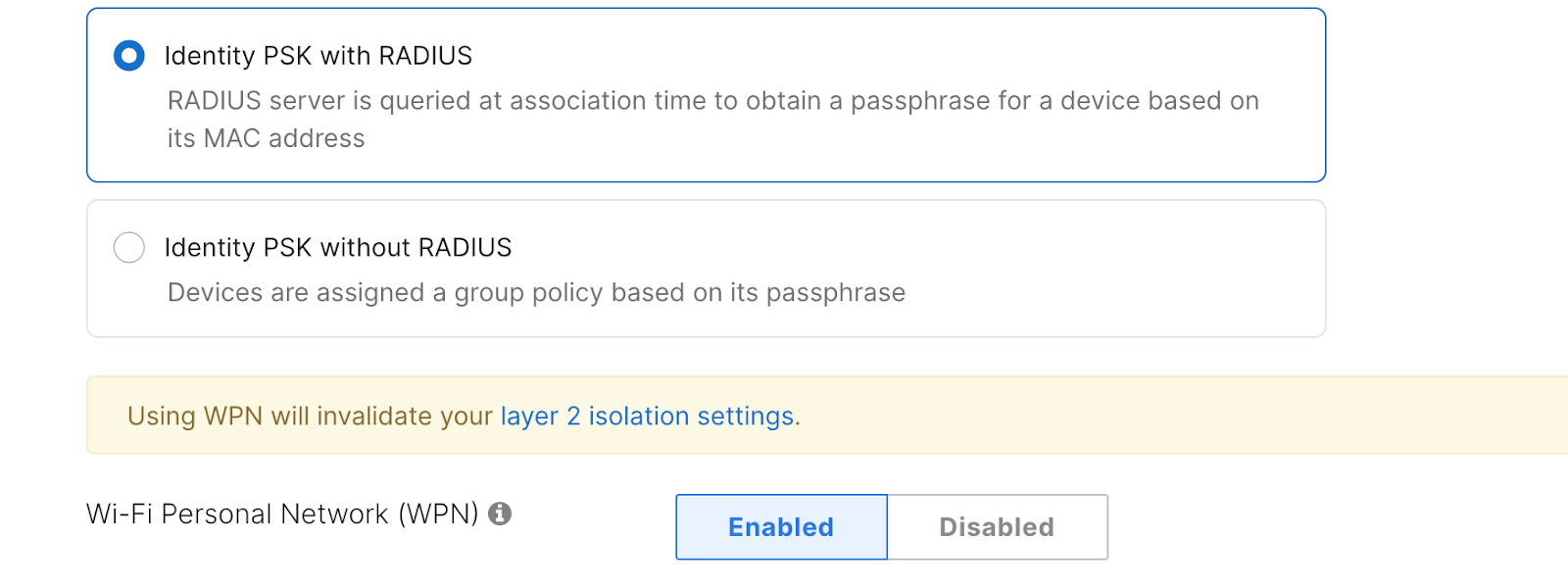

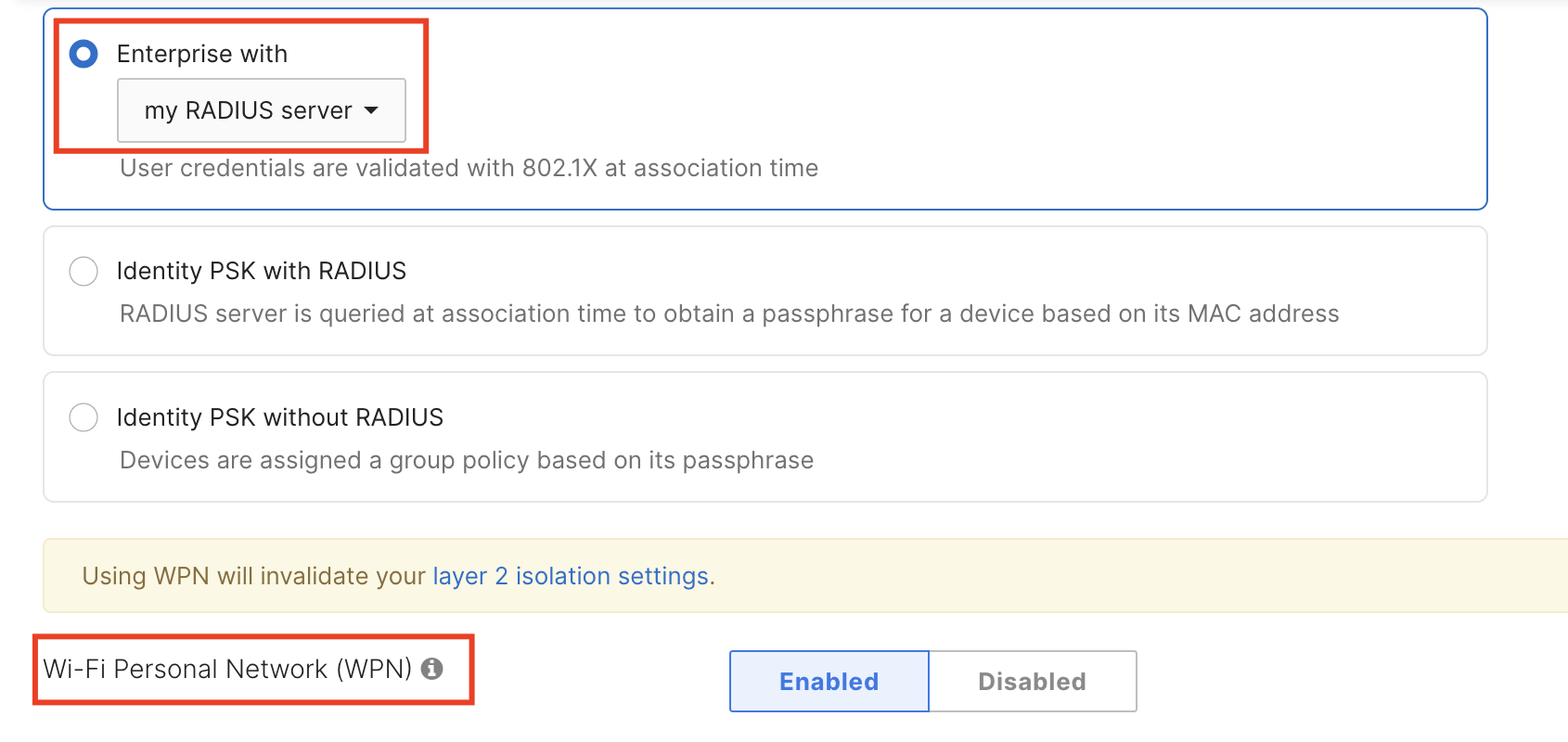

RADIUS 経由で WPN の割り当てを有効化するには、

-

[Wireless]>[設定]>[アクセス制御]に移動します。

-

SSID の認証タイプを RADIUS ベースに設定します。

-

Wi-Fi Personal Network(WPN)を 「有効」に設定します。

RADIUS ベース認証タイプに対する WPN サポート

次の RADIUS ベースの認証タイプは WPN をサポートしています([Wireless]>[設定]>[アクセス制御])。

-

MAC ベースのアクセス制御(暗号化なし)

-

Enterprise(独自 RADIUS サーバ)

-

RADIUS 連携の Identity PSK(MAC ベース認証)

これらのオプションで WPN を設定するには、[セキュリティ]セクションで適切なオプションを選択し、WPN を 有効に設定します。

設定後、AP は RADIUS サーバからの ACCESS-ACCEPT メッセージの一部として UDN ID が返されることを期待します。これは、RADIUS による MR30H/36H ポートへの UDN ID 割り当て セクションで説明した手順と同様です。