VPN フルトンネル除外機能 (アプリケーション、IP/URL ベースの ローカルインターネットブレークアウト)

このドキュメントは原文を 2023 年 4 月 24 日付けで翻訳したものです。

最新の情報は原文をご確認ください。

概要

VPNフルトンネル除外機能は、MXの機能で、管理者がレイヤー3(および一部のレイヤー7)ルールを設定し、フルトンネルVPN構成の例外を定義できるものです。この機能は、業界ではローカルインターネットブレイクアウトとも呼ばれています。この機能は、AutoVPNとNon-Meraki VPN(NMVPN) の両方の接続に適用されます。

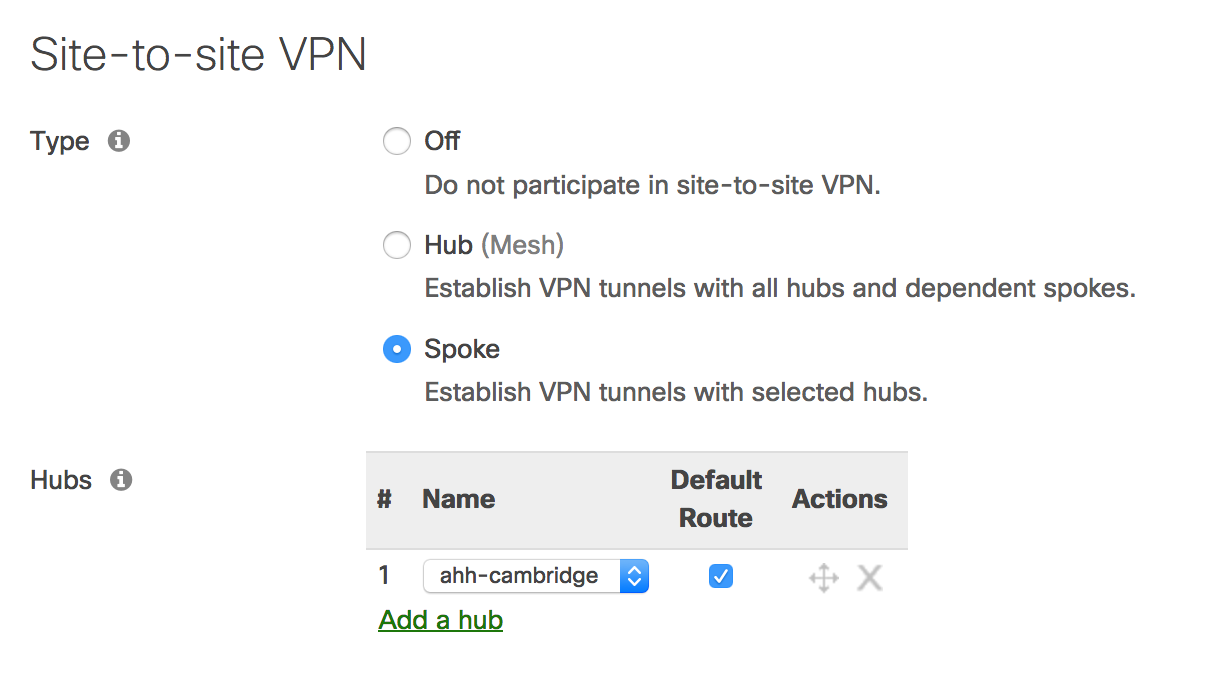

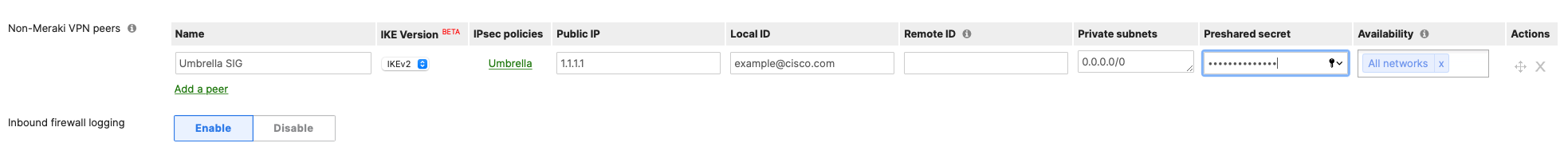

VPN スポークを構成する場合、管理者は、VPN ハブへ送信するクライアントのトラフィックを選択できます。これは VPN の一部であるサブネット宛のトラフィックのみ、またはデフォルトルートよりも特定のルートを持たないすべてのトラフィックのいずれかになります。この選択は、ダッシュボードのサイト間 VPN 設定ページで目的のハブの Default Route ボックスをチェックするか、デフォルトルートが関連付けられたNMVPN VPNピアを持つことによって行われます。MX-Z では、これにより、デフォルトルートがアップリンクを指すものから、VPN ハブまたはNMVPN ピアを指すものに変更されます。

管理者は、ほとんどの非ローカルトラフィックがVPNハブを経由してインターネットに出ることが望ましいと考えますが、特定の状況において、アクセスするサービスがローカルでアクセスしたほうがはるかに速く利用できるためか、ローカルに出てほしい特定のトラフィックが存在することがあります。VPNフルトンネル除外機能は、これを可能にするためのものです。構成モデルとしては、ローカルに抜けるべきトラフィックにマッチするようにルールを構成することになります。

注:

Meraki AutoVPN におけるサポート: MX15 以降がインストールされた MX および Z3 デバイスが必要です。なお、Z1, MX60, MX60W, MX80, および MX90 は MX15 へアップグレードできないため、本機能はサポートしておりません。

非 Meraki VPN におけるサポート: MX18.1 以降がインストールされた MX および Z3 デバイスが必要です。 なお、Z1, MX50, MX60, MX60W, MX70, MX80, MX90, MX400, および MX600 は MX 18.1 へアップグレードできないため、本機能はサポートしておりません。

Non-Meraki VPN におけるサポート: 非 Meraki VPN 除外機能は設定テンプレートが使用されている場合は現時点ではサポート対象外です。

VPN 除外ルールの設定 (IP/ポート)

L3 VPN 除外ルールの設定は、セキュリティ & SD-WAN > SD-WAN & トラフィックシェーピング で行えます。

この設定オプションは以下いずれかの場合に表示されます。

- スポークが少なくとも 1 つのハブをデフォルトルートに設定している

- ハブが高度ルーティングプロトコルによってデフォルトルートが通知されている

- ハブに少なくとも 1 つの出口ハブが設定されている

.png?revision=1&size=bestfit&width=1014&height=127) ”追加+(Add+)" ボタンをクリックすると設定ウィザードが表示されます。

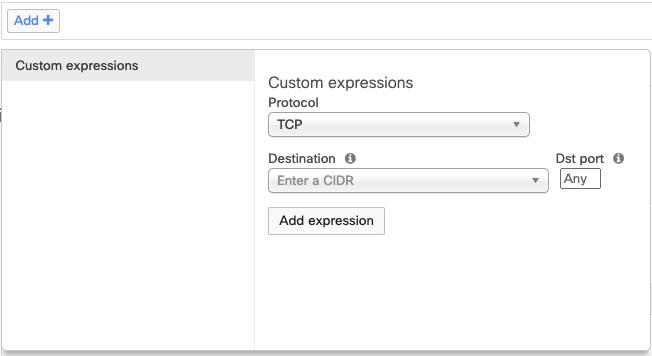

”追加+(Add+)" ボタンをクリックすると設定ウィザードが表示されます。

このウィザードでは、IP ベースのルールを設定することができます。プロトコルは、TCP / UDP / ICMP または All から選択できます。宛先は、単一のIPアドレスまたはCIDR/サブネットにすることができます。宛先ポートも定義でき、任意に設定することも可能です。

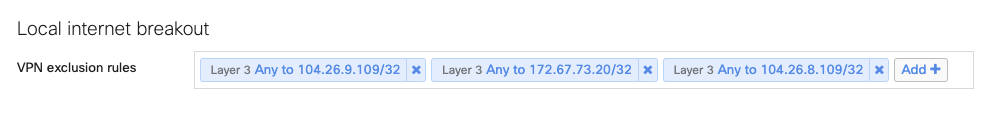

ルールを設定すると、以下のように表示されます。

上記の画像は、設定されたルールを示しています。つまり、すべてのポートの上記の宛先IPを除いて、すべてのトラフィックがデフォルトでハブに送信されることを意味します。

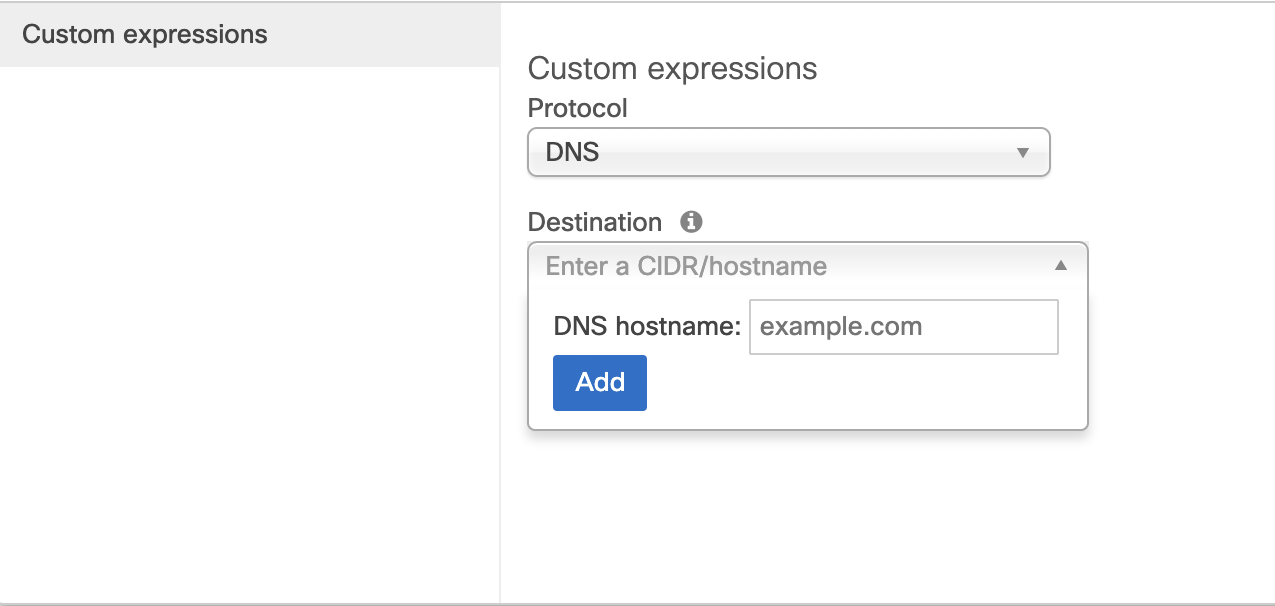

VPN 除外ルールの設定 (DNS ホストネーム)

DNSホスト名を設定するには、Add+ボタンをクリックし、プロトコルを DNS として選択するだけです。これにより、UDP ポート 53で送信される DNSクエリと一致し、以下のように URL を設定するオプションが表示されます:

注:ドメインのすべてのサブドメインを含むワイルドカードを設定するには、たとえば、「google.com」のすべてのサブドメインを設定するには、DNSホスト名テキストボックスに「google.com」を入力するだけです。 特定のサブドメインを除外したい場合は、「mail.google.com」のように特定のサブドメインのみを入力してください。

注:VPNトンネル除外ルールに一致するドメインへのフローがアクティブで、DNSレコードのTTLが切れると、MXはそのWANインターフェースではなくVPN上でトラフィックを迂回します。

アプリケーションベースの VPN 除外ルール

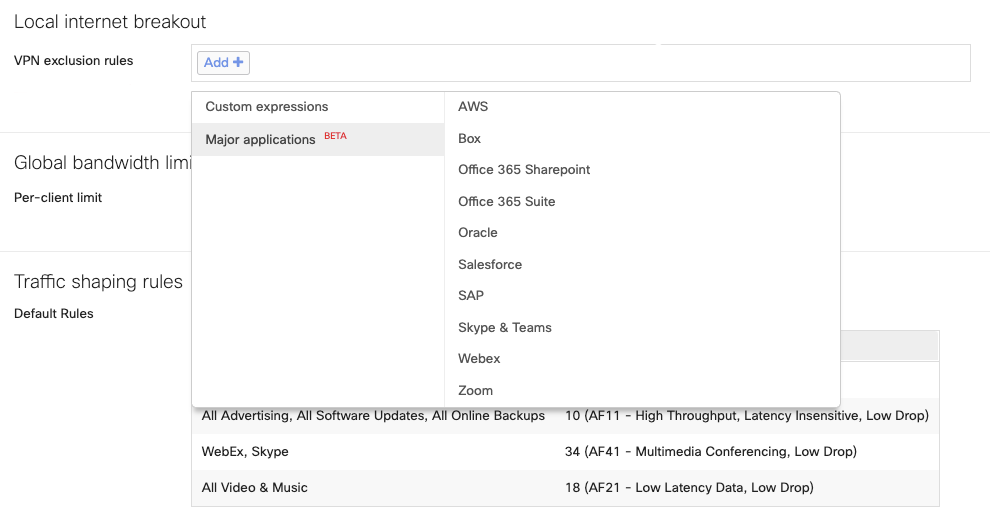

Meraki MXは、有名な SD-WAN アプリケーションのために L7 アプリケーションベースのローカルインターネットブレイクアウトをサポートしています。フルトンネル VPN から除外できるアプリケーションのリストは以下の通りです。

-

Office 365 Suite

-

Office 365 Sharepoint

-

Skype & Teams

-

Webex

-

Zoom

-

Box

-

SalesForce

-

SAP

-

Oracle

-

AWS

要件:

この機能を利用するためには以下の要件を満たす必要があります。

-

Meraki AutoVPN におけるサポート: MX 15 以降がインストールされた MX

-

非 Meraki VPN におけるサポート: MX 18.1 以降がインストールされた MX

-

最低ライセンスタイプ : Secure SD-WAN Plus

-

IP/URL ベースのローカルインターネットブレークアウトに表示されているその他すべての要件

注:アプリケーションベースのVPN 除外ルールはSecure SD-WAN Plus あるいは Secure Teleworker ライセンスが割り当てられた MX/Z シリーズのデバイスでのみサポートされています。MX の機能やライセンスについては Meraki MX Security and SD-WAN Licensing をご参照ください。

設定オプション

ネットワークが前述の要件を満たしている場合、セキュリティ & SD-WAN > SD-WAN & トラフィックシェーピング > ローカルインターネットブレークアウト にて設定オプションが以下の画像のように表示されます。

アプリケーションのエンドポイントの更新はどのように行われるのでしょうか?

エンドポイントを定期的に更新するプロバイダーは、Meraki ダッシュボードを介して監視されています。バックエンドの更新を定期的にチェックし、新しい情報が見つかった場合、Merakiダッシュボードは自動的に設定を更新し、その変更をすべてのお客様にプッシュします(お客様の介入なし)。

考慮すべきシナリオ

-

サービス(上記のアプリケーションのいずれか)は、プライベートデータセンターでホストされている場合。 プライベート DC でホストされているアプリケーションがパブリックインターネット経由でもアクセスできる場合、除外するアプリケーションを選択するだけでは機能しません。

-

Azure でホストされている電子メールサーバーのように、パブリッククラウドインフラ上でプライベートでホストされているサービス: アプリケーションを選択するだけでは、ホストされている電子メールサーバーが公衆インターネット経由で到達可能である場合、トラフィックを除外することはできません。