WPA2-Enterpriseを使用したRADIUS認証の設定

Cisco Meraki MRアクセス ポイントは、外部認証サーバーを使用したWPA2-Enterpriseのサポートなど、ワイヤレス アソシエーション用のさまざまな認証方式に対応しています。ここでは、RADIUSサーバーをWPA2-Enterprise認証に使用する際のダッシュボード設定、RADIUSサーバーの要件、Windows NPSを使用したサーバー設定の例について説明します。

概要

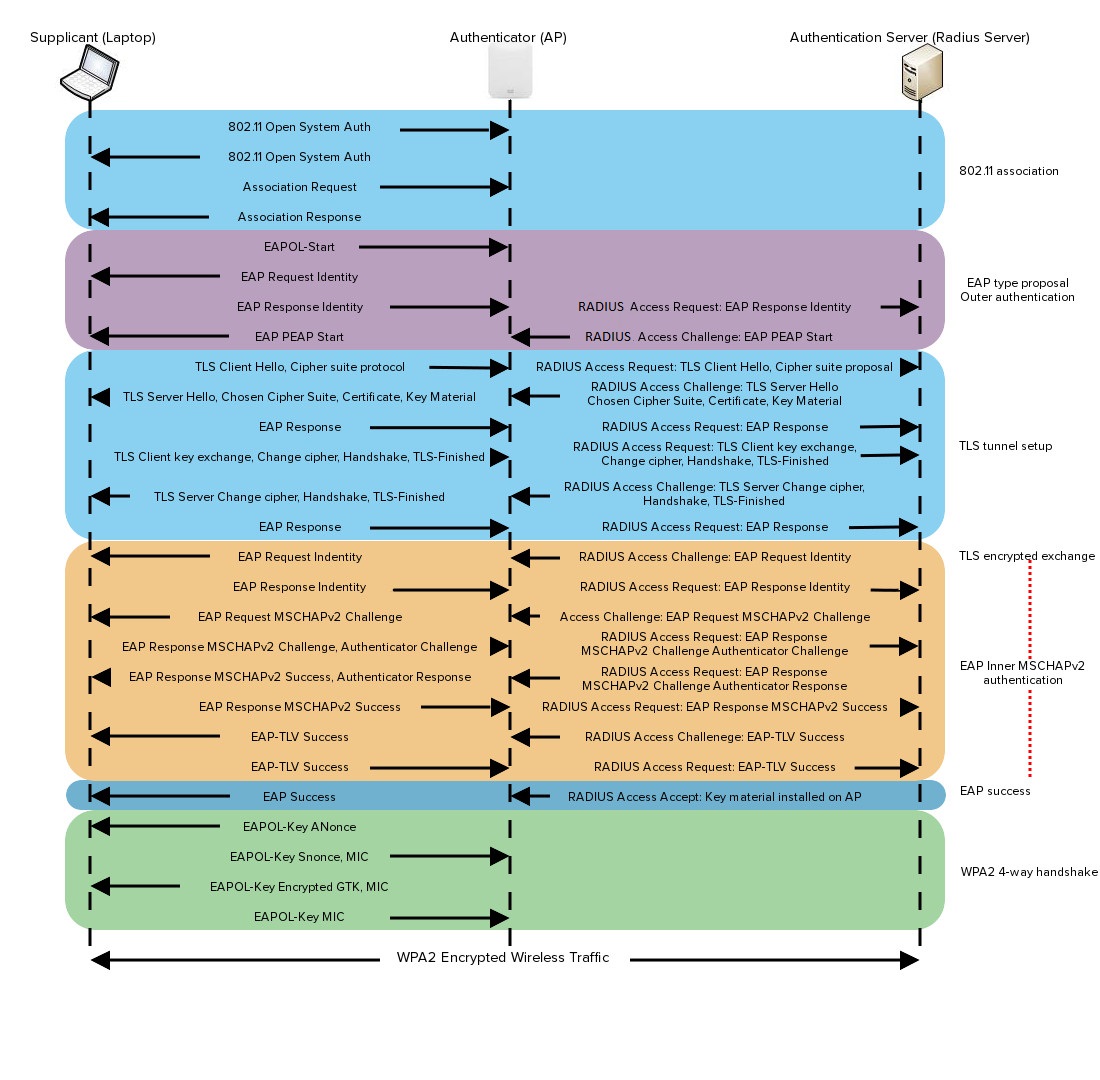

802.1x認証を使用したWPA2-Enterpriseを使用すれば、ドメイン内のユーザまたはコンピュータを認証できます。サプリカント(ワイヤレス クライアント)は、RADIUSサーバー(認証サーバー)で設定されたEAP方式を使用して、RADIUSサーバーに対して認証を行います。ゲートウェイAP(オーセンティケータ)の役割は、サプリカントと認証サーバーの間で認証メッセージを送信することです。これは、RADIUSサーバーがユーザの認証を行うことを意味します。

APはサプリカントとEAPOLを交換し、それらをRADIUS Access-Requestメッセージに変換します。このメッセージは、ダッシュボードで指定されたRADIUSサーバーのIPアドレスとUDPポートに送信されます。サプリカントがネットワークにアクセス可能な状態にするには、ゲートウェイAPがRADIUSサーバーからRADIUS Access-Acceptメッセージを受信する必要があります。

パフォーマンスを最大限に高めるためには、RADIUSサーバーとゲートウェイAPを同じレイヤ2ブロードキャスト ドメイン内に配置して、ファイアウォール、ルーティング、または認証による遅延が発生しないようにすることをお勧めします。APの役割は、ワイヤレス クライアントを認証することではなく、クライアントとRADIUSサーバーの間の仲介であることに留意してください。

次の図に、MSCHAPv2アソシエーション プロセスを使用したPEAPの詳細な内訳を示します。

サポートされるRADIUS属性

802.1X認証を使用したWPA2-Enterpriseを設定すると、Cisco Merakiアクセス ポイントからお客様のRADIUSサーバーに送信されるAccess-Requestメッセージに、以下の属性が含まれます。

注: これらの属性の詳細については、RFC 2865を参照してください。一部の属性に関する補足的な注記を以下に示します。

- User-Name

- NAS-IP-Address

- NAS-Port

- Called-Station-ID:(1)Merakiアクセス ポイントのBSSID(すべて大文字、オクテットはハイフンで区切られる)と、(2)ワイヤレス デバイスが接続しているSSIDが含まれます。この2つのフィールドはコロンで区切られます。 例:"AA-BB-CC-DD-EE-FF:SSID_NAME"

注: BSSID MACアドレスは、設定されたSSIDごとに異なります。補足情報については、Cisco Meraki BSSID MACアドレスの計算を参照してください。

- Calling-Station-ID:ワイヤレス デバイスのMACアドレス(すべて大文字、オクテットはハイフンで区切られる)が含まれます。例:"AA-BB-CC-DD-EE-FF"

- Framed-MTU

- NAS-Port-Type

- Connect-Info

- Meraki-Device-Name:ダッシュボードで設定されたMerakiデバイスの名前

お客様のRADIUSサーバーからCisco Merakiアクセス ポイントへのAccess-Acceptメッセージで以下の属性を受け取った場合は、これらの属性もCisco Merakiで認識されます。

- Tunnel-Private-Group-ID:ワイヤレス ユーザまたはデバイスに適用されるVLAN IDが含まれます。(これを設定して、管理者がCisco Merakiクラウド コントローラで特定のSSID用に設定したVLAN設定を上書きすることができます。)

- Tunnel-Type:トンネリング プロトコルを指定します。例:VLAN

- Tunnel-Medium-Type:トンネルの作成に使用するトランスポート メディアのタイプを設定します。例:802(802.11を含む)

- Filter-Id / Reply-Message / Airespace-ACL-Name / Aruba-User-Role:これらの属性のいずれかを使用して、ワイヤレス ユーザまたはデバイスに適用するポリシーを伝達できます。(属性のタイプは、Cisco Merakiクラウド コントローラの「Configure(設定)」タブ > 「Group policies(グループ ポリシー)」ページで設定したタイプと一致する必要があります。属性値は、そのページで設定したポリシー グループの名前と一致する必要があります。)

RADIUS設定

最も一般的なEAPの設定は、PEAPとMSCHAPv2の組み合わせです。この設定では、ユーザは認証情報(ユーザまたはマシン認証)の入力を求められます。

注: MerakiプラットフォームではEAP-TLSを使用する証明書ベースの認証もサポートされていますが、これは本書の範囲外です。EAP-TLSを使用したWPA2-Enterpriseの詳細については、 ドキュメントを参照してください。

RADIUSサーバーの要件

RADIUSで使用できるサーバー オプションは多数あります。正しく設定することで、MRアクセス ポイントと連動させることができます。仕様については、RADIUSサーバーのドキュメントを参照してください。ここでは、WPA2-EnterpriseとMerakiを組み合わせる場合の主な要件を示します。

- サーバーは、ネットワーク上のクライアントによって信頼された認証局(CA)から取得した証明書をホストする必要があります。

- WPA2-Enterprise SSIDをブロードキャストするゲートウェイAPはすべて共有シークレットを使用して、サーバー上でRADIUSクライアント/オーセンティケータとして設定する必要があります。

- RADIUSサーバーには、認証対象のユーザ ベースが必要です。

RADIUSサーバーを設定したら、下記の「ダッシュボードの設定」セクションを参照して、RADIUSサーバーをダッシュボードに追加する手順を確認してください。

サーバー認証とマシン認証

PEAP-MSCHAPv2を使用した最も一般的な認証方式は、ユーザ認証です。ユーザ認証方式では、クライアントはドメイン認証情報の入力を求められます。また、RADIUSをマシン認証用に設定することもできます。マシン認証ではコンピュータ自体がRADIUSに対して認証されるため、ユーザがアクセス権を取得するために認証情報を入力する必要はありません。マシン認証には一般にEAP-TLSが使用されますが、一部のRADIUSサーバー オプションを設定すると、PEAP-MSCHAPv2を使用したマシン認証(Windows NPS など)を簡単に実行できるようになります(以下の設定例で説明します)。

注: 「マシン認証」は、MACベースの認証とは異なります。MACベースの認証は、ダッシュボードのWireless(ワイヤレス) > Configure(設定) > Access Control(アクセス制御)にある別の設定オプションです。マシン認証とは、具体的にはRADIUSに対するデバイスの認証を表します。

RADIUSの設定例(Windows NPS + AD)

次の設定例で、ユーザ ベースとして機能するActive Directoryを使用して、Windows NPSをRADIUSサーバーとして設定する方法を説明します。

- ネットワーク ポリシー サーバー(NPS)の役割をWindows Serverに追加します。

- 信頼できる証明書をNPSに追加します。

- NPSサーバーにAPをRADIUSクライアントとして追加します。

- PEAP-MSCHAPv2をサポートするようにNPSのポリシーを設定します。

- (マシン認証のオプション)グループ ポリシーを使用して、PEAP-MSCHAPv2のワイヤレス ネットワーク設定をドメイン メンバーのコンピュータに導入します。

ネットワーク ポリシー サーバー(NPS)の役割をWindows Serverに追加する

Microsoftのネットワーク ポリシー サーバー(NPS)は、Windows Server 2008以降向けのRADIUSサーバー製品です。NPSの役割をWindows Serverに追加する方法と、新しいNPSサーバーをActive Directoryに登録する方法(新しいNPSサーバーがそのユーザ ベースとしてADを使用できるようにする方法)については、次の2つのMicrosoftのドキュメントを参照してください。

信頼できる証明書をNPSに追加する

RADIUSサーバーは、ネットワーク クライアントとMeraki APの両方からサーバーのIDを確認できる証明書をホストする必要があります。この証明書に関しては、次の3つのオプションがあります。

- 信頼できる認証局から発行された証明書を取得する

使用するCAがネットワーク上のクライアントから信頼されていれば、証明書を購入してNPSにアップロードし、サーバーIDを確認できます(クライアントで必須)。信頼できるCAの一般的な例として、GoDaddyやVeriSignなどがあります。 - 公開キー インフラストラクチャを実装し、証明書を生成する(高度)

ネットワーク上に構築されたPKIを使用して、ネットワーク上のクライアントが信頼できる証明書を発行できます。このオプションは、PKIについてよく理解している場合にのみ使用することを推奨します。 - 自己署名証明書を生成し、クライアント サーバーの検証を無効にする(安全性が低い)

テスト/ラボ用に自己署名証明書を生成できます。ただし、クライアントは自己署名証明書を信頼しないため、接続するにはサーバーの検証を無効にする必要があります。

このオプションを使用すると安全性が大幅に低下するため、本番環境での使用は推奨されません。

証明書を取得したら、Microsoftのドキュメントを参照して、証明書のインポート方法を確認してください。

NPSサーバーにAPをRADIUSクライアントとして追加する

このシナリオでは、APがクライアントと通信してドメイン認証情報を受け取ります。認証情報はその後、APからNPSに転送されます。APのRADIUSアクセス要求メッセージをNPSで処理するには、まず、APをIPアドレスでRADIUSクライアント/オーセンティケータとして追加する必要があります。LAN上ではゲートウェイAPしかIPアドレスを持たないため、ネットワーク内のゲートウェイAPはすべてRADIUSクライアントとしてNPSに追加する必要があります。

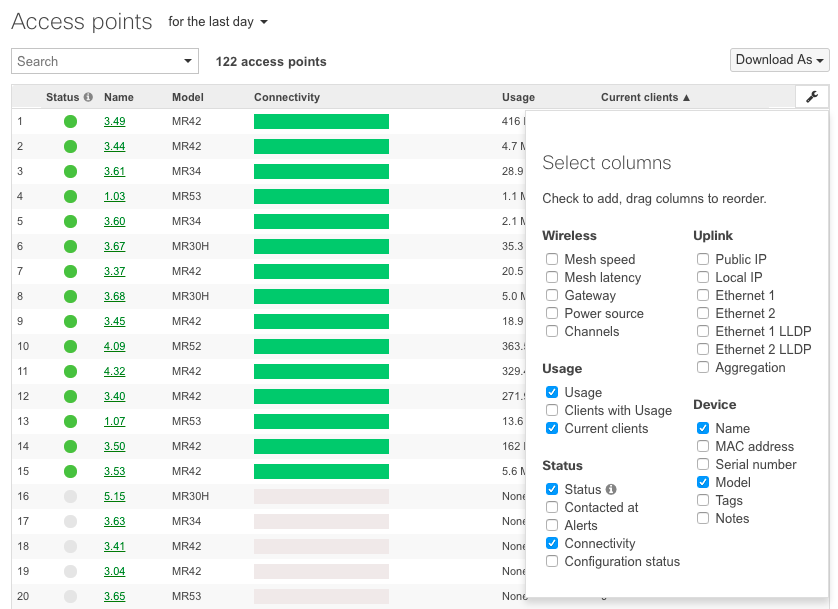

すべてのゲートウェイAPのLAN IPアドレスをすばやく収集するには、ダッシュボードのWireless(ワイヤレス) > Monitor(監視) > Access points(アクセス ポイント)に移動して、「LAN IP」 列がテーブルに追加されていることを確認し、リストされているすべてのLAN IPをメモします。LAN IPが「N/A」のAPはリピータです。リピータをRADIUSクライアントとして追加する必要はありません。

ゲートウェイAPのLAN IPのリストを収集したら、Microsoftのドキュメントを参照して、各APをNPSのクライアントとして追加する方法を確認してください。NPSで設定されている共有シークレットをメモしておきます。これはダッシュボードで参照されます。

注: 時間を節約するために、サブネット全体をRADIUSクライアントとしてNPSに追加することもできます。そのサブネットから送信されたリクエストはすべてNPSによって処理されます。ただし、この方法が推奨されるのは、セキュリティ リスクを減らすよう、すべてのAPが独自の管理VLANとサブネット上にある場合だけです。

一般に、各RADIUSオーセンティケータは、 Microsoft NPSやCisco ISEなどのRADIUS認証サーバーに追加する必要があります。VPNコンセントレーションと集中型レイヤ3ローミングSSIDの場合は、コンセントレータをRADIUS認証サーバーに追加する必要があります。

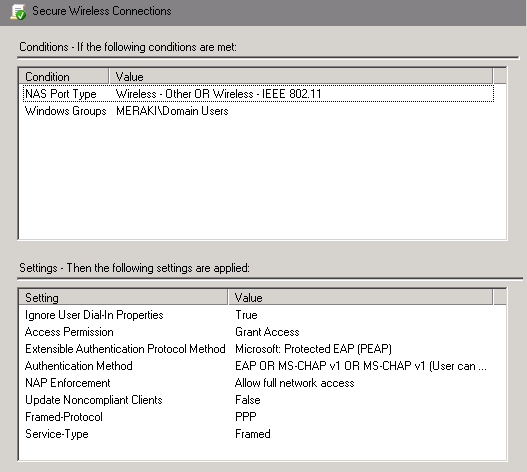

PEAP-MSCHAPv2をサポートするようにNPSのポリシーを設定する

NPSは認証方式としてPEAP-MSCHAPv2をサポートするように設定する必要があります。

これは、以下に示す3つの手順で設定できます(Windows Server 2008のNPSの場合)。

- NPSポリシーを作成する

- ポリシーの処理順序を変更する

- 自動修復を無効にする

NPSポリシーを作成する

- ネットワーク ポリシー サーバーのコンソールを開きます。

- NPS(Local)(NPS(ローカル))を選択します。Getting Started(はじめに)ペインが開きます。

- Standard Configuration(標準設定)ドロップダウンでRADIUS server for 802.1X Wireless or Wired Connections(802.1Xワイヤレス/有線接続用のRADIUSサーバー)を選択します。

- Configure 802.1X(802.1Xの設定)をクリックして、802.1Xの設定ウィザードを開始します。

- Select 802.1X Connections Type(802.1X接続タイプの選択)ウィンドウが表示されたら、Secure Wireless Connections(ワイヤレス接続をセキュリティ保護する)ラジオ ボタンを選択し、Name:(名前:)にポリシー名を入力するか、またはデフォルトを選択します。 Next(次へ)をクリックします。

- Specify 802.1X switches(802.1Xスイッチの指定)ウィンドウで、RADIUSクライアントとして追加したAPを確認します。Next(次へ)をクリックします。

- Configure an Authentication Method(認証方式の設定)で、Microsoft:Protected EAP (PEAP)(Microsoft:保護されたEAP(PEAP))を選択します。

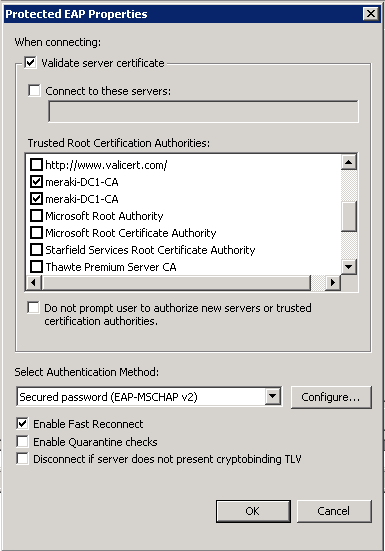

- Configure(設定)をクリックし、Edit Protected EAP Properties(保護されたEAPプロパティの編集)を確認します。サーバーの証明書がCertificate issued(発行された証明書)ドロップダウンに表示されるはずです。Enable Fast Reconnect(すばやい再接続を有効にする)がオンで、EAP type(EAPタイプ)がSecure password(EAP-MSCHAPv2)(セキュア パスワード(EAP-MSCHAPv2))になっていることを確認します。OKをクリックします。 Next(次へ)をクリックします。

- Specify User Groups(ユーザ グループの指定)ウィンドウが表示されたら、Add(追加)をクリックします。

- Domain Users(ドメイン ユーザ)グループを見つけるか、または入力します。このグループはRADIUSサーバーと同じドメイン内にあるはずです。

注: RADIUSがマシン認証に使用されている場合は、 Domain Computers(ドメイン コンピュータ)グループを見つけてください。 - グループを追加したら、OKをクリックします。Next(次へ)をクリックします。

- 「Configure a Virtual LAN(VLAN)(仮想 LAN(VLAN)の設定)」ウィンドウで、Next(次へ) をクリックします。

- Completing New IEEE 802.1X Secure Wired and Wireless Connections and RADIUS clients(新しいIEEE 802.1Xセキュア有線/ワイヤレス接続とRADIUSクライアントを完了しています)と表示されたら、Finish(終了)をクリックします。

ポリシーの処理順序を変更する

- Policies(ポリシー) > Connection Request Policies(接続要求ポリシー)に移動します。ワイヤレス ポリシーを右クリックしてMove Up(上へ移動)を選択し、処理順序を1番目に設定します。

- Policies(ポリシー) > Network Policies(ネットワーク ポリシー)に移動します。ワイヤレス ポリシーを右クリックしてMove Up(上へ移動)を選択し、処理順序を1番目に設定します。

自動修復を無効にする

- Policies(ポリシー) > Network Policies(ネットワーク ポリシー)に移動します。ワイヤレス ポリシーを右クリックしてProperties(プロパティ)を選択します。

- ポリシーのSetting(設定)タブで、Enable auto-remediation of client computers(クライアント コンピュータの自動修復を有効にする)チェックボックスをオフにして、OKをクリックします。

次の画像に、PEAP-MSCHAPv2を使用したユーザ認証をサポートするNPSポリシーの例を示します。

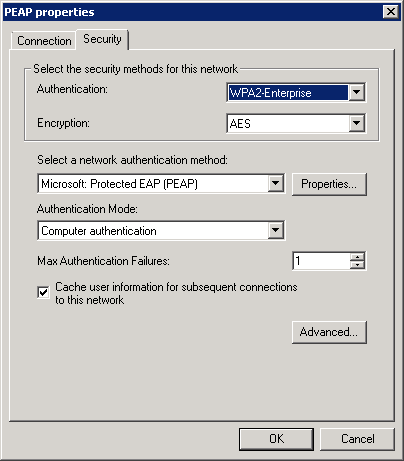

(オプション)グループ ポリシーを使用してPEAPのワイヤレス プロファイルを導入する

シームレスなユーザ エクスペリエンスを実現するには、PEAPのワイヤレス プロファイルをドメイン コンピュータに導入し、ユーザとSSIDの関連付けを容易にするのが理想的です。この方法はユーザ認証の場合はオプションですが、マシン認証の場合は強く推奨されます。

ここでは、Windows Server 2008を実行しているドメイン コントローラで、GPOを使用してPEAPのワイヤレス プロファイルをドメイン コンピュータにプッシュする方法について説明します。

- ドメインのGroup Policy Management(グループ ポリシーの管理)スナップインを開きます。

- 新しいGPOを作成するか、既存のGPOを使用します。

- GPOを編集し、Computer Configuration(コンピュータの設定) > Policies(ポリシー) > Windows Settings(Windowsの設定) > Security Settings(セキュリティ設定) > Public Key Policies(公開キーのポリシー) > Wireless Network (IEEE 801.X) Policies(ワイヤレス ネットワーク(IEEE 801.X)のポリシー)に移動します。

- Wireless Network (IEEE 801.X) Policies(ワイヤレス ネットワーク(IEEE 801.X)のポリシー)を右クリックして、Create a New Windows Vista Policy(新しいWindows Vistaポリシーの作成)を選択します。

- Vista Policy Name(Vistaポリシー名)を指定します。

- Connect to available networks(利用可能なネットワークに接続)でAdd(追加)をクリックします。

- Infrastructure(インフラストラクチャ)を選択します。

- Connection(接続)タブで、Profile Name(プロファイル名)を指定し、Network Name(s)(ネットワーク名)にワイヤレス ネットワークのSSIDを入力します。 Add(追加)をクリックします。

- Security(セキュリティ)タブをクリックします。以下のように設定します。

- Authentication(認証): WPA2-EnterpriseまたはWPA-Enterprise

- Encryption(暗号化): AESまたはTKIP

- Network Authentication Method(ネットワーク認証方式): Microsoft:Protected EAP(PEAP)(Microsoft:保護されたEAP(PEAP))

- Authentication mode(認証モード): Computer Authentication(コンピュータ認証)(マシン認証の場合)

-

Properties(プロパティ)をクリックします。

-

Trusted Root Certification Authorities(信頼されたルート認証局)で、適切な認証局の横のチェックボックスをオンにして、OKをクリックします。

-

OKをクリックして閉じ、ワイヤレス ポリシーのページでApply(適用)をクリックして設定を保存します。

-

ドメイン メンバーのコンピュータを含むドメインまたはOUにGPOを適用します(詳細については、Microsoftのドキュメントを参照してください)。

ダッシュボードの設定

認証をサポートするための適切な要件を満たすようにRADIUSサーバーを設定したので、次にWPA2-EnterpriseをサポートするようにSSIDを設定し、RADIUSサーバーに対して認証を行う方法を説明します。

- ダッシュボードで、Wireless(ワイヤレス) > Configure(設定) > Access control(アクセス制御)に移動します。

- 目的のSSIDをSSIDドロップダウンから選択します(最初に新しいSSIDを作成するには、Wireless(ワイヤレス) > Configure(設定) > SSIDs(SSID)に移動します)。

- Association requirements(アソシエーション要件)で WPA2-Enterprise with my RADIUS server(RADIUSサーバーを使用したWPA2-Enterprise)を選択します。

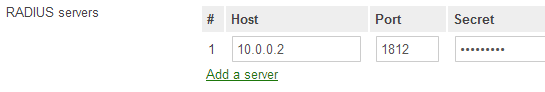

- RADIUS servers(RADIUSサーバー)でAdd a server(サーバーを追加)をクリックします。

- Host(ホスト)にアクセス ポイントから到達可能なRADIUSサーバーのIPアドレスを入力し、Port(ポート)にRADIUSサーバーがAccess-RequestをリスンするUDPポート(デフォルトは 1812)を入力し、 Secret(シークレット)にRADIUSクライアントの共有シークレットを入力します。

- Save Changes(変更を保存)ボタンをクリックします。

上記のRADIUSサーバーの要件とは別に、すべての認証対象APは、ダッシュボードで指定したIPアドレスとポートにアクセスできる必要があります。APがすべてRADIUSサーバーにネットワーク接続でき、ファイアウォールがアクセスを妨げていないことを確認します。

VLANタギング オプション

ダッシュボードには、特定のSSIDからのクライアント トラフィックに特定のVLANタグを付けるための各種オプションが用意されています。一般に、SSIDはを表すため、そのSSIDからのクライアント トラフィックはすべて、そのVLANで送信されます。

RADIUSの統合により、VLAN IDをRADIUSサーバーの応答に組み込むことができます。 これにより、RADIUSサーバーの設定に基づいてVLANを動的に割り当てることができます。具体的な設定については、RADIUS属性を使用したクライアント VLANのタギングに関するドキュメントを参照してください。

ダッシュボードからのRADIUSのテスト

ダッシュボードにはRADIUSのテスト ユーティリティが組み込まれています。このユーティリティを使用して、すべてのアクセス ポイント(少なくとも、RADIUSを使用してSSIDをブロードキャストするアクセス ポイント)がRADIUSサーバーにアクセスできることを確認します。

- Wireless(ワイヤレス) > Configure(設定) > Access control(アクセス制御)に移動します。

- この記事の手順に従ってWPA2-Enterpriseが設定済みであることを確認します。

- RADIUS servers(RADIUSサーバー)で、目的のサーバーのTest(テスト)ボタンをクリックします。

- Username(ユーザ名)フィールドとPassword(パスワード)フィールドに、ユーザ アカウントの認証情報を入力します。

- Begin test(テストを開始)をクリックします。

- ウィンドウにネットワーク内の各アクセス ポイント(AP)のテストの進行状況が表示され、最後にテスト結果の概要が表示されます。

APs passed(成功したAP):オンライン状態になっており、指定した認証情報で認証に成功したアクセス ポイント。

APs failed(失敗したAP):オンライン状態だったが、指定した認証情報で認証できなかったアクセス ポイント。APからサーバーに到達でき、APがRADIUSサーバーにクライアントとして追加されていることを確認してください。

APs unreachable(到達不能なAP):オンライン状態でなかったため、テストできなかったアクセス ポイント。

RADIUSアカウンティング

オプションで、WPA2-EnterpriseをRADIUS認証と組み合わせて使用するSSIDに対してRADIUSアカウンティングを有効化できます。有効にすると、指定されたRADIUSアカウンティング サーバーにAPから「開始」と「停止」のアカウンティング メッセージが送信されます。

以下に、SSIDでRADIUSアカウンティングを有効にする方法を示します。

- Wireless(ワイヤレス) > Configure(設定) > Access control(アクセス制御)に移動し、ドロップダウン メニューから目的のSSIDを選択します。

- RADIUS accounting(RADIUSアカウンティング)で、RADIUS accounting is enabled(RADIUSアカウンティングを有効にする)をオンにします。

- RADIUS accounting servers(RADIUSアカウンティング サーバー)でAdd a server(サーバーを追加)をクリックします。

注: フェールオーバー用に複数のサーバーを追加できます。RADIUSメッセージは、これらのサーバーに対して上から順に送信されます。 - 以下の詳細情報を入力します。

- Host(ホスト):APがRADIUSアカウンティング メッセージを送信するIPアドレス

- Port(ポート):アカウンティング メッセージをリスンするRADIUSサーバー上のポート(デフォルトは1813)

- Secret(シークレット):APとRADIUSサーバー間でのメッセージ認証に使用される共有キー

- Save changes(変更を保存)をクリックします。

この時点で、クライアントがSSIDとの接続/接続解除に成功したときに、「開始」と「停止」のアカウンティング メッセージがAPからRADIUSサーバーに送信されるようになります。

Cisco Identity Services Engine(ISE)をRADIUSサーバーとして使用して、ワイヤレス ネットワークのエンタープライズWPA2認証を行うようにCisco Merakiアクセス ポイントを設定できます。ここでは、このプラットフォームとの基本的な統合について説明します。Cisco ISEの詳細な設定方法については、Cisco Identity Services Engine User Guideを参照してください。

Cisco ISEを使用してRADIUSでWPA2-Enterpriseを設定する

Cisco Identity Services Engine(ISE)をRADIUSサーバーとして使用して、ワイヤレス ネットワークのエンタープライズWPA2認証を行うようにCisco Merakiアクセス ポイントを設定できます。ここでは、このプラットフォームとの基本的な統合について説明します。Cisco ISEの詳細な設定方法については、Cisco Identity Services Engine User Guideを参照してください。

前提条件

- Cisco ISEがインストール済みで、APから到達可能であること

- WPA2-Enterpriseを使用するように設定されたSSIDが、Cisco ISEサーバーを指していること

サーバー証明書のインストール

Cisco ISEをインストールすると、デフォルトでローカルの自己署名証明書と秘密キーが生成され、サーバーに保存されます。この証明書はデフォルトでWPA2-Enterpriseに使用されます。自己署名証明書では、Cisco ISEのホスト名が一般名(CN)として使用されます(HTTPS通信で必須のため)。

注: RADIUSに自己署名証明書を使用することは推奨されません。デフォルトの自己署名証明書を使用するには、RADIUSサーバーのIDを検証しないようにクライアントを設定する必要があります。RADIUSサーバーの証明書オプションについては、RADIUSに関するドキュメントを参照してください。

管理対象のネットワーク デバイスを追加する

- Cisco ISEで、Administration(管理) > Network Resources(ネットワーク リソース) > Network Devices(ネットワーク デバイス)を選択します。

- 左側にある「Network Devices(ネットワーク デバイス)」ナビゲーション ペインから、 Network Devices(ネットワーク デバイス)をクリックします。

- Add(追加)をクリックするか、特定のデバイスの横のチェック ボックスをオンにし、Edit(編集)をクリックして編集するか、またはDuplicate(複製)をクリックしてエントリを複製します。また、「Network Devices(ネットワーク デバイス)」ナビゲーション ペイン上のアクション アイコンからAdd new device(新規デバイスの追加)をクリックするか、リストからデバイス名をクリックして編集することもできます。

- 右側のペインで、Name(名前)とIP Address(IPアドレス)を入力します。

- Authentication Settings(認証設定)チェック ボックスをオンにし、RADIUS認証のShared Secret(共有シークレット)を定義します。これは、ダッシュボードでSSIDを設定した際にRADIUSサーバーに入力したSecret(シークレット)と一致している必要があります。

- Submit(送信)をクリックします。

ポリシー セットを有効にする

Cisco ISEでは、ポリシー セットをサポートしています。基本的な認証/許可ポリシー モデルは認証/許可ルールを一律にリストしたものですが、これに対し、ポリシー セットを使用すると認証/許可ポリシーをグループ化できます。ポリシー セットを使用すると、社内のITビジネス ユースケースをポリシー グループやサービス(VPNや802.1Xなど)で論理的に定義できるようになります。これにより、設定、導入、トラブルシューティングがはるかに容易になります。

- Cisco ISEで、Administration(管理) > System(システム) > Deployment(導入) > Settings(設定) > Policy Sets(ポリシー セット)を選択します。

- Default(デフォルト)ポリシーをクリックします。デフォルトのポリシーが右側に表示されます。

- 上にあるプラス記号(+)をクリックし、Create Above(上記を作成)を選択します。

- このグループ ポリシーのName(名前)、Description(説明)、Condition(条件)を入力します。

- Authentication policy(認証ポリシー)を定義します。

- Submit(送信)をクリックします。ポリシー セットを設定すると、Cisco ISEからすべての管理者がログアウトされます。再度ログインして管理者用ポータルにアクセスします。

認証ポリシーを設定する

- Cisco ISEで、Actions(アクション)メニューを選択し、Insert New Rule Above(上記の新規ルールを挿入)をクリックします。

- Name(名前)にこのサブルールの名前を入力します(例:Dot1X)。

- 小さいウィンドウ アイコンをクリックし、Conditions(条件)メニューを開きます。

- Create New Condition(新規条件の作成)を選択します(高度なオプション)。

- Network Access(ネットワーク アクセス) > EAP Authentication(EAP認証)を選択します。

- 演算子のボックスはEQUALSに設定されたままにします。

- 最後のボックスで、EAP-MSCHAPv2を選択します。

- Use(使用)フィールドで、Active DirectoryをIDストアとして選択します。 目的の導入環境に合わせてActive Directory統合を設定します。