Merakiクラウド アーキテクチャ

Merakiクラウド ソリューション

Merakiクラウド ソリューションは、ユーザがすべてのMerakiネットワーク デバイスをシンプルかつセキュアな単一プラットフォームから管理できる一元管理サービスです。

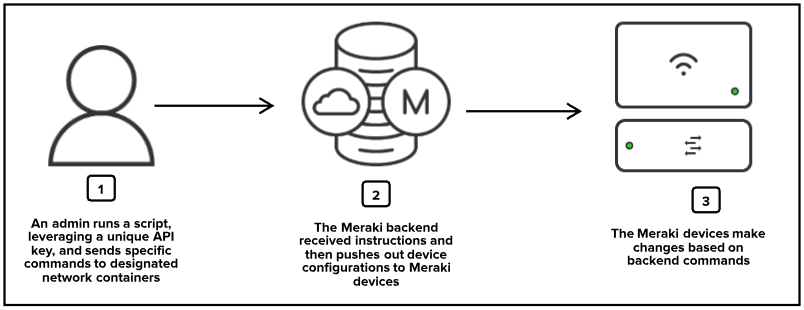

ユーザはMerakiダッシュボードWebインターフェースまたはAPIを介してMerakiデバイスを展開、監視、および設定できます。ユーザが設定変更を行うと、変更要求はMerakiクラウドに送信され、Merakiクラウドから関連するデバイスにプッシュされます。

用語の定義

Merakiダッシュボード

Merakiデバイスおよびサービスの設定に使用される最新のWebブラウザベースのツール。

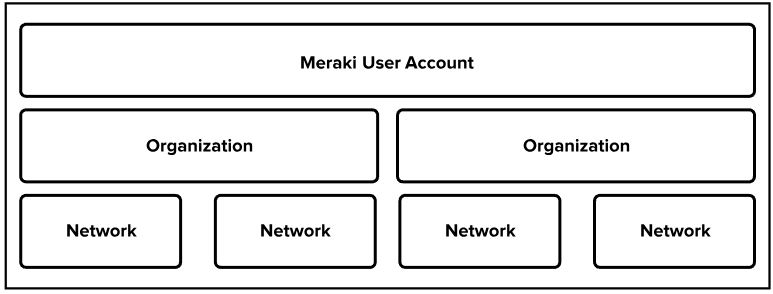

アカウント

Merakiのオーガナイゼーションへのアクセスおよび管理に使用されるMerakiユーザのアカウント。

オーガナイゼーション

1つ以上のアカウントによって管理されるMerakiネットワークを格納する論理コンテナ。

ネットワーク

一元管理されるMerakiデバイスおよびサービスセットを格納する論理コンテナ。

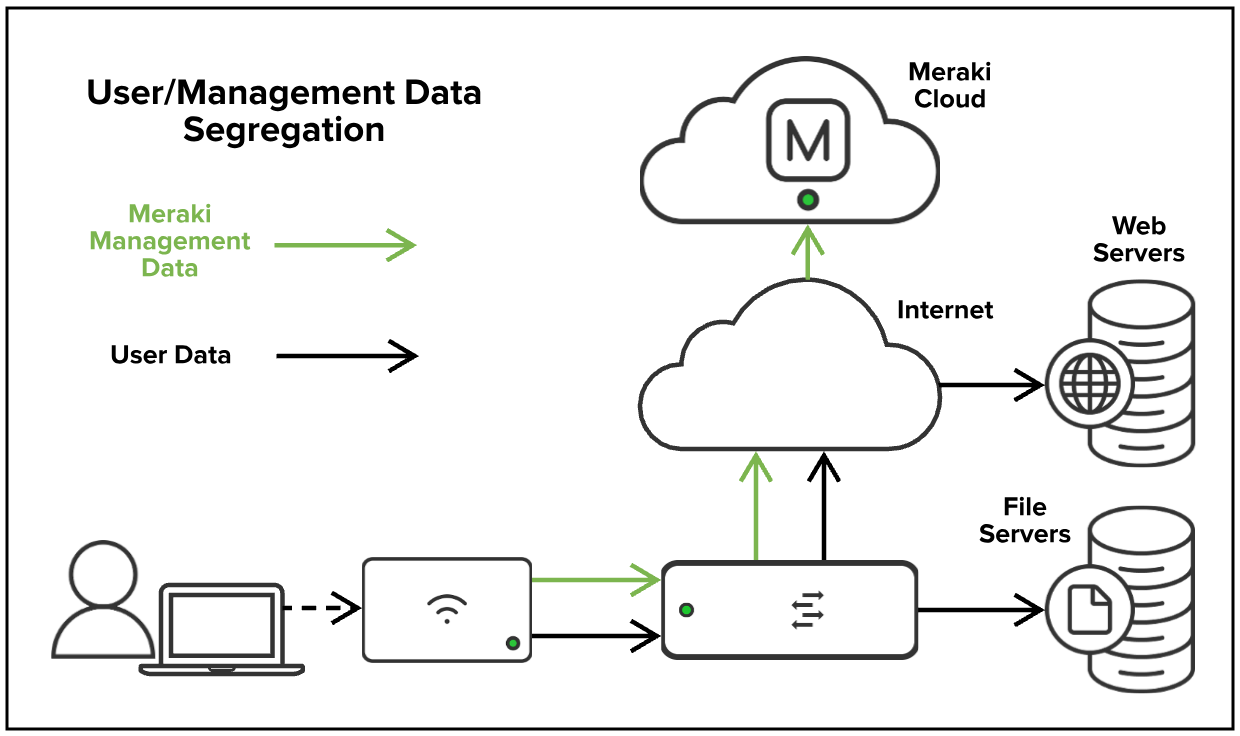

管理データ

セキュアなインターネット接続を介してMerakiデバイス(無線アクセス ポイント、スイッチ、セキュリティ アプライアンス)からMerakiクラウドに送信されるデータ(設定、統計、監視など)。

ユーザ データ

ユーザ トラフィックに関係するデータ(Webブラウジングや内部アプリケーションなど)。 ユーザ データはMerakiクラウドに送信されず、LANまたはWAN経由で宛先に直接送信されます。

Merakiクラウド アーキテクチャ

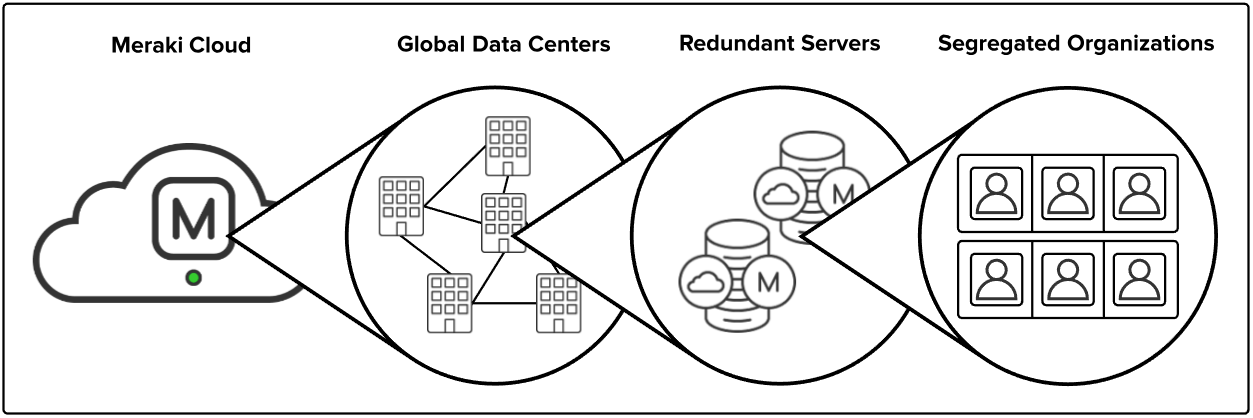

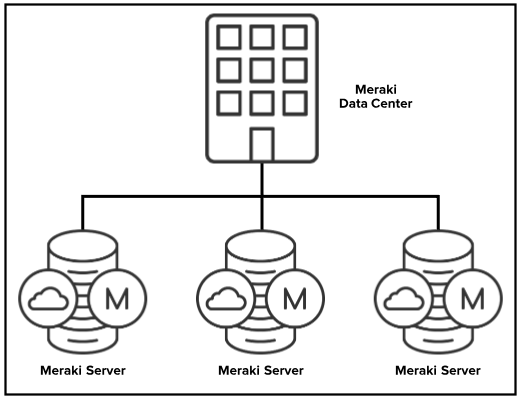

MerakiクラウドはMeraki管理ソリューションの基盤です。この「クラウド」は、世界中のMerakiデータセンターに戦略的に配置された信頼性の高いマルチテナント サーバーを集めたものです。これらのデータセンターのサーバーは、多くの別個のユーザ アカウントからなる強力なホスティング コンピュータです。これらのサーバーは、すべてのアカウントがホスト(サーバー)上のコンピューティング リソースを(平等に)共有するため、「マルチテナント」サーバーと呼ばれます。これらのアカウントがリソースを共有してはいますが、Merakiでは、アカウント認証に基づいてオーガナイゼーション アクセスを制限したり、ユーザ パスワードやAPIキーなどの認証情報をハッシュ化したりすることによって、顧客情報のセキュリティを保持します。

データセンター

顧客管理データは、独立した同一地域のデータセンター全体にリアルタイムで複製されます。これらの同一データは、自動夜間アーカイブ バックアップで地域内のサードパーティ クラウド ストレージ サービスに複製されます。 Merakiクラウドは顧客ユーザのデータを保管しません。Merakiクラウドに保管されるデータの種類についての詳しい情報は、以下の「管理データ」のセクションをご覧ください。

すべてのMerakiサービス(ダッシュボードおよびAPI)も、複数の独立したデータセンター全体で複製されるため、災害によりデータセンターに障害が発生した場合にこれらを速やかにフェールオーバーできます。

MerakiのTier-1データセンターは世界中に配置されており、注意を要する国および地域でのデータ主権に対応するための高可用性ローカル データ保持と、信頼性のあるクラウド管理通信を容易にするための高速接続が可能です。これらのデータセンターは、PCI、SAS70 Type II / SSAE、PCIおよびISO27001などの認定を保持しています。さらに、すべてのMerakiデータセンターは、独立したサードパーティによる日次の侵入テストを受けています。データセンターの主な特徴として、以下のようなものがあります。

-

稼働時間のSLAが99.99%

-

24時間、週7日の自動障害検出

-

データセンター間でのデータのリアルタイム複製

-

サーバー上のすべての機密データ(パスワードなど)のハッシュ化

モニタリング、冗長性、災害復旧、セキュリティなどについて詳しくは、Merakiのデータセンター設計のページを参照してください。データセンターの冗長性と信頼性についての詳しい情報は、以下の「信頼性と可用性」のセクションで扱われています。

一部のアカウントおよびコンフィギュレーションの設定は、管理のためリージョナルエクスポートが実行される可能性があります。これらの設定の完全なリストについては、Merakiマスター コントローラに保管されているデータの記事にあります。

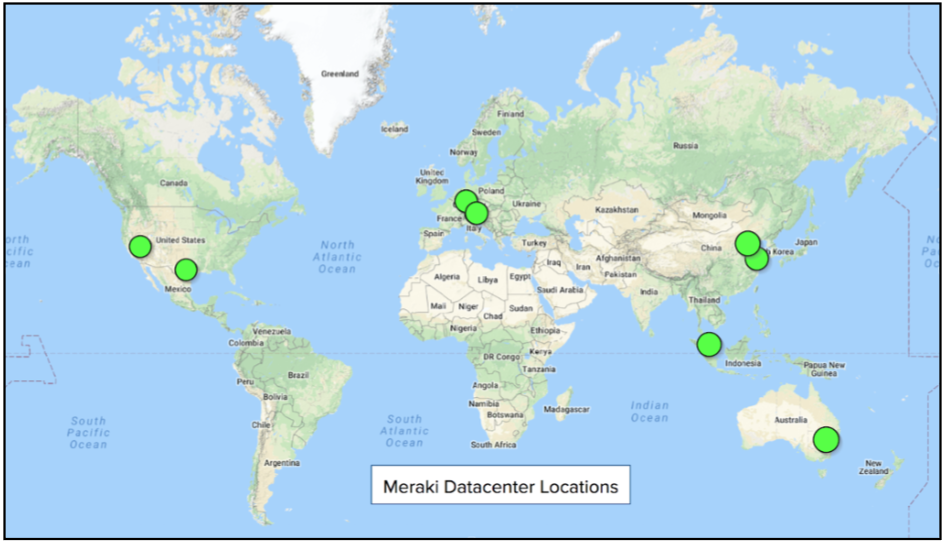

データセンターの場所

各地域(北米および南米、欧州、アジア、中国)には、エンドポイントのプライマリMerakiサーバーが配置される、地理的に一致するデータセンターが、少なくとも1ペア((フェールオーバー用))用意されてい、ます。以下の表は、各ダッシュボード地域を扱うデータセンターを示しています。

|

地域 |

データセンター1 |

データセンター2 |

|

北米および南米 |

米国 |

米国 |

|

欧州 |

ドイツ |

ドイツ |

|

アジア |

オーストラリア |

シンガポール |

|

中国 |

中国 |

中国 |

アカウントを作成するとき、お客様のデータがホストされる地域を選択できます。世界中に拡がるネットワークお持ちの場合、データ保存地域(米国、EU、アジア、中国)ごとに別々のオーガナイゼーションを作成する必要があります。アカウントごとのホスティング地域は、ユーザがサインインしたときにMerakiダッシュボード ページの一番下に表示されます。

データセンターでのデータ保存

Merakiデータセンターには、アクティブなMerakiデバイス設定データと過去のネットワーク使用データが格納されています。これらのデータセンターには、お客様の管理データが格納されている複数の計算サーバーが収容されています。これらのデータセンターにはお客様のユーザ データは保存されていません。 これらのデータの種類については、以下の「データ」セクションで扱われています。

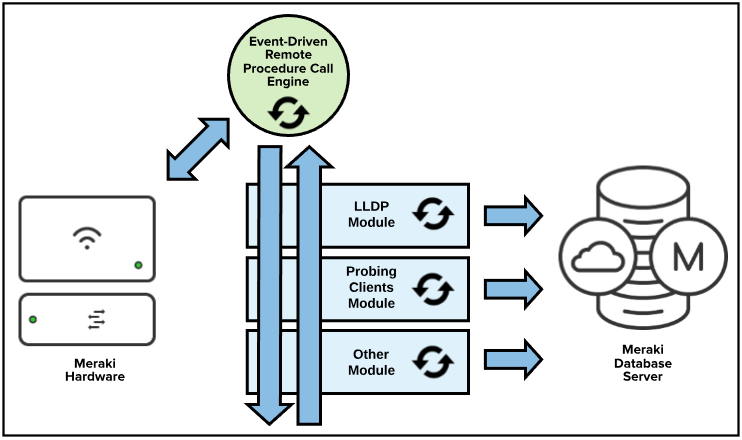

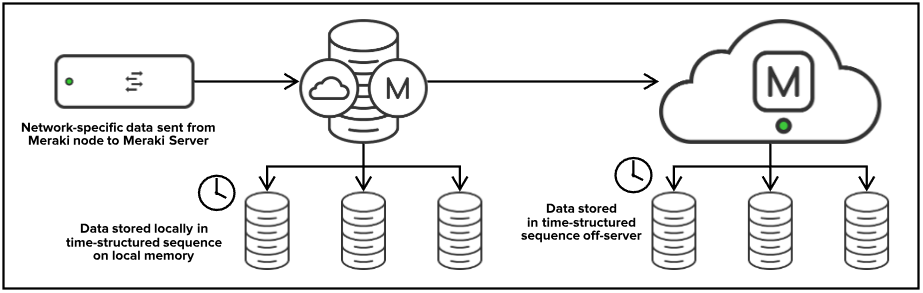

Merakiデバイスからクラウドへの通信

Merakiでは、MerakiデバイスがMerakiダッシュボードと通信し、Merakiサーバーがデータを送受信するために、イベント駆動型のリモート プロシージャ コール(RPC)エンジンが使用されています。Merakiハードウェア デバイスは、Merakiクラウドがデータ収集および設定展開のためにデバイスへの呼び出しを開始したとき、サーバー/受信側の役目を務めます。クラウド インフラストラクチャが起動側であるため、デバイスが実際にオンライン状態になる前に(あるいは物理的に配備される前に)設定を実行できます。

クラウド接続が失われた場合(ほとんどの場合はローカルのISPまたは接続の障害によって発生します)、Merakiハードウェア デバイスは、クラウド接続が復元されるまで、最後に認識した設定を使用して稼働し続けます。

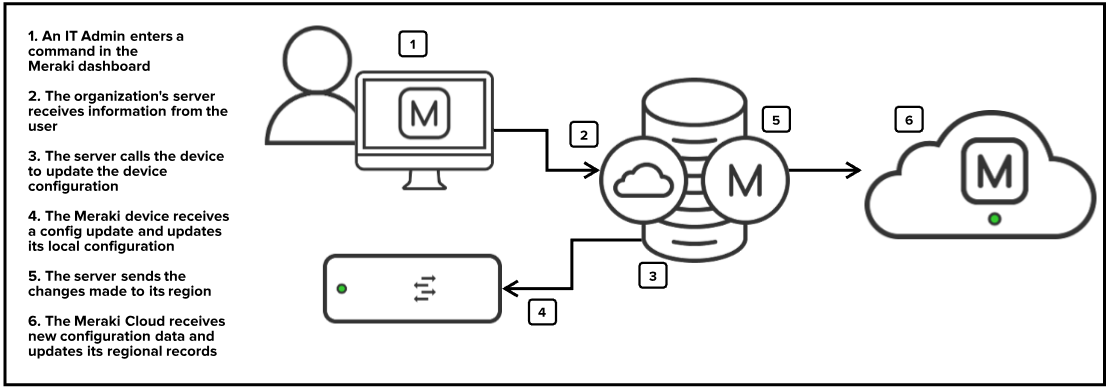

通信プロセス

デバイスがオフライン状態の場合、接続されるまで、Merakiクラウドへの接続の試行を続けます。デバイスはオンライン状態になると、Merakiクラウドから最新の設定を自動的に受信します。デバイスがオンライン状態のときにデバイス設定が変更された場合、デバイスはこれらの変更を自動的に受信して更新します。これらの変更は、通常はわずか数秒でデバイスで利用できるようになります。ただし、変更が大量にある場合は、デバイスに到達するまでに著しく時間がかかる場合もあります。ユーザによる設定変更がない場合、デバイスは設定が最新のものに更新されているか定期的な検査を自動的に継続します。

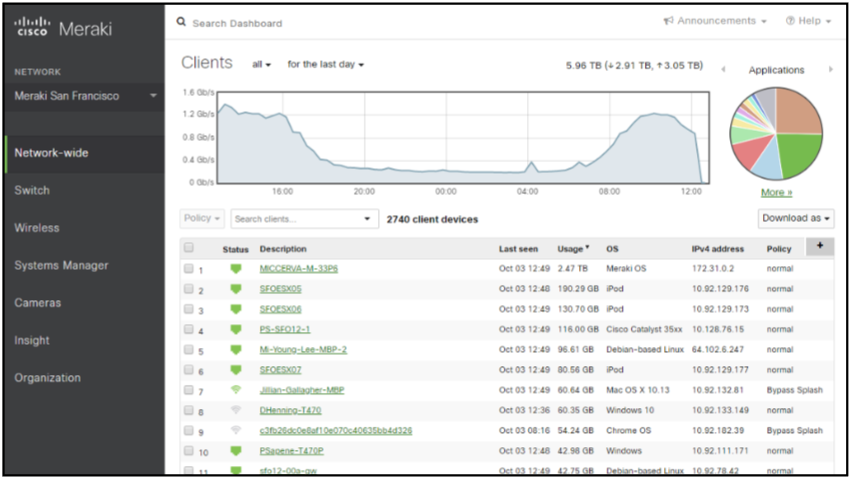

デバイスはネットワーク上で稼働しながら、デバイスおよびネットワークの使用状況の分析情報をMerakiクラウドに送信します。この情報に基づくグラフやチャート形式のダッシュボード分析情報はMerakiクラウド内で定期的に更新され、ダッシュボードに表示されます。

設定コンテナ

デバイス設定はMerakiバックエンドにコンテナとして保存されます。デバイス設定がアカウント管理者によってダッシュボードまたはAPI経由で変更された場合、コンテナが更新され、コンテナが関連付けられているデバイスに、セキュアな接続を介してプッシュされます。さらにコンテナは、フェールオーバーおよび冗長性のために設定変更をMerakiクラウドに送信します。

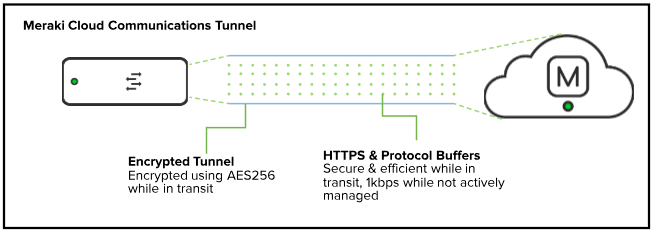

セキュアなデバイス接続

デバイスがクラウドと通信するために、Merakiでは管理データの伝送中にAES256暗号化を使用した自社独自の軽量暗号化トンネルを活用します。 そのトンネル自体の内部で、Merakiはセキュアで効率的なソリューションのためにHTTPSおよびProtocol Buffersを活用します。デバイスがアクティブに管理されていないときはデバイスあたり1 kbpsに制限します。

設定インターフェース

Merakiダッシュボード

Merakiダッシュボードは、Merakiデバイスおよびサービスの設定に使用される最新のWebブラウザベースのツールです。

Merakiダッシュボードは、従来のコマンド ラインに代わるMerakiの表示ツールで、多数のルーター、スイッチ、セキュリティ デバイスなどを管理するために使用されます。Merakiではネットワーク内のすべてのデバイスを1つの場所に集めることで、ユーザは単純で使いやすい方式で変更を適用できます。

デバイス管理の簡素化に加えて、ダッシュボードはネットワークの分析情報を表示し、ネットワーク権限を適用し、ユーザを追跡するためのプラットフォームでもあります。ダッシュボードにより、ユーザはカメラ ストリームの表示、ユーザのモバイル デバイスおよびコンピュータの管理、コンテンツ ルールの設定、アップストリーム接続の監視を1つの場所から実行できます。

Meraki API

Meraki APIは、プログラミング可能な方法でMerakiソリューションを制御し、ダッシュボードではできない場合がある操作を実行したり、粒度の細かい管理を提供したりできます。Meraki APIは、転送にHTTPSを使用しオブジェクトの直列化にJSONを使用するRESTful APIです。

APIへのオープンなアクセス性を提供することで、Merakiはクラウド プラットフォームの能力を一層深いレベルで活用し、効率的で強力なソリューションを作成します。Meraki APIを使用することで、ユーザはデプロイメントの自動化、ネットワークの監視、Merakiダッシュボードに加えて追加のソリューションの構築をすることが可能となります。

APIキーはMerakiプラットフォームを通じて特定のユーザ アカウントに関連付けられています。個人が複数のMerakiオーガナイゼーションへの管理アクセス権を持つ場合、単一のキーでこれらの複数のオーガナイゼーションを設定および制御できます。

信頼性と可用性

Merakiでは高い保守性をお客様に保証するために、複数の方法による高可用性(HA)アーキテクチャを実現しています。Merakiのデータセンターを通過するネットワーク接続は高帯域で、高い回復力を備えています。共有型のHA構造により、局所的な障害が発生してもデータを利用でき、データセンターのバックアップ アーキテクチャにより、顧客管理データは壊滅的な障害が発生しても常に利用できます。これらのバックアップは、サードパーティのクラウドベースのストレージ サービスに保管されます。また、これらのサードパーティ サービスは、地域のデータ保管規制に準拠するために、地域ごとにMerakiデータを保管します。

データセンターのアップリンク接続の高可用性

Merakiではデータセンターからの複数の高速接続を使用し、接続の完全性を常に監視しています。Merakiのネットワーク接続ではDNSの到達可能性をテストして完全性を判別し、データセンターはリンクの品質が低下した場合に第2のリンクにフェールオーバーします。

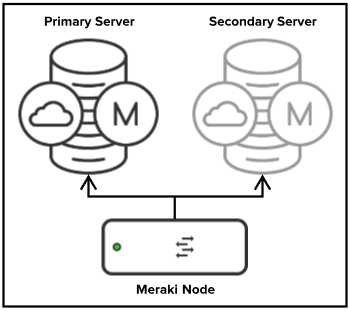

Merakiサーバーの高可用性

単一のデバイスが同時に複数のMerakiサーバーに接続するため、フェールオーバーが必要な場合でもすべてのデータが最新状態に保たれます。この第2のMerakiサーバー接続により、Merakiサーバー障害が発生した場合にデバイス設定の完全性と過去のネットワーク使用データが保たれます。

サーバー障害や接続障害が発生した場合、ノード接続はセカンダリ サーバーにフェールオーバーします。プライマリ サーバーが復旧すると、接続中のノードに目に見えた影響を及ぼすことなく接続が再確立されます。

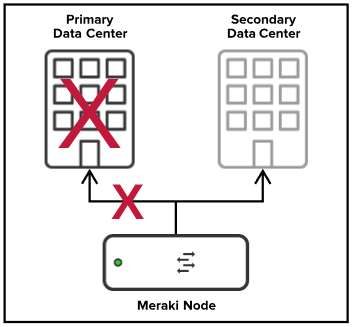

データセンターのバックアップの高可用性

Merakiでは、有効な顧客管理データを同じ地域内のプライマリ データセンターおよびセカンダリ データセンターに保持します。これらのデータセンターは、同じ地域に影響を及ぼすおそれがある物理的な災害や停電を回避するために、地理的に離されています。これらのデータセンターに保管されたデータはリアルタイムで同期されます。データセンターに障害が発生した場合、プライマリ データセンターは、最新の設定が保管されているセカンダリ データセンターにフェールオーバーされます。

災害復旧計画

顧客管理データの保管とそのダッシュボードおよびAPIサービスの信頼性は、Merakiの主要な優先事項です。いずれかのMerakiデータセンターで災害が発生したときにデータ損失を防ぐために、Merakiには複数の主要な障害点があります。それぞれのMerakiデータセンターは、同じ地域の別のデータセンターとペアになっています。片方のデータセンターが完全に壊滅した場合、バックアップを地域内のもう片方のデータセンターに数分で展開できます。また、両方のデータセンターに影響が及んだ場合、2つの異なるサードパーティのクラウド ストレージ サービス(それぞれが独自の物理的な保管の冗長性を持つ)にホスティングされている夜間バックアップを使用して、データを復旧できます。

管理データ

Merakiクラウドではソリューションを実現するために、特定の種類の「管理」データを収集して保管します。すべての形式のデータは、Merakiサーバーとの伝送中に暗号化されます。Merakiクラウドには主に以下の4種類のデータが保管されています。

ユーザ レコード

アカウントのメールアドレスや企業名のほか、ユーザ名や所在地などのその他のオプション情報が含まれています。

設定データ

お客様がMerakiダッシュボードで行ったネットワーク設定などの設定が含まれます

分析データ

クライアント、トラフィック、および場所の分析データが含まれており、お客様のサイト全体でのトラフィックおよび徒歩移動のパターンを視覚化し、ネットワークの洞察を提供します

お客様がアップロードしたアセット

お客様指定の間取り図やスプラッシュ ロゴなどのお客様がアップロードしたすべてのアセットが含まれます

サーバー データの分離

Merakiサーバーのユーザ データはユーザ権限に基づいて分離されます。各ユーザ アカウントはオーガナイゼーションの権限に基づいて認証されます。つまり、各ユーザはユーザとして追加されているオーガナイゼーションに関連付けられた情報にのみアクセスできることを意味します。オーガナイゼーション管理者は自分のオーガナイゼーションにユーザを追加し、これらのユーザは自分のユーザ名および安全なパスワードを設定します。そのユーザはそのオーガナイゼーションの固有IDに関連付けられ、承認されたオーガナイゼーションIDに合わせて範囲指定されたデータのみ、Merakiサーバーに要求できます。

また、Merakiの開発チームは開発環境と本番環境用に別々のサーバーを持っているため、Merakiがテストや開発目的でお客様の生のデータを使用することはありません。Merakiユーザのデータは他のユーザから決してアクセスできず、開発の変更の影響を受けません。

ネットワークおよび管理データの分離

Merakiの「帯域外」コントロール プレーンは、管理データとユーザ データを分離します。管理データは、安全なインターネット接続を介してMerakiデバイス(無線アクセス ポイント、スイッチ、セキュリティ アプライアンスなど)からMerakiクラウドに送信されます。ユーザ データ(ネットワーク トラフィック、Webブラウズ、内部アプリケーションなど)はMerakiクラウド経由で送信されず、LAN上またはWAN経由で宛先に直接送信されます。

ネットワーク使用状況データの保持

Merakiでは、アプリケーション使用状況、設定変更、バックエンド システム内のイベント ログなどの管理データを格納しています。顧客データは、EU地域では14か月、世界の他の地域では26か月保管されます。Merakiのデータ保管期間は、ダッシュボードの対前年比報告機能(12か月)に加えて、削除時にデータがMerakiバックアップから除去されたことを確認する追加の期間(2か月)に基づいています。Merakiでは、容易に検索および参照が可能なデータを作成する、自社独自のデータベース システムを使用します。

分離されたユーザ アセット

Merakiでは、お客様指定の間取り図やスプラッシュ ロゴなどのお客様がアップロードしたすべてのアセットを保管します。これらのものは、その特定の顧客ネットワークのMerakiダッシュボード内でのみ利用されるため、オーガナイゼーションまたはネットワークIDアクセスに関連付けられた標準のユーザ権限に基づいて安全に分離されています。ホスト ネットワークへのアクセスが認証されているユーザのみが、アップロードされたアセットにアクセスできます。

データ セキュリティ

Merakiデバイスおよびサーバーとの間で転送されるすべてのデータは、独自仕様のセキュアな通信トンネル経由で転送されます(上記の「セキュアなデバイス接続」セクションを参照してください)。通信データはこのトンネル経由での伝送中に暗号化されます。Merakiクラウドへのすべてのクライアント管理接続(ダッシュボードおよびAPI)には、すべてのアプリケーション トラフィック用のセキュアなTLS暗号が用意されています。

また、MerakiデータのバックアップはAES256を使用して完全に暗号化されており、アクセスが制限されています(「物理面および運用面での内部セキュリティ」セクションを参照してください)。

データ プライバシー

クラウド ソリューションへの接続では、使用とアクセスを簡単にするための特定のデータの保管が伴います。完全性およびセキュリティを維持するために、クラウド インフラストラクチャではそのデータの機密性および法令遵守のルールを考慮する必要があります。 特定の業界および地域では、Merakiが柔軟なクラウド インフラストラクチャを通じて扱うユーザ データを保護するための法令が存在します。

Merakiでは実務のみならず、その製品と機能の開発にもプライバシーの考え方を意図的に組み込んでいます。プライバシーはMerakiの設計プロセスに欠かせない一部であり、初期の製品設計から製品の実装に至るまでの考慮事項です。Merakiは世界中のすべてのお客様に、プライバシーへの考慮から生み出された一連の機能を提供しています。これらの機能により、お客様はプライバシー要件を管理でき、お客様独自のプライバシーへの取り組みを支援するのに役立っています。Merakiの一部のプライバシー機能について詳しくは、データ プライバシーおよび保護機能の記事をお読みください。

PCI

Merakiでは、レベル1 PCI監査(最も厳しい監査レベル)の厳格な基準を保持するPCI準拠環境を実現するための包括的なソリューションを提供しています。一連の豊富なセキュリティ機能により、すべてのPCIデータ セキュリティ基準に対応し、お客様がセキュアなネットワークを構築および維持し、脆弱性管理プログラムを運用し、強力なアクセス制御手段を実施し、ネットワーク セキュリティを監視することを支援します。

セキュリティ

Merakiのお客様のセキュリティは、Merakiにとっての最優先事項です。Merakiはユーザとそのネットワークの安全を保つために、ツール、プロセス、およびテクノロジに莫大な投資を行っており、具体的にはダッシュボード アクセスのための二要素認証のような機能や、帯域外クラウド管理アーキテクチャなどがあります。

MerakiおよびCiscoの社内セキュリティ チームに加えて、Merakiではサードパーティを活用してセキュリティを高めています。サードパーティによる日次の脆弱性スキャンやアプリケーション テスト、サーバー テストなどの予防策がMerakiのセキュリティ プログラムに組み込まれています。さらにMerakiでは、ハードウェアとソフトウェアの両方について脆弱性報償プログラムを始めました。これは社外の研究者が社内のセキュリティ チームと協力して、Merakiのインフラストラクチャおよび顧客を安全に保つことを促進するものです。このプログラムについて詳しくは、Bugcrowdプログラムのページを参照してください。

Merakiのインテリジェントなセキュリティ インフラストラクチャにより、脆弱性につながる管理上の複雑さ、手動でのテスト、および継続的な保守上の課題が解消されます。直感的でコスト効率の良いセキュリティ機能はネットワーク管理者にとって理想的である一方、粒度の細かい強力な管理ツール、アカウント保護、監査、および変更管理機能は最高情報セキュリティ責任者にとって魅力的です。

ハードウェアおよびソフトウェアのセキュリティ

Merakiではハードウェアおよびソフトウェアの完全性を維持するために、Ciscoセキュリティ開発ライフサイクルの一部としてセキュア ブート、ファームウェアのイメージ署名、ハードウェア トラスト アンカーなどのテクノロジを活用しています。

物理面および運用面での内部セキュリティ

Merakiでは、Merakiのすべて従業員に強制的な業務セキュリティ研修を課すことによって、ユーザ セキュリティの維持に取り組んでいます。正式な情報セキュリティ意識啓発プログラムをすべての従業員向けに用意しています。さらに、すべての従業員および契約社員は、Ciscoの身元調査指針に従う必要があり、Merakiの情報セキュリティ指針および業界標準の秘密保持契約に従う義務があります。

Merakiサーバーへのリモート アクセスは、IPSec VPNおよびSSHによって実行されます。アクセスは、業務ニーズに対する厳格なルールに基づき、社内のセキュリティ チームおよびインフラストラクチャ チームによって範囲が指定され、制限されます。

Merakiクラウド サーバー、データベース、およびコードへのアクセスについては、ユーザ アクセスのためのロールベースのアクセス モデルおよび特定の権限が用意されています。これらのシステムにアクセスする社内およびリモートのすべてのユーザに、二要素認証が強制されます。

Merakiクラウド インフラストラクチャへの物理的なアクセスは、守衛巡回サービスによって毎日24時間態勢で警護され、屋外および屋内の監視カメラでリアルタイム監視されます。物理アクセスについては、すべてのデータセンターには高度なセキュリティ キー カード システムおよび生体認証用の読取装置が備えてあります。これらのデータセンターへのMerakiの職員によるアクセスは、業務上のニーズのあるユーザにのみ付与され、PKIおよび二要素認証が身元確認に使用されます。このアクセスは、ごく少数の従業員に限定されています。このユーザ アクセスは、不要なアクセスをなくすために月次で監査されます。

このリファレンス ガイドは、Cisco Merakiによって情報提供のみを目的として提供されることに注意してください。Merakiクラウド アーキテクチャは変更される場合があります。