Cisco Secure Connect - クライアントレス リモート アクセス (ZTNA)

このドキュメントはこちらのドキュメントを翻訳したものです。

内容の不一致がある場合には英語版のドキュメントを正とします。

概要

クライアントレス リモート アクセスまたはブラウザ アクセスを使用すると、ユーザーがデバイスにクライアントをインストールする必要がなく、Web ブラウザを利用してユーザー認証とアプリケーション アクセスを行うことが可能となります。これは、Web ベースのアプリケーションに限定されています。クライアントレスリモートアクセスは、ユーザーがリモートで作業中にプライベートアプリケーションにアクセスする方法を簡素化することが可能となります。また、以下のような状況に対するソリューションも提供します。

・Cisco Secure Client を現在サポートしていないオペレーティングシステムを搭載したデバイス上のアプリケーションへのユーザアクセスを制御します。

・会社が所有または管理していないデバイス(請負業者やパートナーが所有するデバイスなど)上で、プライベートアプリケーションへのサードパーティアクセスを提供します。

各ユーザーとデバイスは、アプリケーションやリソースへのアクセスが許可される前に、ブラウザアクセスポリシーによって検証され、妥当性が確認される。検証はセッションごとに細かく行われます。ユーザーは、ポリシーに準拠したデバイスを使用して、どこからでも自由に接続できます。

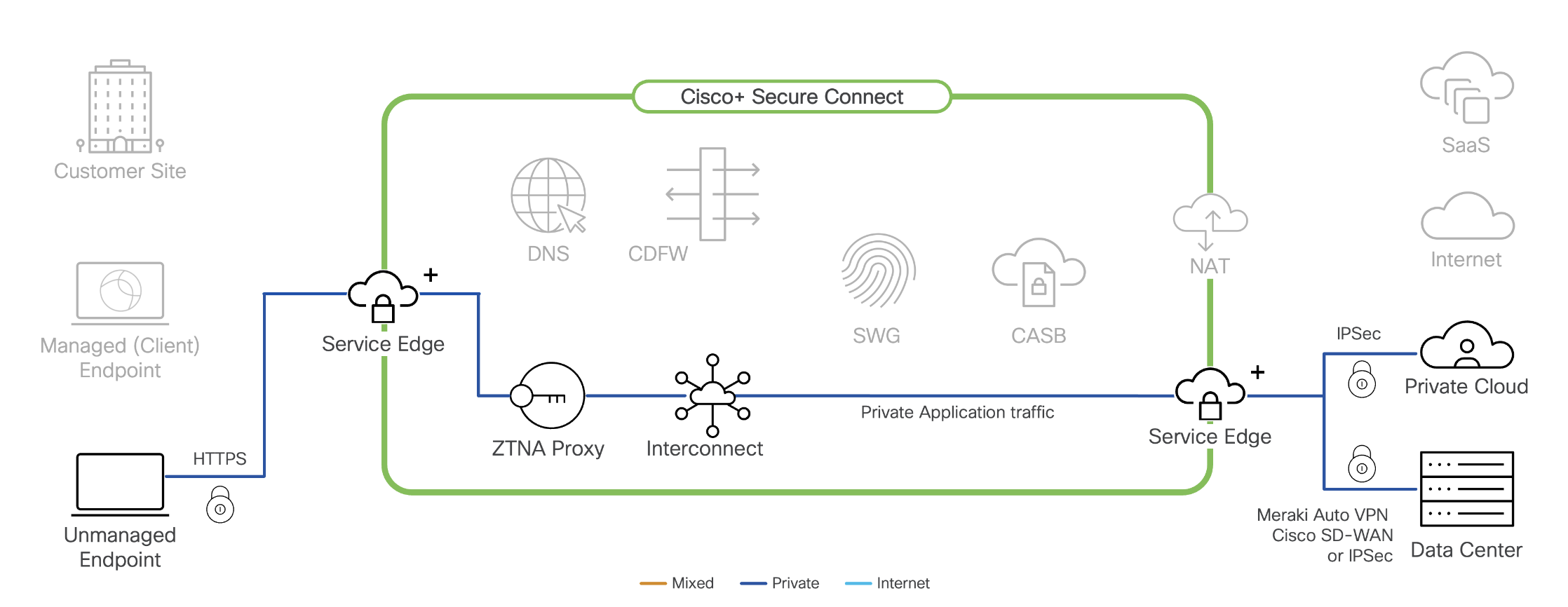

クライアントレスリモートアクセス(ZTNA)のアーキテクチャ

クライアントレスリモートアクセスは、ターンキーのAs-a-Serviceソリューションです。上図に示すように、顧客環境はSecure Connectファブリックへの接続を確立します。エッジトラフィックは、サービスエッジを経由してセキュアコネクトファブリックによって取得されます。サービスエッジはプロキシとして機能し、セキュアコネクトサービスや認証サービスに接続します。相互接続が確立すると、セキュアコネクトファブリックはトラフィックをアプリケーションにルーティングできます。

以下は、各ブロックの役割となります。

カスタマーエッジ

・クライアントは、アプリケーション固有のURLへのブラウザ接続を開始する。

・このリクエストは、Any Cast DNSに基づいて解決され、最も近いデータセンターにリダイレクトされます。

サービスエッジ

・データセンターは、接続要求からどのサービスに接続すべきかを認識します。

・サービスが動作している最も近いUmbrella クラウドに接続し、ブラウザからのトラフィックをプロキシします。

ファブリックサービス

・ZTNAプロキシは、トラフィックソースを100.64.0.0/16または100.127.0.0/16(キャリアグレードのNAT範囲)内のアドレスに変更します。

・認証とポスチャチェックのためのリクエストが送信される。

・認証され承認されると、ポリシーエンジンにリダイレクトされ、設定されたポリシーに基づいてリクエストを受け入れるかどうかが決定される。

・決定されると、アプリケーションにトラフィックを正しく配信するために、ルーティングエンジンに送られる。

顧客環境

・ユーザーはアプリケーションへのアクセスを保護されています

前提条件

クライアントレスリモートアクセスが正しく動作するための主な前提条件は以下の通りとなります。

・ID設定

・アプリケーションホスティングサイトへの接続性

・ルーティング要件

それぞれを詳しく理解しましょう。

ID 構成:

クライアントレスリモートアクセス方式は、認証と認可という 2 つの重要な側面に依存します。したがって、クライアントレスリモートアクセスを機能させるためには、ID 構成が必要不可欠です。Secure ConnectダッシュボードでIDプロバイダを設定する方法については、こちらをご覧ください。

アプリケーションホスティングサイトをファブリックに接続する:

環境やアプリケーションの展開によって、いくつかの可能性がある。

1. アプリケーションがオンプレミスでホストされている場合は、Secure Connect Cloudへの適切なトンネル作成が必要です。

・Merakiデバイスであれば、AutoVPNが最速です。

・もしそれがMeraki以外のデバイスであれば、標準的なIPsecサイト間トンネルをセットアップする必要があります。

2. アプリケーションがクラウドでホストされている場合、クラウドプロバイダーとクラウドで使用されているコネクタに応じて、

・AWSとvMXであれば、AutoVPNトンネルが有効です。

・AWS、Azure、GCP、その他のクラウドプロバイダーの場合は、それぞれのクラウドプロバイダーのゲートウェイまたは

仮想ファイアウォールからの標準的なIPsecまたはSLVPNが適切です。

詳しくは、こちらをクリックしてください。

ルーティングの要件:

・弊社のプロキシIPブロック:

・100.64.0.0/16

・100.127.0.0/16

・Merakiルーター(MXオンプレミス)の場合、AutoVPN設定はSecure Connectハブへのデフォルトルートを共有する必要があり、

このルーティング要件をカバーします。

・クラウド(AWS または Azure)における vMX のデフォルトルートは、通常、AWS ゲートウェイまたは Azure ゲートウェイを

経由してインターネットに接続されます。クライアントレス ZTNA を動作させるには、AWS または Azure ゲートウェイの代わりに

vMX インターフェイスを経由するプロキシ ブロックのスタティック ルートを設定する必要があります。

・ダイナミックルーティングは現在、アプリケーションホスティングサイトのMeraki以外のルータでは利用できません。

そのため、戻りトラフィックの場合、アプリケーション側ルーターには、バックホールトンネルを経由するプロキシブロックへのルートが必要です。

ブラウザアクセスポリシーの設定

すべての前提条件が満たされたら、以下に説明するアプリケーション構成とブラウザアクセスポリシーの作成手順に従ってください。

ステップ1:アプリケーションの設定

ブラウザベースのアクセス用にアプリケーションを設定するには、こちらの手順に従ってください。

ステップ2:ポスチャ プロファイルの設定

ブラウザアクセスポリシー用のポスチャ プロファイルを設定するには、こちらの手順に従ってください。

ステップ3:ブラウザアクセスポリシー

1. [セキュア接続] -> [ポリシー] -> [ブラウザ アクセス ポリシー]に移動します。

2. 右上の「+ルールの追加」をクリックします。

3. 「名前」ウィンドウで、 ルールの名前を入力します。

4. アクション、 許可または拒否を選択します。

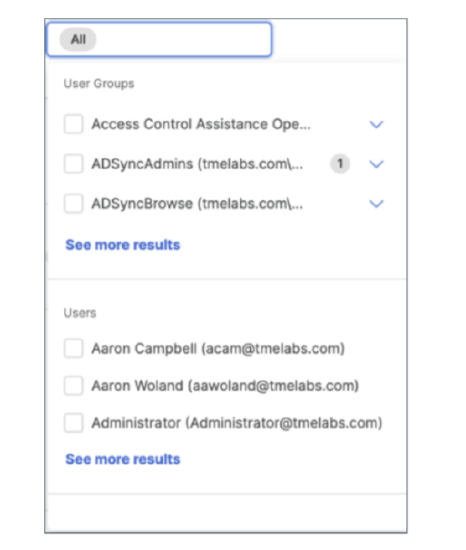

5. グループおよび/またはユーザーを選択します。

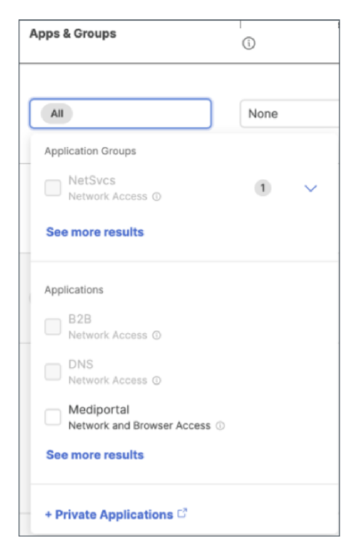

6. このポリシーで評価される アプリケーションおよび/またはアプリケーション グループを 選択するか、

[プライベート アプリケーション ] をクリックして新しいアプリケーションを追加します。

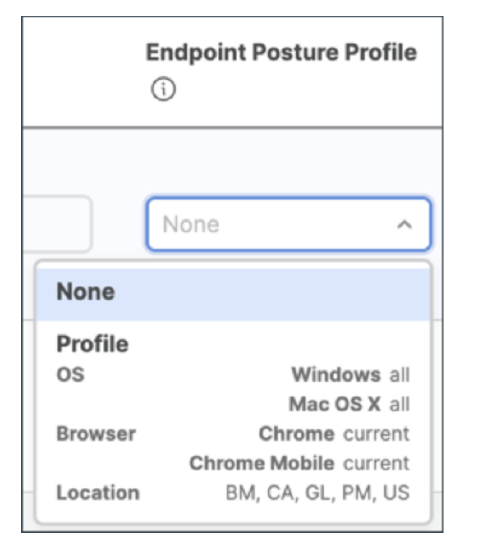

7. (オプション) ポスチャプロファイルの選択

8. 保存をクリック