次世代のトラフィック分析機能(NBAR)について

このドキュメントは原文を 2024年 1 月 10 日付けで翻訳したものです。

最新の情報は原文をご確認ください。

NBAR とは

NBAR(Network-Based Application Recognition)は、Cisco が開発した高度なアプリケーション認識エンジンで、複数の分類技術を利用し、分類ルールを簡単に更新することができます。1,500 以上のアプリケーションとサブ分類をサポートし、未知の暗号化トラフィックは 1% 未満、未分類のトラフィックは 1% 未満です。NBAR エンジンを搭載した Meraki プラットフォームは、クライアントのトラッキングとアプリケーション制御に関してきめ細かく強化された機能を提供します(互換性リスト)。

NBAR と 以前のトラフィック分析エンジンの比較

-

設定の必要なく、単一のネットワークで 1500 を超えるアプリケーションの分類が可能

-

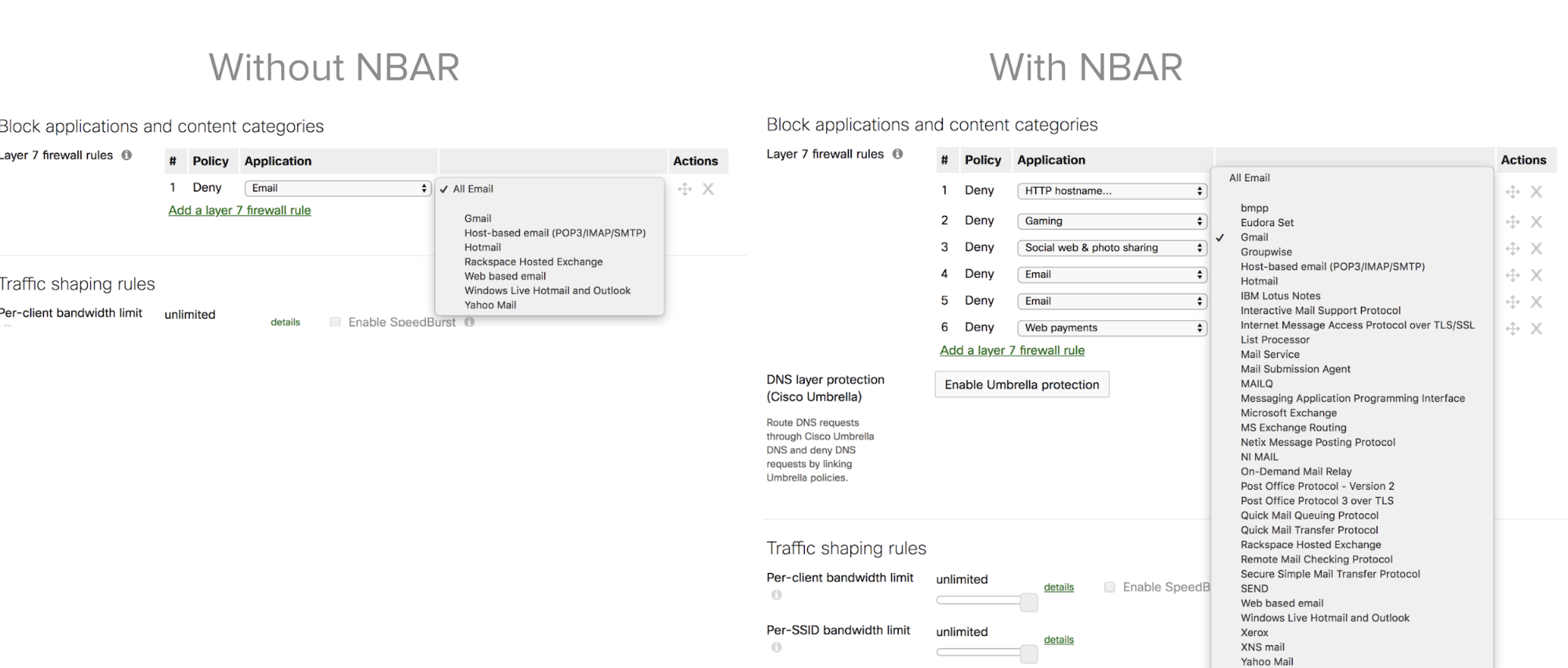

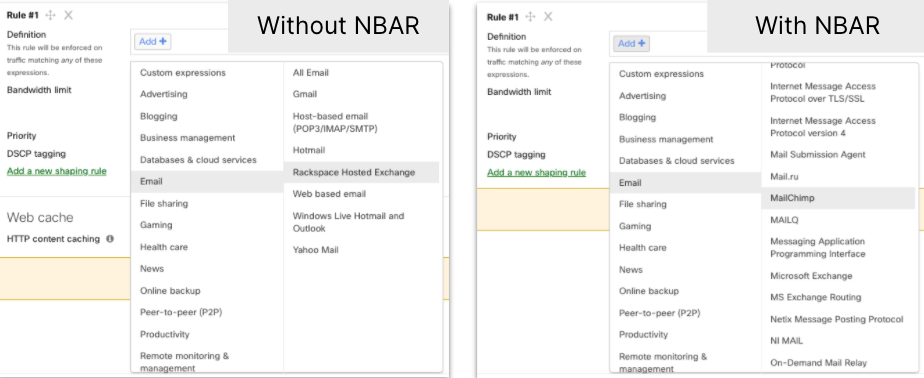

強化されたアプリケーション認識により、粒度の高い L7 ファイアウォール、SD-WAN、トラフィックシェーピングの制御が可能

-

多くの Cisco 製品(オンプレ、ハイブリッド、クラウド) で利用されているトラフィック分類エンジンを利用

-

きめ細かいトラフィック分析とクライアントトラッキング

以前のトラフィック分析エンジン

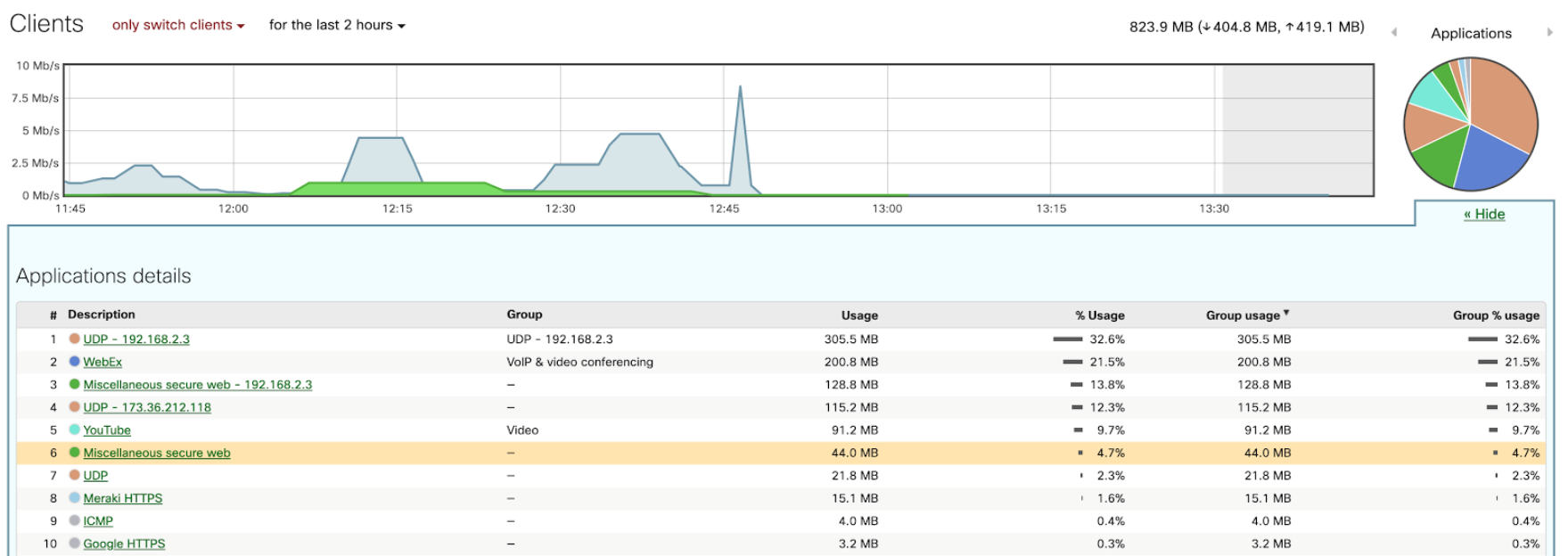

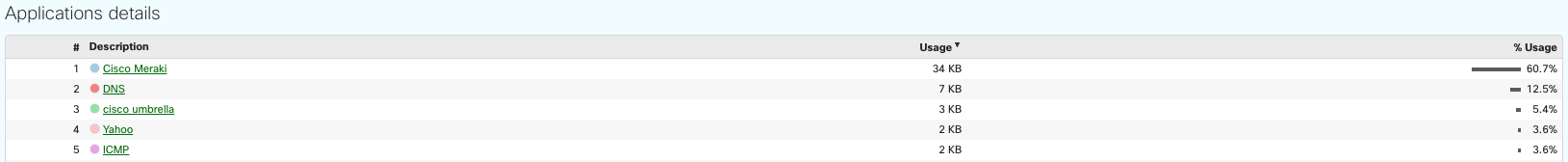

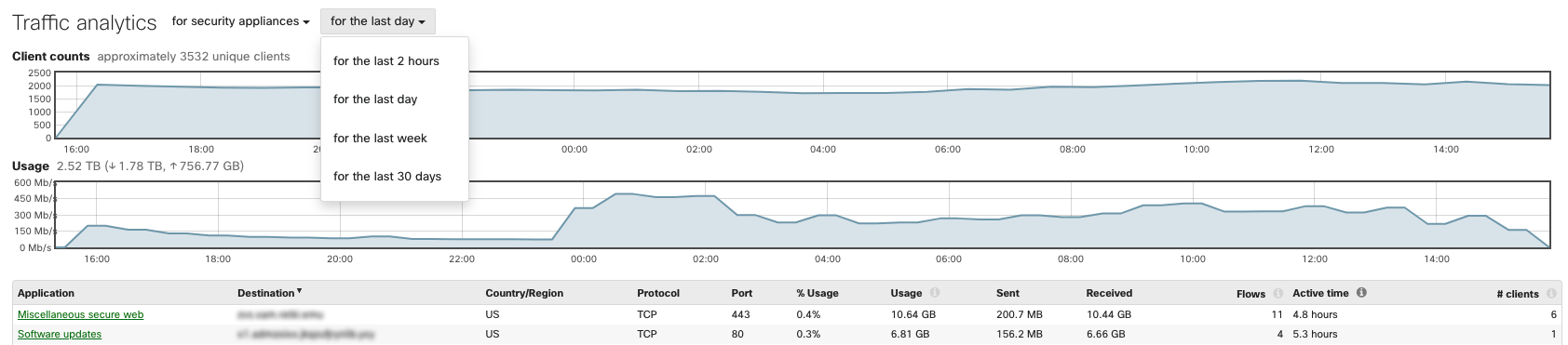

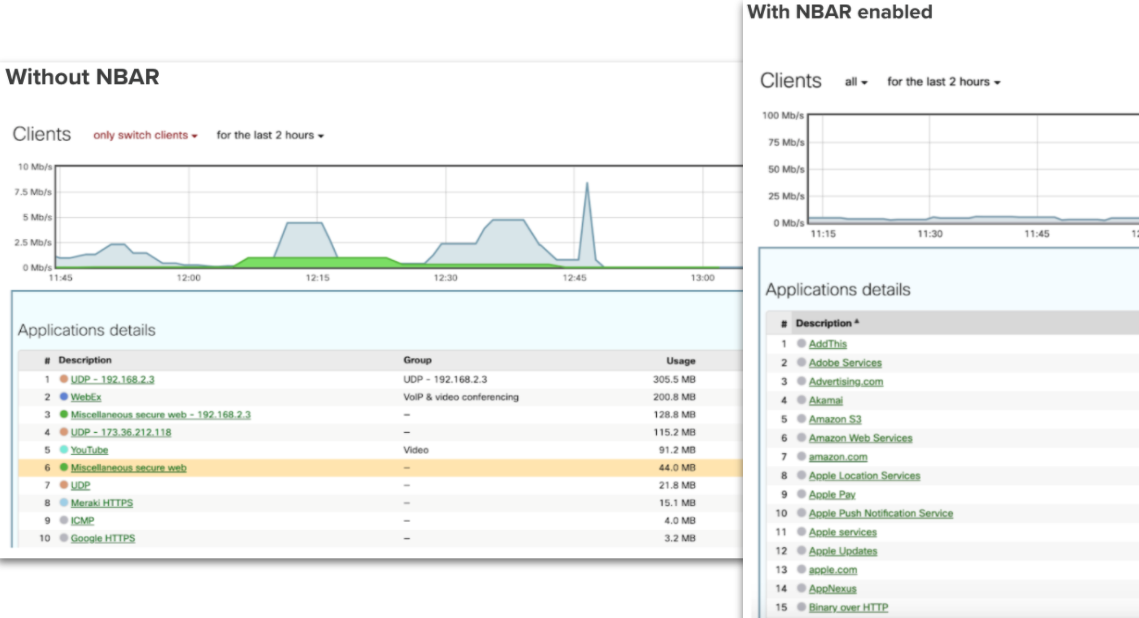

このスクリーンショットにあるとおり、以前のトラフィック分析エンジンでは、多くのアプリケーションで行われている通信が“Miscellaneous secure web”や“UDP” に分類されています。

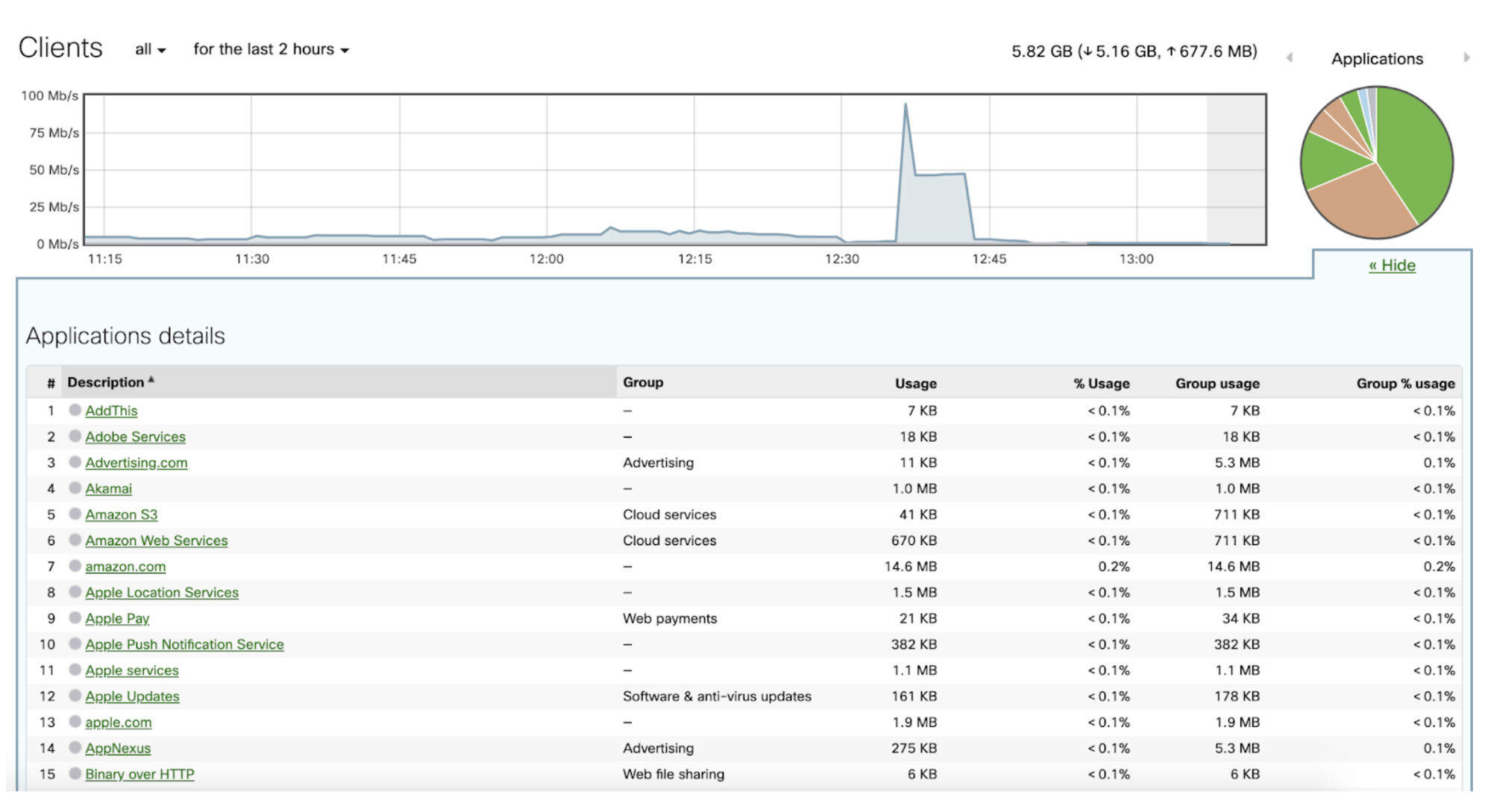

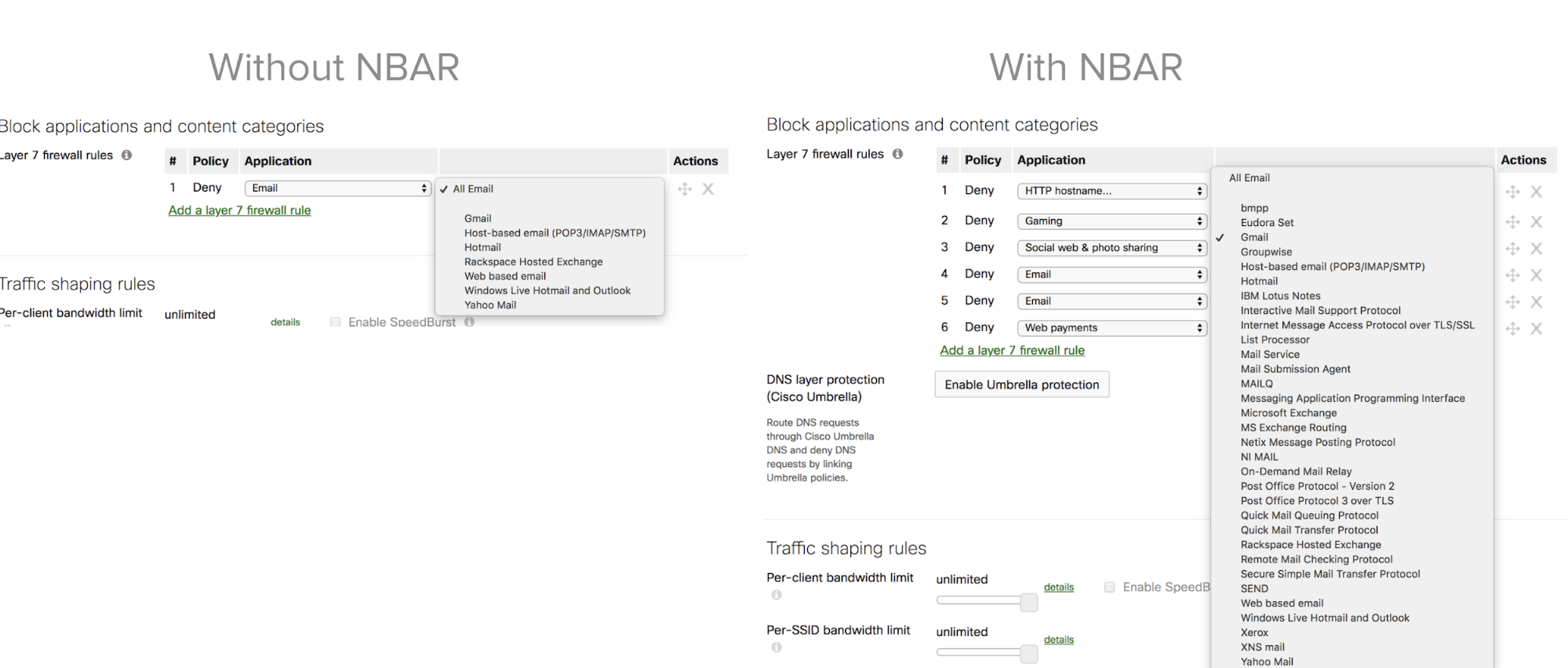

NBAR による分類

一方、NBAR が有効なネットワークでは、“Miscellaneous secure web” や “UDP” に分類されていたトラフィックが細かくアプリケーションごとに分類されていることがわかります。また、NBAR によりきめ細やかな L7 ファイアウォールやトラフィックシェーピングルールの設定が可能となり、アプリケーションの制御により柔軟性をもたせることができます。

NBAR を有効にする

トラフィック分析を有効にする

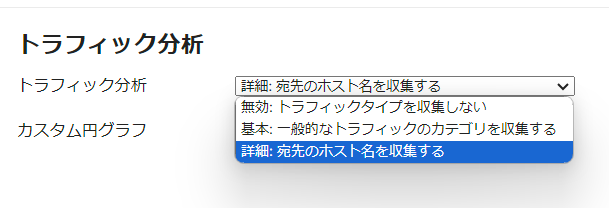

統合ネットワークの場合、ネットワーク全体 > 一般 > トラフィック分析で "詳細: 宛先のホスト名を収集する" を選択します。

ドロップダウン内の各項目を選んだ場合の動作は以下のとおりです。

無効 : トラフィックタイプを収集しない

- トラフィック分析が完全に無効になります

基本: 一般的なトラフィックのカテゴリを収集する

- ネットワーク全体 > トラフィック分析 ページは利用できません

- ネットワーク全体 > クライアント > 詳細 (アプリケーション詳細) は利用できます

- ネットワーク全体 > クライアント > 詳細 (アプリケーション詳細) 内のカスタムパイチャートは利用できます

"詳細: 宛先のホスト名を収集する"

- ネットワーク全体 > トラフィック分析 ページが利用できます

- ネットワーク全体 > クライアント > 詳細 (アプリケーション詳細) が利用できます

- ネットワーク全体 > クライアント > 詳細 (アプリケーション詳細) 内のカスタムパイチャートが利用できます

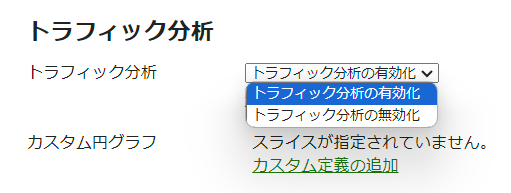

単一ネットワークの場合、ネットワーク全体 > 一般 > トラフィック分析で "トラフィック分析の有効化" を選択します。

ドロップダウン内の各項目を選んだ場合の動作は以下のとおりです。

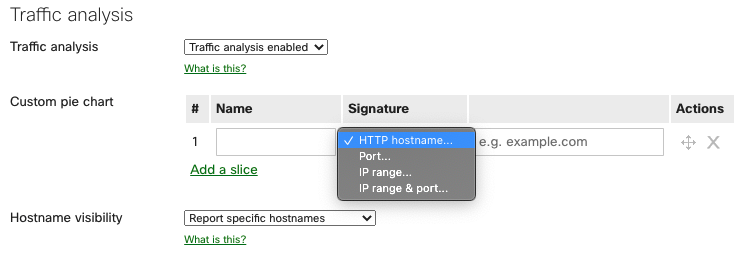

トラフィック分析の有効化

- ネットワーク全体 > クライアント > 詳細 (アプリケーション詳細) 内のカスタムパイチャートが利用できます.

- カスタムパイチャートはHTTPホスト名、ポート、IP、あるいは IP とポートの組み合わせにより定義できます。

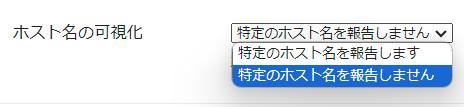

- ホスト名の可視化オプション

- "特定のホスト名をします" を選択すると、次回更新時にトラフィック分析ページが監視列に追加されます(ネットワーク全体 > トラフィック分析)。ホスト名の可視化はトラフィック分析機能の一部です。ホスト名の可視化を有効にすると、ネットワーク上のクライアントがアクセスした特定のホスト名とIPアドレスに関する統計を表示できます。これらの統計は、ネットワーク全体およびクライアントごとに表示できます。この情報は、ネットワーク上を流れるトラフィックのタイプを理解し、組織のニーズを満たすトラフィックポリシーを構築するのに役立ちます。ホスト名の可視性の詳細については、こちらのドキュメントを参照してください。

トラフィック分析の無効化

- トラフィック分析が完全に無効になります

注: トラフィック分析によるデータ収集は終端の端末(ノード)に最も近い Meraki デバイスで行われるため、データの重複や誤表示は発生しません。

よりわかりやすくするため以下に 2 つの例を示します。

Scenario 1: クライアントから送信されたトラフィックは 以前のトラフィック分析で稼働する MS355 でのみ分析されるため、ユーザーが確認できるトラフィック分析がNBAR と比較して限られています。

Scenario 2: このシナリオでは、クライアントから送信されたトラフィックは NBAR をサポートする MS390 で分析されるため、詳細なクライアントトラフィック分析を確認できます。

この仕様は、Meraki スイッチが LLDP パケットを受信したポートで隣接するデバイスが同じダッシュボードネットワーク上の他の Meraki スイッチであると確認できた場合に、トラフィックのサンプリングを停止することで実現しています。

ハードウェアおよびソフトウェア要件

| サポートするプラットフォーム | サポートする最小ファームウェア |

| セキュリティアプライアンス | |

|

すべての MX/Z シリーズ |

MX16以降 |

| スイッチ | |

| MS390 (デフォルト) | MS12以降 |

| アクセスポイント | |

| 802.11ax (Wi-Fi 6) 対応およびそれ以降のモデル | MR27以降 |

各プラットフォームごとのファームウェアの制限については Product Firmware Version Restrictions. を参照してください。

注: ハードウェアの制限により、NBAR は 802.11ax(Wi-Fi 6) 対応のアクセスポイントでのみサポートされ、それ以前の 802.11ac(Wi-Fi5) 対応のアクセスポイントでは利用できません。

NBAR を利用するための要件

セキュリティアプライアンス

- MX が MX16 以降で動作している場合、MR、MS ネットワークの有無に関わらず NBAR が有効になります。

- NBAR を利用するための要件は以下のみです。

- MX はMX16 以降のファームウェアである必要があります

ワイヤレス

- MR ネットワークで NBAR を有効にするための要件は以下のとおりです。

- ネットワーク内のすべてのアクセスポイントが 802.11ax(Wi-Fi6) をサポートしている必要があります

- ファームウェアが MR27 以降である必要があります

要件チェックが完了すると、以下のことができなくなります。

- WiFi6 非対応の AP を NBAR が有効なネットワークに追加すること(対処法はこちら)

要件チェックが失敗した場合、MR ネットワーク全体で NBAR が無効になり、以前のトラフィック分析エンジンが使用されます。これは MR のモデル間でトライフィック分析の品質を統一するためです。

スイッチ

NBAR をサポートするモデルは MS390 のみで、デフォルトで有効になっていて無効にできません。

ファームウェアをアップグレード、ダウングレードした場合

- トラブルシューティングやその他の目的でNBAR をサポートするファームウェアからサポートしないものへダウングレードすると、NBAR が無効になります。

- NBAR による情報はバックエンドに保存されており、ユーザーが設定されていた NBAR ルールを上書きしない限り、NBAR をサポートするファームウェアバージョンへアップグレードすると復旧します。

- つまり、NBAR による情報は以下のことを行った場合、バックエンド側で消去され、復旧できません。

- 以前設定した NBAR を利用するルールを上書きする

- 例えば、Wi-Fi 6 以外の AP がネットワークから削除され、ネットワークが残りの NBAR 要件を満たした後、NBAR によって分類されたアプリケーションを使用するレイヤー 7 ファイアウォールおよびトラフィック・シェーピング・ルールは、これらのルールに変更が加えられていなければ、自動的に復元されます。非 Wi-Fi 6 AP がネットワークに存在する間にレイヤー 7 またはトラフィック・シェーピング・ルールに加えられた変更は、NBAR を使用する以前に設定されたレイヤー 7 ファイアウォールまたはトラフィック・シェーピング・ルールを上書きします。

NBARを利用するための要件チェックを無効にする

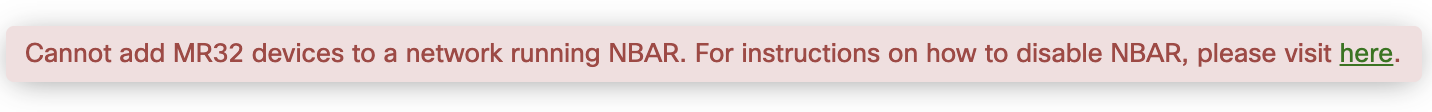

デフォルトでは、トラフィック解析が有効で、Wi-Fi 6 AP(またはそれ以降)しかなく、MR 27.1以降を実行しているネットワークにWi-Fi 5またはそれ以前のAPを追加することはできません。これらの条件下で Wi-Fi 5 または古い AP をネットワークに追加しようとすると、以下のエラーが表示されます。

これは、MR 27.1以降 を実行しているネットワークでトラフィック分析機能が有効になっており、Wi-Fi 6 以降の AP のみ存在する場合、トラフィック分類のために NBAR が自動的に有効になり、無効にすることができないためです。この条件下では、Wi-Fi 5 またはそれ以前の AP をネットワークに追加することはできません。

Wi-Fi 5 Wave 2 またはそれ以前の AP を追加できるようにするには、トラフィック分析を一時的に無効にする必要があります。手順については、以下の手順に従ってください:

注意:

NBAR 準拠ネットワーク(NBAR のハードウェアおよびファームウェア要件を満たすネットワーク)が非準 拠状態になった場合、NBAR を使用するすべての設定(レイヤ 7 ファイアウォールルールや トラフィックシェーピングルールなど)は無効化されますが、失われることはありません。

ファームウェアを NBAR をサポートしないバージョンにダウングレードしたり、NBAR をサポートしない MR アクセスポイントがネットワークに追加されたりすると、ネットワークは非準拠状態になります。

ネットワークが非準拠状態にある間、バックエンドに NBAR 設定が保存されています。ネットワークが非準拠状態にある間に L7 やトラフィックシェーピングルールに変更が加えられていなければ、ネットワークを準拠状態に戻すことでこの設定を復旧できます。

ネットワークが非準拠状態である間に L7 またはトラフィックシェーピングルールに加えられた変更は、以前に設定された NBAR ルールを上書きし、NBAR を使用するすべての設定は失われます。

-

ネットワーク全体 > 一般 > トラフィック分析 にて、"無効 : トラフィックタイプを収集しない(トラフィック分析の無効化)” を選択して変更を保存する

-

Wi-Fi 5 Wave2 以前の AP をネットワークへ追加する

-

その後トラフィック分析を再度有効にする

注: トラフィック分析を再度有効にすると、Wi-Fi 6 対応の AP を含む全ての AP が以前のトラフィック分析エンジンを使用します。そのため、トラフィック分析の結果が以前と異なる可能性があります。

NBAR を使用したい場合には、Wi-Fi 6 対応 AP 以外をネットワークから削除してください。

NBAR が利用される機能

注: 設定テンプレートおよびテンプレートに紐づいたネットワークでの NBAR の利用は今後実装予定です。

アプリケーション追跡

ネットワーク全体 > 一般 > トラフィック分析

ネットワーク全体 > クライアント > 詳細(アプリケーション詳細)

ファイアウォールルール

セキュリティ & SD-WAN > ファイアウォール > レイヤー7

ワイヤレス > Firewall & トラフィックシェーピング > レイヤ7ファイアウォールルール

デフォルトでは L3 および L7 ファイアウォールルールはそれぞれ独立して処理されます。ただし、グループポリシーに設定した L3、L7 ファイアウォールは MR と同様にひとつの論理ファイアウォールで動作します。詳細はLayer 3 and 7 Firewall Processing Order documentationを参照してください。

トラフィックをブロックした L7 ファイアウォールルールを特定する方法は Maps Layer 7 Firewall Rules to NBAR IDs を参照してください。

トラフィックシェーピング

セキュリティ & SD-WAN > SD-WAN & トラフィックシェーピング > トラフィックシェーピングルール

ワイヤレス > Firewall & トラフィックシェーピング >トラフィックシェーピングルール

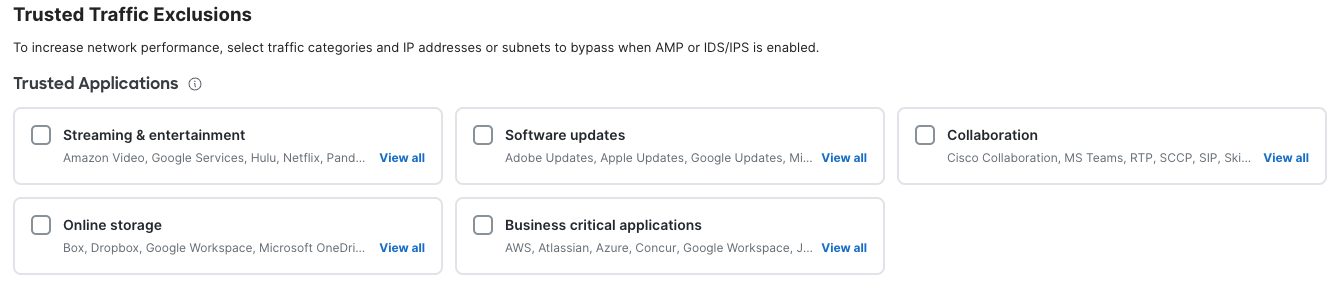

Trusted Traffic Exclusions

Security & SD-WAN > Configure > Threat protection > Trusted Traffic Exclusions

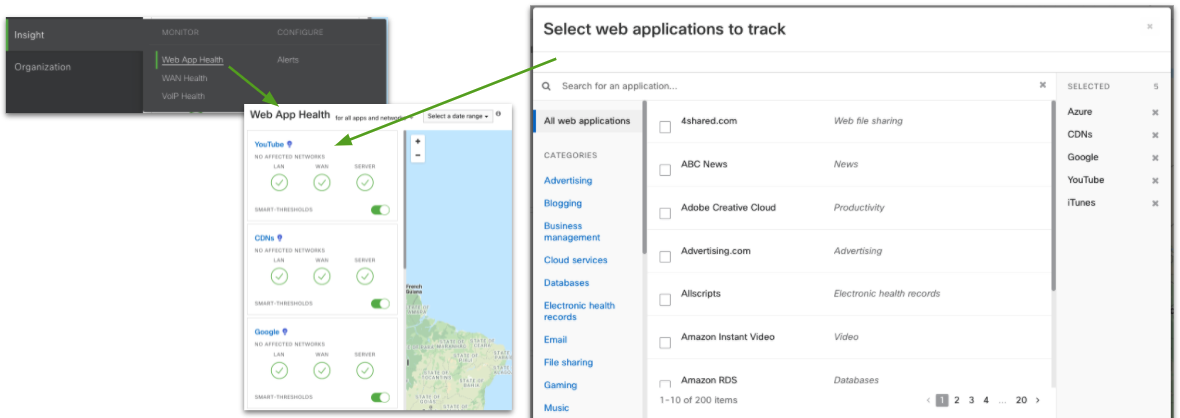

Meraki インサイト

インサイト > ウェブアプリヘルス

設定テンプレートについて

テンプレートおよびテンプレートにバインドされたネットワークは、技術的な制約により、拡張 NBAR ルールセットは現在サポートされていません。今後実装された場合、この機能を使用するには、サポートされているハードウェアとファームウェアのバージョンが必要です。

グループポリシーについて

拡張 NBAR ルールセットは前述の要件を満たした場合に利用できます。(テンプレートネットワークは未対応)

- ネットワークが NBAR の要件を満たしている場合、拡張 NBAR ルールセットを利用できます。

- ネットワークが NBAR の要件を満たしていない場合、拡張 NBAR ルールセットは利用できません。

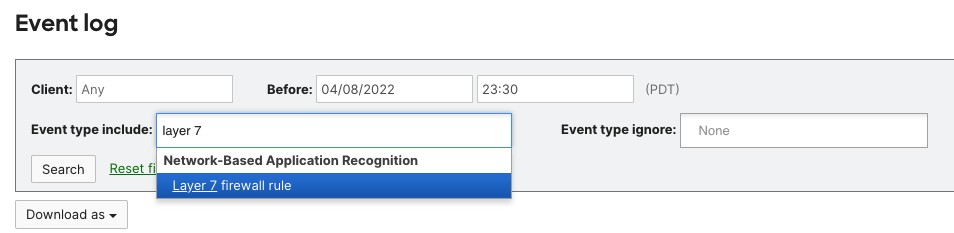

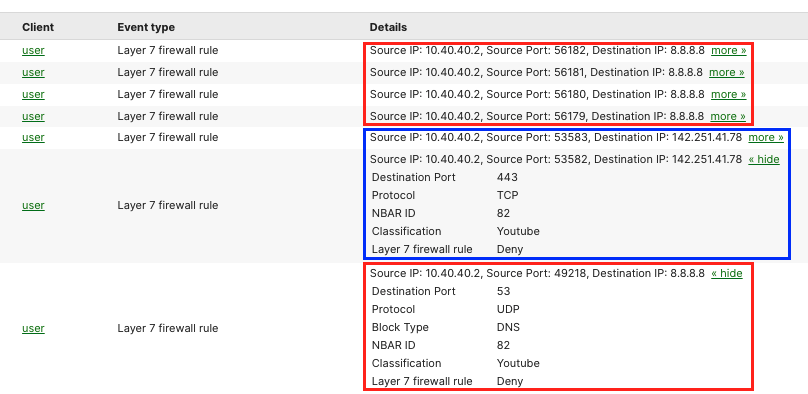

イベントログ

MX および MR において"Layer 7 firewall rule" というイベントタイプで記録されます。

L7 ファイアウォールで Youtube を指定したとします。

イベントログで L7 ファイアウォールでフィルターします。

以下のように、NBARによりブロックされた イベントは、宛先ポート、プロトコル、宛先IP、NBAR ID、分類、ブロックタイプなどの詳細情報を表示します。

赤枠では、Google DNS に DNS クエリが送信され、MX が NBAR 分類によりこれらのリクエストをブロックしているのがわかります。

青枠では、Youtube が IP 経由で直接接続しており(DNSリクエスト/レスポンスをバイパス)ますが、MXはこのリクエストもブロックしていることがわかります。最近のほとんどのアプリケーションは、接続を確立するためにこのようなフェイルバック条件を持っています。ご覧のように、NBARにより、DNS と直接接続の両方を分類することができ、MXが L7ファイアウォールルールに従ってこれらのフローをブロックすることができました。

注: HTTP ホスト名, ポート, IP アドレスおよび Geo IP L7 ファイアウォールルールは現在 NBAR ではなく 以前の分類エンジンを使用しており、イベントログエントリは生成されません。これらをキャプチャするには、syslog サーバーを設定してください。