vMX と Azure Route Server の利用

このドキュメントは原文を 2025年07月07日付けで翻訳したものです。

最新の情報は原文をご確認ください。

ソリューション概要

本ドキュメントでは、プレビュー版の Azure Route Server と Azure クラウド上にホストされた Cisco Meraki vMX を展開する手順を詳細に解説します。BGP を用いて vMX 間の冗長性、経路対称性、および負荷分散を実現します。

なぜ Azure Route Server を使うのか

従来、Azure 上の NVA(ネットワーク仮想アプライアンス)で高可用性を実現するには、Azure Function を使ってプライマリ VM の疎通を監視し、応答状況に応じて Azure ルートテーブル中のユーザー定義ルートを書き換える手法が一般的でした。しかし、この方法はスケーラビリティや管理性、遅延の面で課題を抱えます。

その点、Azure Route Server を用いれば BGP で到達性を自動交換しながら、冗長性、AS パス操作による経路対称性、複数 NVA 間の負荷分散をシームレスに実現できます。新サイト・新サブネットを追加する際にもルートテーブルを手動更新する必要がなくなります。

ソリューションアーキテクチャ

上図では、ブランチ MX が異なる可用性ゾーンに配置された 2 台の vMX に接続します。EBGP をそれぞれの vMX と Route Server の仮想ルーター IP(virtualRouterIps)間に設定し、IBGP はブランチ MX から各 vMX への Auto VPN 上で形成します。AS パス操作により、Azure への経路と戻り経路の対称性を、ブランチ MX のサイト間 VPN 優先度設定に従って制御します。

展開手順

1. Azure Marketplace から Cisco Meraki vMX を展開

Azure Marketplace からの vMX 展開手順は本ドキュメントの範囲外です。詳細は以下を参照してください:

https://documentation.meraki.com/MX/...icrosoft_Azure

2. Azure ポータルへのサインインとサブスクリプション選択

ブラウザから Azure ポータル にアクセスし、Azure アカウントでサインインします。

3. リソースグループと VNet の作成(省略可)

Route Server をホストするには VNet が必要です。以下コマンド例でリソースグループと仮想ネットワークを作成できます(すでに VNet がある場合は不要です):

az group create -n "RouteServerRG" -l "westus" az network vnet create -g "RouteServerRG" -n "myVirtualNetwork" --address-prefix "10.0.0.0/16"

続いてサブネットを作成し、ID を取得します:

az network vnet subnet create -g "RouteServerRG" --vnet-name "myVirtualNetwork" --name "RouteServerSubnet" --address-prefix "10.0.0.0/24" az network vnet subnet show -n "RouteServerSubnet" --vnet-name "myVirtualNetwork" -g "RouteServerRG" --query id -o tsv

4. Azure Route Server のデプロイ

- Azure ポータルで「Route Server」を検索し、選択。

- 「+ Create」をクリックし、新規 Route Server 作成画面へ。

必要事項を入力し、「Review + create」で内容を確認後「Create」をクリックします。

- Subscription: 展開するサブスクリプションを選択

- Resource group: 展開先のリソースグループを選択 or 新規作成

- Name: Route Server 名を入力

- Region: 先ほどの VNet と同じリージョンを選択

- Virtual Network: Route Server 用の VNet を選択 or 新規作成(/27 以上の空きが必要)

- Subnet: 「Manage subnet configuration」で「RouteServerSubnet (/27 以上)」を作成

- Public IP address: 標準 SKU のパブリック IP を新規作成 or 既存選択

5. Azure Route Server 上での BGP ピア設定

以下の操作は、各可用性ゾーンに配置された 2 台の vMX それぞれで実施する必要があります。

- Route Server の「Settings」→「Peers」→「+ Add」

- vMX の ASN とピア IP を入力

6. Cisco Meraki vMX での BGP 設定

まず Auto VPN を Hub モードで有効化し、Route Server の ASN とピア IP を取得します。Azure ポータルの Route Server 概要画面で確認できます:

取得した ASN とピア IP を Meraki ダッシュボードの「Security & SD-WAN」→「Routing」→「BGP 設定」で入力し、EBGP ピア 2 件を追加します:

さらに、同一画面上部の「ローカルネットワーク」に EBGP ピア IP を登録します。これによりピア IP が必ずローカル NIC 経由で到達可能となり、マルチホップ時の要件を満たします。

Secure Connect への デュアル vMX 構成

文頭の図はブランチ MX への デュアル vMX 接続を示していますが、Secure Connect(プライベートアプリ/リソースを Azure 上にホストするケース)にも同様の設計が適用できます。安定性を保つため、以下を設定してください:

- Auto VPN トンネルがデフォルトルートを注入し、Route Server 側へ伝播すると SD-WAN インターフェイスのデフォルトルートがトンネルへ向かう問題が発生します。トンネル接続とダッシュボード接続を安定させるには、SD-WAN インターフェイス用の UDR ルートテーブルを作成し、インターネットへのデフォルトルートを確保してください。

- Route Server の BGP Hold-down タイマは 180 秒です。Meraki NVA(vMX)の Hold-down を短く設定するとフェイルオーバー時間を短縮できます。

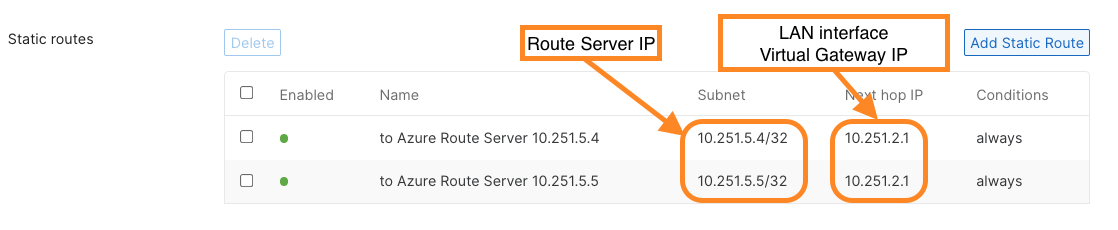

- Route Server のピア IP が vMX LAN サブネットと異なる場合、バックエンドから到達できなくなるため、静的ルートで Route Server IP へ LAN ゲートウェイ経由のルートを追加してください。

- ルートサーバーの Hold-down タイマは 180 秒。Meraki 側で短く設定可。

- Route Server の広告経路が LAN インターフェイス外にある場合は静的ルートが必要。

トラブルシュート

BGP セッションがフラッピングする場合、多くはタイマ設定の不一致が原因です。Azure Route Server の Keep-alive は 60 秒、Hold-down は 180 秒がデフォルトです。

Meraki ブランチと Azure vMX 間は IBGP 関係のため、EBGP セッションを確立するには異なる ASN を設定する必要があります。

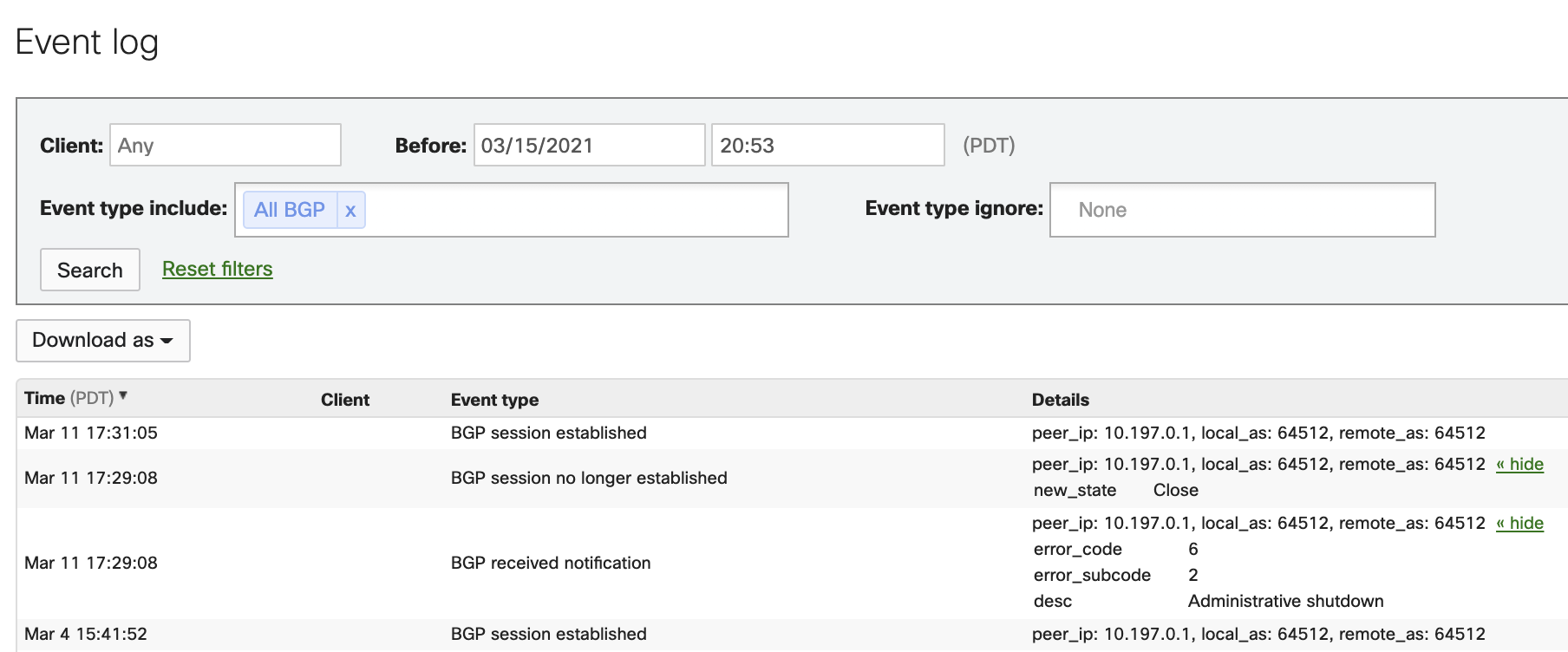

Meraki イベントログで BGP セッションの確立/切断通知(RFC エラーコード)を確認できます:

Notification メッセージの詳細は RFC4486 を参照してください:

https://tools.ietf.org/html/rfc4486

API 経由でログを取得し、外部監視と連携することも可能です:

https://developer.cisco.com/meraki/a...network-events

動的ルーティング以外の vMX トラブルシューティングは以下を参照:

https://documentation.meraki.com/MX/...roubleshooting

Azure BGP ルート制限

Azure BGP 学習ルートの上限はピアごとに 1000 件です。詳細は Microsoft ドキュメントをご参照ください:

https://learn.microsoft.com/en-us/az...aq#limitations