MXのルーティング処理について

概要

本記事では、MXにおけるルート設定および異なるルート間の相互作用について解説します。本記事は、MXセキュリティアプライアンスでルーティングの意思決定がどのように行われるかを深く理解したい方向けのリファレンスです。

特に以下のケースで参考になります:

- MPLSからAuto VPNへのフェイルオーバーの動作メカニズムの理解

- DC-DCフェイルオーバー構成時のVPNルーティング意思決定の学習

- 複数のルート種別や重複ルートを活用した複雑なルーティング構成におけるMXの動作把握

※本記事はMXセキュリティアプライアンスの設定に関する基本的な知識を前提としています。

ルートの種類

MXセキュリティアプライアンスでは、以下の複数のルート種別をサポートしています。

ダイレクト接続ルート

ダイレクト接続ルートは、ダッシュボードのセキュリティ & SD-WAN > 設定 > アドレス & VLAN画面で定義されたサブネットです。MX上で複数のVLANを定義した場合や、VLAN無効で単一サブネット構成時にも適用されます。

スタティックルートはダイレクト接続ルートではありません。

クライアントVPN

クライアントVPNサブネットは、ダッシュボードのセキュリティ & SD-WAN > 設定 > クライアントVPN画面で設定します。個々のMXネットワークにはクライアントVPNサブネットが1つのみ存在します。

クライアントVPNはIPsecプロトコルでエンドデバイスとトンネルを形成しますが、クライアントVPNサブネットは他のIPsec VPNピアへのルートとは別扱いです。

スタティックルート

スタティックルートはダッシュボードのセキュリティ & SD-WAN > 設定 > アドレス & VLANで設定します。スタティックルート設定はMXがルーティングモード動作時のみ利用可能です。

スタティックルートは、MXで定義・管理されていないが他のL3デバイス経由で到達可能なサブネットやVLANへの通信に利用されます。スタティックルートには、対象VLAN/サブネット範囲内でのネクストホップIPアドレス指定が必須です。

LAN側に存在するサブネットへの到達性を定義する際にも使われます。

Auto VPN

Cisco MerakiのAuto VPNは、ダッシュボードのセキュリティ & SD-WAN > 設定 > サイト間VPNから設定できます。Auto VPNはL3/IPsecベースのサイト間VPNです。詳細はこちらのホワイトペーパーをご参照ください。

Auto VPNトポロジに参加するよう設定されたMXは、トポロジに含まれるサブネットのルートを自動作成します。

IPsec VPNピア(他社IPsec)

IPsec VPNピアは、ダッシュボードのセキュリティ & SD-WAN > 設定 > サイト間VPNで設定します。これらのピアとはIPsecで接続します。MXがIPsec VPNピアとのVPNを確立する場合、当該ピアで定義されたプライベートサブネットへのルートも持ちます。フルトンネルを利用する場合、両ピアで0.0.0.0/0をプライベートサブネットに設定する必要があります。

MXはスタティックルーティングのみでは2つのIPsec VPNピア間をルーティングできません。2ピア間ルーティングには、IPsec上のBGPなど動的ルーティングが必要です。

NAT

MXセキュリティアプライアンスはダッシュボードのセキュリティ & SD-WAN > 設定 > アドレス & VLANでルーティングモード(Routed)に設定できます。Routedモード時は複数のLANサブネットやスタティックルート設定が可能です。該当サブネットのルートがMXに存在しない場合、NAT変換され、インターネットインターフェースやセルラー経由で送信されます。

ルートの優先順位

MXで設定される各ルート種別には、他種別との比較で優先順位があります。優先順位は以下の通りです:

- ダイレクト接続

- クライアントVPN

- スタティックルート

- Auto VPNルート

- IPsec VPNピア

- BGP学習ルート

- NAT*

*いずれのルートも定義されていない場合のみ、NAT変換されアクティブなインターネットインターフェースへ送信されます。これはMXがルーティング/NAT モードのときのみ発生します。SD-WANアップリンク選択ポリシーはNAT対象トラフィックにのみ優先されます。

注:BGPルート選択の詳細はBGPドキュメントをご参照ください。

ルーティング決定時、複数ルートが存在する場合は上記優先順位で処理されます。たとえば、10.0.0.0/8がスタティックルートとAuto VPNルートの両方で定義されている場合、スタティックルートが優先されます(スタティックルートがAuto VPNルートより優先順位が高いため)。

Auto VPNルートはIPsec VPNピア、BGP学習ルート、およびNATよりも優先されます(Auto VPNルートがダウンしていても同様です)。

IPsec VPNルートは「常にアクティブ」と見なされ、ピア接続がダウンしても自動的にフェイルオーバーしません。レイヤ7ヘルスチェックによるトンネルモニタリングを有効化した場合のみ自動フェイルオーバーします。

重複ルート(オーバーラップルート)

複数のルートが同一サブネットを指す場合、トラフィックの経路はルート優先順位によって決まります。ただし、完全一致しない重複ルートが存在する場合も多くあります。この場合、最も特定的(もっともプレフィックス長が長い)ルートが使用されます。

同一MACアドレスが複数ポートで観測される場合

複数ポートで同一MACアドレスを利用する設計が必要な場合は、各インターフェースごとにユニークなMACアドレスを設定する、またはMXへの接続を1本だけにしてください。この設計配慮がないと、異なるVLAN宛のトラフィックが誤ったポートへ送信される可能性があります。

高度な構成

スタティックルートのトラッキング

スタティックルートは、次のいずれかの状態で有効化できます:

- 常にアクティブ

- ネクストホップがping応答時のみアクティブ

- 指定ホストがping応答時のみアクティブ

「常にアクティブ」に設定した場合、そのスタティックルートは常時ルーティングテーブルに維持されます。

「ネクストホップがping応答時のみ」または「ホストがping応答時のみ」を指定すると、MXはルートの状態を監視します。一定期間ping応答がない場合、ルートはルーティングテーブルから削除され、応答が再開すると再登録されます。

注:「ホストがping応答時のみ」を選んだ場合、指定するホストIPアドレスは、そのスタティックルートで設定されたサブネット内である必要があります。

注:「ホストがping応答時のみ」でスタティックルートを設定すると、ネクストホップとホスト両方がpingに応答できなければなりません。いずれかが応答しなくなるとルートはダウン扱いとなりMXのルーティングテーブルから削除されます。

このルートトラッキング機構はローカル限定であり、ルートがアドバタイズされるかやVPN先のリモートルーティングには影響しません。

データセンター冗長構成(DC-DCフェイルオーバー)

DC-DCフェイルオーバー構成の特徴は以下です:

- 複数のMXをVPNコンセントレーターモードでセキュリティ & SD-WAN > 設定 > アドレス & VLAN画面で設定

- 各VPNコンセントレーターモードMXで同じ上位サブネットをセキュリティ & SD-WAN > 設定 > サイト間VPN画面でアドバタイズ

- ハブ&スポークトポロジの場合、スポーク MXからAuto VPNハブとして設定

この構成では、同一サブネットに対して同種(Auto VPN)の複数ルートが存在します。この場合、ルート優先順位や最も特定的なルートで判断できないため、コンセントレーターの優先度がタイブレーカーとして利用されます。

DC-DCフェイルオーバーでは、複数コンセントレーターからアドバタイズされたサブネット宛のAuto VPNトラフィックは、到達可能な中で最も優先度の高いVPNコンセントレーターへルーティングされます。VPNコンセントレーターの優先度はセキュリティ & SD-WAN > 設定 > サイト間VPN画面で指定します。

この優先度は、Hub(メッシュ)モードの場合のみ利用されます。ハブ&スポークモードではコンセントレーター優先度は無視され、ハブ優先度が利用されます。

複数のVPNコンセントレーターが同一サブネットをアドバタイズする場合、これらのルートはトラッキング対象となります。トンネルを介して定期的にHelloメッセージが送信され、到達性が監視されます。優先度が最も高いハブへのトンネルがダウンした場合、そのルートはルートテーブルから削除され、次に優先度の高い到達可能なハブへルーティングされます。

フェイルオーバー時間

| ルート種別 | 管理距離値(AD値) |

| ipsec_vpn | 100 |

| l3_vpn | 90 |

| サービス名 | フェイルオーバー時間 | フェイルバック時間 |

| Auto VPNトンネル | 30~40秒 | 30~40秒 |

| DC-DCフェイルオーバー | 20~30秒 | 20~30秒 |

| スタティックルートトラッキング | 15~20秒 | 9~12秒 |

| WAN接続 | 最大300秒 | 15~30秒 |

シナリオ例とトラフィックフローの詳細

MPLSからAuto VPNへのフェイルオーバー

この記事では、MPLSからAuto VPNトンネルへのフェイルオーバー構成とその動作について解説しています。

DC-DCフェイルオーバー

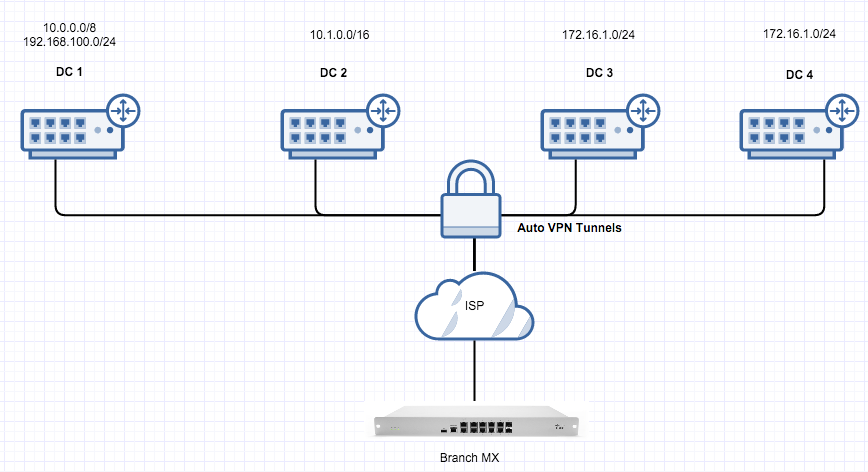

このセクションでは、複数VPNハブがDC-DCフェイルオーバートポロジで構成された場合のVPNルーティング動作を解説します。

次の例を考えます:

- 拠点が1つ

- その拠点は4つのVPNハブのSpokeとして動作

- DC1: /8サブネットと固有の/24サブネットを持つ

- DC2: DC1と重複する固有の/16サブネットを持つ

- DC3とDC4: 同じ/24をアドバタイズし、DC3の方がハブ優先度が高い

この構成では、拠点MXは4つのデータセンターすべてから全サブネット(重複を含む)のルートを受信します。下記は拠点MXに提示されるルート一覧です:

| サブネット | ネクストホップコンセントレーター | ハブ優先度 |

| 10.0.0.0/8 | DC1 | 1 |

| 192.168.100.0/24 | DC1 | 1 |

| 10.1.0.0/16 | DC2 | 2 |

| 172.16.1.0/24 | DC3 | 3 |

| 172.16.1.0/24 | DC4 | 4 |

この構成におけるトラフィックのルーティング

- 10.100.12.44宛のトラフィック

- 拠点MXはDC1へ送信します。このサブネットはDC1の10.0.0.0/8のみでアドバタイズされています。

- 192.168.100.30宛のトラフィック

- 拠点MXはDC1へ送信します。このサブネットはDC1のみでアドバタイズされています。

- 10.1.0.98宛のトラフィック

- 拠点MXはDC2へ送信します。このサブネットはDC1の10.0.0.0/8にもDC2の10.1.0.0/16にもマッチします。DC1の方がハブ優先度は高いですが、最も特定的なルートが選ばれるためDC2へ送信されます。もしDC2への接続がなければ、DC1にはフェイルオーバーしません(同一サブネットのみトラッキング対象のため)。**

- 172.16.1.214宛のトラフィック

- 拠点MXはDC3へ送信します。DC3がDC4より優先度が高いため、両者でアドバタイズされている場合はDC3が選ばれます。DC3へのVPNが確立できなければDC4へルーティングされます。

** スポーク MXがより特定度の低いサブネットへのハブにフェイルオーバーできるようにしたい場合は、Cisco Merakiサポートへご相談ください。

複数の重複ルートの例

次の構成例を考えます:

- 拠点が1つ

- 172.16.0.0/12サブネットへのMPLS用スタティックルート

- 下流サブネット172.16.30.0/24、192.168.20.0/25へのスタティックルート

- 2つのデータセンター(DC1, DC2)へのAuto VPNトンネル

- DC1は10.1.10.0/24および172.16.10.0/24サブネットをアドバタイズ

- DC2は10.1.10.0/24および172.16.0.0/12サブネットをアドバタイズ

- IPsec VPNピアへのVPN接続

- IPsec VPNピアが172.16.45.0/24、192.168.20.0/25、192.168.0.0/16を保有

この構成で拠点MXに提示されるルートは以下の通りです:

| サブネット | ルート種別 | ハブ優先度 |

| 10.1.10.0/24 (DC1) | Auto VPN | 1 |

| 10.1.10.0/24 (DC2) | Auto VPN | 2 |

| 172.16.0.0/12 | スタティック | 該当なし(Auto VPNルートではない) |

| 172.16.0.0/12 (DC2) | Auto VPN | 2 |

| 172.16.10.0/24 (DC1) | Auto VPN | 1 |

| 172.16.30.0/24 | スタティック | 該当なし(Auto VPNルートではない) |

| 172.16.45.0/24 | IPsec VPNピア | 該当なし(Auto VPNルートではない) |

| 192.168.0.0/16 | IPsec VPNピア | 該当なし(Auto VPNルートではない) |

| 192.168.20.0/25 | スタティック | 該当なし(Auto VPNルートではない) |

| 192.168.20.0/25 | IPsec VPNピア | 該当なし(Auto VPNルートではない) |

この構成におけるトラフィックのルーティング

- 10.1.10.1宛のトラフィック

- DC1とDC2の両方でアドバタイズされているが、DC1の優先度が高いためDC1へ送信されます。DC1へのVPN接続が確立できない場合はDC2へ送信されます。

- 172.16.0.1宛のトラフィック

- スタティックルートとAuto VPNルートの両方が存在します。スタティックルートの方が優先されるため、スタティックルート経由で送信されます。

スタティックルートでトラッキングが有効な場合、ping応答がなくなればルートテーブルから削除されます。その場合はAuto VPNルートのみが残るため、DC2へ送信されます。 - 172.16.10.1宛のトラフィック

- 172.16.0.0/12への複数ルートがあるが、より特定的なAuto VPNルート(172.16.10.0/24)が利用可能なため、DC1へ送信されます。

- 172.16.30.1宛のトラフィック

- 172.16.0.0/12への複数ルートがあるが、より特定的なスタティックルート(172.16.30.0/24)が利用可能なため、そちらを利用します。

スタティックルートでトラッキングが有効な場合、ping応答がなくなればルートテーブルから削除されます。その場合、残る172.16.0.0/12へのルートが利用されます。スタティックルートの方がAuto VPNルートより優先されるため、スタティックルートが使われます。

もし172.16.0.0/12のスタティックルートもトラッキングで削除されていた場合、Auto VPNルートが利用されDC2へ送信されます。 - 172.16.45.1宛のトラフィック

- 172.16.0.0/12への複数ルートがあるが、より特定的なIPsec VPNピア経由の172.16.45.0/24ルートがあるため、そちらを利用します。

- 192.168.0.1宛のトラフィック

- IPsec VPNピア経由の192.168.0.0/16へのルートがあるため、そちらを利用します。

- 192.168.20.1宛のトラフィック

- 192.168.20.0/25のスタティックルートおよびIPsec VPNピア経由ルート、および192.168.0.0/16のIPsec VPNピアルートが存在します。/25の方が/16より特定的なため/25が利用され、さらにスタティックルートがIPsec VPNピアルートより優先度が高いため、スタティックルートが使われます。

スタティックルートでトラッキング有効時にping応答がなくなればスタティックルートが削除され、残るIPsec VPNピア経由の/25ルートが利用されます。

追加考慮事項

MXセキュリティアプライアンスでルーティング設定を行う際は、次の点にもご注意ください。

Auto VPNとIPsec VPNピアの併用

MXはAuto VPNとIPsec VPNピアの両方にトンネルを確立可能です。トラフィックは上述の原則でそれぞれのVPNピアに送信されます。ただし、BGPルーティング(IPsec VPN上のBGP)を利用しない限り、IPsec VPNピア間やAuto VPNピア間でのトラフィックルーティングはできません。

スポーク間通信

Auto VPNトポロジに参加するすべてのMXは、同トポロジ内の他サブネットへのルートを受信します。ハブ&スポーク構成では、スポークMXは他スポークサイトへの通信ルートを(ネクストホップにVPNハブを指定して)受信し、ハブがスポーク間のルーティングを担います。

特定トラフィックのVPN流入防止には、ダッシュボードのセキュリティ & SD-WAN > 設定 > サイト間VPNでサイト間VPNファイアウォールルールを設定してください。

デフォルトルートと出口ハブの利用

フルトンネル(出口ハブやデフォルトルート)Auto VPN構成を持つハブ&スポークでは、Auto VPNピア間の接続障害時に手動操作なしにセカンダリデフォルトルートへ自動フェイルオーバーはしません(DC-DCフェイルオーバーを除く)。たとえば、スポークがデフォルトルート用ハブへの接続障害時、セキュリティアプライアンスは暗号化されていないWANへのフェイルオーバーは行わず、トラフィックロスにつながる場合があります。

ルーティングモードとAuto VPN

同一サブネットを複数アプライアンスからアドバタイズできるのは、すべてのアプライアンスがパススルー/コンセントレーターモードのときのみです。ルーティングモードアプライアンスからアドバタイズされるサブネットはAuto VPNトポロジ内で一意でなければなりません。

複数IPsec VPNピアのプライベートサブネット設定

2つ以上のIPsec VPNピアで同一または重複するプライベートサブネットが設定されている場合、保存前に重複警告が表示されます。内容は下記の通りです:

- 重複する場合、最も特定的なサブネットへのルートが利用されます。

- 完全競合の場合、ルーティング動作は未定義です。ネットワークタグ等で競合しないよう設定してください。

警告画面例:

管理トラフィックの挙動

次のサービス・機能は、常にプライマリWAN/インターネットアップリンクで入出力されます:

- Merakiクラウド管理接続(TCP 80/443, UDP 7351)-詳細はこちらおよびこちらを参照

- Merakiクラウド認証(18.107.9以上/18.208以上)

- セキュリティリスト(IDS/IPS署名用)

- コンテンツフィルタ(Top Sitesリスト・Full List取得、MX17以前)

- AutoVPN, IPsec VPN, クライアントVPNトンネル

- コンテンツフィルタ(Talos, MX 17.10.5以上/18.107.3以上)

下記サービス・ツールはルート優先順位に従い、必ずしもプライマリWAN/インターネットアップリンクを経由しません:

- AMP(高度なマルウェア対策)登録(TCP 443, Help→Firewall infoでFQDN確認)

- AMPのファイル判定(TCP 443, Help→Firewall infoでFQDN確認)

- Merakiクラウド認証(18.107.9/18.208未満)

- 上記以外のMerakiサービス(TCP 80/443/7734)

- PingおよびダッシュボードスループットLive Tools

- コンテンツフィルタ(Talos, 17.10.4以下/18.107.2以下)

- ThousandEyesエージェントトラフィック(詳細)

- 以下サービスのリスト更新:コンテンツフィルタ、IDS/IPSルール、Layer 7国別ファイアウォール用Geo-IPリスト

- Umbrella DNS統合やDHCPで「Use Umbrella」設定時のリダイレクト/リレーDNSクエリ

注:この挙動はMX本体が発信するトラフィックに特有であり、下流のMerakiデバイスは常にMXのルート優先順位に従います。