Cisco Secure Connect - リモートアクセス

このドキュメントはこちらのドキュメントを翻訳したものです。

内容の不一致がある場合には英語版のドキュメントを正とします。

概要

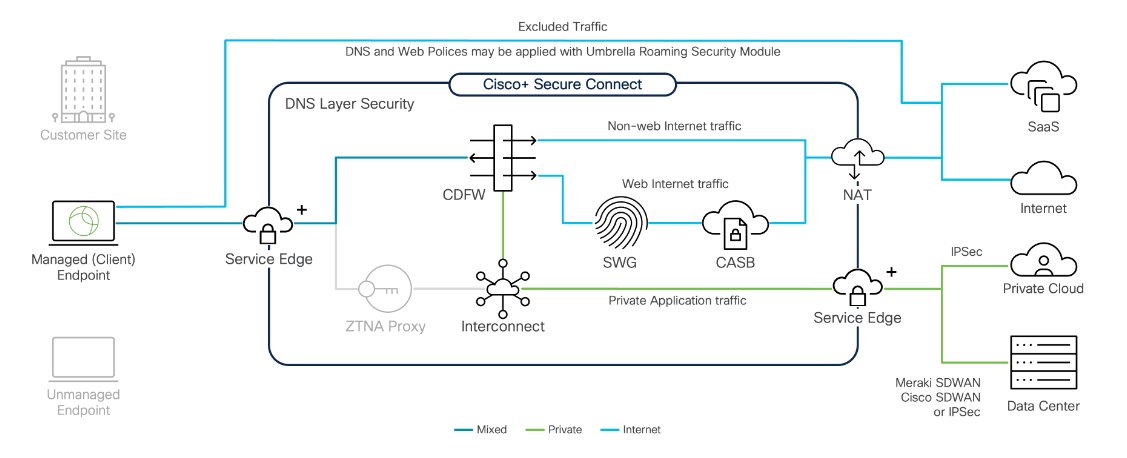

Cisco Secure Connectを使用すると、リモートユーザーは、Secure Connectファブリックを介して、

Cisco Secure Client(以前のCisco AnyConnectクライアント)を使用して、どこからでもプライベートアプリケーションにアクセスできます。

顧客の IdP を介した SAML 認証を使用して、ID ベースのアクセス制御が可能です。エンドポイント・コンプライアンス(エンドポイント・ポスチャーとして知られる)も評価され、プライベート・リソースへのきめ細かなアクセス制御が可能です。

前提条件

前提条件

|

必要条件 |

詳細 |

|---|---|

| 内部DNSサーバIPアドレス | プライベート・アプリケーション名前解決に使用されるサーバー |

| 企業ドメイン名 | プライベート・アプリケーションにアクセスするため必要なドメイン |

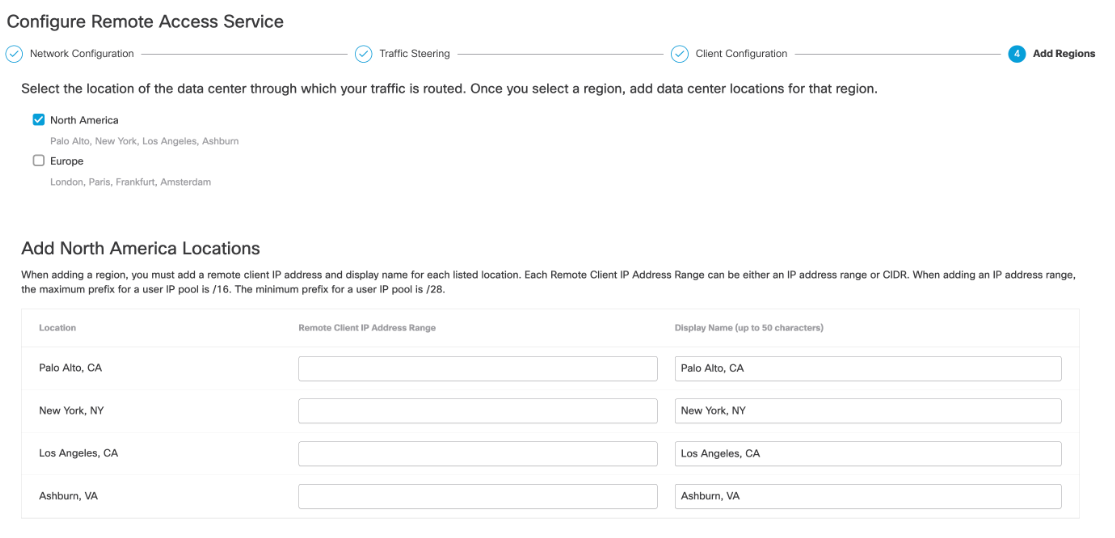

| クライアントIPアドレスプール |

北米とヨーロッパにはそれぞれ4つのデータセンターがあります。指定された各地域は、完全なセット(4つ)のプライベートアドレスプールを持つ必要があります。 (注意: ルーティングとルールの更新を簡単にまとめるために、連続したプライベート・アドレス・プールを使用することをお勧めします) これらのプールは、顧客内部ネットワークで使用されている既存の内部アドレス/サブネットと重複することはできません。1つのリージョンが必要で、2つ目のリージョンはオプションとなります。 |

| トンネルバイパスが必要なサブネット | DNSのような特定のトラフィックをトンネルのバイパス (トンネルの外側にルーティング)させたい場合 |

| データセンターゲートウェイ機器 | VPN接続のデータ・センター側の物理的またはソフトウェア・デバイス。IKEv2と互換性のあるデバイスはすべてサポートされていますが、設定の詳細は異なります。 |

| 顧客宅内装置(CPE) デバイス パブリックIP* | CPE 外部 WAN インターフェースのインターネット・ルーティング可能な IP アドレス。 |

| トンネルIKEv2事前共有鍵 | 事前共有鍵 は、IPSec トンネルで CPE デバイスを構成するために必要 |

* パブリックIPは、IKEv2電子メールIDをサポートしないデバイスにのみ必要。

リモートアクセスセットアップ

まず、Cisco Meraki と Cisco Umbrella のアカウントをシームレスに接続する必要があります。 詳しい手順については、Secure Connect オンボーディングを参照してください。

はじめに

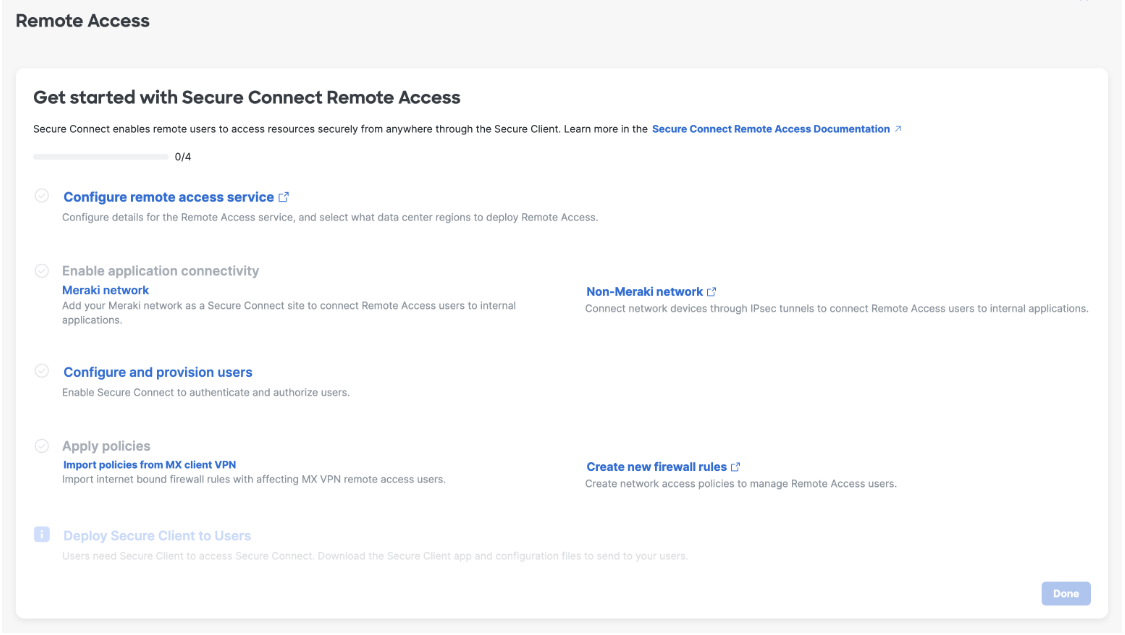

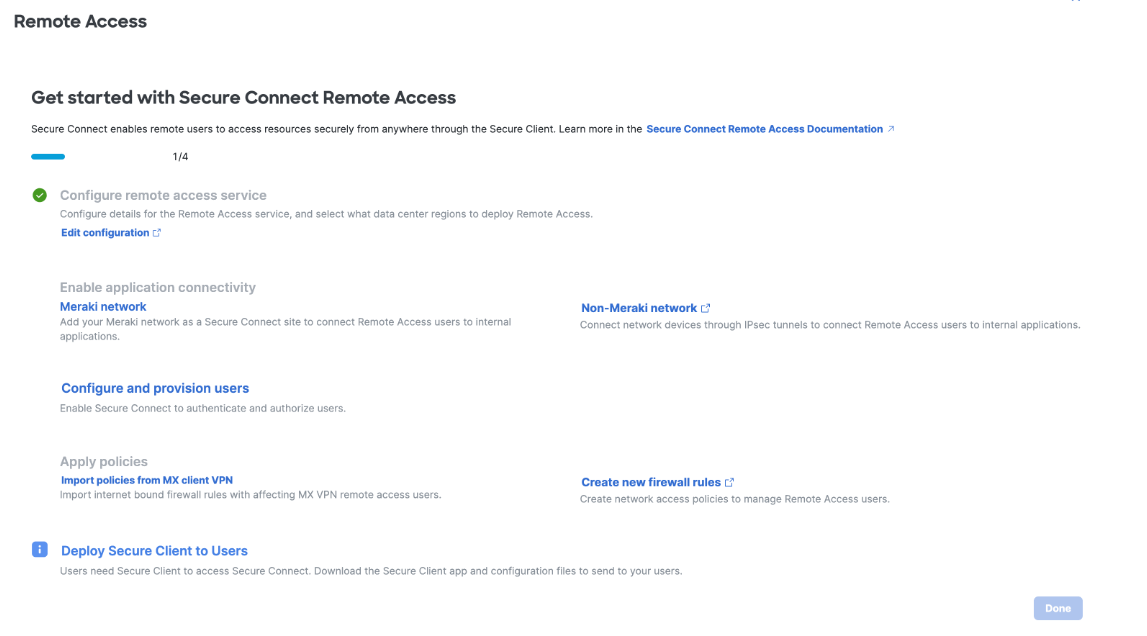

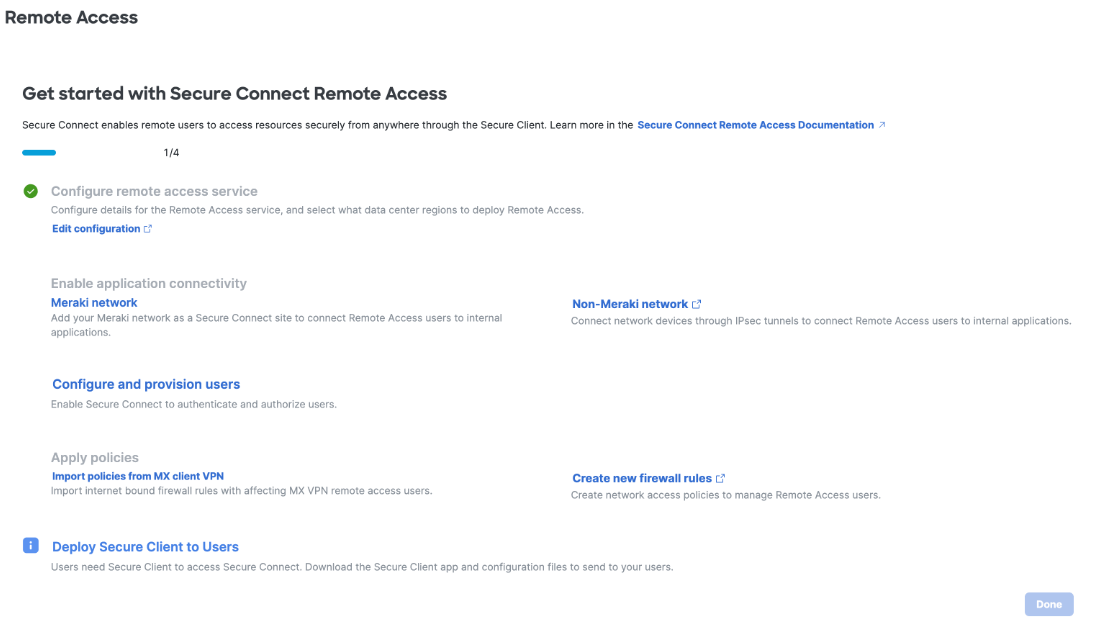

1. セキュアコネクト> アイデンティティ&接続 > リモートアクセス と進み、セットアップを開始します。

2. この「チェックリスト」は、主なリモートアクセス設定タスクを案内します。 各タスクが完了すると、プログレスバーが進みます。これらの

タスクはどの順番で実行してもかまいませんが、以下の手順は、このチェックリストの一番上の Configure remote access service から始めます。

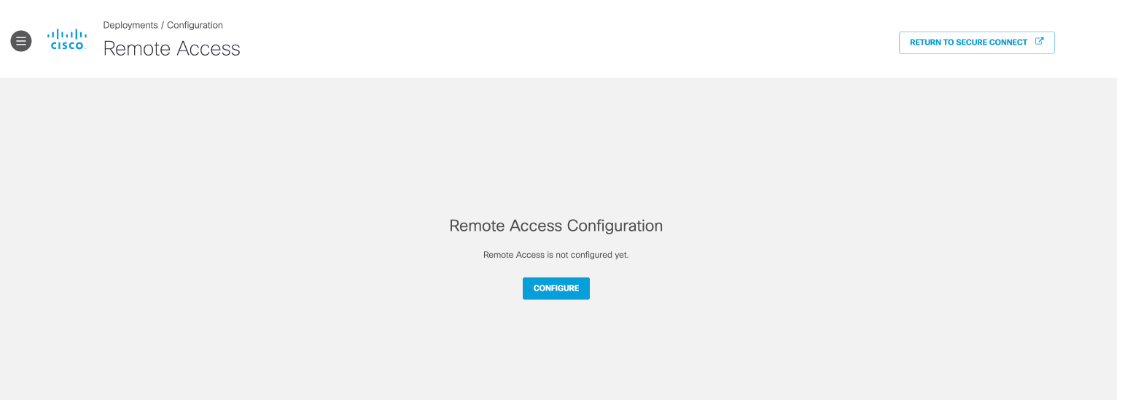

3. Configure remote access service をクリックすると、UmbrellaダッシュボードのDeployments > Remote Access の階層に移動します。

右上の RETURN TO SECURE CONNECT リンクでいつでも戻ることができます。

ネットワーク設定

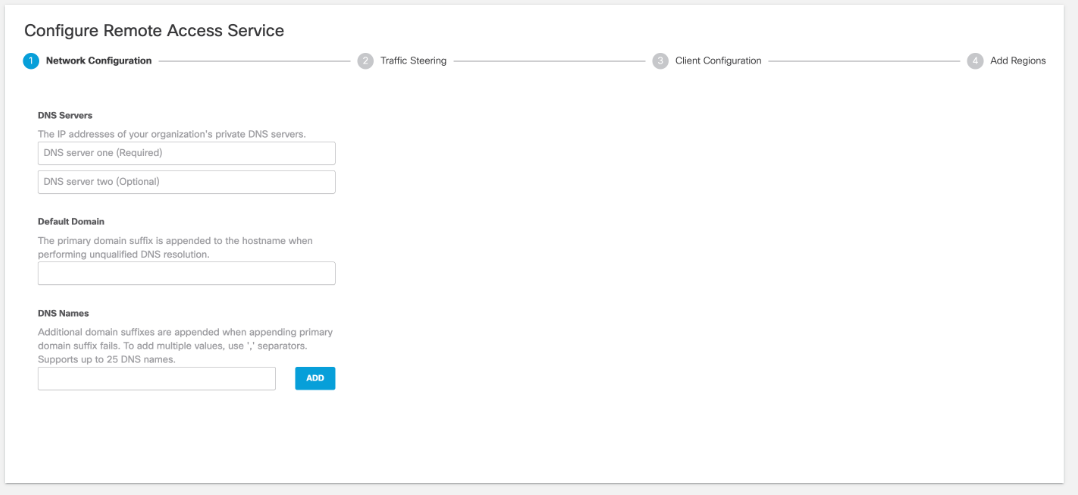

1. 手順 3のCONFIGUREをクリックすると、リモートアクセスサービス設定ウィザードが起動し、Network Configuration > Traffic Steering > Client Configuration > Add Regions を実行します。各画面の上部にあるナビゲーション・メニューは、設定中のステップを示します。

2. DNS サーバの IP アドレスを追加します。 セキュアクライアントはこれらのサーバを使用して、トンネルを介してアクセスされるアプリケーションを

名前解決します。DNS解決用のデフォルトドメインと追加のDNS名(オプション)をそれぞれのフィールドに追加し、Next をクリックします。

トラフィックステアリング

トラフィックステアリングはスプリットトンネリングとも呼ばれ、セキュアクライアント接続 (トンネルの内側) で暗号化して転送するトラフィックと、インターネットリソース (トンネルの外側) に直接転送するトラフィック (もしあれば) を決定できます。

すべてのトラフィックをセキュアコネクトサービス経由にする場合は、この機能をデフォルトで無効のままにして、Next をクリックします。

接続中、ユーザーはローカルリソースにアクセスできなくなります。

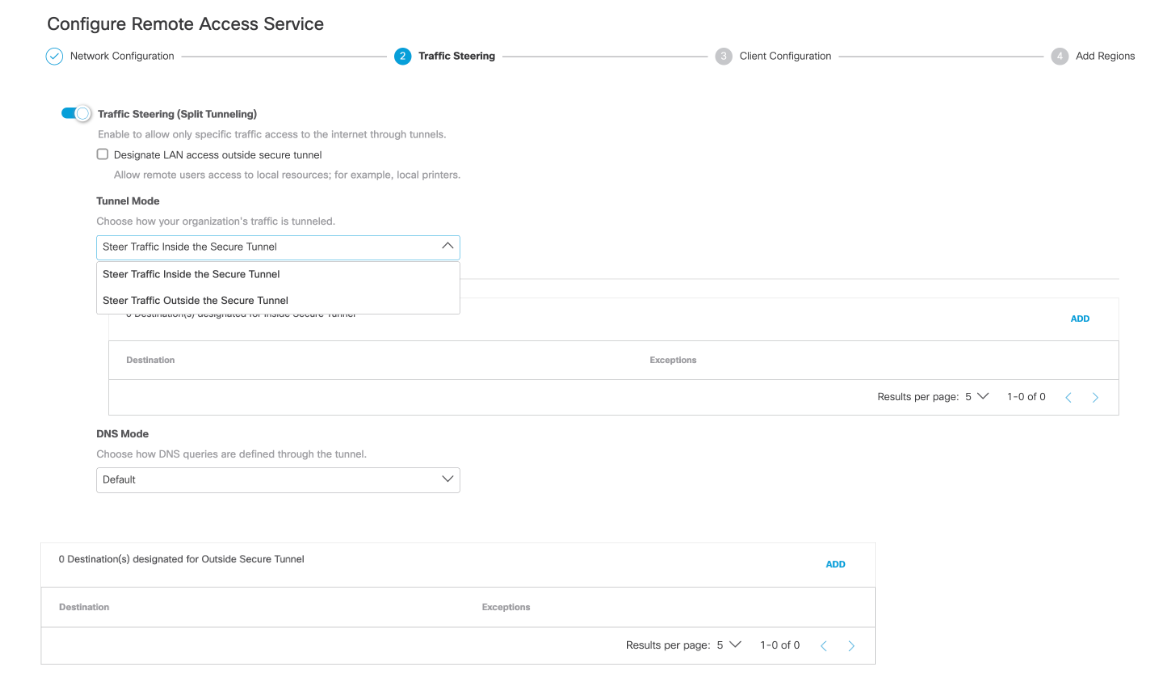

1. トラフィック・ステアリングを有効にするには、トラフィック・ステアリングをオンに切り替えます。

2. 接続中にローカルプリンターなどローカルリソースへのアクセスが必要な場合は、Designate LAN access outside secure tunnel をチェックします。

3. Tunnel Modeでは、宛先ネットワークを、Steer Traffic Inside the Secure Tunnel (split include) またはSteer Traffic outside the Secure Tunnel

(split exclude)のどちらに適用するかを指定します。例えば、Steer Traffic Inside Secure Tunnel を選択すると、指定したDestination はトンネルを

通過し、Exceptionsのリストは通過しません。その逆で、Steer Traffic outside the Secure Tunnel の場合、指定した Destination はトンネルの外側に

送信され、リストした Exceptions はトンネルの内側に送信されます。Exceptions はすべて、DESTINATION(CIDR またはドメイン)に使用されている

形式と一致している必要があります。

4. 次にAddをクリックして、希望するネットワークのリストを追加します。

Split DNS modeは、"Steer Traffic INSIDE Secure Tunnel"が選択されている場合にのみ利用可能です。

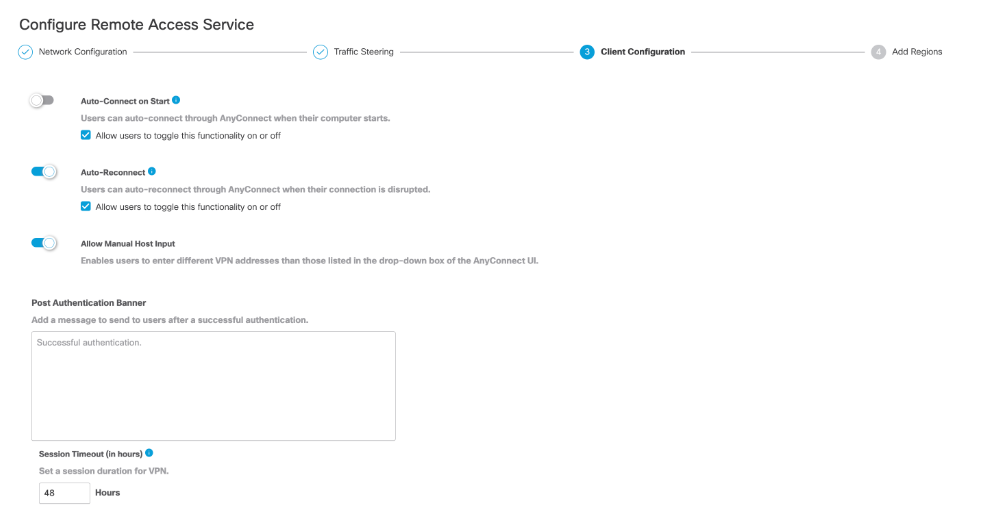

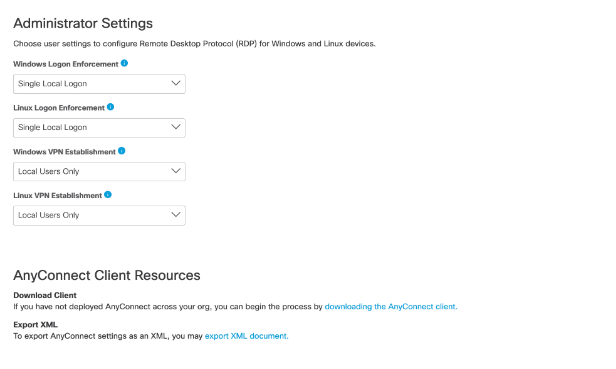

クライアント設定

Client Configuration はデフォルトのままにして、Next をクリックします。

それ以外の場合は、必要なクライアントオプションを選択します。

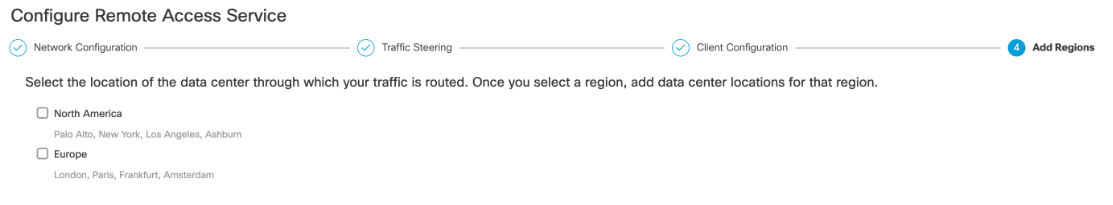

地域の追加

Add Regionsでは、トラフィックが経由するデータセンターの場所を選択します。お客様の設計に応じて、単一または両方を選択できます。

プロビジョン

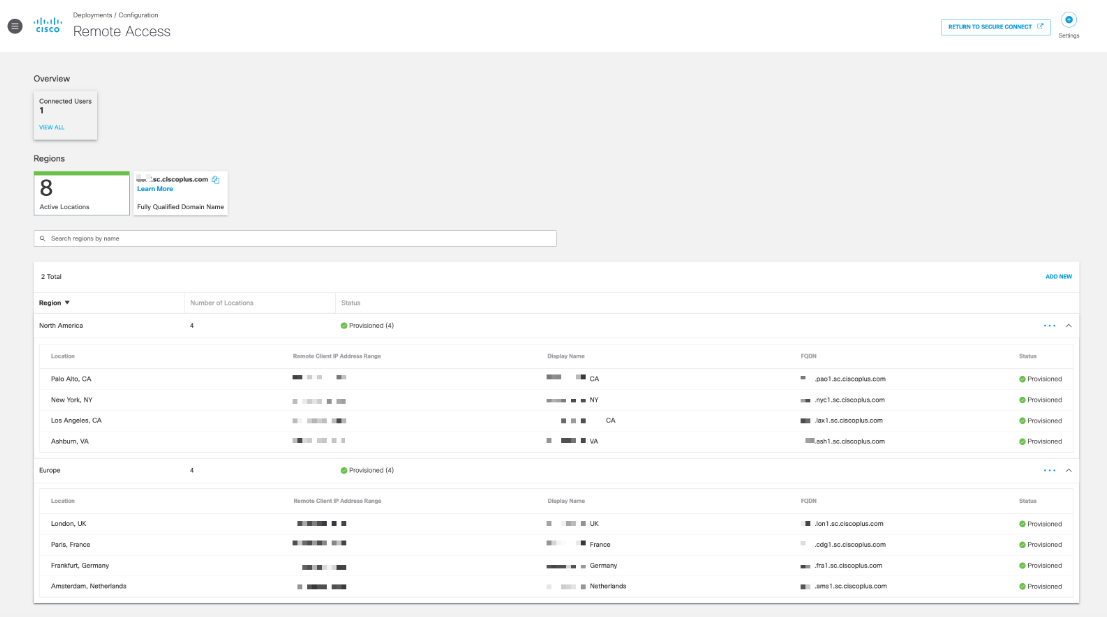

1. 上記の手順を完了し、PROVISION をクリックすると、チェックリストのページに戻り、バックエンドでプロビジョニングが開始されます。

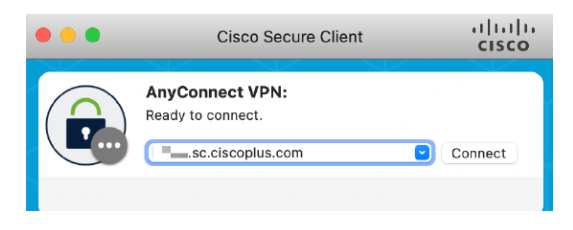

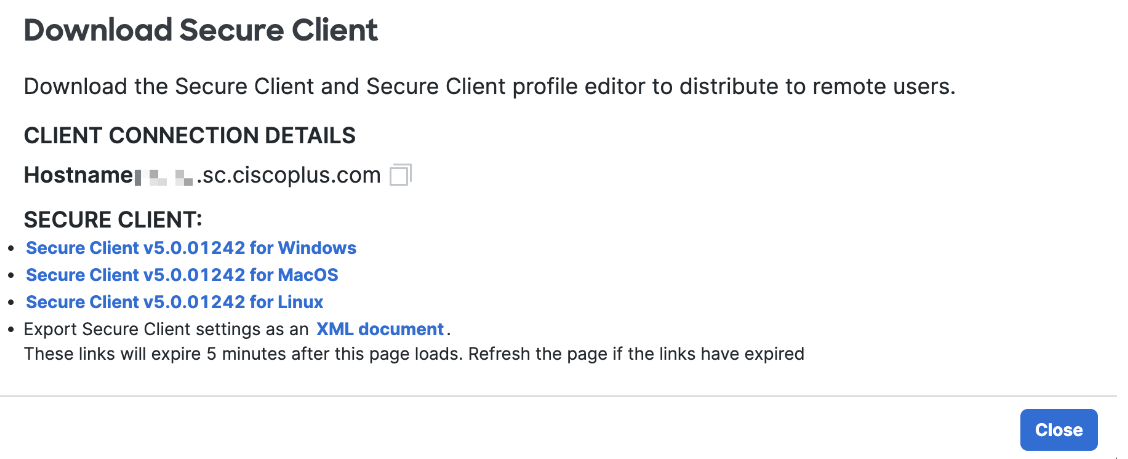

プロビジョニングが完了すると、リモート・エンドポイントに最も近いデータセンターを自動的に選択する自動選択URLが提供されます。

このURLはセキュアコネクトとUmbrellaのダッシュボードに表示され、<システム生成ID>.sc.ciscoplus.comという形式になっています。

代わりに、ロケーション固有のFQDNが以下のフォーマットで提供されます: <システム生成ID>.location.sc.ciscoplus.com

上記の例では、4つのFQDNが生成されます:

123d.pao1.sc.ciscoplus.com

123d.nyc1.sc.ciscoplus.com

123d.lax1.sc.ciscoplus.com

123d.ash1.sc.ciscoplus.com

上記の例では、各ロケーションのVPNプロファイルは「Palo Alto, CA」,「New York, NY」などと表示されます。

リモートアクセスユーザーは、自動選択された URL に接続するか、セキュアクライアントのドロップダウンから特定の場所に接続するかを選択できます。ドロップダウンは、サービスに最初に接続した後に入力されます。

完了までに5分ほどかかる場合があります。待っている間に次のセクションを始めても構いません。

2. Umbrella ダッシュボードの Deployments > Remote Access で、リモートアクセスが正常にプロビジョニングされたことを確認できます。

3. リモートアクセスを完了させるには、リモートユーザーを設定する必要があります。リモートユーザーを設定する必要がありますので、

Configure and provision users を確認し、デプロイを完了してください。完了したら、チェックリストページのDeploy Secure Client to Users を

クリックし、提供されたリンクからセキュアクライアントをダウンロードして、リモートアクセスを開始できます。

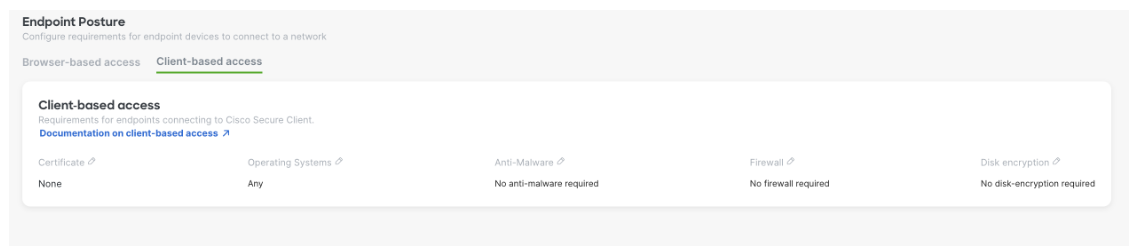

エンドポイントポスチャー(オプション)

エンドポイントポスチャは、エンドポイントが Secure Connect クラウドに接続できるようにする前に、エンドポイント上の以下の要件の組み合わせを検証します。

1. 証明書

2. オペレーションシステムとバージョン

3. アンチマルウェア

4. ファイアウォール

5. ディスクの暗号化

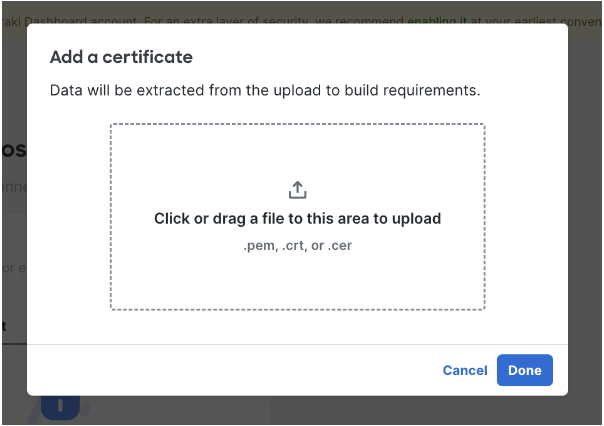

クライアントベースのアクセスで エンドポスチャーを有効にするには、セキュアコネクト> Endpoint Posture > Client-based accessと進み、

鉛筆のアイコンをクリックして、有効にする各タイプのポスチャーを編集します。

1. 証明書要件 - システムは、エンドポイントがネットワークに接続する前に、特定の証明書を持っていることを確認します。

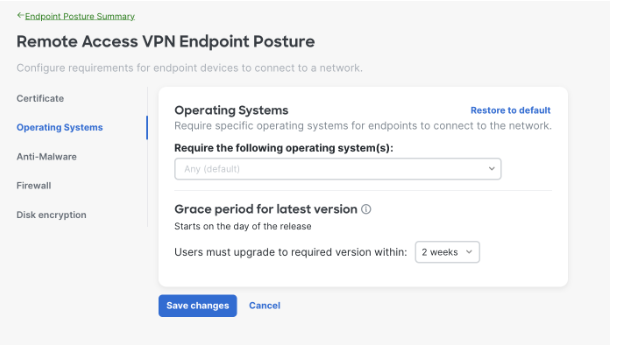

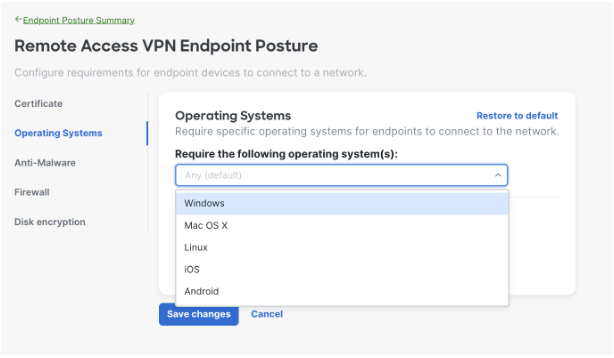

2. オペレーティングシステム要件 - ネットワークへの接続を許可する前に、エンドポイントが指定されたオペレーティングシステム(OS) および

OSバージョンを実行していることを確認します。ユーザーが必要なバージョンにアップグレードするための期限も定義できます。

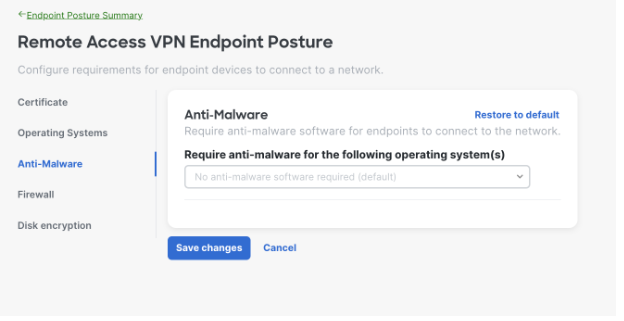

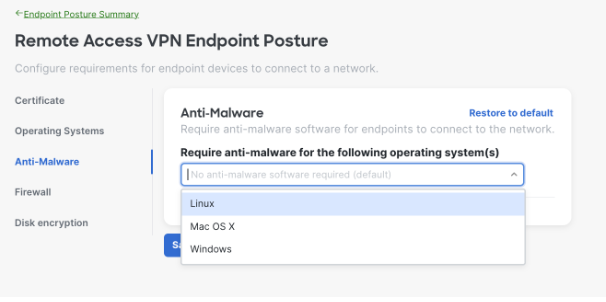

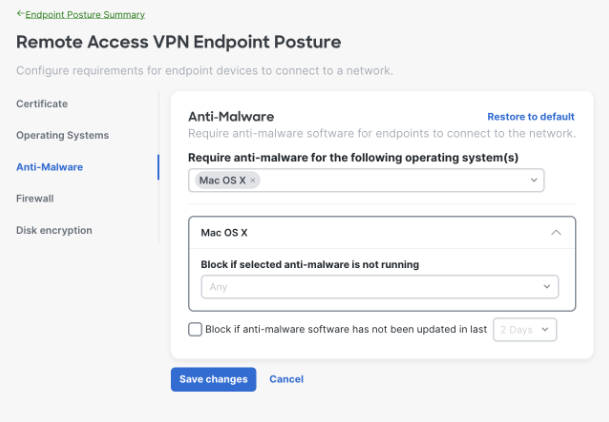

3. アンチマルウェア要件 - ネットワークへの接続を許可する前に、エンドポイントが指定のマルウェア対策ソフトウェアを実行していることを

確認します。オペレーティングシステムを選択し、ドロップダウンからアンチマルウェアソフトウェアを選択します。

ここでは、管理者がMac OS Xを選択した場合の例を示しますが、必要に応じて複数のOSを選択することができます。

また、ユーザーが必要なバージョンにアップグレードする期間を定義することもできます。

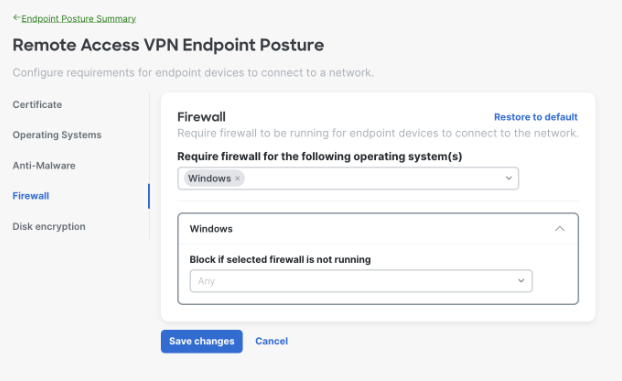

4. ファイアウォール要件 - ネットワークへの接続を許可する前に、システムはエンドポイントがローカルファイアウォールアプリケーションを

実行していることを確認します。ドロップダウンからファイアウォール・ソフトウェア・プロバイダを選択します。

ここでは、管理者がWindowsを選択した場合の例を示しますが、必要に応じて複数のオペレーティングシステムを選択することができます。

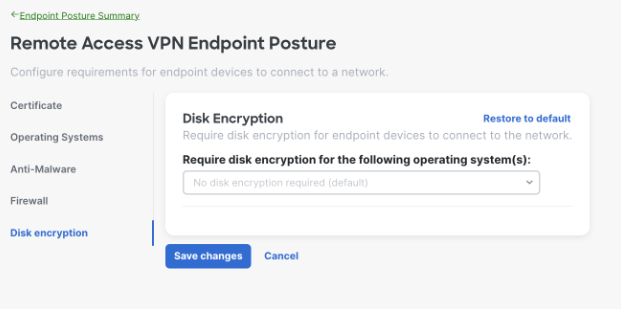

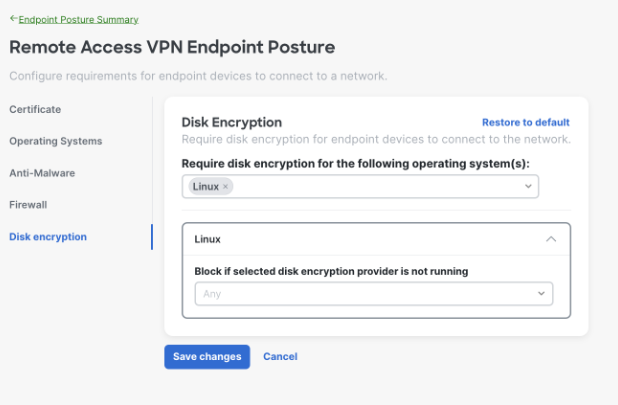

5. ディスク暗号化の要件 - システムは、エンドポイントがネットワークに接続する前に、ディスク暗号化が有効になっていることを確認します。

ドロップダウンからディスク暗号化ソフトウェアプロバイダを選択します。

ここでは、管理者がLinuxを選択した場合の例を示しますが、必要に応じて複数のオペレーティングシステムを選択することができます。

完了したら、Save changesをクリックして設定を保存します。

Next Steps - Network and Policy Setup

リモートアクセスのセットアップが完了したら、状況に応じて残りのチェックリストを完了させます。

・Step 2 - アプリケーション接続の有効化

◦ Meraki ネットワークの設定

◦ 非Meraki ネットワークの設定

・トンネルの種類は必ず「プライベート・アクセス」を選択してください。

・プライベートトンネルの背後にあるすべての内部ネットワーク(ルート)を、トンネルのクライアントプレフィックスとして追加

・以前にプロビジョニングされたすべてのリモートアクセスクライアントのサブネットについて、IPSec終端デバイスにルートを追加

・Step 3 - ユーザの設定およびプロビジョン

・Step 4 - ポリシーの適用

・Step 5 - 新しいファイアウォールの作成

シスコセキュアクライアントの展開

最後の手順は、Cisco Secure Client をダウンロードしてエンドポイントに展開することです。シスコセキュアクライアントのダウンロードには

2つの部分があります。1 つはソフトウェア本体です。 もう 1 つは、セットアップ プロセスで作成された機能と属性値を含む XML ファイルです。

Deploy Secure Client to Users をクリックし、提供されたリンクからセキュアクライアントをダウンロードし、Close をクリックします。

シスコセキュアクライアントの導入に関する詳細は、こちらをご覧ください。

注: Cisco Software Centralからシスコセキュアクライアントのソフトウェアをダウンロードすることはできません。 Secure Connectポータルに掲載されているものと異なるバージョンのシスコセキュアクライアントが必要な場合は、サポートにお問い合わせください。