VPNコンセントレーター導入ガイド

概要

AutoVPNサイトをデータセンターなど中心の場所に接続するために、MXセキュリティ アプライアンスを導入して、VPNコンセントレーターとして機能させることができます。このガイドでは、セットアップに必要な設定と導入手順を説明します。

主な概念

ワンアームVPNコンセントレーターを導入する前に、いくつかの主な概念を理解することが重要です。

動作モード

すべてのMXは、ルーテッドまたはVPNコンセントレーター モードで設定できます。両方のモードについて重要な考慮事項があります。コンセントレーター モードの詳細については、ここをクリックしてください。

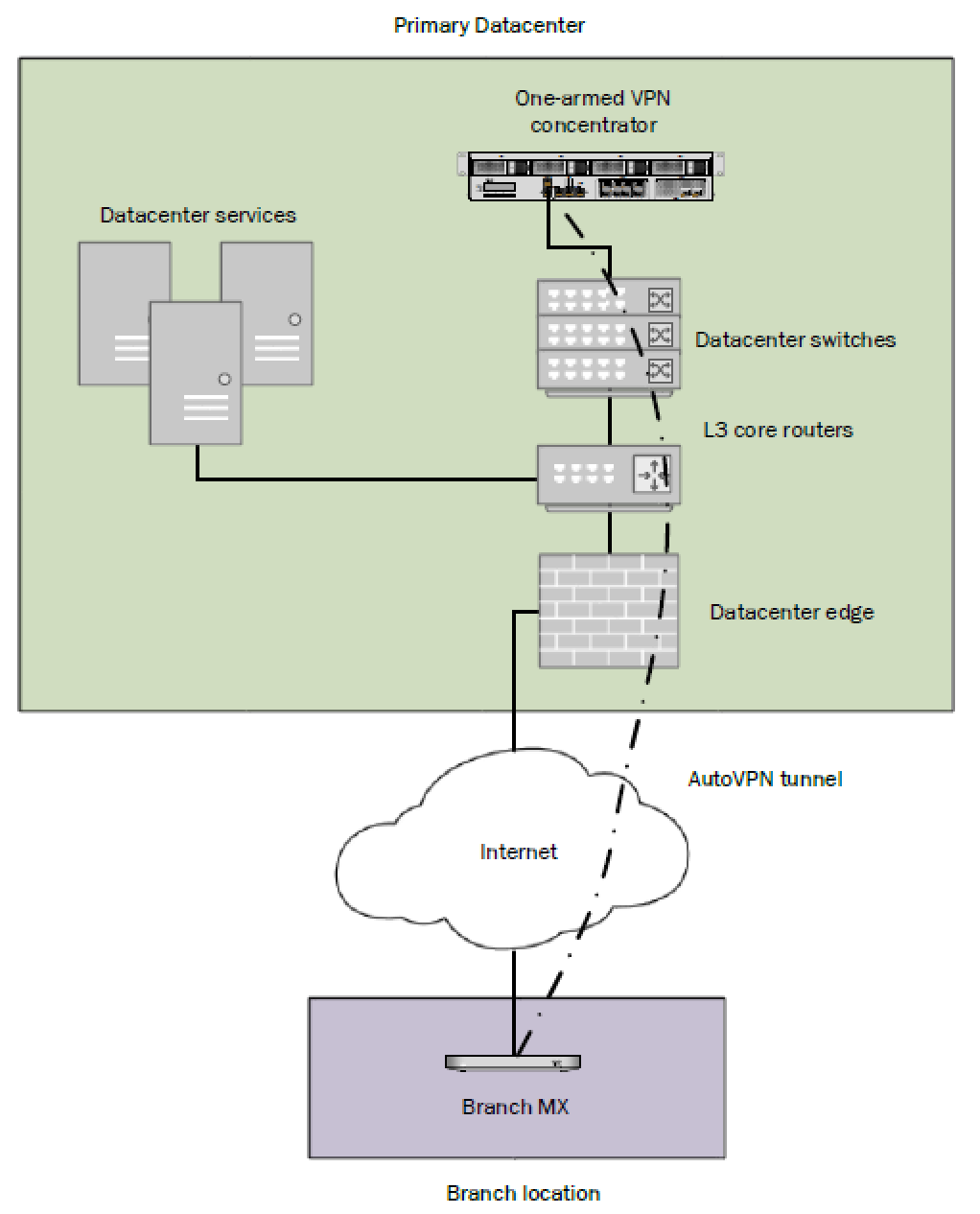

ワンアーム コンセントレーター

この設定では、VPNコンセントレーター モードで機能するように設定されたMXデバイスを、アップストリーム ネットワークへの単一のイーサネット接続で利用します。すべてのトラフィックが、このインターフェースで送受信されます。データセンターへのVPN終端点の役目を果たすMXアプライアンスの場合、これが推奨設定です。

ルーテッド モードのコンセントレーター

このモードでは、MXはアップストリーム ネットワークへの1つのイーサネット接続と、ダウンストリーム ネットワークへの1つのイーサネット接続で設定されます。VPNトラフィックは、MXをアップストリーム ネットワークに接続するWANインターフェースで送受信されます。復号化され、カプセル化解除されたトラフィックは、MXをダウンストリーム ネットワークに接続するLANインターフェースで送受信されます。

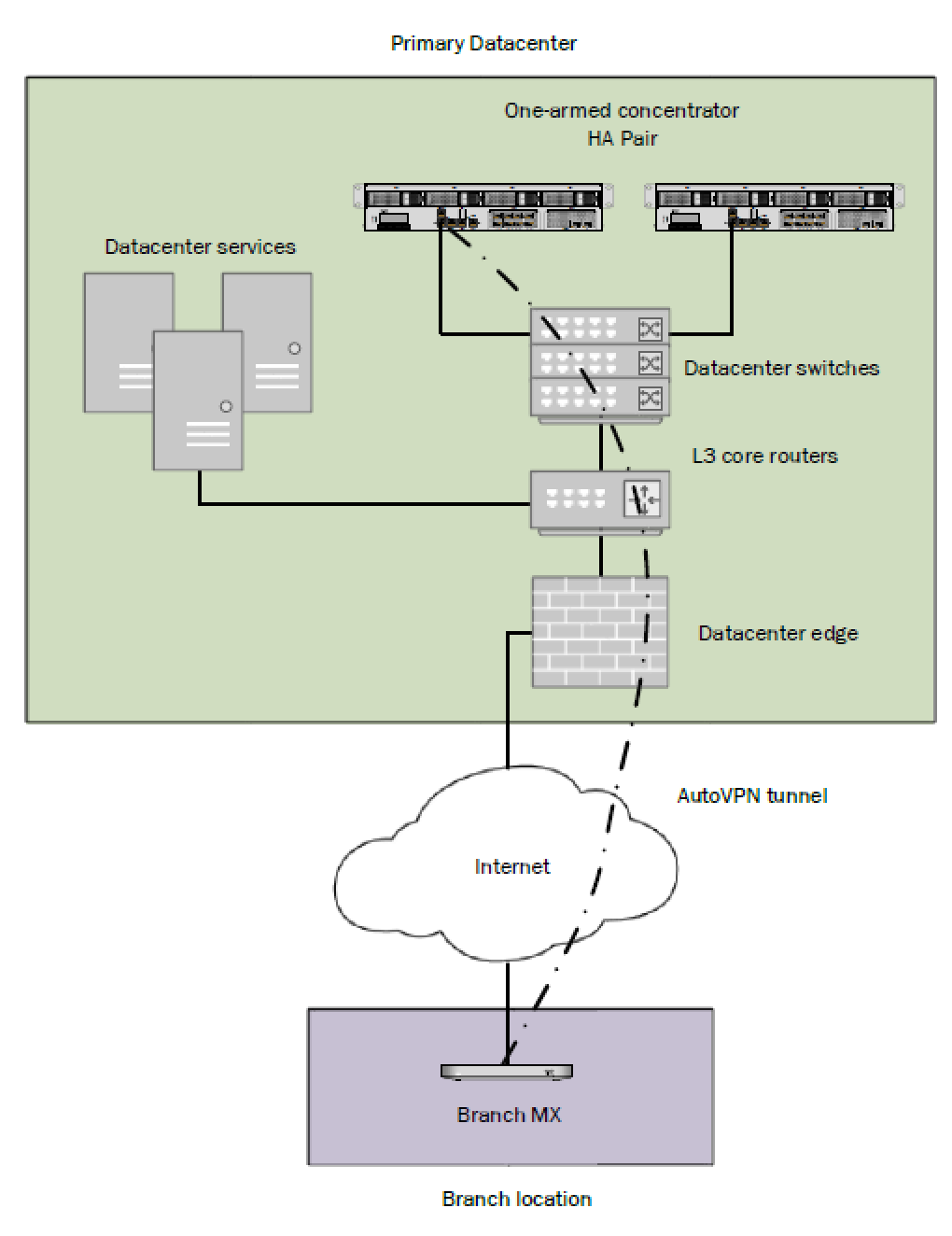

VPNコンセントレーター用のWarm Spare(高可用性)

高可用性(HA)構成の場合、1つのMXがマスター ユニットになり、もう1つのMXはスペア容量で動作します。すべてのトラフィックはマスターMXを通過し、スペアは障害に備えた追加の冗長性レイヤーとして機能します。

HA構成でのMX間のフェールオーバーは、VRRPハートビート パケットを利用します。 これらのハートビート パケットはプライマリMXからセカンダリMXへ単一アップリンクで(ワンアーム コンセントレーター)、またはLANで(ルーテッド モード コンセントレーター)送信されて、プライマリがオンラインであり、正常に機能していることを示します。これらのハートビート パケットを受信している限り、セカンダリはスペア状態で機能します。セカンダリがこれらのハートビート パケットを受信しなくなった場合は、プライマリがオフラインであるとみなして、マスター状態に移行します。

ワンアーム コンセントレーター構成でハートビートを受信するためには、両方のVPNコンセントレーターMXがデータセンター内の同じサブネットへのアップリンクを持っている必要があります。ルーテッド モード構成の場合、両方のコンセントレーターがLANポートを使用して通信できなければなりません。ルーテッド モードWarm Spareの詳細については、こちらを参照してください。

一度に完全に機能するのは1台のデバイスだけなので、HAペアに必要なMXライセンスは1つだけです。

接続監視

接続監視は、すべてのMXセキュリティ アプライアンスに組み込まれているアップリンク モニタリング エンジンです。エンジンの仕組みはこの記事に記載されています。

MX VPNコンセントレーターへのSSIDトンネリング

MXセキュリティ アプライアンスは、ミッション クリティカルなネットワーク用にカスタム ビルドされるため、VPNコンセントレーターを使用したSSIDトンネリングのための理想的なソリューションです。ニーズに最適なMXセキュリティ アプライアンスを選択するには、サイジング ガイドを参照してください。

MXセキュリティ アプライアンスは、クイック スタートガイドに記載されている以上の設定をしなくても、デフォルトでSSIDを集中させる準備ができています。VPNコンセントレーター トンネリングは、公式にはパススルー/コンセントレーター モードのMXデバイスでのみサポートされるため、この機能が正常に機能するためには、MXがパススルー/コンセントレーター モードになっていることを確認することが重要です。

セットアップ方法の詳細については、このセクションを参照してください。

信頼性を高めるために、2台目のMXセキュリティ アプライアンスをHAモードでペアリングすることができます。プライマリMXがMerakiクラウドから到達不能になった場合、アクセスポイントはHAスタンバイMXにフェールオーバーします。

ワンアーム コンセントレーターの導入

インターフェース設定

ワンアームVPNコンセントレーターとして設定されているMXセキュリティ アプライアンスは、Internet(インターネット)ポートを使用して、または2つのインターネット アップリンク ポートを備えたデバイスではInternet 1(インターネット1)ポートを使用して、アップストリームのデータセンター インフラストラクチャに接続してください。

MXをVPNエンドポイントのワンアームVPNコンセントレーターとして使用するときには、MXのLANポートには何も接続しないでください。MXが単にパススルー デバイスとして使用される場合は、LANポートを使用してもパフォーマンスに影響しません。

MX IP割り当て

データセンターで、MXセキュリティ アプライアンスはスタティックIPアドレスまたはDHCPからのアドレスを使用して動作できます。 MXアプライアンスは、デフォルトではDHCPアドレスのプルを試みます。VPNコンセントレーターにはスタティックIPアドレスを割り当てることを強くお勧めします。

スタティックIP割り当ては、デバイスのローカル ステータス ページから設定できます。

ローカル ステータス ページを使用して、MXのアップリンクのVLANタギングを設定することもできます。次のようなシナリオには注意が必要です。

- アップストリーム ポートがアクセスポイントとして設定されている場合は、VLANタギングを有効にしないでください。

- ポートのアップストリームがトランク ポートとして設定され、MXがネイティブまたはデフォルトのVLAN上で通信しなければならない場合、VLANタギングは無効のままにしておいてください。

- ポートのアップストリームがトランクとして設定され、MXがネイティブまたはデフォルトのVLAN以外のVLANで通信しなければならない場合、VLANタギングを適切なVLAN IDで設定してください。

パブリックIP割り当て

ワンアームVPNコンセントレーターとして設定したMXアプライアンスを、パブリック ルーティング可能なIPアドレスを持つネットワークの周辺に配置することはお勧めしません。これによりセキュリティ リスクが発生する可能性があります。ベスト プラクティスとして、ワンアーム コンセントレーターMXアプライアンスは、インバウンド接続をフィルタリングするエッジ ファイアウォールの背後に常に導入してください。

ダッシュボード設定

Cisco Merakiダッシュボードの設定は、ユニットをオンラインにする前でも後でも行うことができます。

-

まず、MXをVPNコンセントレーター モードで動作するように設定します。この設定は、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Addressing & VLANs(アドレスとVLAN)ページから行います。MXはデフォルトではルーテッド モードで動作するように設定されます。

-

次に、サイト間VPNパラメータを設定します。この設定は、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Site-to-site VPN(サイト間VPN)ページから行います。

- まず、タイプを「Hub (Mesh)(ハブ(メッシュ))」に設定します。

- このVPNコンセントレーターのアクセス可能なアップストリームであるローカル ネットワークを設定します。

-

「Name(名前)」として、サブネットのわかりやすいタイトルを指定します。

-

「Subnet(サブネット)」には、他のAutoVPNピアにアドバタイズされるサブネットをCIDR表記で指定します。

-

-

「NAT traversal(NATトラバーサル)」は、「Automatic(自動)」か「Manual: Port forwarding(手動:ポート転送)」のいずれかに設定できます。この2つのオプションの詳細については、下記を参照してください。

-

下記はサンプルのスクリーンショットです。

NATトラバーサル

手動または自動のいずれのNATトラバーサルを使用するかは、VPNコンセントレーターに関する重要な考慮事項です。

次のようなときには、手動NATトラバーサルを使用します。

- 友好的でないNATアップストリームがある

- データセンターに出入りできるトラフィックを制御する厳格なファイアウォール ルールがある

- リモート サイトがVPNコンセントレーターとの通信に使用するポートを知ることが重要である

手動NATトラバーサルを選択した場合は、VPNコンセントレーターにスタティックIPアドレスを割り当てることを強くお勧めします。手動NATトラバーサルは、指定されたポートのすべてのトラフィックをVPNコンセントレーターに転送できるときの設定を目的としています。

次のようなときには、自動NATトラバーサルを使用します。

- 手動NATトラバーサルを必要とする上記の条件のいずれも存在しない

自動NATトラバーサルを選択した場合、MXは番号が大きいUDPポートを自動的に選択して、AutoVPNトラフィックを送信します。VPNコンセントレーターは、このポートを使用してリモート サイトに到達し、アップストリームのファイアウォールにステートフル フロー マッピングを作成します。これにより、リモート側から開始されたトラフィックも、個別のインバウンド ファイアウォール ルールを必要とせずにVPNコンセントレーターに到達できます。

Warm Spareの追加

このセクションでは、VPNコンセントレーター モードで動作するMXセキュリティ アプライアンスのWarm Spare(HA)の設定と実装に必要な手順を概説します。

動作

高可用性(HA)で設定された場合、1つのMXはアクティブなマスターとして機能し、もう1つのMXはパッシブなスタンバイ容量で動作します。フェールオーバーの達成にはVRRPプロトコルが利用されます。詳細については、ここを参照してください。

ダッシュボードの設定

MXセキュリティ アプライアンスでの高可用性には、同じモデルの2台のMXが必要です。HAはアクティブ/パッシブで実装されるため、適切に機能させるには、2台目のMXも接続して、オンラインにする必要があります。

高可用性(Warm Spareとも呼ばれます)は、Security & SD-WAN(セキュリティ&SD-WAN) > Monitor(監視) > Appliance status(アプライアンス ステータス)で設定できます。まず、「Warm Spare」を「Enabled(有効)」に設定します。次に、Warm Spare MXのシリアル番号を入力します。最後に、「MX uplink IPs(MXのアップリンクIPを利用)」または「virtual uplink IPs(仮想アップリンクIPを利用)」を選択します。

アップリンクIP

新しいネットワークのセットアップでは、デフォルトでは「Use Uplink IPs(アップリンクIPを利用)」が選択されます。HAで正常に通信するためには、仮想IP(vIP)を使用するようにVPNコンセントレーターMXを設定する必要があります。

仮想IP(vIP)

仮想アップリンクIPオプションでは、HA MXによって共有される追加のIPアドレスを使用します。この構成では、MXはアップリンクIPを介してクラウド コントローラー通信を送信しますが、他のトラフィックは共有された仮想IPアドレスによって送受信されます。

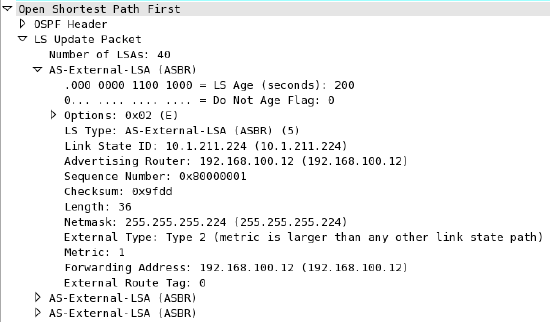

OSPFルート アドバタイズメントの設定

VPNコンセントレーター モードで動作するMXセキュリティ アプライアンスは、OSPFを介した接続先VPNサブネットへのルートのアドバタイズをサポートします。

ダッシュボードの設定

OSPFルート アドバタイズメントを設定するには、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Site-to-Site VPN(サイト間VPN)ページに移動します。このページから、以下の設定を行います。

- 「Advertise remote routes(リモート ルートをアドバタイズする)」を「Enabled(有効)」に設定します。

- 「Router ID(ルータID)」を設定します。

- 「Area ID(エリアID)」を設定します。

- 必要に応じて、「Cost(コスト)」を調整します。

- 必要に応じて、「Hello timer(Helloタイマー)」を調整します。

- 必要に応じて、「Dead timer(デッド タイマー)」を調整します。

- 必要に応じて、「MD5 authentication(MD5認証)」を有効にして設定します。

詳細については、OSPFを使用してリモートVPNサブネットをアドバタイズするを参照してください。

その他のデータセンターの設定

アップストリームに関する考慮事項

このセクションでは、データセンター ネットワークの他のコンポーネントに関する設定の考慮事項を説明します。

ルーティング

データセンターでVPNコンセントレーターとして動作するMXは、リモート サブネットをデータセンター内で終端します。双方向通信のためには、アップストリーム ネットワークに、VPNコンセントレーターとして機能するMXを指すリモート サブネット用のルートが必要です。

OSPFルート アドバタイズメントが使用されていない場合、リモートVPNサブネット宛てのトラフィックをMX VPNコンセントレーターにリダイレクトするスタティック ルートがアップストリーム ルーティング インフラストラクチャで設定される必要があります。

OSPFルート アドバタイズメントが有効な場合、アップストリーム ルータは接続先のVPNサブネットへのルートを動的に学習します。

ファイアウォールに関する考慮事項

MX セキュリティ アプライアンスは、いくつかのタイプのアウトバウンド通信を利用します。この通信を可能にするには、アップストリーム ファイアウォールの設定が必要になることがあります。

ダッシュボードとクラウド

MX セキュリティ アプライアンスは、クラウドで管理されるネットワーキング デバイスです。そのため、Cisco Merakiダッシュボードを介した監視と設定を可能にするには、必要なファイアウォール ポリシーが設定されていることが重要です。該当する宛先ポートとIPアドレスは、ダッシュボードのHelp(ヘルプ) > Firewall info(ファイアウォール情報)ページで確認できます。

VPNレジストリ

Cisco MerakiのAutoVPNテクノロジーは、クラウドベースのレジストリ サービスを利用して、VPN接続をオーケストレーションします。AutoVPN接続を正常に確立するには、アップストリーム ファイアウォールがVPNコンセントレーターとVPNレジストリ サービスとの通信を許可する必要があります。 該当する宛先ポートとIPアドレスは、ダッシュボードのHelp(ヘルプ) > Firewall info(ファイアウォール情報)ページで確認できます。

アップリンク ヘルスのモニタリング

MXは、よく知られているインターネットの宛先に共通プロトコルを使用して到達することにより、アップリンク ヘルスを定期的にチェックします。この動作全体については、ここで概説されています。適切なアップリンク モニタリングを可能にするためには、以下の通信も許可されなければなりません。

-

ICMPから8.8.8.8(GoogleのパブリックDNSサービス)

-

HTTPポート80

-

DNSからMXの設定済みDNSサーバー

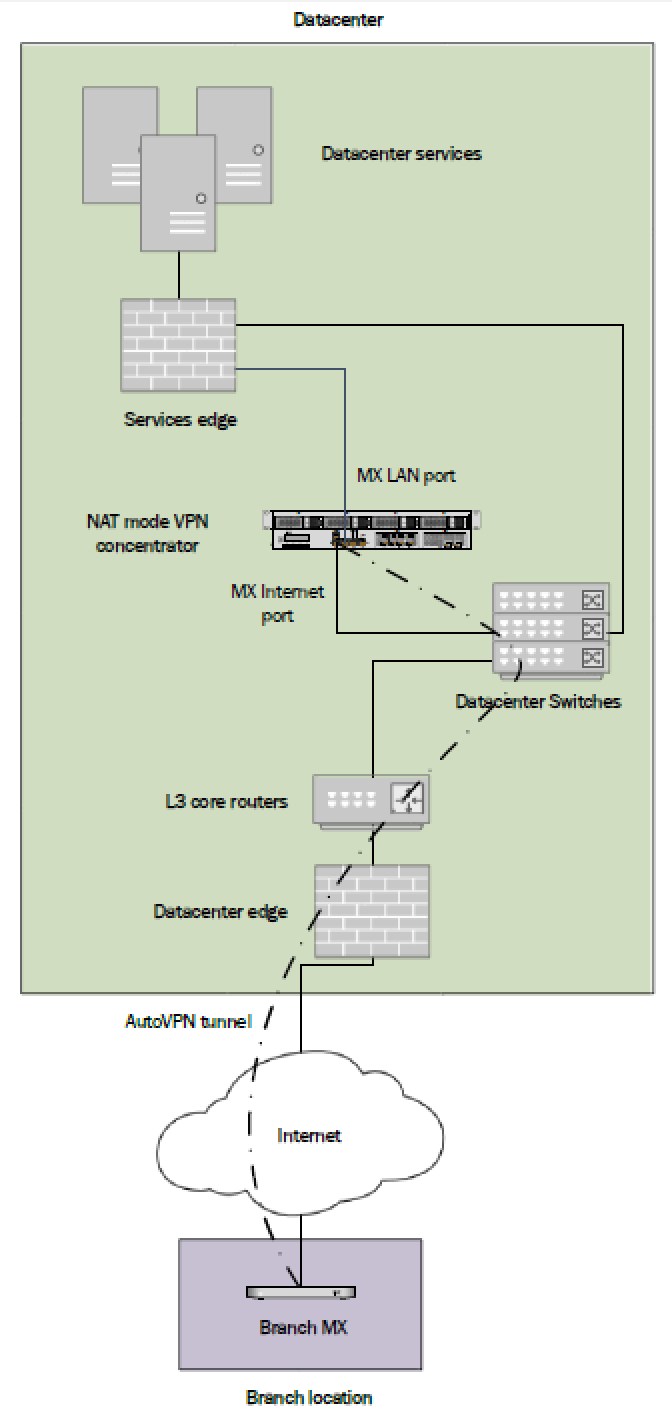

ルーテッド モード コンセントレーターの導入

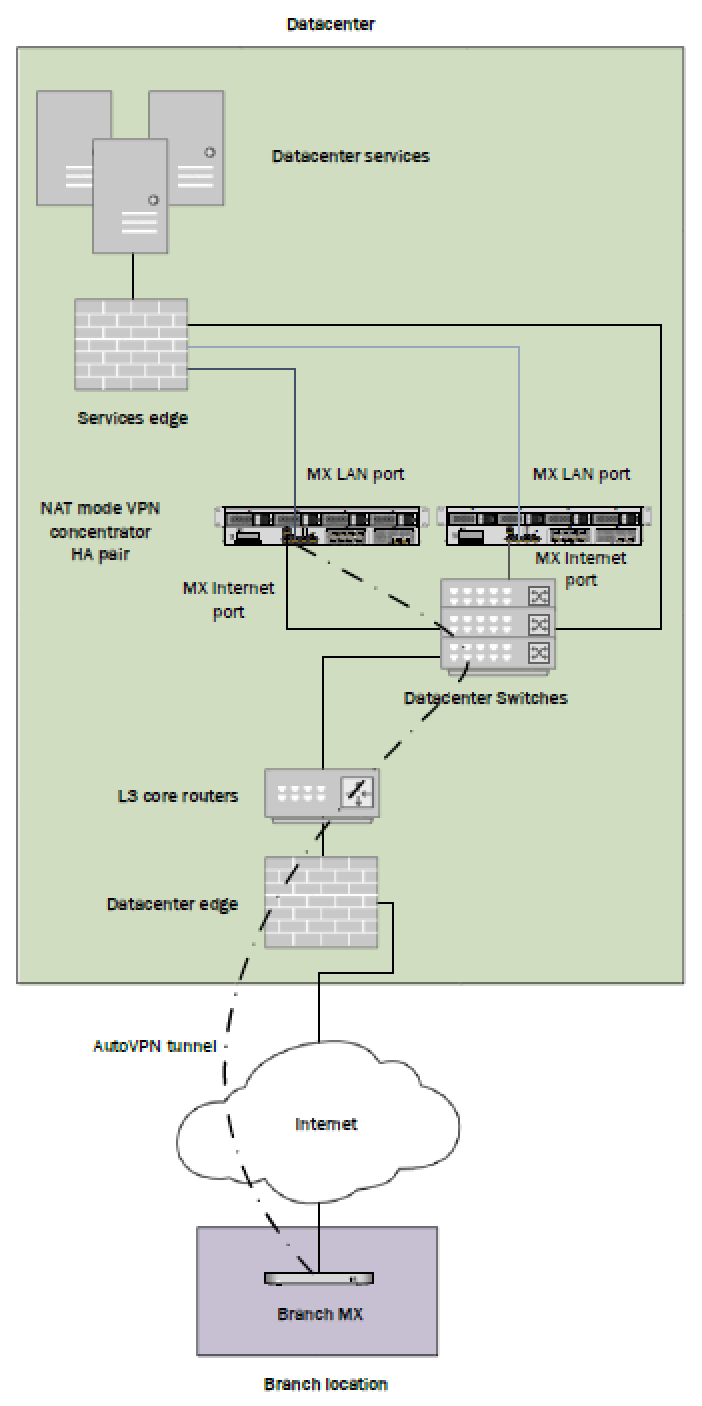

トポロジーの例

MX VPNコンセントレーターはルーテッド モードで動作するように設定することもできます。次の図は、ルーテッド モード コンセントレーターを使用するデータセンター トポロジーの例を示しています。

インターフェース設定

ルーテッド モードVPNコンセントレーターとして設定されたMX セキュリティ アプライアンスは、ネットワーク エッジに近い「アップストリーム」データセンター インフラストラクチャにはインターネット ポートを使用して接続し、データセンター サービスに近い「ダウンストリーム」インフラストラクチャにはLANポートを使用して接続する必要があります。

MX IP割り当て

データセンターで、MXセキュリティ アプライアンスはスタティックIPアドレスまたはDHCPからのアドレスを使用して動作できます。 MXアプライアンスは、デフォルトではDHCPアドレスのプルを試みます。VPNコンセントレーターにはスタティックIPアドレスを割り当てることを強くお勧めします。

スタティックIP割り当ては、デバイスのローカル ステータス ページから設定できます。

ローカル ステータス ページを使用して、MXのアップリンクのVLANタギングを設定することもできます。次のようなシナリオには注意が必要です。

-

アップストリーム ポートがアクセスポイントとして設定されている場合は、VLANタギングを有効にしないでください。

-

ポートのアップストリームがトランク ポートとして設定され、MXがネイティブまたはデフォルトのVLAN上で通信しなければならない場合、VLANタギングは無効のままにしておいてください。

-

ポートのアップストリームがトランクとして設定され、MXがネイティブまたはデフォルトのVLAN以外のVLANで通信しなければならない場合、VLANタギングを適切なVLAN IDで設定してください。

パブリックIP割り当て

ルーテッド モード コンセントレーターとして設定されたMXアプライアンスは、パブリックにルーティング可能なIPアドレスで設定するか、データセンター トポロジー内の別のNATデバイスの背後に導入できます。

ダッシュボードの設定

Cisco Merakiダッシュボードの設定は、ユニットをオンラインにする前でも後でも行うことができます。

下記の設定手順について、以下のセクションで詳しく説明します。

-

ルーテッド モードで動作するようにMXを設定する。

-

VLANとスタティック ルートを定義する。

-

サイト間VPNパラメータを設定する。

動作モードの設定

まず、ルーテッド モードで動作するようにMXを設定します。この設定は、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Addressing & VLANs(アドレスとVLAN)ページから行います。

VLANとスタティック ルートの設定

VLANとStatic routes(スタティック ルート)は両方とも、Addressing & VLANs(アドレスとVLAN)ページから設定できます。Static routes(スタティック ルート)とVLANは両方とも、AutoVPNトポロジーにアドバタイズできます。ただし、ルーテッド モードMXで設定されたVLANは、AutoVPNトポロジー内の各ルーテッド モードMXに対して一意でなければなりません。

ルーテッド モード コンセントレーターでは、MXと他のダウンストリーム インフラストラクチャとの通信には、小規模なサブネットでVLANを設定することをお勧めします。そのようにすると、スタティック ルートを使用して、他のデータセンター サービスのダウンストリームへのアクセスを提供できます。

VLANの定義

まず、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Addressing & VLANs(アドレスとVLAN)ページに移動して、他のダウンストリーム ルータとの通信に使用されるサブネットを定義します。

MXのLANポートからのダウンストリームへの通信について、特定のVLAN IDを持つトラフィックのタグ付けなど、VLAN固有の設定が必要な場合は、VLANを有効にする必要があります。 まず、VLANを有効にします。Routing(ルーティング)という見出しの下にあるUse VLANs(VLANを使用)ボックスを選択して、VLANを有効にします。 これで、サブネット テーブルで定義されたサブネットのVLAN IDを設定できます。

次に、Subnets(サブネット)テーブル内のDefault(デフォルト)のサブネットをクリックします。Modify VLAN(VLANの変更)設定メニューが開きます。

VLAN設定から、Name(名前)、Subnet(サブネット)、MX IP、VLAN ID、およびGroup Policy(グループ ポリシー)を定義します。

VLANが無効になっている場合は、Configure Single LAN(単一LANを設定)設定メニューが表示されます。VLANが有効になっている場合は、Modify VLAN(VLANの変更)設定メニューが表示されます。 VLAN IDはModify VLAN(VLANの変更)設定メニューからのみ設定できます。

ポート単位のVLAN設定

Addressing & VLANs(アドレスとVLAN)ページからVLANが有効に設定され、ルーテッド モードVPNコンセントレーターとして動作するMXとダウンストリーム ルータの間の通信にVLANが定義された場合、双方向通信が適切に行われるためには、LANポートのVLAN設定を正しく設定することが重要です。

Per-port VLAN Settings(ポート単位のVLAN設定)テーブルで、MXをダウンストリーム インフラストラクチャに接続するLANポートをクリックして、Configure MX LAN ports(MX LANポートを設定)メニューを表示します。ここから、Enabled(有効)、Type(タイプ)、Native VLAN(ネイティブVLAN)、およびAllowed VLANs(許可されたVLAN)を設定します。

スタティック ルートの定義

スタティック ルートを定義するには、まず、Security & SD- WAN(セキュリティ&SD-WAN) > Configure(設定) > Addressing & VLANs(アドレスとVLAN)ページに移動します。

Static Routes(スタティック ルート)テーブルのAdd Static Route(スタティックルートを追加)リンクをクリックして、Add Static Route(スタティック ルートを追加)設定メニューを開きます。

Add Static Route(スタティック ルートを追加)設定メニューで、Name(名前)、Subnet(サブネット)、Next hop IP(ネクスト ホップIP)、Active(アクティブ)状態、およびIn VPN(VPN)ステータスを定義します。

スタティック ルート設定メニューのIn VPN(VPN内)設定オプションは、Security & SD-WAN(セキュリティ & SD-WAN) > Configure(設定) > Site-to-site VPN(サイト間VPN)ページでVPNがすでに有効化されている場合にのみ表示されます。

スタティック ルートは、Site-to-site VPN(サイト間VPN)ページから、VPNで許可されるように設定することもできます。

複数のスタティック ルートを設定できます。以下に例を示します。

VPNで許可されたスタティック ルートは、常にAutoVPNにアドバタイズされます。While next hop responds to ping(ネクスト ホップがpingに応答している間)、またはWhile host responds to ping(ホストがpingに応答している間)、アクティブとして設定されたスタティック ルートは、スタティック ルートのactive(アクティブ)条件が満たされているかどうかに関係なく、AutoVPNにアドバタイズされます。

ルーテッド モードMXでのスタティック ルートの設定の詳細については、ここを参照してください。

サイト間VPNの設定

サイト間VPNの設定は、Security & SD-WAN(セキュリティ & SD-WAN) ≻ Configure(設定) ≻ Site-to-site VPN(サイト間VPN)ページから管理できます。サイト間VPNページから、まず、タイプを「Hub (Mesh)(ハブ(メッシュ))」に設定します。 Local networks(ローカル ネットワーク)テーブルで、VPN経由でアクセスできる必要がある各サブネットについて、VPN participation(VPNに参加)を「VPNオン」に設定します。 「NAT traversal(NATトラバーサル)」は、「Automatic(自動)」か「Manual: Port forwarding(手動:ポート転送)」のいずれかに設定できます。この2つのオプションの詳細については、下記を参照してください。 下記はサンプルのスクリーンショットです。

NATトラバーサル

手動または自動のいずれのNATトラバーサルを使用するかは、VPNコンセントレーターに関する重要な考慮事項です。

次のようなときには、手動NATトラバーサルを使用します。

-

友好的でないNATアップストリームがある

-

データセンターに出入りできるトラフィックを制御する厳格なファイアウォール ルールがある

-

リモート サイトがVPNコンセントレーターとの通信に使用するポートを知ることが重要である

手動NATトラバーサルを選択した場合は、VPNコンセントレーターにスタティックIPアドレスを割り当てることを強くお勧めします。手動NATトラバーサルは、指定されたポートのすべてのトラフィックをVPNコンセントレーターに転送できるときの設定を目的としています。

次のようなときには、自動NATトラバーサルを使用します。

-

手動NATトラバーサルを必要とする上記の条件のいずれも存在しない

自動NATトラバーサルを選択した場合、MXは番号が大きいUDPポートを自動的に選択して、AutoVPNトラフィックを送信します。VPNコンセントレーターは、このポートを使用してリモート サイトに到達し、アップストリームのファイアウォールにステートフル フロー マッピングを作成します。これにより、リモート側から開始されたトラフィックも、個別のインバウンド ファイアウォール ルールを必要とせずにVPNコンセントレーターに到達できます。

Warm Spareの追加

このセクションでは、ルーテッド モードで動作しているMXセキュリティ アプライアンスのWarm Spare(HA)の設定と実装に必要な手順を概説します。

トポロジー

下記は、VPNコンセントレーターのHA構成を利用するトポロジーの例です。

動作

高可用性(HA)で設定された場合、1つのMXはアクティブなマスターとして機能し、もう1つのMXはパッシブなスタンバイ容量で動作します。フェールオーバーの達成にはVRRPプロトコルが利用されます。詳細については、ここを参照してください。

ダッシュボードの設定

MXセキュリティ アプライアンスでの高可用性には、同じモデルの2台のMXが必要です。HAはアクティブ/パッシブで実装されるため、適切に機能させるには、2台目のMXも接続して、オンラインにする必要があります。

高可用性(Warm Spareとも呼ばれます)は、Security & SD-WAN(セキュリティ&SD-WAN) > Monitor(監視) > Appliance status(アプライアンス ステータス)で設定できます。まず、「Warm Spare」を「Enabled(有効)」に設定します。次に、Warm Spare MXのシリアル番号を入力します。最後に、「MX uplink IPs(MXのアップリンクIPを利用)」または「virtual uplink IPs(仮想アップリンクIPを利用)」を選択します。

アップリンクIP

新しいネットワークのセットアップでは、デフォルトでは「Use Uplink IPs(アップリンクIPを利用)」が選択されます。HAで正常に通信するためには、仮想IP(vIP)を使用するようにVPNコンセントレーターMXを設定する必要があります。

仮想IP(vIP)

「仮想アップリンクIP」オプションでは、HA MXによって共有される追加のIPアドレスを使用します。この構成では、MXはアップリンクIPを介してクラウド コントローラ通信を送信しますが、他のトラフィックは共有された仮想IPアドレスによって送受信されます。

ここで説明されている機能は、現時点ではベータ版でのみ使用可能です。ベータ版を利用するには、Merakiサポートに連絡してください。

その他のデータセンターの設定

ルーティングに関する考慮事項

データセンターでVPNコンセントレーターとして動作するMXは、リモート サブネットをデータセンター内で終端します。双方向通信のためには、ダウンストリーム ネットワークに、VPNコンセントレーターとして機能するMXを指すリモートAutoVPNサブネット用のルートが必要です。

ルーテッド モード コンセントレーターのLAN側で受信されたトラフィックがAutoVPNを通過するためには、トラフィックは、コンセントレーターのAddressing & VLANs(アドレスとVLAN)ページで定義されたローカルVLANまたはスタティック ルートに一致するサブネットから送信されなければならず、かつ、そのサブネットがVPNで許可されていなければなりません。いずれかの条件が満たさない場合、トラフィックはMXによってLANからAutoVPNへルーティングされません。

アップストリームに関する考慮事項

このセクションでは、データセンター ネットワークの他のコンポーネントに関する設定の考慮事項を説明します。

ファイアウォールに関する考慮事項

MX セキュリティ アプライアンスは、いくつかのタイプのアウトバウンド通信を利用します。この通信を可能にするには、アップストリーム ファイアウォールの設定が必要になることがあります。

ダッシュボードとクラウド

MX セキュリティ アプライアンスは、クラウドで管理されるネットワーキング デバイスです。そのため、Cisco Merakiダッシュボードを介した監視と設定を可能にするには、必要なファイアウォール ポリシーが設定されていることが重要です。該当する宛先ポートとIPアドレスは、ダッシュボードのHelp(ヘルプ) > Firewall info(ファイアウォール情報)ページで確認できます。

VPNレジストリ

Cisco MerakiのAutoVPNテクノロジーは、クラウドベースのレジストリ サービスを利用して、VPN接続をオーケストレーションします。AutoVPN接続を正常に確立するには、アップストリーム ファイアウォールがVPNコンセントレーターとVPNレジストリ サービスとの通信を許可する必要があります。 該当する宛先ポートとIPアドレスは、ダッシュボードのHelp(ヘルプ) > Firewall info(ファイアウォール情報)ページで確認できます。

アップリンク ヘルスのモニタリング

MXは、よく知られているインターネットの宛先に共通プロトコルを使用して到達することにより、アップリンク ヘルスを定期的にチェックします。この動作全体については、ここで概説されています。適切なアップリンク モニタリングを可能にするためには、以下の通信も許可されなければなりません。

- ICMPから8.8.8.8(GoogleのパブリックDNSサービス)

- HTTPポート80

- DNSからMXの設定済みDNSサーバー

付録

付録1: ワンアーム コンセントレーターの動作

ワンアーム コンセントレーター モードで動作しているMX セキュリティ アプライアンスは、単一のインターフェースでトラフィックを送受信します。このインターフェースは常に、ユニット上の最初のインターネットまたはWANポートです。VPNコンセントレーターとして導入された場合、セカンダリ ポートはサポートされません。

MXがワンアーム コンセントレーターとして機能している場合の、AutoVPNトンネルを介して送信されたトラフィックのフローを理解することが重要です。 次のシナリオでは、ブランチ ロケーションのホストが、データセンターにあるWebページをサイト間VPNを介して読み込もうとしています。

-

クライアントはWebサーバーのプライベート アドレスへのトラフィックを、ブランチ ロケーションのMX(ルーテッド モード)であるデフォルト ゲートウェイに送信します。

-

ブランチMXはルーティング テーブルを検索して、宛先IPアドレスが、Meraki AutoVPN経由でアクセス可能なサブネット内にあることを確認します。

-

ブランチMXはクライアントからのデータを暗号化してカプセル化し、パケット ソースをWANインターフェースから送信します。宛先は、VPNレジストリから学習したデータセンターにあるワンアーム コンセントレーターのパブリックIPアドレスとポートです。

-

このトラフィックは、インターネット経由でデータセンターのエッジにルーティングされます。

-

データセンターのエッジは、トラフィックをプライベート アドレスにNATして、トラフィックをワンアーム コンセントレーターのIPアドレスに送信します。

-

トラフィックはデータセンターの内部ネットワークをトラバースして、ワンアーム コンセントレーターに着信します。MXはトラフィックを復号化し、カプセル化を解除して、(クライアントによってブランチから送信された)元のパケットをアップストリームに転送します。

-

アップストリーム データセンター インフラストラクチャは、トラフィックをサーバーへルーティングします。

-

サーバーは、クライアント トラフィックを受信して、応答をクライアントに送信します。

-

応答は、内部データセンター ネットワークを通じて、ワンアーム コンセントレーターとして機能しているMXへルーティングされます。

-

この応答を受信したワンアーム コンセントレーターは、宛先IPアドレスがサイト間VPN経由でアクセス可能なサブネットに含まれることを確認し、対応するAutoVPNピアの連絡先情報を検索し、データをカプセル化して暗号化し、応答を有線で送信します。

-

ブランチMXのパブリックIPとAutoVPNポートを宛先とした応答は、データセンターを経由し、NATされてインターネットにルーティングされます。

-

パケットはインターネットを経由してブランチMXへルーティングされます。

-

ブランチMXは応答を受信し、復号化し、カプセル化を解除して、サーバーの応答をダウンストリームに転送します。

-

応答は内部ブランチ ネットワークをトラバースして、クライアント デバイスによって受信されます。

付録2:ルーテッド モードのコンセントレーターの動作

ルーテッド モード コンセントレーターとして動作しているMX セキュリティ アプライアンスは、カプセル化され暗号化されたトラフィックをWANインターフェース上で送受信し、カプセル化解除され復号化されたトラフィックをLANインターフェース上で送受信します。

MXがルーテッド モード コンセントレーターとして機能している場合の、AutoVPNトンネルを介して送信されたトラフィックのフローを理解することが重要です。 次のシナリオでは、ブランチ ロケーションのホストが、データセンターにあるWebページをサイト間VPNを介して読み込もうとしています。

-

クライアントはWebサーバーのプライベート アドレスへのトラフィックを、ブランチ ロケーションのMX(ルーテッド モード)であるデフォルト ゲートウェイに送信します。

-

ブランチMXはルーティング テーブルを検索して、宛先IPアドレスが、Meraki AutoVPN経由でアクセス可能なサブネット内にあることを確認します。

-

ブランチMXはクライアントからのデータを暗号化してカプセル化し、パケット ソースをWANインターフェースから送信します。宛先は、VPNレジストリから学習したデータセンターにあるルーテッド モード コンセントレーターのパブリックIPアドレスとポートです。

-

このトラフィックは、インターネット経由でデータセンターのエッジにルーティングされます。

-

データセンターのエッジは、トラフィックをプライベート アドレスにNATして、トラフィックをワンアーム コンセントレーターのIPアドレスに送信します。

-

トラフィックはデータセンターの内部ネットワークをトラバースして、ルーテッド モード コンセントレーターのWANインターフェースに着信します。MXは、トラフィックを復号化してカプセル化解除します。

-

コンセントレーターはルーティング テーブルを検索して、(クライアントによってブランチから送信された)元のパケットを、宛先アドレスに対して最も具体的なルートに基づいてダウンストリームに転送します。

-

ダウンストリーム データセンター インフラストラクチャは、トラフィックをサーバーへルーティングします。

-

サーバーは、クライアント トラフィックを受信して、応答をクライアントに送信します。

-

応答は、内部データセンター ネットワークを通じて、ルーテッド モード コンセントレーターとして機能しているMXへルーティングされます。

-

この応答を受信したルーテッド モード コンセントレーターは、宛先IPアドレスがサイト間VPN経由でアクセス可能なサブネットに含まれることを確認し、対応するAutoVPNピアの連絡先情報を検索し、データをカプセル化して暗号化し、WANインターフェースから応答を有線で送信します。

-

ブランチMXのパブリックIPとAutoVPNポートを宛先とした応答は、データセンターを経由し、NATされてインターネットにルーティングされます。

-

パケットはインターネットを経由してブランチMXへルーティングされます。

-

ブランチMXは応答を受信し、復号化し、カプセル化を解除して、サーバーの応答をダウンストリームに転送します。

-

応答は内部ブランチ ネットワークをトラバースして、クライアント デバイスによって受信されます。