リモートアクセス - トラフィックステアリング

このドキュメントは原文を 2025年06月27日付けで翻訳したものです。

最新の情報は原文をご確認ください。

トラフィックステアリング(オプション)

トラフィックステアリング(分割トンネリングとも呼ばれます)を使うと、Secure Client 接続(トンネル内)を経由して暗号化・転送する通信と、トンネル外で直接インターネットへ送信する通信をそれぞれ指定できます。

既定では、すべての通信が Secure Connect トンネルを経由します。接続中はローカル資源へアクセスできません。

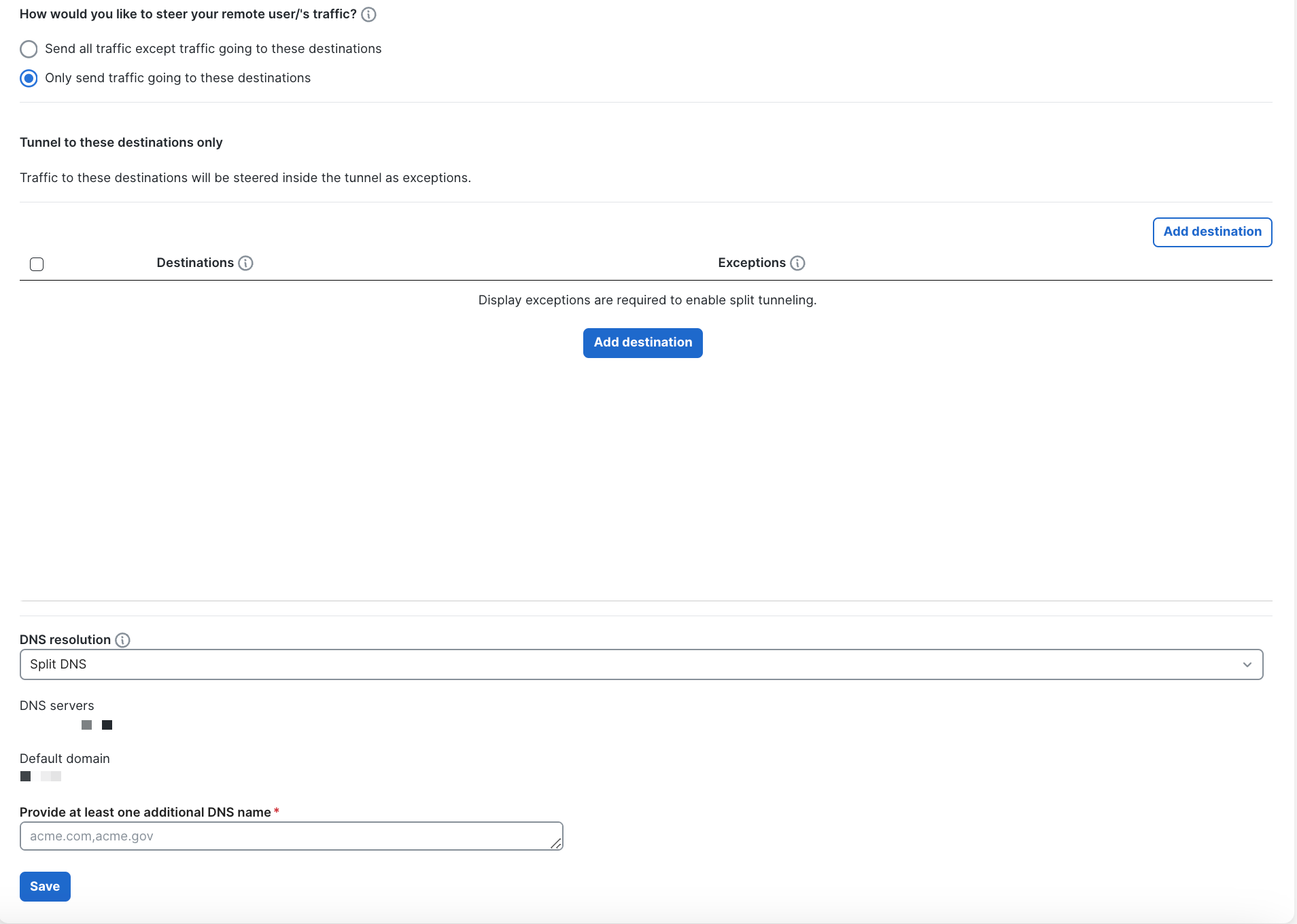

トラフィックステアリングを有効にするには「通過させるトラフィックをカスタマイズする」を選択し、以下のいずれかを設定します。

- リモートユーザーの LAN アクセスを有効にする

接続中にローカルプリンターなど社内資源へアクセスしたい場合にトンネル外で LAN へ接続を許可します。

- 以下に指定した宛先のトラフィックのみを VPN へ送信する

指定した宛先への通信だけをトンネル内へ送ります。それ以外は直接インターネットへ流します。例外を追加すると、指定宛先の一部をトンネル外へ誘導できます。

※例外も宛先と同じ形式(CIDR またはドメイン名)で指定する必要があります。

- 以下に指定した宛先に向かうトラフィックを除くすべてのトラフィックを送信

指定した宛先を除くすべての通信をトンネル内へ送ります。指定した宛先のみトンネル外へ流します。例外を追加すると、例外に該当する宛先だけはトンネル内を経由させることができます。

※例外も宛先と同じ形式(CIDR またはドメイン名)で指定する必要があります。

「以下に指定した宛先のトラフィックのみを VPN へ送信する」を選ぶ場合、宛先として最低1つの CIDR アドレスを指定する必要があります。

DNS 解決モード

フェイルオーバー用の二次 DNS サーバーを設定できます。プライマリ DNS が応答しない、または応答が遅い場合に二次 DNS へ切り替えます。

選択できるモードは次の3種類です。

- 標準 DNS(既定)

すべての DNS 問い合わせを VPN トンネル経由で送信します。名前解決に失敗すると、物理アダプター上の DNS サーバーへフォールバックされる場合があります。

- 最新の Windows では VPN と物理インターフェイスへ同時に問い合わせを送り、応答が早い方を使います。

- 古い Windows や他の OS では先に VPN を試し、失敗すると物理インターフェイスへ切り替えます。 - 全 DNS をトンネル経由

すべての問い合わせを必ず VPN トンネル経由で送信します。DNS 情報を外部へ一切漏らさない場合に有効ですが、トンネルやプライベートアクセス性能が DNS 性能に直結します。

このモードでは VPN 以外の DNS 通信をブロックし、プライマリ DNS が内部・外部すべての問い合わせを解決できる(再帰問い合わせを有効)必要があります。 - DNS 分割

VPN トンネル経由では内部ドメインのみ解決し、外部ドメインは物理インターフェイス経由で解決します。

- 外部ドメインの名前解決性能を向上させつつ、内部ドメイン情報の漏洩を防ぎます。

- 同一ゾーンの内部・外部コピーがある場合の挙動も制御できます。

ご注意:

- DNS 分割は「以下に指定した宛先のトラフィックのみを VPN へ送信する」を選択した場合にのみ利用可能です。

- DNS ドメイン名を最低2つ(カンマ区切り)指定する必要があります。

Secure Client における DNS 問い合わせの詳細な動作については、こちらを参照してください:

https://www.cisco.com/.../116016-technote-AnyConnect-00.html

「 以下に指定した宛先のトラフィックのみを VPN へ送信する 」を選択した場合のみ DNS 分割モードが利用できます。

リモート VPN アクセスの展開方法については、こちらを参照してください:リモートアクセスのセットアップ