リモートアクセス - VPN アクセスポスチャ

このドキュメントは原文を 2025年06月25日付けで翻訳したものです。

最新の情報は原文をご確認ください。

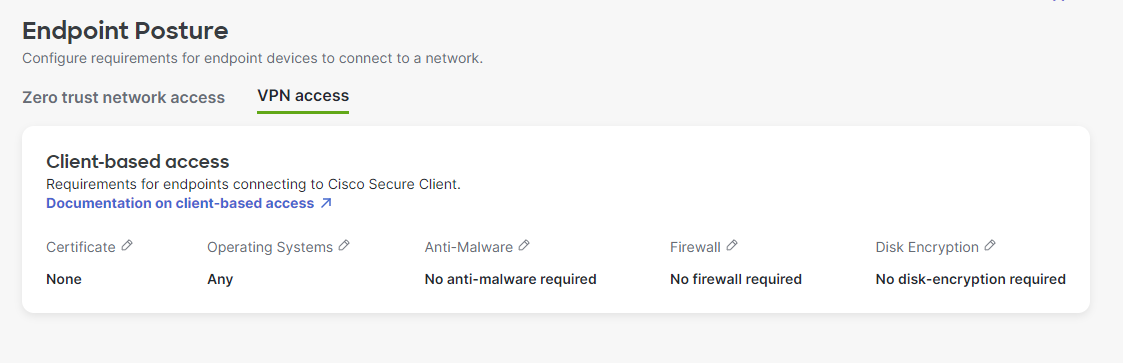

VPN Posture

VPN Posture では、エンドポイントが Secure Connect クラウドに接続する前に以下の要件の組み合わせを検証します。

- 証明書

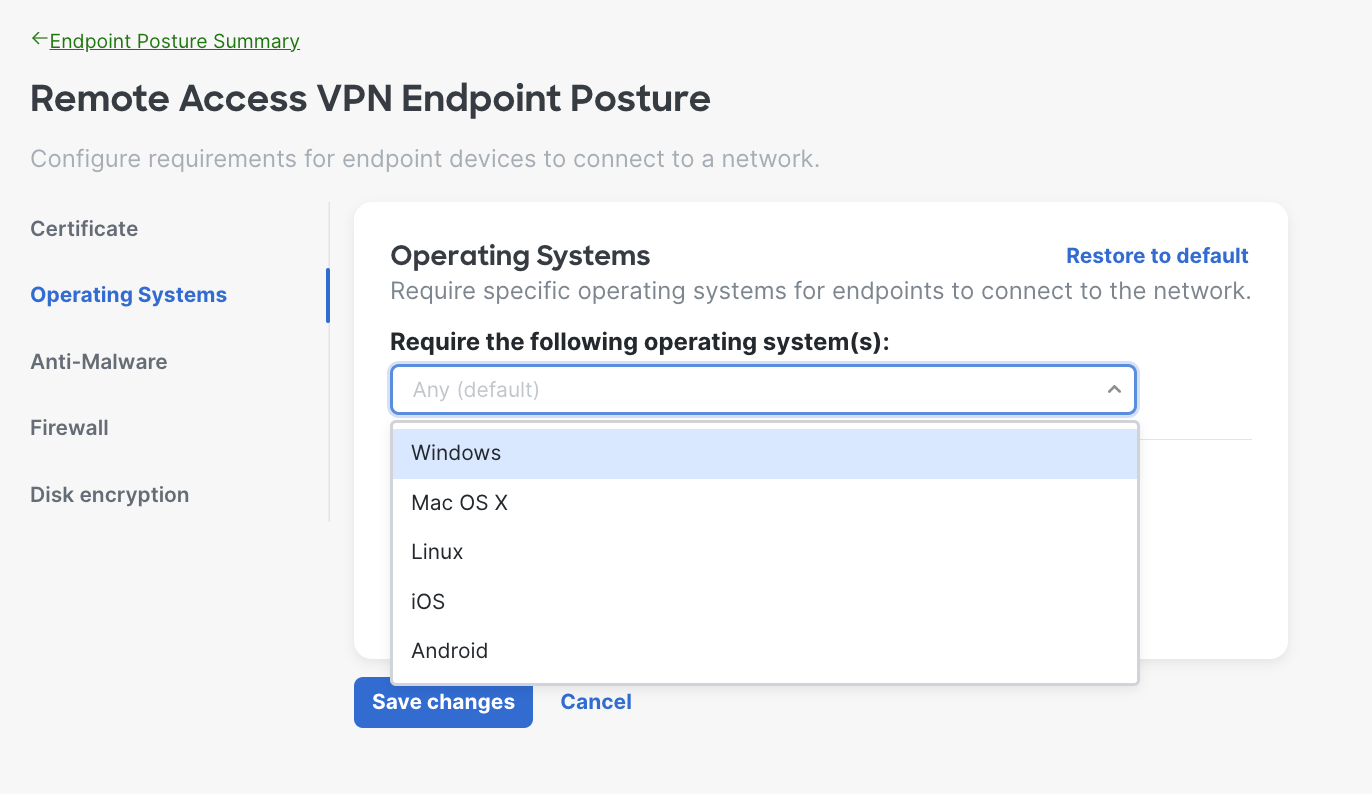

- オペレーティングシステムの種類とバージョン

- アンチマルウェア

- ファイアウォール

- ディスク暗号化

VPN Posture とオペレーティングシステム対応状況表

| Windows | Mac OS X | Linux | iOS | Andriod | |

| 証明書 | ✅ | ✅ | ✅ | ❌ | ❌ |

| OS | ✅ | ✅ | ✅ | ✅ | ✅ |

| マルウェア対策 | ✅ | ✅ | ✅ | ❌ | ❌ |

| ファイアウォール | ✅ | ✅ | ✅ | ❌ | ❌ |

| ディスク暗号化 | ✅ | ✅ | ✅ | ❌ | ❌ |

Posture チェックでは Cisco Secure Client の Secure Firewall Posture モジュール(旧称 hostscan)を使用します。クライアントデバイス上の証明書はダッシュボードにアップロードされたものと 1 対 1 で一致している必要があり、Trusted People、Trusted Publisher、Enterprise Trust、または Personal 証明書ストア(ローカルユーザーまたはローカルマシンのいずれもチェックされます)に配置してください。

クライアントベースのアクセスでエンドポイントポスチャを有効にするには、次のいずれかを実行します。

- セキュアコネクト → アイデンティティ & 接続 → リモートアクセス ページの「クライアントベースの要件」で 設定を表示 をクリックします。

- または セキュアコネクト → ポリシ → エンドポイント要件 → VPN アクセス に移動します。

有効にしたいポスチャの種類を編集するには、鉛筆アイコンをクリックします。

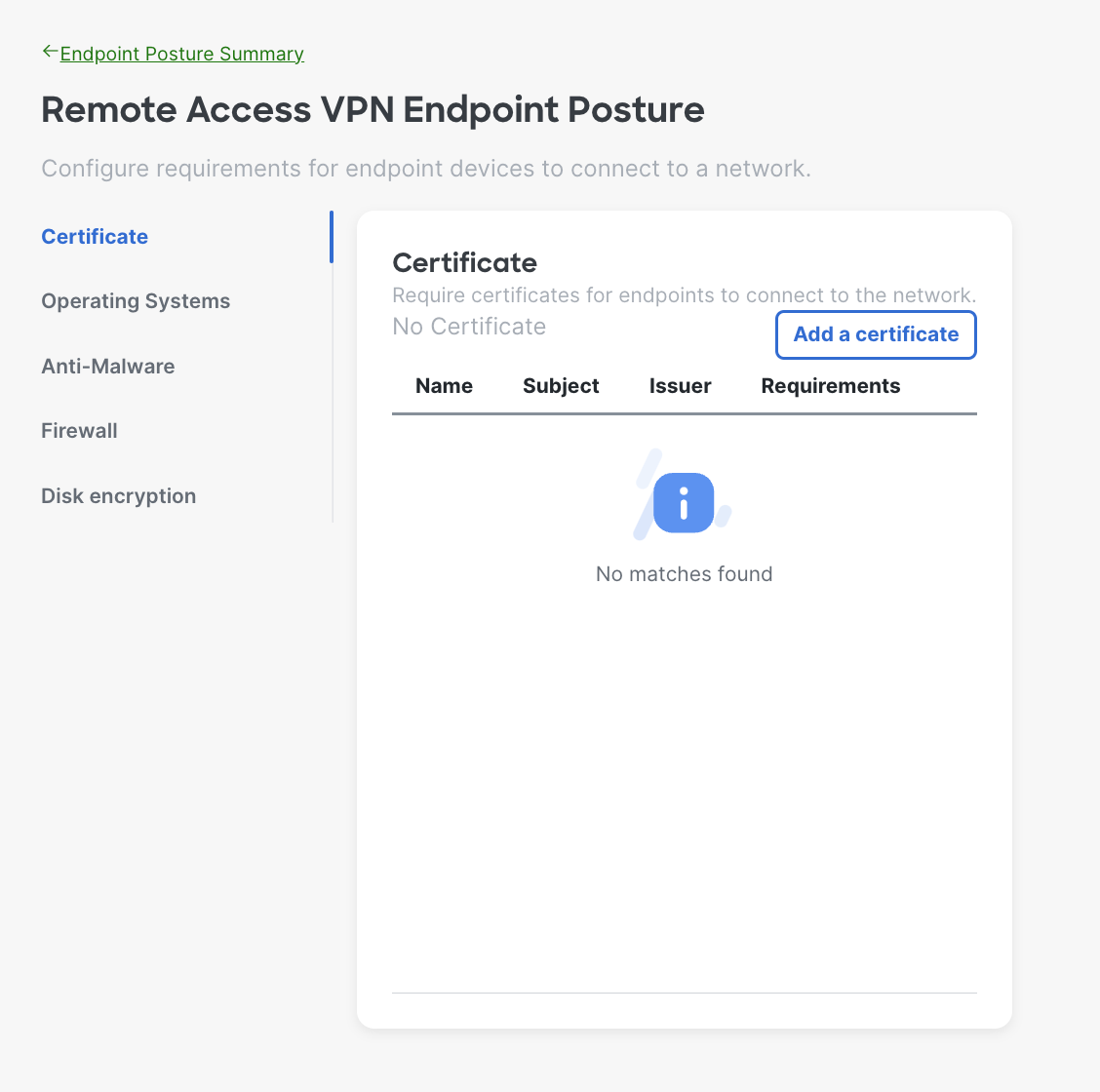

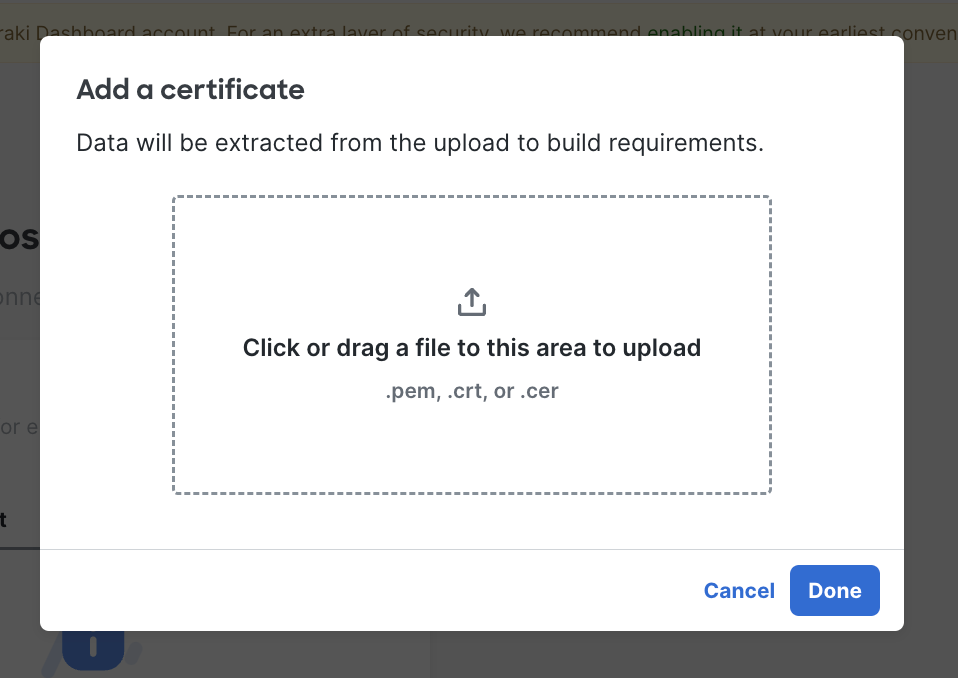

- 証明書の要件 – ネットワークへの接続を許可する前に、エンドポイントに特定の証明書が存在するかシステムが検証します。

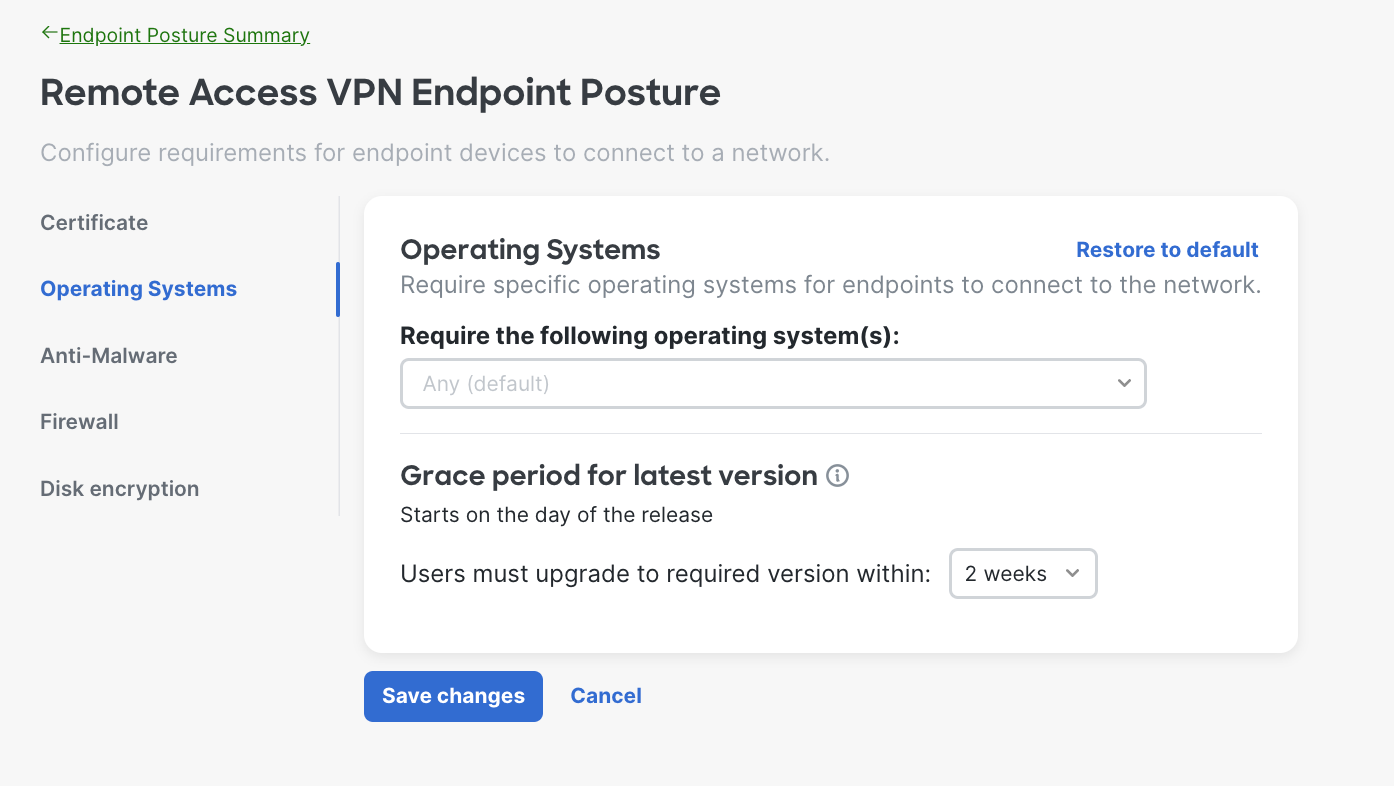

- OS の要件 – ネットワークへの接続を許可する前に、エンドポイントが指定された OS とそのバージョンを実行しているかシステムが検証します。ユーザーが要件を満たしたバージョンにアップグレードするまでの猶予期間を設定することもできます。

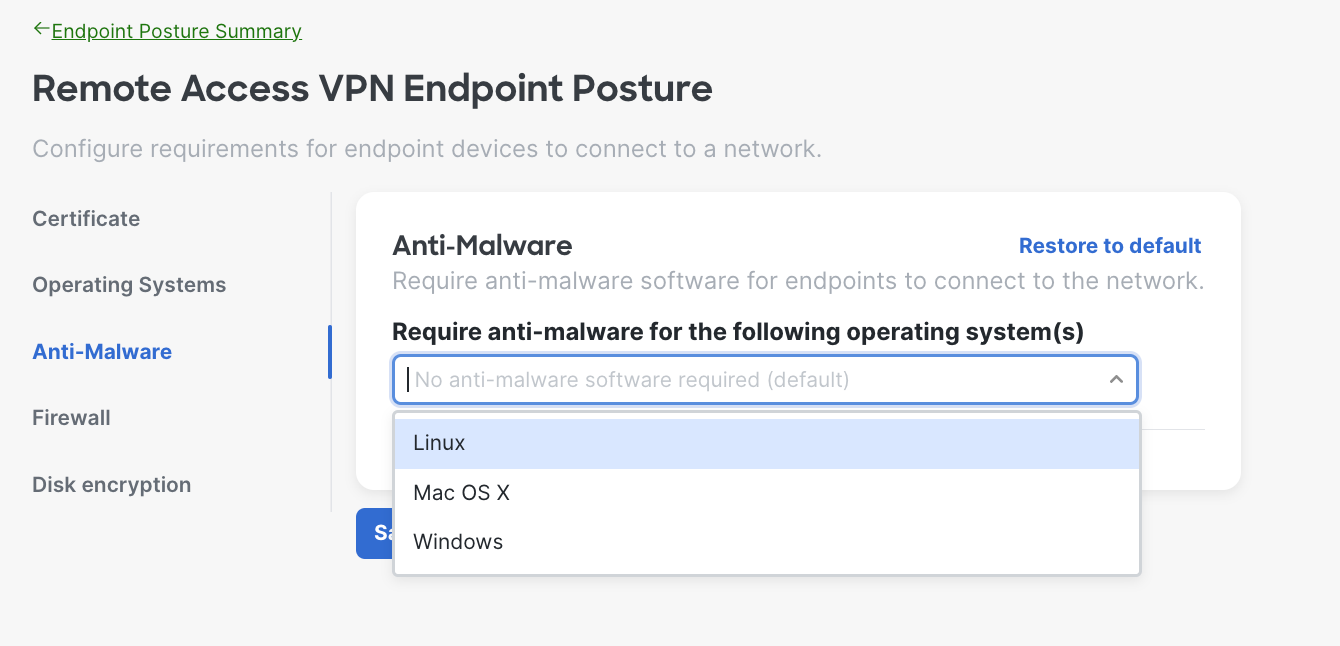

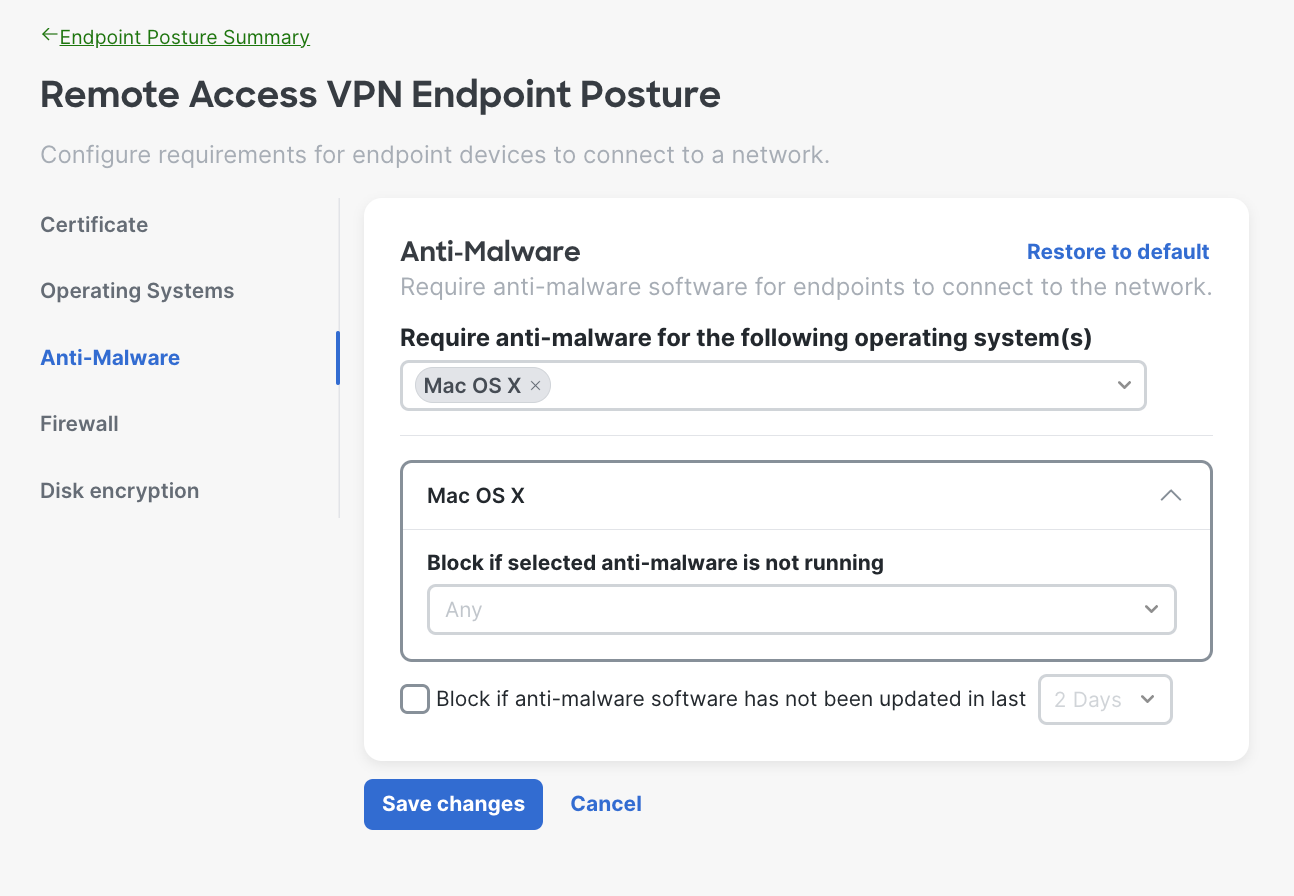

- マルウェア対策の要件 – ネットワークへの接続を許可する前に、エンドポイントが指定されたアンチマルウェアソフトウェアを実行しているかシステムが検証します。対象の OS を選択し、ドロップダウンからアンチマルウェアソフトウェアを指定します。

以下は管理者が Mac OS X を選択した例です。要件に応じて複数の OS を選択でき、アップグレード猶予期間も設定できます。

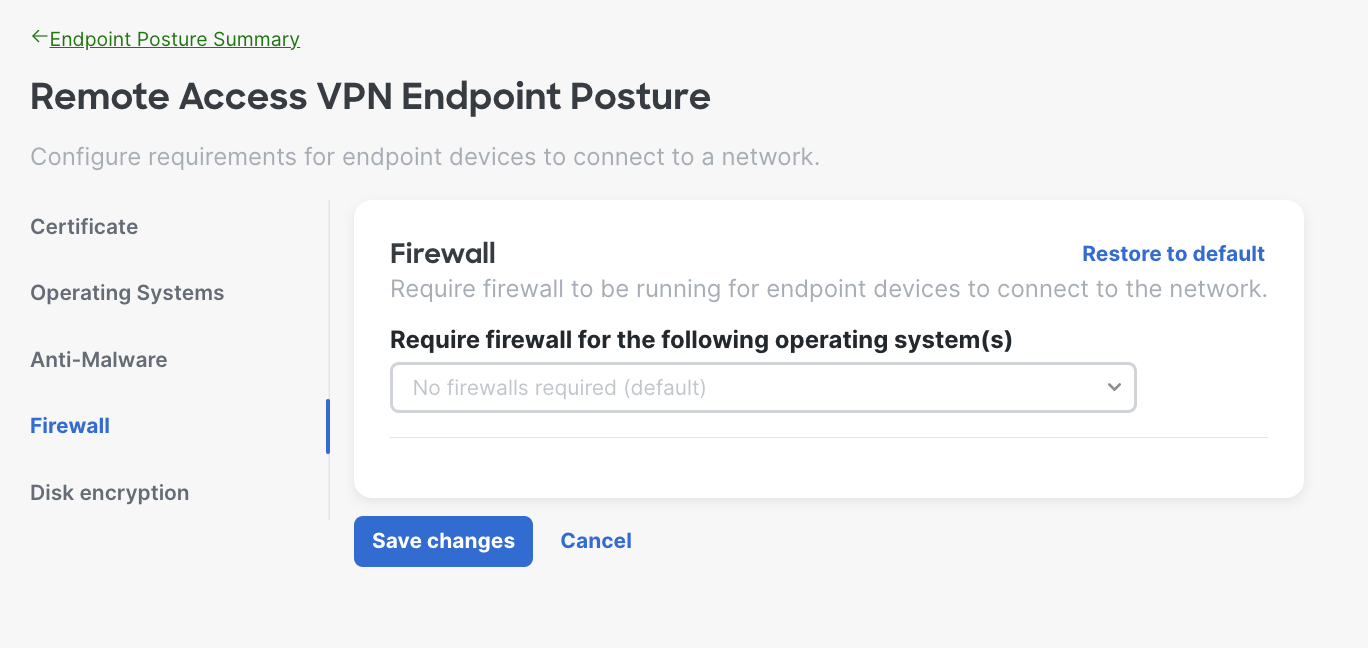

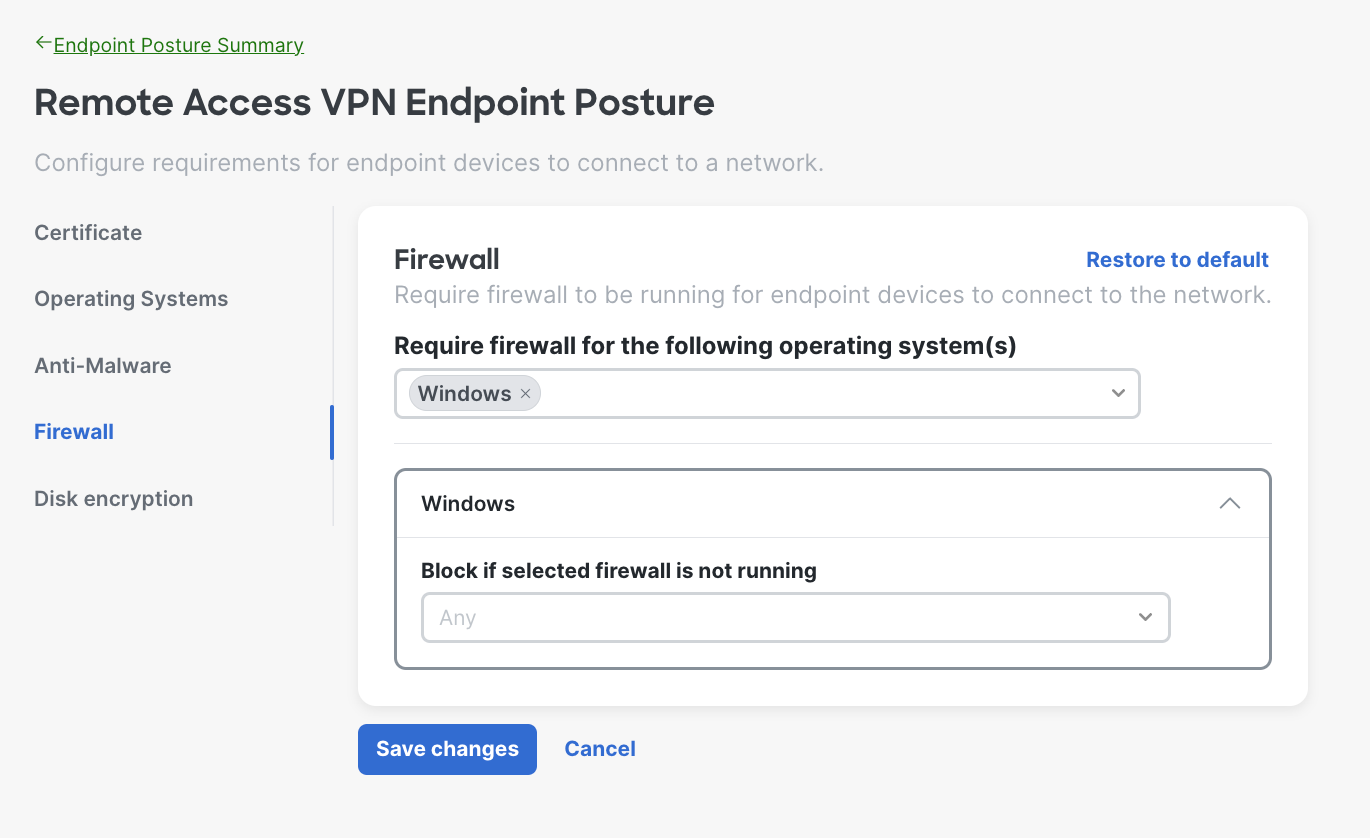

- ファイアウォールの要件 – ネットワークへの接続を許可する前に、エンドポイントがローカルのファイアウォールアプリケーションを実行しているかシステムが検証します。ドロップダウンからファイアウォールソフトウェアのベンダーを選択します。

以下は管理者が Windows を選択した例です。要件に応じて複数の OS を選択できます。

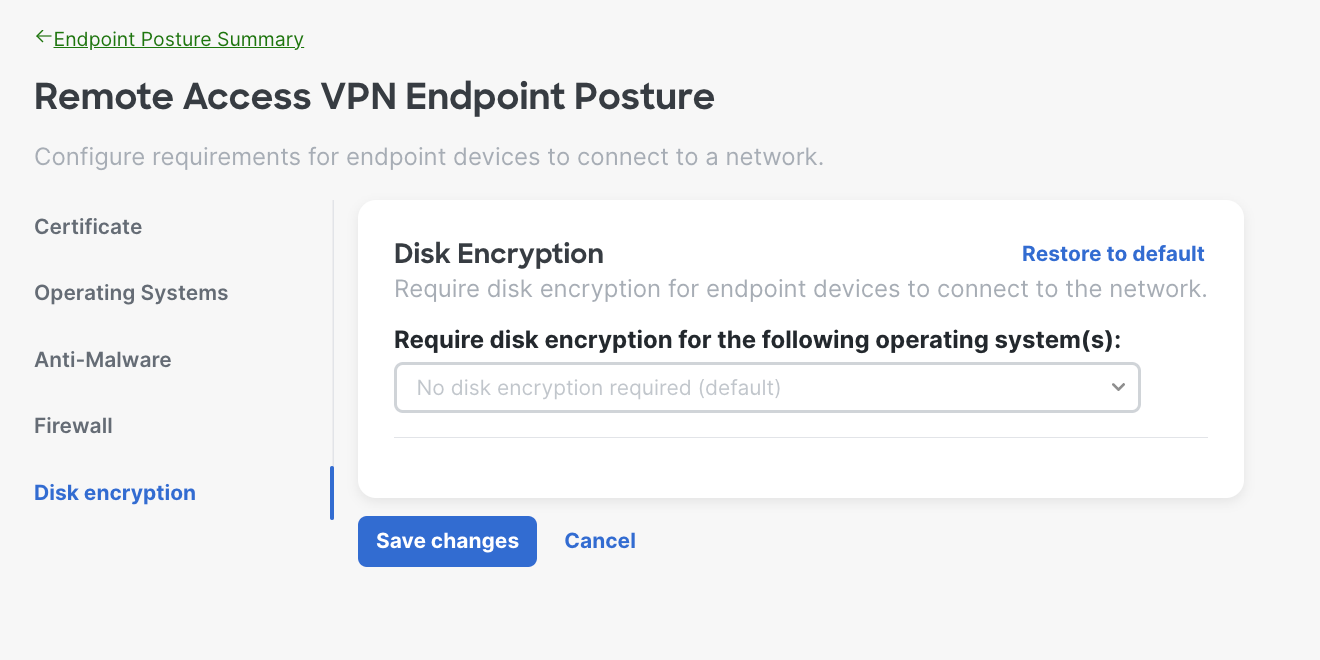

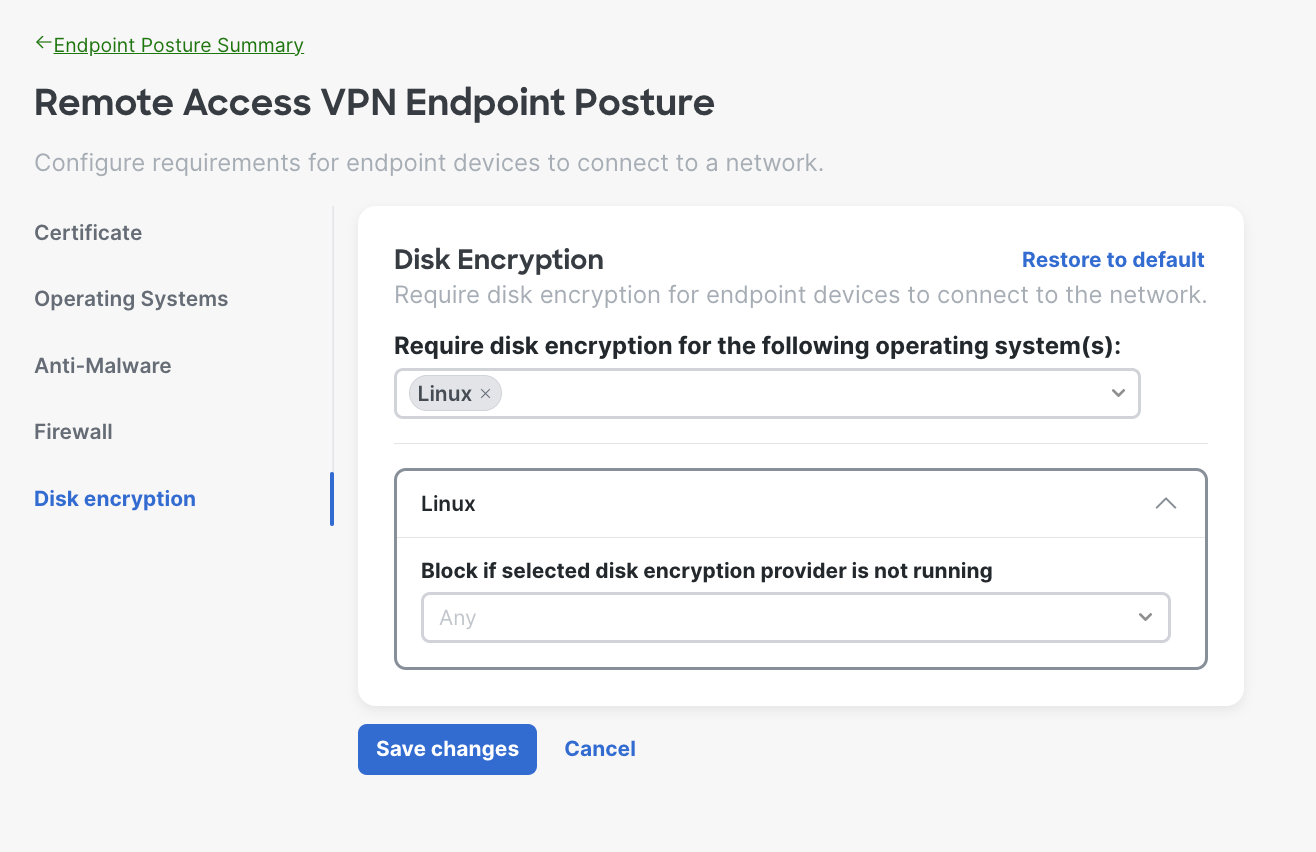

- ディスク暗号化の要件 – ネットワークへの接続を許可する前に、エンドポイントでディスク暗号化が有効になっているかシステムが検証します。ドロップダウンから暗号化ソフトウェアのベンダーを選択します。

以下は管理者が Linux を選択した例です。要件に応じて複数の OS を選択できます。

リモート VPN アクセスの展開方法の詳細については、Remote Access Deploymentを参照してください。