システムマネージャー Sentry Wi-Fi を使用した EAP-TLS 無線認証の設定方法

このドキュメントは原文を 2025年07月23日付けで翻訳したものです。

最新の情報は原文をご確認ください。

システムマネージャー Sentry Wi-Fiセキュリティは、数回クリックするだけで自動的に証明書ベースのEAP-TLS構成を行い、証明機関(CA)の利用や各デバイス・ユーザーごとの追加管理が不要となります。

サードパーティ発行のSCEP CA証明書とSentry Wi-Fiを同時にサポートすることはできません。つまり、サードパーティ発行のSCEP CA証明書はSentry認証とは互換性がありません。

本記事では、SM SentryをCisco Meraki MRアクセスポイントと統合し、EAP-TLSによる無線認証を行う方法を解説します。

ユースケース

ネットワーク管理者は、一般的に企業所有デバイス、従業員所有デバイス、ゲストそれぞれに異なる設定を構成したいと考えます。各ユーザーグループごとに専用SSIDを設け、さらにオンボーディング用のSSIDも追加されることが多いです:

|

SSID |

ユースケース |

デフォルトSSIDポリシー |

|

Corp |

企業所有デバイスのみ |

企業VLANへのフルアクセス |

|

BYOD |

従業員所有デバイス |

企業アクセスは制限あり 一部アプリも制限可能 Guestより高い帯域幅 |

|

Guest |

その他すべて |

インターネットはフィルタリング 帯域制限あり 企業デバイス不可 |

|

Corp-onboarding |

Corpネットワークへのオンボーディング専用 |

オンボーディングのみに制限 |

システムマネージャー Sentry WiFiセキュリティを使ったEAP-TLSの設定

以下の手順では、例としてシステムマネージャーネットワークで「Corp」タグ付きの企業所有デバイスにEAP-TLS無線アクセスを適用する方法を説明します。

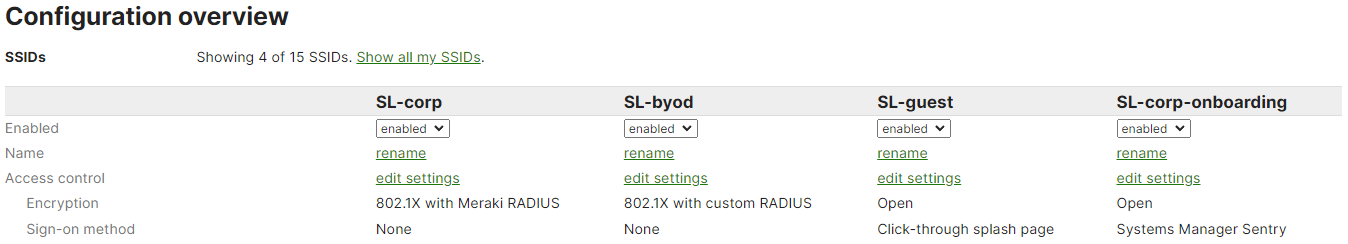

- Dashboardでワイヤレス > 設定 > SSIDに移動し、各SSIDを有効化・命名します。

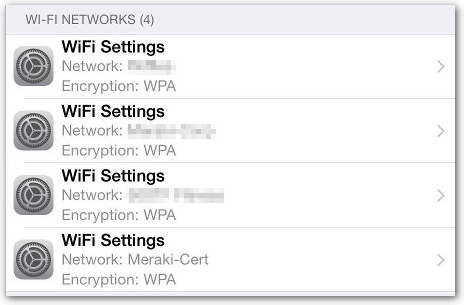

下記の例では、SL-corp, SL-byod, SL-guest、SL-corp-onboardingの4つのSSIDがあります:

- ワイヤレス > 設定 > アクセス制御に進みます:

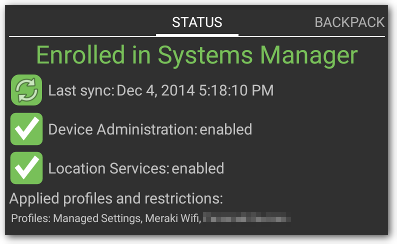

- EAP-TLSに関連付けるデバイスのタグを選択します。これにより、SL-corp SSID用に自動的にシステムマネージャープロファイルが作成され、各クライアントにダッシュボードからクライアント証明書がインストールされます(このプロファイルはシステムマネージャー > 管理 > 設定に表示されます)。無線認証設定は本記事で説明しているSSID側か、もしくはMDMのプロファイル(システムマネージャー > 管理 > 設定)のどちらか一方から行い、両方で設定しないよう注意してください。

- 変更を保存をクリックします。システムマネージャーでcorpタグが付与されているすべてのデバイスにEAP-TLSが設定されます。

Sentry WiFiデバイスのオペレーティングシステム対応状況

| オペレーティングシステム | Sentry WiFi対応 |

| iOS | はい |

| macOS | はい |

| tvOS | はい |

| Windows 10/11 |

はい1 |

| Android |

はい2 |

|

Samsung Knox 3.0+ |

はい3 |

| Chrome OS | いいえ |

1. ローカルユーザーアカウントのみ対応。1台のデバイスに複数ユーザーがいる環境では、Sentry WiFiプロファイルは1ユーザーのみ正常に機能します。Sentry WiFi SSIDに接続するには、ユーザーがログインしている必要があります。

2. Knoxモード時はデバイスにパスコードが必要です。

システムマネージャーとMeraki APを組み合わせた証明書Wi-Fi認証