Microsoft Azure 向け vMX セットアップガイド

このドキュメントは原文を 2025年09月01日付けで翻訳したものです。

最新の情報は原文をご確認ください。

概要

このドキュメントは、Azure Marketplace における仮想 MX アプライアンス(vMX)のセットアップ手順を説明するものです。本ドキュメントの手順を完了すると、Azure クラウド上で仮想 MX アプライアンスが稼働し、物理 MX デバイスの Auto VPN 終端ポイントとして機能します。

注意: 南アフリカ西部など一部の Azure リージョンでは、Meraki vMX が必要とする Standard F4s_v2 VM インスタンス タイプのデプロイを有効化するために Azure サポートへの依頼が必要です。これらのリージョンへのアクセス要求手順は、Microsoft により Azure リージョン アクセス要求プロセスに文書化されています。 Meraki vMX がサポートするのは本 KB に記載のインスタンス タイプのみで、その他のインスタンス タイプはサポートされません。

重要な概念

vMX を導入する前に、いくつかの重要な概念を理解しておくことが大切です。

コンセントレータ モード

すべての MX は NAT モードまたは VPN コンセントレータ モードのいずれかに構成できます。どちらのモードにも重要な考慮事項があります。必要に応じて、コンセントレータ モード に関する記事を参照してください。

ワンアーム コンセントレータ

このモードでは、MX は上位ネットワークに対して 1 本のイーサネット接続で構成されます。すべてのトラフィックはこのインターフェイスで送受信されます。

NAT モード/セキュア クラウド ゲートウェイ

このモードでは、vMX の LAN ポートに入ってくるトラフィックは、vMX から送信される際に vMX の WAN IP に NAT されます。同時に、サイト間 VPN とクライアント VPN のハブとしての機能も維持します。

MX 19.1 以降、vMX は物理 MX で利用できるその他すべての NAT モードおよびセキュリティ機能もサポートし、クラウドにホストされたリソース向けのセキュア ゲートウェイとして動作できるようになります。詳細については、vMX NAT モードのユース ケースと FAQ を参照してください。

既定動作の変更

2022 年 10 月 31 日以降に新規に導入されるすべての vMX は、既定で ルーティング/NAT モード コンセントレータとして導入されます。既存の vMX 導入は影響を受けません。 vMX をパススルー モードで使用したい場合は、セキュリティ & SD-WAN > 設定 > アドレス & VLAN ページから、導入設定を Passthrough または VPN コンセントレータ モードに変更してください。

VPN トポロジ

VPN 展開の構成にはいくつかのオプションがあります。

スプリット トンネル

この構成では、ブランチは同じダッシュボード組織内の別の MX によってアドバタイズされている特定のサブネット宛てのトラフィックのみを VPN 経由で送信します。残りのトラフィックは、スタティック LAN ルートやサードパーティ VPN ルートなど、他の利用可能なルートと照合され、該当しない場合は NAT されてブランチ MX から暗号化されずに送信されます。

Auto VPN に参加しているリモート サイトの背後にいるユーザがパブリック/プライベート クラウド環境上の特定のサブネット(スプリット トンネル)に到達したい場合、vMX はパススルー モードに設定する必要があります。これは、vMX のセキュリティ & SD-WAN > 設定 > サイト間 VPN ページでそれらの特定のサブネットを構成して広告できるようにするためです。

フル トンネル

フル トンネル モードでは、ブランチやリモート オフィスに別のルートが存在しないすべてのトラフィックが VPN ハブへ送信されます。

NAT モードの vMX は、パブリック/プライベート クラウド上で利用可能なサブネットを広告しません。そのためスポーク MX はすべてのトラフィック(フル トンネル)を vMX に送信する必要があり、vMX はそのトラフィックを NAT して、WAN インターフェイス経由でパブリック/プライベート クラウド環境に送信します。

Azure クラウドの用語

このドキュメントでは、いくつかの Azure 固有の重要な用語と概念について参照します。

Azure 仮想ネットワーク

仮想ネットワークでは、関連する IP アドレスのブロック、DNS 設定、セキュリティ ポリシー、ルート テーブルを構成および管理できます。

Azure Resource Manager (ARM) と Azure Classic

Azure には、Azure の仮想環境を展開および管理する 2 つの異なる方法を表す、複数のタイプの仮想ネットワーク環境があります。vMX は マネージド アプリケーション(Microsoft のプラットフォーム)を使用し、 Azure の「クラシック」デプロイには対応しません。

リソース グループ

リソース グループは、仮想マシンなどのリソースが格納される Microsoft Azure のインフラストラクチャ内のコンテナです。

追加情報

vMX インスタンスのセットアップ中、または Azure を使用している間に、このドキュメントで定義されていない追加の用語に遭遇する可能性があります。これらの用語の詳細や、上記の用語に関する追加情報については、Microsoft Azure 用語集を参照してください。

vMX はマネージド アプリケーションであり、Azure のゲスト エージェントなどの外部監視アプリケーションはサポートしません。そのため、"Agent not ready" ステータスが報告されます。

Meraki ダッシュボードの構成

まず、ダッシュボード内に新しいセキュリティ アプライアンス ネットワークを作成します。本ガイドでは、Meraki ダッシュボードで新しいネットワークを作成する手順を説明します。

1. Meraki ダッシュボードへのライセンスの追加

続行するには、Meraki ダッシュボードに vMX のライセンスを追加する必要があります。vMX ライセンスをお持ちでない場合は、Meraki 販売店または担当営業にお問い合わせください。

"セキュリティ アプライアンス" ネットワーク タイプを作成します:

"セキュリティ アプライアンス" ネットワークを作成し、適切なライセンスを追加すると、[Add vMX] ボタンをクリックしてネットワークに新しい vMX を導入できるようになります。

トークンを生成する前に、ファームウェアが MX 15.37 以上で稼働していることを確認してください。そうでない場合、アップグレードは実行されません。

2. 認証トークンを生成します

新しい vMX をネットワークに追加したら、セキュリティ & SD-WAN > 監視 > アプライアンスのステータス に移動し、[認証トークを生成] を選択して、Azure の "Meraki Authentication Token" データ フィールド用のトークンを生成します。

3. 新しく生成したトークンをコピーして保存します。

新しく生成したトークンは、Azure のマネージド アプリケーションを新規作成する際の 基本 -> インスタンスの詳細 セクションで使用します。

認証トークンは、生成から 1 時間以内に Azure インスタンスに入力する必要があります。期限を過ぎた場合は新しいトークンを生成してください。

Azure のセットアップ

このセクションでは、Azure 内で必要な要件の構成と、vMX インスタンスを Azure 仮想ネットワークに追加する手順を説明します。Azure 仮想ネットワークやその他のコンポーネントの設定の詳細については、Microsoft Azure ドキュメントを参照してください。

開始前の確認事項

開始する前に、次のものが必要です。

-

vMX をデプロイする Azure 仮想ネットワーク(vNET、VPC とも呼ばれます)。この vNET と対応するリソース グループは、Meraki VPN 経由でアクセスする予定のリソースと同じでも、別でもかまいません。これらのリソースの作成については、こちらの Azure ドキュメントを参照してください。

-

vMX をデプロイする vNET 内に、VPN を通じてアクセスする予定のリソースがホストされているサブネットとは別の「SD-WAN」サブネットが必ず必要です。例: アプリやリソースが「production」サブネットにある場合、同じ vNET 内に「SD-WAN」という 2 つ目のサブネットを作成し、そのサブネットに vMX をデプロイします。vMX を他のリソースと同じ production サブネット内にデプロイしないでください。Azure 環境内でルーティング ループやパケット ロスが発生する可能性があります。

AZURE からの注意事項:

仮想アプライアンスを、その仮想アプライアンスを経由してルーティングされるリソースとは別のサブネットにデプロイしてください。仮想アプライアンスを同一サブネットにデプロイし、そのサブネットに仮想アプライアンス経由でトラフィックをルーティングするルート テーブルを適用すると、トラフィックがサブネットから出ないルーティング ループが発生する可能性があります。

https://docs.microsoft.com/en-us/azure/virtual-network/virtual-networks-udr-overview#user-defined

このセクションでは、Microsoft Azure 内で必要な要件の構成と、vMX インスタンスをリソース グループに追加する手順を説明します。リソース グループやその他のコンポーネントの設定の詳細については、Azure のドキュメントを参照してください。

オファーへのアクセス

vMX のオファーにアクセスします。以下は、Azure の Marketplace における Cisco Meraki vMX の一覧のスクリーンショットです。

同じ vMX オファーは、Azure の Cloud Solution Providers(CSP) プログラムからも利用できます。

デプロイ手順

NAT モードでの導入については、vMX NAT モードのユース ケースと FAQを参照してください。

Marketplace の一覧から「Create」をクリックします。

作成後、マネージド アプリの基本設定を構成するよう促されます。

プロジェクトの詳細

-

Subscription: 請求先となるサブスクリプションをドロップダウンから選択します。

-

Resource group: 任意の名前で新しいリソース グループを作成するか、既存のリソース グループを選択します。

インスタンスの詳細

-

VM name: Cisco Meraki vMX VM の名前を選択します。任意の名前でかまいません。

-

Meraki authentication token: 事前に Meraki ダッシュボードで生成したトークンを貼り付けます。

-

Region: vMX をデプロイするリージョンを選択します。

- Zone: 上記で選択したリージョンに対応する適切な可用性ゾーン(AZ)を選択します。

注意: Azure の Basic SKU パブリック IP アドレスは2025 年 9 月 30 日に非推奨(廃止予定)になります。この日以降は、代わりに Standard SKU でトラフィックを転送するためのセキュリティ ポリシーを設定する必要があります。詳細は Azure の次の案内を参照してください。Upgrade to Standard SKU public IP addresses in Azure

すべての Azure リージョンが可用性ゾーン(AZ)をサポートしているわけではありません。AZ をサポートしていないリージョンの場合は、ゾーンに「NONE」を選択してください。AZ をサポートしていないリージョンでゾーンを選択すると、デプロイは失敗します。

失敗の詳細:

マネージド アプリケーションの詳細

-

Application name: Cisco vMX マネージド アプリケーションの名前を選択します。

-

Managed resource group: vMX マネージド アプリケーションに必要なすべてのリソースを保持するマネージド リソース グループの名前を指定します。

基本設定の構成が完了したら、次の手順「Deployment Details」に進みます。

デプロイの詳細

-

仮想ネットワークの構成

-

VM size: デプロイしたい vMX の SKU に基づき、vMX 比較データシートを参照して VM サイズを選択します。パフォーマンスを最大化するため、新しいインスタンスタイプ「Standard F4s_v2」を使用して vMX をデプロイすることを推奨します。

次に、デプロイの詳細とライセンス情報を確認し、「Create」をクリックします。

「Create」をクリックすると、デプロイが開始されます。

デプロイが完了してインスタンスが起動するまで、数分かかることがあります。

vMX がオンラインになったら、Azure リソースが Auto VPN 経由で Meraki のサブネットへアクセスできるように、Auto VPN サブネットを含むルート テーブルを作成する必要があります。

追加の Azure ルート テーブル構成

ルート テーブルを作成するには、「New」をクリックし、「Route Table」を選択します。

次に、新しいルート テーブル リソースの「Basics」を定義します。

ルート テーブルの基本

-

Subscription: 請求先となるサブスクリプションをドロップダウンから選択します。

-

Resource group: インスタンスが存在する、またはデプロイされる既存または新規のリソース グループを選択します。

-

Instance Details

-

Region: ルート テーブルをデプロイするリージョンを選択します。

-

Name: ルート テーブル インスタンスの名前。任意の名前でかまいません。

-

Propagate gateway routes: 既定は「Yes」です。関連付けられたサブネット内のネットワーク インターフェイスへのオンプレミス ルートの伝播を防ぐには「No」を選択します。

-

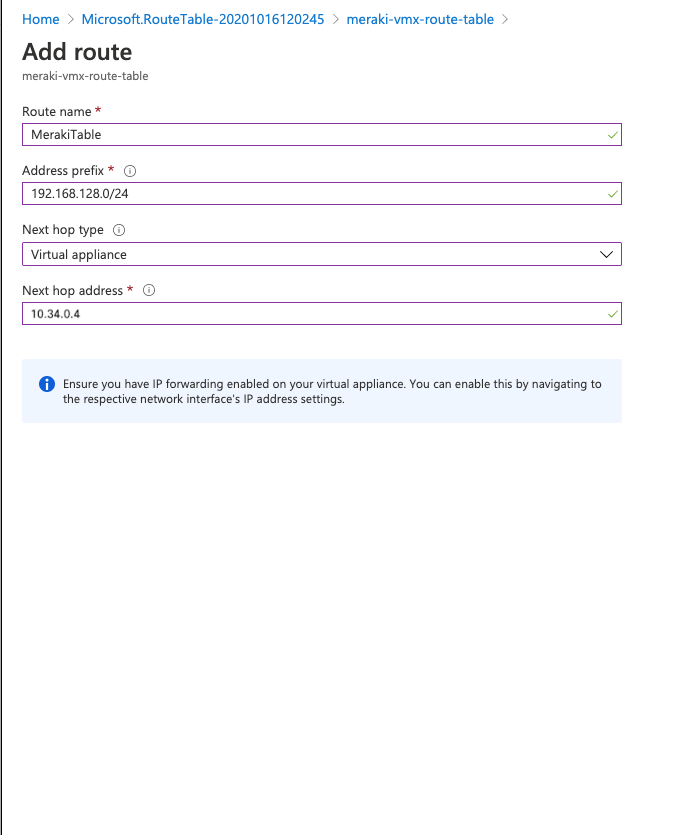

ルート テーブルを作成したら、該当する場合はクライアント VPN サブネットも含めて、次ホップを vMX とする VPN ルートを追加します。

IP 転送に関する警告は無視してください。これはマネージド アプリケーション テンプレートで既定で有効化済みです。

最後に、リソースがデプロイされているサブネット(vMX がデプロイされている SD-WAN サブネットではありません)にルート テーブルを関連付けます。「Subnets」をクリックし、「Associate」を選択します。仮想ネットワークを選択し、アプリケーションがデプロイされている production サブネットを選択して「OK」をクリックします。

vMX の SD-WAN サブネットを、リソースのサブネットに関連付けられているのと同じルート テーブルに関連付けないでください。これはパケット ロスの原因となることが知られています。

サブネットの関連付けが完了したら、ダッシュボードでサイト間 VPN を有効化します。

サイト間 VPN ページで、リモートの Auto VPN ピアからアクセス可能にしたいリソース グループ内の各サブネットを「ローカルネットワーク」の一覧に追加します。Auto VPN の構成の詳細については、サイト間 VPN 設定ドキュメントを参照してください。

トラブルシューティング

vMX を導入する際によくある問題は、まず Meraki ダッシュボードでプロビジョニングしてオンラインにすることです。

Meraki ダッシュボードに到達できない

vMX が TCP ポート 7734 でダッシュボードに到達できない場合は、Meraki ダッシュボード通信のために開放が必要な正しいポート/IP について、このドキュメントを参照してください。

「vMX を追加」ボタンがない

セキュリティ & SD-WAN > 監視 > アプライアンスステータス に移動した際に「vMX を追加」ボタンが表示されない場合は、次の 2 つの条件を満たしていることを確認してください。

- ライセンス プールに利用可能な vMX ライセンスがあること。

- 「セキュリティ アプライアンス」ネットワーク タイプを作成済みであること。

(再)デプロイの失敗

(再)デプロイ失敗の一般的な対処策として、次のようなものがあります。

- VNET の DNS 設定を更新すること。

- vMX 名に含まれる特殊文字を削除すること。

デプロイ後にリソース グループを削除できない

マネージド アプリケーション(vMX)が Meraki ダッシュボードに正常に導入された場合、Azure でリソース グループを削除するには、Meraki ダッシュボード上でマネージド アプリケーションを削除する必要があります。詳細は https://learn.microsoft.com/en-us/az...tions/overview を参照してください。

マネージド アプリケーション(vMX)が Meraki ダッシュボードへの導入に失敗し、Azure のアクティビティ ログに以下のようなエラーが表示されている場合は、非表示のリソースの確認やテナント全体の削除のために、Microsoft にサポート チケットを起票する必要があります。

Azure アクティビティ ログ: マネージド アプリケーション 'instance_name' の削除に失敗しました。エラー: 識別子 'identifier_name' を持つリソースを削除できなかったため、リソース グループ 'resource_group_name' の削除に失敗しました。リソース グループのプロビジョニング状態はロールバックされます。トラッキング ID は 'tracking_id' です。詳細については監査ログを確認してください。

vMX 経由でリソースにアクセスするとパケット ロスが発生する

次を確認してください。

- リソースが vMX と同じサブネットにデプロイされていないこと。リソースは別のサブネットにデプロイし、リソース側のサブネットにルート テーブルを適用して、スポーク サイトへのルーティングが戻るようにします。vMX は Azure Route Server との経路配布に eBGP もサポートします。

- vMX の SD-WAN サブネットが VNET のルート テーブルに関連付けられていないこと。vMX サブネットは正しく動作するためにルート テーブルを必要とせず、関連付けると一般的なパケット ロスが発生することが知られています。

Azure からの詳細情報: https://docs.microsoft.com/en-us/azure/virtual-network/virtual-networks-udr-overview#user-defined

これは SMB/CIFS のスループット低下として現れる場合もあります。これらのプロトコルはロスに非常に敏感です。

Meraki サポートは、Azure クラウド固有のファイアウォール ルールや導入に関するトラブルシューティングは行わないことにご留意ください。