サイト間VPNの設定

このドキュメントは原文を 2025年7月18日 で翻訳したものです。

最新の情報は原文をご確認ください。

サイト間VPN

Meraki Auto VPN テクノロジーは、ワンクリックでサイト間VPNトンネルを作成できるユニークなソリューションです。ダッシュボードを通じて有効にするとにすると、参加している各MXおよびZシリーズアプライアンスは自動的に以下の処理を行います:

- VPNに参加しているローカルサブネットを広告します。

- Internet 1およびInternet 2ポートのWAN IPアドレスを広告します。

- グローバルVPNルートテーブルをダッシュボードからダウンロードします(これは各MXの広告されたWAN IP/ローカルサブネットに基づき、ダッシュボードによって自動生成されます)。

- VPNトンネルの確立およびトラフィック暗号化のための事前共有キーをダウンロードします。

結果として、ワンクリックで設定可能な自動メッシュ型サイト間VPNソリューションが実現します。

サイト間VPNの設定

Meraki Learning Hubの無料オンライン研修コースでさらに学べます:

- >

Cisco SSOでサインインするか、無料アカウントを作成して研修を開始してください。

サイト間VPNの設定は、セキュリティ & SD-WAN > 設定 > サイト間VPN ページからアクセスできます。

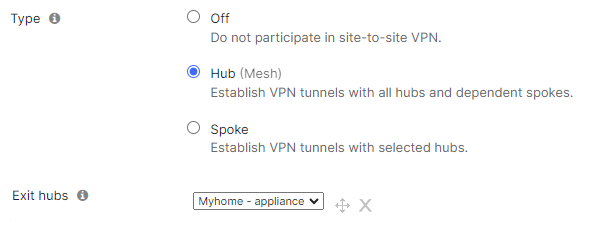

タイプ

MX-ZのAuto VPNトポロジーにおける役割を設定するための3つのオプションがあります:

- オフ:MX-Zデバイスはサイト間VPNに参加しません。

- ハブ(メッシュ):MX-Zデバイスは、ハブ(メッシュ)モードに設定されたすべてのリモートMeraki VPNピアとVPNトンネルを確立します。また、ハブとして設定された他のMX-Zアプライアンスとハブ&スポークモードでVPNトンネルを確立します。

- スポーク:このMX-Zデバイス(スポーク)は、指定されたリモートMX-Zデバイス(ハブ)にのみ直接トンネルを確立します。他のスポークは、それぞれのハブを経由して到達可能ですが、サイト間ファイアウォールルールでブロックされる場合があります。

ハブタイプ

出口ハブ

このオプションは、MX-Zデバイスがハブに設定されている場合にのみ利用可能です。このオプションを使うと、ローカルMX-Zデバイスからのすべてのネットワークトラフィックを受け取るリモートMX-Zデバイスを指定できます。これにより、デフォルトルート宛のすべてのトラフィックが指定されたMXに送信される完全トンネル構成が作成されます。

スポークタイプ

ハブ

アプライアンスがスポークに設定されている場合、そのアプライアンスに対して複数のVPNハブを設定できます。この構成では、スポークMX-Zデバイスはすべてのサイト間トラフィックを設定されたVPNハブに送信します。

デフォルトルート

スポークのハブを設定する際に、ハブをデフォルトルートとして選択するオプションがあります。このオプションを選択すると、そのハブはスポークのデフォルトルート(0.0.0.0/0)として設定されます。設定されたVPNピアネットワーク、静的ルート、ローカルネットワークに送信されないトラフィックはすべてデフォルトルートに送信されます。このルーティングは、「VPN内」またはVPNモードが「有効」に設定されたサブネットから発信されるトラフィックに適用されます。VPNモードが「無効」に設定されたサブネットはVPNルーティングテーブルに従いません。複数のハブをデフォルトルートとして選択可能で、デフォルトルートに設定されたハブは優先順位が降順(リストの上が最優先)で適用されます。

複数VPNハブの設定

追加のハブを設定するには、既存のハブのすぐ下にあるハブを追加ボタンをクリックします。ハブとして設定できるのはメッシュVPNモードのアプライアンスのみなので、ダッシュボード組織内のメッシュVPNアプライアンスの数が、任意のアプライアンスに設定可能な最大ハブ数となります。

このページでハブを設定する順序はハブの優先順位を示します。ハブ優先順位は、複数のVPNハブが同じサブネットを広告している場合にどのハブを使用するかを決定するために使われます。以下の条件を満たす最上位のハブがそのサブネットへの到達に使用されます。

A) サブネットを広告していること

B) 現在VPN経由で到達可能であること

ハブは、該当ハブの右側にある灰色のXをクリックして削除できます。ハブ優先順位リストは、リスト内の任意のハブの右側にある灰色の四方向矢印アイコンをクリック&ドラッグして上下に移動させることで並べ替え可能です。

トンネリング

MX-Zデバイスがスポークとして構成されている場合、2つのトンネリングモードが利用可能です:

- スプリットトンネル(デフォルトルートなし):サイト間トラフィックのみを送信します。つまり、リモートサイトにサブネットがある場合、そのサブネット宛のトラフィックはVPN経由で送信されます。しかし、VPNメッシュに含まれていないネットワーク(例:www.google.comなどのパブリックWebサービス)宛のトラフィックはVPN経由では送信されません。代わりに、このトラフィックは別の利用可能なルートを使ってルーティングされ、通常はローカルのMX-Zデバイスから直接インターネットに送信されます。スプリットトンネルは複数のハブの設定を可能にします。

- フルトンネル(デフォルトルートあり):設定された出口ハブがAuto VPNを通じてデフォルトルートをスポークMX-Zデバイスに広告します。その他のルートで到達できないサブネット宛のトラフィックは、VPN経由で出口ハブに送信されます。出口ハブのデフォルトルートは優先順位の降順で適用されます。

コンセントレータ優先順位

コンセントレータ優先順位は、ハブ(メッシュ)モードのアプライアンスが複数のMeraki VPNピアから広告されるサブネットに到達する際に使用されます。ハブ優先順位と同様に、以下の条件を満たすリストの最上位のコンセントレータがそのサブネットへの到達に使用されます。

A) サブネットを広告していること

B) 現在VPN経由で到達可能であること

重要な点として、コンセントレータ優先順位はメッシュモードのアプライアンスでのみ使用されます。ハブ&スポークモードのアプライアンスはコンセントレータ優先順位を無視先順位を無視し、代わりにハブ優先順位を使用します。

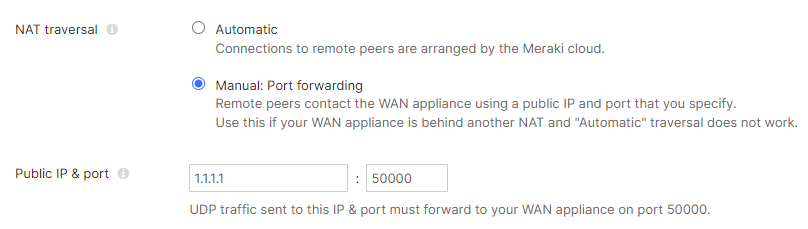

NATトラバーサル

MX-Zデバイスがファイアウォールやその他のネットワークアドレス変換(NAT)デバイスの背後にある場合、VPNトンネルを確立するために2つのオプションがあります:

- 自動:ほとんどの場合、MX-Zデバイスは「UDPホールパンチング」と呼ばれる技技術を使用して、ファイアウォールやNATデバイスを通過してリモートMeraki VPNピアへのサイト間VPN接続を自動的に確立できます。これは推奨かつデフォルトのオプションです。

- 手動:ポートフォワーディング:自動オプションが機能しない場合に使用します。手動ポートフォワーディングが有効な場合、Meraki VPNピアは指定されたパブリックIPアドレスとUDPポート番号を使ってMX-Zデバイスに接続します。上流のファイアウォールで、そのUDPポートへのすべての着信トラフィックをMX-ZデバイスのIPアドレスに転送するよう設定する必要があります。

ローカルネットワーク

複数のLANサブネットがある場合、VPNに参加させるVLANや静的ルートを指定するオプションがあります。

同じサブネットは、すべての広告しているアプライアンスがパススルーまたはVPNコンセントレータモードの場合にのみ複数のアプライアンスから広告可能です。ルーティングモードのアプライアンスから広告されるすべてのサブネットは、Auto VPNトポロジー内で一意でなければなりません。

VPNサブネット変換

大規模分散ネットワークでは、複数のネットワークが同一のサブネット範囲を持つことがあります(例:重複サブネット)。サイト間VPN通信では、各サイトが異なる非重複のローカルサブネットを持つ必要があります。複数の拠点が同じローカルサブネットを持つ場合、VPNサブネット変換を有効にして、ローカルサブネットを同じアドレス数の新しいサブネットに変換します。詳細はUsing Site-to-site VPN Translation記事をご参照ください。

サブネット変換の例

- 拠点1のローカルサブネット:192.168.31.0/24

- 拠点2のローカルサブネット:192.168.31.0/24(同一)

- 拠点1の変換後サブネット:10.0.1.0/24

- 拠点2の変換後サブネット:10.0.2.0/24

上記の例では、両ネットワークが同一のローカルサブネットを持っていても、変換されたVPNサブネットを使ってVPN経由で通信可能です。拠点1は10.0.1.0/24、拠点2は10.0.2.0/24としてVPNトンネル上でアクセス可能です。

Open Shortest Path First (OSPF) ルート広告

注意:MX 18.1ファームウェアのアップデートの一環として、新しいルーティングページを導入しています。詳細はIPv6 Support on MX Security & SD-WAN Platforms - Routing記事の「OSPF Configuration」セクションをご覧ください。

MXセキュリティアプライアンスは現在フルOSPFルーティングをサポートしていませんが、OSPFを使用してリモートVPNサブネットをコアスイッチや他のルーティングデバイスに広告し、これらのサブネットへの静的ルート作成の必要を回避できます。OSPF広告はVPNコンセントレータモードまたはMX 13.4以降のファームウェアでVLANが無効化されているルーティングモードでサポートされます。

- リモートルートの広告:これを有効にすると、OSPFがリモートVPNサブネットをこのMX経由で到達可能として広告します。

- ルータID:このMXがOSPF隣接機器に対して自身を識別するために使用するOSPFルータIDです。

- エリアID:このMXがルート広告時に使用するOSPFエリアIDです。

- コスト:このMXから広告されるすべてのOSPFルートに付与されるルートコストです。

- Helloタイマー:MXがOSPF Helloパケットを送信する頻度です。OSPFトポロジ内のすべてのデバイスで同じにする必要があります。

- デッドタイマー:特定のOSPF隣接機器からHelloパケットを受信しなくなるまでの待機時間です。

- MD5認証:有効にすると、MD5ハッシュを使用してOSPF隣接機器の認証を行い、不正なデバイスによるOSPFルート注入を防止します。

- 認証キー:Message Digest Algorithm 5(MD5)のキー番号とパスフレーズです。OSPF隣接を形成するデバイス間で一致させる必要があります。

ルーティングモードのWANアプライアンスは、「Single LAN」LAN設定を使用している場合にのみOSPFをサポートします。この設定はAddressing & VLANsページで行えます。

非Meraki VPNピア

ダッシュボードで設定可能な非Meraki IPsecピアの推奨数は1500です。

セキュリティアプライアンスまたはテレワーカーゲートウェイと非Meraki VPNエンドポイントデバイス間でサイト間VPNトンネルを作成するには、セキュリティ & SD-WAN > 設定 > サイト間VPNページの IPsec VPN Peers セクションで行います。ピア追加をクリックし、以下の情報を入力してください:

- リモートデバイスまたはVPNトンネルの名前。

- 使用するInternet Key Exchange (IKE) バージョン(IKEv1または1またはIKEv2)*。IKEv1とIKEv2の違いについてはこちらの記事をご参照ください。

- リモートデバイスのパブリックIPアドレス(注意:ピアデバイスが高可用性(HA)ペアの一部である場合は、HAの仮想IPを入力する必要があります)。

- このMXのローカルID。これはオプションの設定で、リモートピアがこのMXのリモートIDとして受け取るものです。IKEv2でのみ利用可能です。

- 空欄(デフォルト)の場合、MXのアップリンクIPが使用され、パブリックIPではありません。一部のピアはこれがMXのパブリックIP、ユーザFQDN(例:user@domain.com)、またはFQDN(例:www.example.com)と一致することを期待する場合があります。

- リモートピアののモートID。これはオプションの設定で、リモートピアのユーザFQDN、FQDN、またはIPv4アドレスとして設定可能です。

- どの値を使用するかはリモートデバイスに依存します。リモートIDの指定方法については、リモートデバイスのドキュメントを参照してください(例:ASAファイアウォールのDetermining an ID Method for ISAKMP Peers)。

- VPN経由で接続したいサードパーティデバイス背後のサブネット。0.0.0.0/0を指定してこのピアへのデフォルトルートを定義することも可能です。

-

注意:MX-Zデバイスが非MerakiVPNピアに対してデフォルトルート(0.0.0.0/0)を設定している場合、接続が切断されてもトラフィックはWANにフェイルオーバーしません。

-

- 使用するIPsecポリシー。詳細はCustom IPsec policies with Site-to-site VPNをご参照ください。

- 事前共有鍵(PSK)。

- 利用可否。ダッシュボード組織内のどのアプライアンスが非Merakiピアに接続するかを決定する可用性設定。オーガナイゼーション > 概要でネットワークタグが関連付けられているネットワークのみが可用性セクションで選択可能です。

最低ファームウェア要件:

- IKEv2はファームウェアバージョン15.12以上が必要です。

- IPv6ピアリングはファームウェアバージョン18.2以上が必要です。

異なるオーガナイゼーションの2台のMX間で非MerakiVPN接続を設定する場合、以下の条件をすべて満たす場合は、非MerakiVPNピアのリモートID欄にリモートMXのプライベートIPアドレスを入力してください:

- MXはファームウェアバージョンMX 15以上を実行している。

- ユーザFQDNを使用していない。

- 上流のNATデバイスの背後に接続されている。

制限事項:

- 非MerakiVPNピアはMX/Zアプライアンスを「出口ハブ」として使用できません。これは、0.0.0.0/0のデフォルトルートを有効なトラフィックセレクタとして解釈しないためです。ただし、以下のいずれかを設定している場合は例外です:

- Site-to-Site VPNページで0.0.0.0/0ルートを「ローカルネットワーク」として広告するパススルーまたはVPNコンセントレータMX。

- VPN用に0.0.0.00/0のLAN静的ルートが有効なNATモードMX。 - 非MerakiVPN接続はアクティブなWANアップリンク上でのみ確立され、複数のWANアップリンクを跨いで確立することはできません。

Auto VPNピアと非MerakiVPNピアの両方にトンネルを構築するMXは、後者に対してBGP routing over IPsec VPNを有効にしない限り、他のAuto VPNピアと非MerakiVPNピア間でトラフィックをルーティングしません。詳細はBGP routing over IPsec VPNをご参照ください。

注意: セキュリティ & SD-WAN > 設定 > サイト間VPNの設定を変更すると、既存の非MerakiVPNトンネルが一時的に切断される可能性があります。影響を最小限に抑えるため、メンテナンスウィンドウ中に変更を行うことを行うことを推奨します。

非Meraki VPNピアのFQDNによるピアリング

この機能により、非Meraki VPNピアの設定時にの設定時にIPアドレスの代わりにFQDNを使用できます使用できます。動的IPアドレスの場合、IPアドレスの変更時にサイト間VPNページの非MerakiVPN設定を手動で変更する必要がありする必要があり面倒ですが、FQDN設定を使うと接続が開始されるたびにリモートピアのホスト名が自動的に解決されます。

「FQDN」は「User FQDN」とは異なります。MXはFQDNをリモートピアのIPアドレスに解決しますが、「User FQDN」はリモートピアのIPアドレスと併用されます。<strongます。>「FQDN」はリモートピアを識別し、「パブリックIPまたはホスト名」フィールドに設定します。「User FQDN」はローカルピアを識別し、「ローカル ID」フィールドに設定します。/p>

対応製品:

- ファームウェア18.1以上を実行しているMX

- IKEv2が必要

設定方法

IKEv2が選択されている場合、非MerakiVPNピアのFQDNはパブリックIPまたはホスト名フィールドに設定できます。

MXのデフォルト動作では、ダッシュボードの非Meraki VPNピア設定で明示的に設定されていない場合、リモートID はFQDNに設定されます。トンネルを確立するには、一方のピアのリモートIDがもう一方のピアのローカルIDと一致している必要があります。

設定したFQDNが解決できない場合、ダッシュボードのネットワーク全体 > 監視 > イベントログにイベントが記録されます。

IKEv2に関する注意

Merakiアプライアンスは、期待されるすべてのローカルおよびリモートサブネットを含む単一のトラフィックセレクタペイロードを送信してIPsecトンネルを構築します。特定のベンダーは、単一のIPsecトンネルで複数のローカルおよびリモートセレクタを許可しない場合があります。その場合はIKEv1を使用してください。

MX-Zデバイスは、広告されているローカルネットワークがない場合、非MerakiピアとのVPNトンネルを形成しません。

IPsecポリシー

利用可能なプリセットのIPsecポリシーは3つあります。

- Default(デフォルト): 非Merakiデバイスへの接続にMerakiのデフォルトIPsec設定を使用します。

- AWS: Amazon Virtual Private Cloud(VPC)への接続に適したデフォルト設定を使用します。

- Azure: Microsoft Azureインスタンスへの接続に適したデフォルト設定を使用します。

これらのプリセットが適切でない場合、Custom(カスタム)オプションでIPsecポリシーのパラメータを手動で設定できます。これらのパラメータはフェーズ1とフェーズ2に分かれています。

フェーズ1

- 暗号化: AES-128、AES-192、AES-256、および3DES暗号化から選択します。

- 認証: MD5、SHA1、またはSHA256認証から選択します。

- Diffie-Hellmanグループ: DHグループ1、2、5、14、15、または21から選択します。

- 有効期間(秒): フェーズ1の有効期間を秒単位で入力します。

DHグループ14はファームウェアバージョン15.12以降が必要です。DHグループ15および21はファームウェアバージョン19.2以降が必要です。

フェーズ2

- 暗号化: AES-128、AES-192、AES-256、および3DES暗号化から選択します(複数のオプションを選択可能)

- 認証: MD5、SHA1、およびSHA256認証から選択します(両方のオプションを選択可能)

- PFSグループ: 完全前方秘匿性(PFS)を無効にするには「Off」を選択します。Diffie-Hellmanグループ1、2、5、14、15、または21を選択すると、そのグループを使用してPFSが有効になります。

- 有効期間(秒): フェーズ2の有効期間を秒単位で入力します

2018年5月8日にDES暗号化の廃止に関する変更が導入されました。詳細はDES暗号化アルゴリズムの廃止記事をご参照ください。

注意: フェーズ2の有効期間は可能な限りトンネルの両端で同じにしてください。MXはトンネルの応答側として動作する場合、短いフェーズ2有効期間を尊重することがありますが、トンネルの開始側として動作する場合はできません。

非Meraki VPNフェイルオーバー

非Meraki VPNにおいて、MXはプライマリインターネットリンクからセカンダリインターネットリンクへIPSecトンネルをフェイルオーバーします。プライマリリンクは セキュリティ & SD-WAN > 設定 > SD-WAN & Traffic Shaping ページで設定可能です。

非Merakiデバイス側でバックアップ(フェイルオーバー)ピアIPを指定できる必要があります。MXのセカンダリアップリンクのパブリックIPアドレスを非MerakiVPNピアのバックアップVPN IPとして指定することで、アップリンク障害時にVPNトンネルが再確立されます。

MXがファームウェアバージョンMX19.1.4以降で動作している場合、冗長性向上のためにプライマリおよびセカンダリVPNトンネルの両方を確立するオプションがあります。詳細はプライマリおよびセカンダリIPsec VPNトンネルをご参照ください。

ピアの可用性

デフォルトでは、非Merakiピアの設定はダッシュボード組織内のすべてのMX-Zアプライアンスに適用されます。ただし、特定の非Merakiピアに対してすべてのアプライアンスがトンネルを形成することが望ましくない場合があります。そのため、利用可否列で組織内のどのアプライアンスが各ピアに接続するかを制御できます。この制御はネットワークタグに基づいています。ネットワークタグはダッシュボードネットワークに適用できるラベルです。

すべてのネットワークが選択されている場合、組織内のすべてのMX-Zアプライアンスがそのピアに接続します。特定のネットワークタグまたはタグセットが選択されている場合、指定されたタグを1つ以上持つネットワークのみがそのピアに接続します。

ネットワークタグの詳細は組織概要記事をご参照ください。

VPNファイアウォールルール

VPNトンネルを通過するトラフィックを制御するためのファイアウォールルールを追加できます。これらのルールは、サイト間VPNに参加する組織内のすべてのMX-Zアプライアンスからの送信VPNトラフィックに適用されます。ルールの設定手順はサイト間VPNファイアウォールルールの動作記事をご参照ください。

注意: VPNファイアウォールルールは、受信トラフィックやVPNを通過しないトラフィックには適用されません。

サイト間VPNの監視

セキュリティ & SD-WAN > 監視 > VPN ステータスをクリックすると、Merakiデバイス間のサイト間VPNトンネルの状態をリアルタイムで監視できます。このページでは、VPN経由でエクスポートされているサブネット、MX-ZアプライアンスとMeraki VPNレジストリ間の接続情報、NATトラバーサル情報、およびすべてのトンネルで使用されている暗号化タイプが表示されます。詳細はVPNステータスページ記事をご参照ください。

トラブルシューティング

設定ガイドラインに従ってもVPNトンネルが確立しない場合、まず「interesting traffic(興味深いトラフィック)」を生成する必要があります。これは、リモートサブネットのIPアドレスに対してpingを送信することで行えます。

その他の一般的な問題やトラブルシューティング手順についてはサイト間VPNトラブルシューティングをご参照ください。

パススルーモードまたはVPN ConcentratorモードのMX-Zアプライアンスは、トンネル内に興味深いトラフィックを開始できません。興味深いトラフィックは、パススルーアプライアンスの背後にいるクライアントから開始する必要があります。