アクセス制御

概要

ワイヤレス > アクセス制御 ページでは SSID ごとに接続時に用いるセキュリティやスプラッシュページ、クライアントへの IP アドレス配布設定などのアクセス制御の設定を行えます。このドキュメントではアクセス制御ページ上に表示されている各オプションについて上から順番に解説しています。

ネットワークアクセスは SSID 単位で制御でき、現在選択中の SSID はアクセス制御ページ左上にあるドロップダウンメニューから確認、変更が可能です。

Learn more with these free online training courses on the Meraki Learning Hub:

基本情報(Basic info)

このセクションでは SSID 名の設定と有効・無効の変更ができます。

SSIDを隠す にチェックを入れると AP が SSID をブロードキャストする際にクライアントに対して SSID 名を非表示にできます。

セキュリティ(Security)

各 SSID は、クライアントがその SSID に接続(アソシエート)する前に満たさなければならないセキュリティ要件を設定できます。PSK などの認証設定はここで設定します。以下の各オプションの詳細については、Wireless Encryption and Authenticationの記事を参照してください。(英語表記)

オープン (暗号化なし)

オープンに設定された SSID では暗号化が行われません。つまり、その SSID が見えるすべての無線クライアントが接続できます。

Opportunistic Wireless Encryption (OWE)

このオプションが設定された SSID ではクライアントは接続時にユーザー名やパスワードの入力が不要ですが通信は暗号化されるため、オープン SSID よりセキュリティが向上しています。

無線クライアントが OWE(Wi-Fi Enhanced Open) に対応していることを事前にご確認ください。

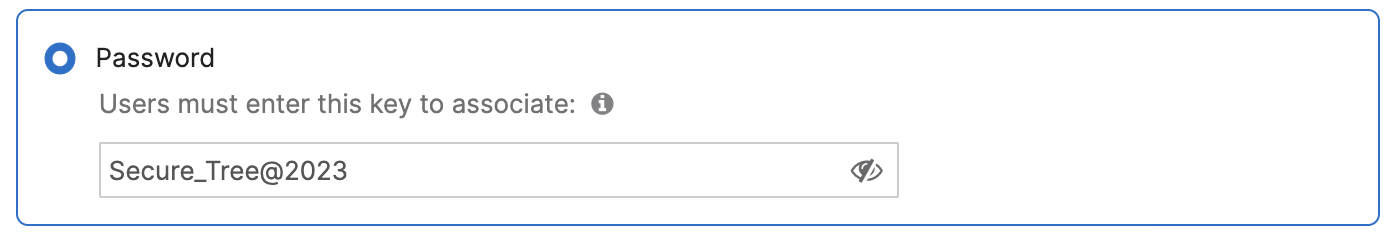

パスワード(PSK)

エンドユーザーに対して SSID に接続するためにあらかじめ定義されたパスワードの入力を要求します。SSIDに接続するすべての無線デバイスは、同じパスワードを使用する必要があります。

パスワードのフォーマットとして以下の2つをサポートしています。

-

ASCII (American Standard Code for Information Interchange).

8 ~ 63 文字までの英数字と特殊文字を使用できます。例: Secure_Tree@2023

ASCII で利用できる文字は以下のとおりです。

- アルファベット大文字・小文字 (a-z, A-Z)

- 数字 (0-9)

- 特殊文字

-

! " # $ % & ' ( ) * + , - . /

-

: ; < = > ? @[ \ ] ^ _ ` { | } ~

-

-

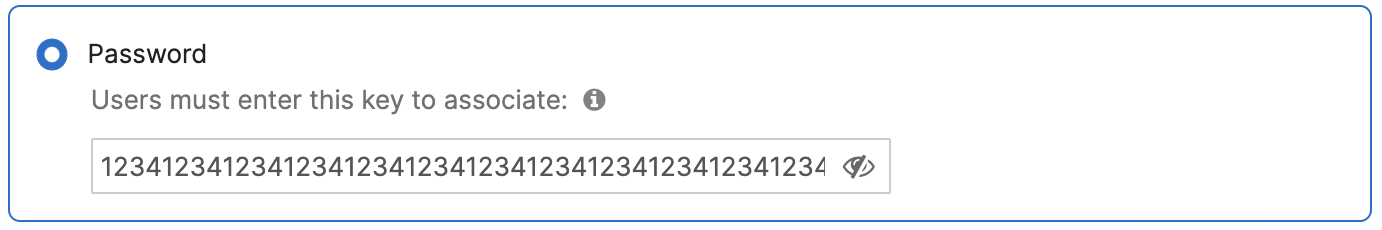

16 進数 (Hex)

パスワードを 16進数表記で入力可能です。大文字小文字の区別はなく、必ず 64 桁で入力してください。

例: 1234123412341234123412341234123412341234123412341234123412341234

注: パスワードが16進数であることを示すために0xを追加する必要はありません。Meraki Dashboard はパスワードのフォーマットを自動的に検出し、パスワードが 8 文字以上 63 文字以下の場合、フォーマットは ASCII と見なされます。パスワードが正確に64文字(有効な16進数文字 - A-F、a-f、0-9)である場合、フォーマットは16進数とみなされます。

MACアドレスベースのアクセス制御(暗号化なし)

クライアントが接続する際に、設定された RADIUS サーバーに問い合わせます。接続するクライアントの MAC アドレスが RADIUS サーバーで許可するように設定されている場合、クライアントは SSID への接続が許可されます。RADIUSサーバーが認証要求を拒否した場合、クライアントはSSIDへの接続できません。 MAC ベースのアクセス制御の設定に関する詳細については、Enabling MAC-based Access ControlとMAC-Based Access Control Using Microsoft NPS を参照してください。

WPA2 エンタープライズ認証 (802.1X)

クライアントが接続する際に RADIUS サーバーあるいは Meraki Cloud を利用して認証を行います。(802.1x 認証)

このため、クライアントは、SSIDに接続する前にサーバーに固有の認証情報を提供する必要があります。RADIUSサーバを使用した WPA2-Enterpriseの設定についての詳細は、RADIUS Auth with WPA2-Enterprise の記事を参照してください。

Meraki クラウド認証 を使用する場合、ユーザーはネットワーク全体 > ユーザー ページでユーザーアカウントを登録していなければ認証できません。Meraki Authentication の設定について詳しくは、Managing User Accounts の記事を参照してください。

RADIUSを使用したIdentity PSK

RADIUS サーバーへ問い合わせを行い、クライアントの MAC アドレスに従って正しい PSK を取得します。詳細はこちらのドキュメントを参照してください。

RADIUSを使用しないIdentity PSK

同じ SSID で RADIUS サーバーを使用せずに複数の PSK を設定でき、また、PSK 毎にグループポリシーを設定できます。詳細はこちらのドキュメントを参照してください。

WPA 暗号化

警告: WEP は MR 30.X 以降のファームウェアでは廃止されています。古いアクセス制御ページ(ワイヤレス > アクセス制御 > 古いバージョンを見る) が廃止されるまでは、限られた設定オプションがまだ表示されています。

PSK または WPA2-Enterprise 認証が設定されている場合、WPA 暗号化モードを選択するオプショ ンが使用できます。このドロップダウンでは、以下のオプションを選択できます。

- WPA2 のみ: このオプションは、 SSID に接続するすべてのデバイスに WPA2 暗号化を使用させます。ほぼすべての最新デバイスが WPA2 暗号化を完全にサポートしているため、大半のネットワークでこのオプションが推奨されます。

- WPA1 と WPA2:このオプションでは、デバイスが WPA1 または WPA2 暗号化を使用するかどうかを選択できます。このオプションは、WPA2 暗号化をサポートしないレガシーデバイスをサポートする必要がある SSID にお勧めします。

- WPA3 移行モード : WPA3 SAEには、WPA3用に使用される同じSSID上でWPA2クライアントが共存できるように作成された移行モード(混合モードと呼ばれることもある)があります。WPA3では管理フレーム保護(MFP/802.11w)を「必須」に設定する必要がありますが、「有効」に設定することで、WPA3にもMFPにも対応していないクライアントでも同じ SSID に接続できます。

- WPA3 のみ : WPA3のみを使用する場合、アクセスポイントはWPA3 SAEを使用するクライアントのみを受け入れることをビーコンで送信します。移行モードを使用する場合、アクセスポイントはWPA2とWPA3の両方を使用するクライアントを受け入れることをビーコンでブロードキャストします。

WPA3 の設定や詳細については WPA3 Encryption and Configuration Guide を参照してください。

802.11r

セキュリティで PSK あるいはエンタープライズ認証 が選択されていて、且つ、 "クライアントIPとVLAN" で "外部DHCPサーバによる割り当て(ブリッジモード)" が選択されている場合にこのオプションがセキュリティセクションに表示されます。 現在、802.11r の設定には、有効、アダプティブ、無効 の 3 つのオプションがあります。802.11rの詳細については、802.11r OverviewとRoaming Technologiesの記事を参照してください。

- 無効: 802.11r を使用しません

- アダプティブ: 802.11r を有効にした場合に見られる非互換性の問題の可能性を最小限に抑えながら、iOSデバイスの高速ローミングを可能にします。

- 有効: 802.11r を使用します

802.11w

セキュリティで PSK あるいはエンタープライズ認証 が選択されている場合に 802.11w の設定オプションが表示されます。 802.11w は、認証、認証解除、アソシエーション、ディスアソシエーション、ビーコン、プローブトラフィックなどの管理フレームに対して、Protected Management Frames (PMF) を有効にします。これにより Meraki AP は、不正なデバイスが Meraki AP からの管理フレームをスプーフィングするのを防ぐことができます。'有効' を選択すると、Meraki AP は 802.11w をサポートするクライアントに対して Protected Management Frames の利用を開始します。802.11wのより詳細な概要については、802.11w Management Frame Protection の記事をご覧ください。

DHCP利用を強制

DHCP利用を強制オプションを有効にすると、クライアントデバイスが IP 割り当て時に DHCP を使用することを要求します。MR 26.0 ファームウェア以降を実行しているすべての 802.11ac Wave 2 対応 MR アクセスポイントは、この機能をサポートしています。

有効: 無線クライアント(新規接続または別のAPからローミングしたクライアント)が接続時に DHCP による IP アドレス割り当てを行わない場合、クライアントはブロック状態に置かれ、LANとWANでトラフィックを送信できなくなります。

無効: デフォルトではこちらに設定されています。静的IPで設定された無線クライアントは、DHCPアドレスを要求する必要はありません。

スプラッシュページ

無し(ダイレクトアクセス)

こちらのオプションが選択されている場合、ユーザーはアソシエーションおよび認証が完了後速やかにネットワークへ接続できます。

クリックスルー

クリックスルーのスプラッシュページを選択すると、クライアントにスプラッシュページが表示されます。クリックスルーのスプラッシュページを有効にすると、キャプティブポータルを設定するオプションが有効になります。キャプティブ・ポータル機能の詳細については、この記事のキャプティブ・ポータル/ウォール・ガーデンのセクションを参照してください。

スポンサードゲストのログイン

スポンサードゲストのログインを選択すると、特定のメール・ドメインを認証し、制限時間付きでアクセスを許可できます。詳細はこちら

サインオン方法

サインオン・スプラッシュ・ページでは、スプラッシュ・ページを完了し、ネットワークに完全に認証されるために、ユーザ名/パスワードの組み合わせを何らかの形で提供する必要があります。サインオン・スプラッシュページにはいくつかの異なるオプションがあり、それぞれ異なる設定オプションがあります。

- Meraki クラウド認証: ネットワーク全体 > ユーザー に登録されたユーザー名・パスワードでの認証をユーザーに要求します。詳細は Managing User Accounts を参照してください。

- RADIUS サーバー: ネットワークへアクセスする際に RADIUS サーバーでの認証をユーザーに要求します。詳細はConfiguring RADIUS Authentication with a Sign-on Splash Page と RADIUS Failover and Retry Details を参照してください。

- LDAPサーバー: ネットワークへアクセスする際に LDAP サーバーでの認証をユーザーに要求します。詳細は Configuring Splash Page Authentication with an LDAP Server を参照してください。

- Active Directory: ネットワークへアクセスする際に Active Directory サーバーでの認証をユーザーに要求します。 詳細は Integrating Active Directory with Sign-On Splash Page を参照してください。

- Google OAuth: ネットワークへアクセスする際に Google OAuth での認証をユーザーに要求します。詳細は Google Sign-In を参照してください。

SMS 認証サインオン

ユーザーは、ネットワークにアクセスする前に、有効な電話番号を入力し、SMSで配信される認証コードで認証する必要があります。詳細はSMS Splash Page を参照してください。

注: サインオンスプラッシュページと MAC アドレス認証および WPA2 エンタープライズ認証は併用できません。サインオンスプラッシュページを使用する場合は、セキュリティで "オープン" 、 "パスワード"あるいは "OWE" を選択してください。

Cisco Identity Services Engine(ISE)認証

Cisco Meraki アクセスポイントは認証のために Cisco ISE と統合できます。この機能の詳細については、以下のドキュメントを参照してください。

Configuring WPA2 Enterprise with RADIUS using Cisco ISE

Change of Authorization with RADIUS (CoA) on MR Access Points

Central Web Authentication (CWA) with Cisco ISE

Device Posturing using Cisco ISE

注: NOTE: Cisco ISE 認証は MAC アドレス認証および エンタープライズ認証(802.1x) でのみご利用いただけます。

エンドポイント管理登録(Systems Manager)

エンドポイント管理の登録では、ネットワークにアクセスする前に接続デバイスが System Manager(SM) ネットワークの 1 つに登録されている必要があります。デバイスが Systems Manager ネットワークに登録されていない場合、デバイスを指定された Systems Manager ネットワークに登録するよう求めるプロンプトが表示されます。SSID でのエンドポイント管理登録の使用に関する詳細は、Endpoint Management Enrollment 参照してください。

スプラッシュページでエンドポイント管理登録を選択すると、アクセス制御ページのスプラッシュページセクションの真下に新しいセクションが表示されます。このセクションでは、Sentry のさらなる設定が可能です。

- 登録ネットワーク: 未登録のデバイスが接続を試みた際に登録を求める SM ネットワーク名を指定できます。

- 強度: SM ネットワークへの登録を求めるデバイスの範囲を調整できます。

- 対象OS : SMネットワークへの登録を求めるデバイスOS のチェックボックスで選択できます。

注 : "対象OS" の設定は 強度設定で "特定クライアントのみ" あるいは "クリックスルー" が設定された場合のみ適用されます。

課金(有料アクセス)

課金(有料アクセス)オプションが選択された場合、ユーザーはネットワークへのアクセスを許可される前にプリペイドアクセスコードを要求するスプラッシュページが表示されます。Meraki はこの機能を提供するためにいくつかの企業と提携しています。課金スプラッシュページの設定についての詳細はBilling for Wireless Access とSplash Pages with PayPal or Credit Card Billingをご覧ください。

注 : このオプションは WEP, WPA2, WPA2(WPA3)エンタープライズ認証、MACアドレス認証が設定されている場合は利用できません。

修復

- 標準修復サイトにユーザを送信します: このオプションは、スキャンに失敗したクライアントをMicrosoft Security Essentialsの無料版のダウンロードにリダイレクトします。

- カスタムURLにユーザを送信します: このオプションは、スキャンに失敗したクライアントをカスタム修復URLにリダイレクトします。

注 : カスタム修復 URL を指定する場合、URLおよび IP をウォールガーデンに設定してください。

デバイスタイプ別にグループポリシーを割り当て

検出されたデバイスタイプに基づいて指定されたグループポリシーをデバイスに自動的に割り当てできます。各デバイスタイプは単一のポリシーに自動的に割り当てられるように設定できます。例えば、iPhone のような iOS デバイスには自動的に Mobile Devices グループポリシーが割り当てられるように設定できますが、MacBook のような他の OSX デバイスには同じ SSID に参加する際に別のポリシーを割り当てることができます。

以下のデバイスタイプを選択できます。

- Android

- Blackberry

- Chrome OS

- iPad

- iPhone

- iPod

- Mac OS X

- Windows

- Windows Phone

- B&N Nook

- 上記以外の OS

デバイスの種類とデバイスOSの検出によるポリシーの割り当ての詳細については、Applying Policies by Device Type を参照してください。

スプラッシュページの詳細設定

キャプティブポータル

キャプティブポータルは、SSIDでスプラッシュページが有効になっている場合に選択できます。キャプティブポータルでは、まだスプラッシュページによるサインオンプロセスを完了していないクライアントに対して、ブラウジングの制限/制約を設定することができます。スプラッシュページで認証に成功したクライアントには、通常のネットワーク制限が適用されます。

キャプティブポータルの強度

- サインオンが完了するまで、すべてのアクセスをブロック: スプラッシュページでの認証等を済ませていないユーザーからのすべての通信をブロックします。

- サインオンする前にも非HTTPトラフィックは許可: スプラッシュページでの認証等を済ませてないユーザーに対し、HTTP 以外のトラフィックを許可します。(HTTPSは許可されます)

ウォールドガーデン

ウォールドガーデンでは、管理者は、スプラッシュページを完了していないクライアントがアクセス可能な IP または URL を指定できます。ウォールド・ガーデンで定義された宛先へのトラフィックは、キャプティブポータルの強度設定に関係なく、すべてのクライアントで許可されます。

- ウォールドガーデンの範囲: ウォールドガーデンを有効にすると表示されます。ここでスプラッシュページでの認証等を完了していないクライアントがアクセス可能な IP あるいは URL を定義できます。

コントローラー切断時の挙動

ほとんどの スプラッシュページは、スプラッシュページを適切に表示し、クライアントの認証を追跡するために Meraki Cloud Controller に戻る通信を必要とします。何らかの理由で Meraki Cloud Controller に到達できない場合、このセクションでは接続と認証を試みるクライアントのための SSID の動作を定義します。

- オープン: クライアントが明示的にブロックされてる場合を除き、認証等を経ずともネットワークを利用できます。

- 制限付き: 接続中のクライアントおよび許可リストに登録されているデバイスのみネットワークを利用できます。

- デフォルト: スプラッシュページで選択したオプションに応じた以下のデフォルトの動作が行われます。

-

無し(ダイレクトアクセス): 適用外

-

クリックスルー: オープン

-

スポンサーゲストのログイン: オープン

-

サインオン方法: 制限付き

-

SMS認証 サインオン: オープン

-

Cisco Identity Services Engine(ISE)認証: 適用外

-

エンドポイント管理登録(Systems Manager): オープン

-

課金(有料アクセス): 適用外

-

クライアントIPとVLAN

クライアントIPおよびVLAN セクションは、各 SSID に接続するクライアントのネットワークの残りの部分へのアクセス方法を決定します。これには、クライアントの IP 取得方法、アクセスポイントに到達したクライアントからのトラフィックの扱いが含まれます。

Meraki APによる割り当て(NATモード)

NATモードは Meraki DHCP とも呼ばれ、アクセスポイントはクライアントに10.0.0.0/8の IP プールからランダムなアドレスを割り当てます。これらのクライアントからのすべてのクライアントトラフィックは、LAN上に転送される前にアクセスポイントの管理IPに NAT されます。Meraki DHCP を使用している場合、各クライアントは同じ SSID 上の他の無線クライアントから隔離されますが、SSID ファイアウォール設定が許可している場合は LAN 上の有線クライアントと通信できます。NAT モード の動作の詳細については、 Meraki DHCPを使用したNATモードを参照してください

コンテンツフィルタリング

MR のコンテンツフィルタリングは、無線クライアントがポルノ、性的、またはその他の好ましくないアダルト素材を含むサイトにアクセスするのを防ぎます。

この機能は SSID で NATモードが選択されている場合にのみ利用可能です。

アダルトコンテンツフィルタリングには3つのオプションがあります:

-

無効: これはデフォルトのオプションです。コンテンツフィルタリングは実行されません。ユーザーのトラフィックを制限したくない場合は、このオプションを使用してください。

-

有効: フィルタリングはAPレベルで行われ、一般的なアダルトサイトのリストがあらかじめ設定されています。ユーザーがブロックされたサイトにアクセスしようとすると、そのサイトが Meraki によってブロックされていることを示すスプラッシュページが表示され、詳細については管理者に問い合わせる旨のメッセージが表示されます。

この機能は、高度なフィルタリング技術を必要としないアプリケーション(例えば、オフィスのロビーでの来客用のフィルタリング)に対して、基本的なアダルトコンテンツフィルタリングを提供します。より高度なフィルタリングが必要な場合は、Meraki MX 製品ラインのコンテンツフィルタリングなど、別のコンテンツフィルタリングソリューションをお勧めします。

-

カスタムDNSサーバ: 管理者が DNS Redirector や OpenDNS Enterprise などのソリューションを活用したい場合に、サードパーティの DNS サーバーを指定できるようにするオプションです。DNS IP アドレスが指定された場合、AP はクライアントから送信された DNS クエリに対して指定された DNS サーバにクエリを実行します。このフローの詳細については、Configuring Custom DNS for an SSID in NAT Mode を参照してください。

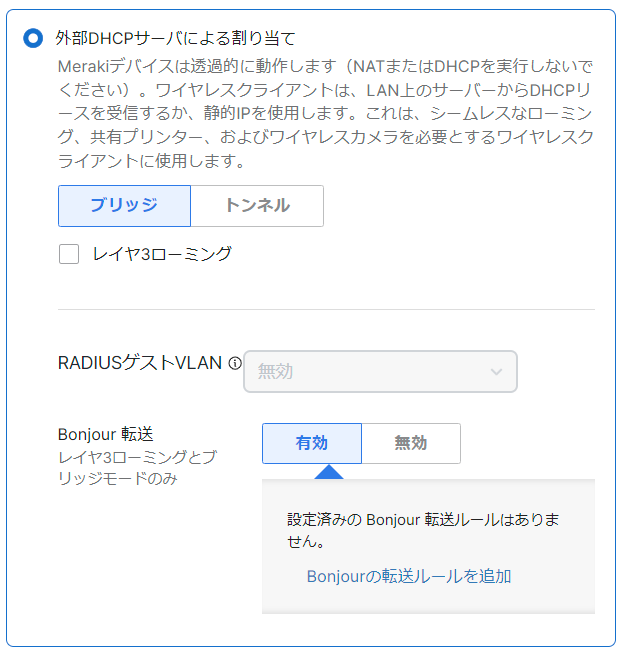

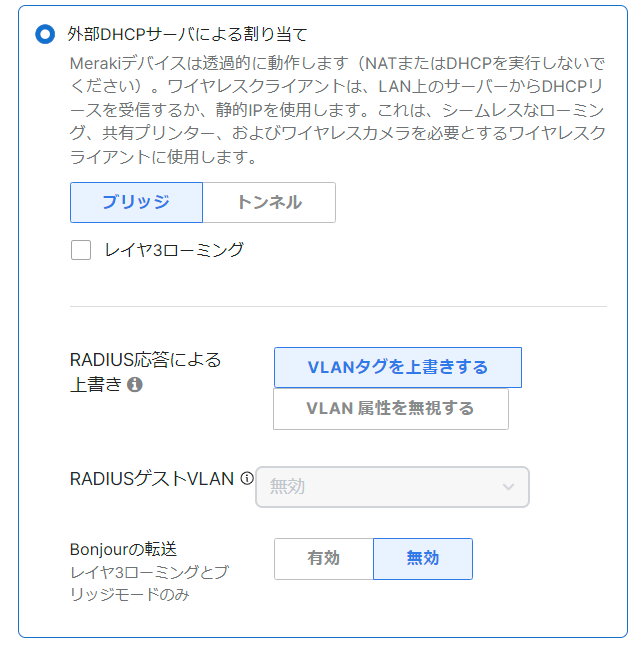

外部DHCPサーバによる割り当て(ブリッジモード)

ブリッジモードでは、アクセスポイントを透過的に動作させるため、クライアントは LAN から IP アドレスを取得するか、静的 IP を使用し、アクセスポイントからのNAT なしで通信できます。

この構成では、 アクセスポイントは単に トラフィックをワイヤレスネットワークから有線ネットワークに直接転送します。デフォルトでは、ブリッジモードは、デバイスが他の無線クライアントと有線 LAN クライアントの両方に通信できるようになっています。ブリッジモードでは、クライアントが接続している SSID に基づいて、クライアントのトラフィックにVLAN タグを付けることもできます。ブリッジモードの詳細については、Client IP Assignment の記事を参照してください。

レイヤ3ローミング

クライアントはコンセントレータで指定された VLAN にトンネルされます。クライアントは AP 間でローミングしても同じ IP アドレスを維持できます。

トンネル

トンネルを選択した場合、コンセントレータを指定する必要があります。コンセントレータとは、同じダッシュボード内のMXセキュリティアプライアンスで、この SSID のトラフィックをトンネルするコンセントレータを選択します。SSID のコンセントレータへのトンネリングの詳細については、SSID Tunneling and Layer 3 Roaming - VPN Concentration Configuration Guideを参照してください。

VPNトンネルタイプ

トンネル > コンセントレーターへデータを VPN トンネルで送信 を選択した場合、VPN トンネルタイプオプションが表示されます。

-

フルトンネル: すべてのトラフィックを VPN トンネルで送信します。デフォルトの設定はこちらになっていて、設定した SSID のすべてのトライフィックを VPN トンネルを介してコンセントレーターへ送信します。

-

スプリットトンネル: 特定のトラフィックのみを VPN トンネルで送信します。 スプリットトンネル機能は、特定のトラフィックをVPN上にルーティングし、それ以外のトラフィックを上流のローカル・ネットワーク(およびインターネット)にルーティングできます。

-

VPNスプリットトンネル: このセクションはトンネルのタイプがスプリットトンネルに設定されている場合に表示されます。VPN トンネルを使用するトラフィックや、AP から直接インターネットに出ていくトラフィックを指定します。この表のルールは、上から下に向かって適用されます。ほとんどのネットワークでは、DNS とコンセントレータサブネットへのトラフィックは、VPN トンネルを使用するように設定する必要があります。Destination には、Any または 10.1.2.0/24 などの IP サブネットを指定します。ポートには、Anyまたは数字を指定します。

-

VLANタグ

VLAN タギングはトラフィックを特定の VLAN に誘導するために使用されます。VLAN タギングを使用するには、ネットワーク内でゲートウェイとして機能するすべての Meraki AP が IEEE 802.1Q をサポートするスイッチに接続されている必要があります。また、AP は802.1Q タグ付きイーサネットフレームを受け入れるように設定されたスイッチポートに接続されている必要があります(このようなポートは "トランクポート" と呼ばれることもあります)。不安な場合は、この機能を有効にしないでください。

VLAN タグは、NAT モードのクライアント IP 割り当てでは設定できません。NATモードSSIDのクライアントトラフィックは個々のAPのIPアドレスに変換されます。NAT モード SSID の詳細については NAT Mode with Meraki DHCP を参照してください。

"ブリッジモード" を選択している場合、VLANタグのドロップダウンから以下のオプションが選択できます。:

-

無効 : VLAN タグを付けずにトラフィックを有線ネットワークへ転送します。デフォルトはこちらに設定されています。

-

VLAN ID: 有線ネットワークに転送されるときに、設定された VLAN ID がタグ付けされます。このオプションを選択すると、VLAN ID 設定セクションが VLAN タグセクションの真下に表示され、この SSID に必要な VLAN ID を設定できます。

-

名前付きVLAN : VLAN IDの代わりに、ネットワーク全体 > VLAN プロファイルで設定した VLAN 名を選択できます。詳細は VLAN Profiles の記事を参照してください。

"外部DHCPサーバによる割り当て" > "トンネルで コンセントレーターへデータを VPN トンネルで送信" あるいは コンセントレータを使用したレイヤ3モビリティ” が設定されている場合、ドロップダウンから選択したコンセントレーター上に存在する VLAN を指定できます。クライアントは指定された VLAN から IP アドレスを取得します。

VLAN ID

ブリッジモードを選択し、VLAN タグオプションから "VLAN ID" を選択すると、VLAN ID を設定できます。

VLAN ID 追加 をクリックするとVLAN ID の新規追加が可能です。各 AP に紐づけている”アクセスポイントタグ”と VLAN ID をマッピングさせることで AP 毎に同じ SSID で異なる VLAN ID を設定可能です。アクセスポイントタグの設定方法については Using Tags to Manage MR Access Points を参照してください。

1 台の AP で複数のアクセスポイントタグに該当する場合は上から VLAN ID 一覧の上から最初に該当したものが選択されます。

RADIUS応答による上書き

RADIUS サーバーは RADISU Access Accept メッセージ内に VLAN 情報を含ませることが可能です。VLAN 情報を含ませるためには RADIUS ポリシーで以下の 3 つの属性を設定する必要があります。

- Tunnel-Type:802.1Xで一般的に使用される属性値を選択し、仮想LAN(VLAN)を選択します。

- Tunnel-Medium-Type: 属性値には、802(すべての802メディアとイーサネット標準フォーマットを含む)を選択します。

- Tunnel-Private-Group-ID: Stringを選択し、希望するVLANを入力します(例:"500")。この文字列はVLAN ID 500を指定します。

FreeRADIUS におけるユーザー設定例は以下のとおりです。 (/etc/freeradius/3.0/users):

Tunnel-Type = "VLAN", Tunnel-Medium-Type = "IEEE-802", Tunnel-Private-Group-ID = "500"

適切な値については利用されている RADIUS サーバーのベンダーが提供するドキュメントを参照してください。

FreeRADIUS における EAP 設定例は以下のとおりです。 (/etc/freeradius/3.0/mods-enabled/eap):

use_tunneled_reply = yes

EAP 設定で Tunnel パラメータを設定する場合、EAP 設定を 'use_tunneled_reply = no' (Default) から 'use_tunneled_reply=yes' に変更しない限り、FreeRADIUS はこれらのパラメータを最終的な Access-Accept に挿入しません。

RADIUS サーバーから送信された VLAN 情報を受け入れるように AP を設定するには、外部DHCPサーバによる割り当て(ブリッジモード) を選択後、、”RADIUS応答による上書き" で "VLANタグを上書きする" を選択します。この設定は、設定されたSSID VLANを上書きするか、またはVLANが指定されていない場合にVLANを適用することができます:

注: RADIUS応答による上書きはエンタープライズ認証あるいは MAC アドレス認証でのみ利用可能です。

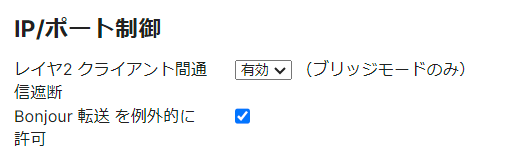

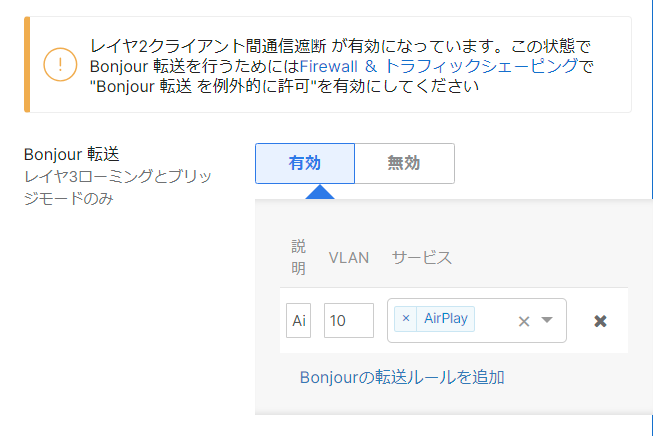

Bonjour 転送

Additional Documentation